Et man-in-the-middle-angrep (MITM) er når en dårlig skuespiller avbryter en etablert nettverkssamtale eller dataoverføring. Angriperen sitter midt i overføringsbanen og later som eller opptrer som en legitim deltaker i samtalen.

I praksis posisjonerer angriperne seg mellom innkommende forespørsler og utgående svar. Som bruker vil du fortsette å tro at du snakker direkte til den legitime destinasjonsserveren eller nettapplikasjonen, som Facebook, Twitter, nettbank og andre. Men i virkeligheten vil du sende forespørsler til mannen i midten, som deretter snakker med banken eller appen din på dine vegne.

Bilde av Imperva

Som sådan vil mannen i midten se alt, inkludert alle dine forespørsler og svar du får fra destinasjons- eller målserveren. I tillegg til å se hele samtalen, kan mannen i midten endre forespørslene og svarene dine, stjele legitimasjonen din, henvise deg til en server de kontrollerer, eller utføre andre nettkriminalitet.

Vanligvis kan angriperen fange opp kommunikasjonsstrømmen eller data fra begge parter i samtalen. Angriperen kan deretter endre informasjonen eller sende ondsinnede lenker eller svar til begge legitime deltakere. I de fleste tilfeller kan dette gå uoppdaget en stund, til senere etter mye skade.

Innholdsfortegnelse

Vanlige mann-i-midten angrepsteknikker

Pakkesniffing: – Angriperen bruker ulike verktøy for å inspisere nettverkspakkene på et lavt nivå. Sniffingen lar angripere se datapakker de ikke har tilgang til.

Pakkeinjeksjon: – der angripere injiserer ondsinnede pakker i datakommunikasjonskanalene. Før injeksjonen vil de kriminelle først bruke snusing for å identifisere hvordan og når de skal sende de ondsinnede pakkene. Etter injeksjon blandes de dårlige pakkene med de gyldige i kommunikasjonsstrømmen.

Sesjonskapring: I de fleste nettapplikasjoner oppretter påloggingsprosessen et midlertidig sesjonstoken slik at brukeren ikke trenger å fortsette å skrive passordet for hver side eller enhver fremtidig forespørsel. Dessverre kan en angriper som bruker forskjellige sniffingsverktøy identifisere og bruke økttokenet, som de nå kan bruke til å sende forespørsler som utgir seg for å være den legitime brukeren.

SSL-stripping: Angripere kan bruke SSL-tripping-teknikken til å avskjære de legitime pakkene, endre de HTTPS-baserte forespørslene og sende dem til den usikre HTTP-ekvivalente destinasjonen. Følgelig vil verten begynne å sende en ukryptert forespørsel til serveren, og dermed avsløre sensitive data som ren tekst som er lett å stjele.

Konsekvenser av MITM-angrep

MITM-angrep er farlige for enhver organisasjon, og siden de kan resultere i økonomiske tap og omdømmetap.

Vanligvis kan de kriminelle innhente og misbruke organisasjonens sensitive og private opplysninger. For eksempel kan de stjele legitimasjon som brukernavn og passord, kredittkortdetaljer og bruke dem til å overføre penger eller foreta uautoriserte kjøp. De kan også bruke stjålet legitimasjon til å installere skadelig programvare eller stjele annen sensitiv informasjon – som de kan bruke til å utpresse selskapet.

Av denne grunn er det avgjørende å beskytte brukerne og de digitale systemene for å minimere risikoen for MITM-angrep.

MITM-angrepsverktøy for sikkerhetsteam

I tillegg til å bruke pålitelige sikkerhetsløsninger og -praksis, må du bruke de nødvendige verktøyene for å sjekke systemene dine og identifisere sårbarheter som angripere kan utnytte. For å hjelpe deg med å ta det riktige valget, her er noen av HTTP MITM-angrepsverktøyene for sikkerhetsforskere.

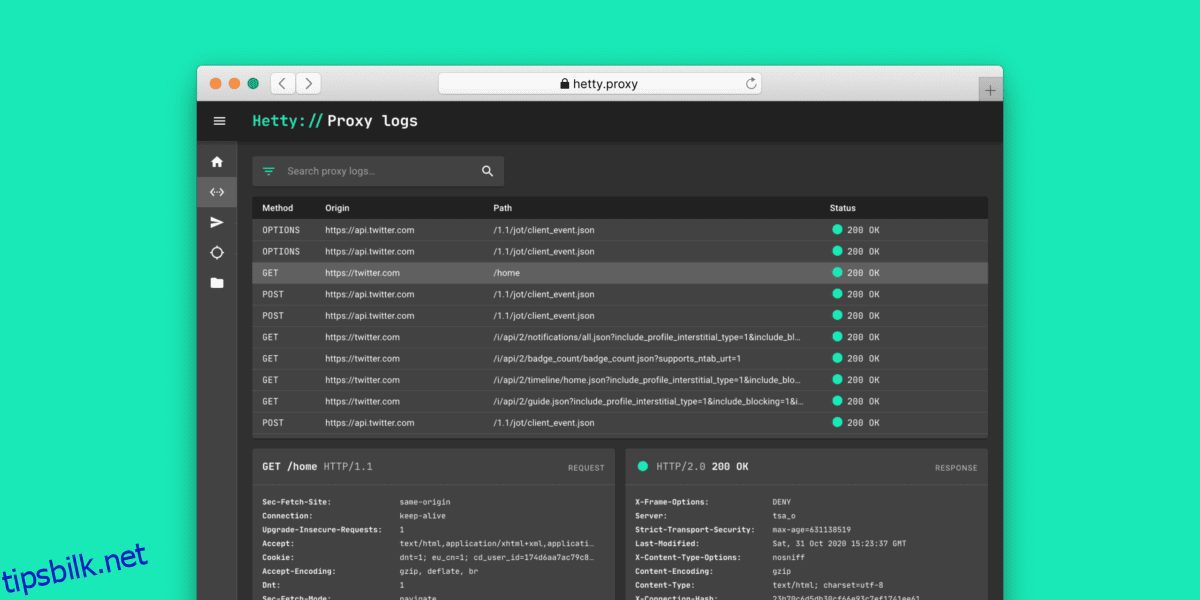

Hetty

Hetty er en rask åpen kildekode HTTP-verktøykasse med kraftige funksjoner for å støtte sikkerhetsforskere, team og bug bounty-fellesskapet. Det lette verktøyet med et innebygd Next.js-nettgrensesnitt består av en HTTP-mann i midtre proxy.

Viktige funksjoner

- Gjør det mulig å utføre et fulltekstsøk

- Den har en avsendermodul som lar deg sende HTTP-forespørsler manuelt basert på enten av-forespørslene fra proxy-loggen eller ved å opprette dem fra bunnen av.

- En angripermodul som lar deg sende HTTP-forespørsler automatisk

- Enkel installasjon og brukervennlig grensesnitt

- Send HTTP-forespørslene manuelt ved enten å starte fra bunnen av, lage forespørselen eller ganske enkelt kopiere fra proxy-loggen.

Bettercap

Bettercap er et omfattende og skalerbart nettverksrekognoserings- og angrepsverktøy.

Den brukervennlige løsningen gir de omvendte ingeniørene, sikkerhetsekspertene og de røde teamene alle funksjonene for å teste eller angripe Wi-Fi, IP4, IP6-nettverk, Bluetooth Low Energy-enheter (BLE) og trådløse HID-enheter. I tillegg har verktøyet nettverksovervåkingsfunksjoner og andre funksjoner som opprettelse av falske tilgangspunkter, passordsniffer, DNS-spoofer, håndtrykkfangst, etc.

Viktige funksjoner

- En kraftig innebygd nettverkssniffer for identifisering av autentiseringsdata og innhenting av legitimasjon

- kraftig, utvidbar

- Undersøk og test IP-nettverksverter aktivt og passivt for potensielle MITM-sårbarheter.

- Enkelt å bruke og interaktivt nettbasert brukergrensesnitt som lar deg utføre et bredt spekter av MITM-angrep, snuse på legitimasjon, kontrollere HTTP- og HTTP-trafikk, etc.

- Trekk ut alle dataene den samler inn, for eksempel POP-, IMAP-, SMTP- og FTP-legitimasjon, besøkte URL-er og HTTPS-verter, HTTP-informasjonskapsler, HTTP-postede data og mer. Den presenterer den deretter i en ekstern fil.

- Manipuler eller modifiser TCP-, HTTP- og HTTPS-trafikken i sanntid.

Proxy.py

Proxy.py er en lett åpen kildekode WebSockets, HTTP, HTTPS og HTTP2 proxy-server. Tilgjengelig i en enkelt python-fil, lar det raske verktøyet forskere inspisere nettrafikk, inkludert TLS-krypterte apper, mens de bruker minimale ressurser.

Viktige funksjoner

- Det er et raskt og skalerbart verktøy som kan håndtere titusenvis av tilkoblinger per sekund.

- Programmerbare funksjoner som en innebygd webserver, proxy og HTTP-rutingtilpasning, etc

- Den har en lett design som bruker 5-20 MB RAM. Dessuten er den avhengig av standard Python-biblioteker og krever ingen eksterne avhengigheter.

- Et tilpassbart dashbord i sanntid som du kan utvide ved å bruke plugins. Den gir deg også muligheten til å inspisere, overvåke, konfigurere og kontrollere proxy.py under kjøring.

- Det sikre verktøyet bruker TLS for å gi ende-til-ende-kryptering mellom proxy.py og klienten.

Mitmproxy

De mitmproxy er en brukervennlig HTTPS-proxyløsning med åpen kildekode.

Vanligvis fungerer det enkle å installere verktøyet som en SSL-man-in-the-midten HTTP-proxy og har et konsollgrensesnitt som lar deg inspisere og endre trafikkflyten i farten. Du kan bruke det kommandolinjebaserte verktøyet som en HTTP- eller HTTPS-proxy for å registrere all nettverkstrafikk, se hva brukerne ber om og spille dem av på nytt. Vanligvis refererer mitmproxy til et sett med tre kraftige verktøy; mitmproxy (konsollgrensesnitt), mitmweb (nettbasert grensesnitt) og mitmdump (kommandolinjeversjon).

Viktige funksjoner

- Interaktivt og pålitelig HTTP-trafikkanalyse- og modifikasjonsverktøy

- Et fleksibelt, stabilt, pålitelig, enkelt å installere og bruke verktøy

- Lar deg avskjære og endre HTTP- og HTTPS-forespørsler og svar på et øyeblikk

- Ta opp og lagre HTTP-samtalene på klientsiden og serversiden, og spill dem deretter på nytt og analyser dem i fremtiden

- Generer SSL/TLS-sertifikatene for å avskjære i farten

- Reverse proxy-funksjoner lar deg videresende nettverkstrafikken til en annen server.

Å rape

Å rape er et automatisert og skalerbart verktøy for sårbarhetsskanning. Verktøyet er et godt valg for mange sikkerhetseksperter. Generelt sett gjør det forskerne i stand til å teste nettapplikasjoner og identifisere sårbarheter som kriminelle kan utnytte og starte MITM-angrep.

Den bruker en brukerdrevet arbeidsflyt for å gi en direkte oversikt over målapplikasjonen og hvordan den fungerer. Burp, som fungerer som en nettproxy-server, sitter som mannen i midten mellom nettleseren og destinasjonsserverne. Følgelig lar dette deg fange opp, analysere og endre forespørsels- og svartrafikken.

Viktige funksjoner

- Avskjær og inspiser den rå nettverkstrafikken i begge retninger mellom nettleseren og serveren

- Bryter TLS-forbindelsen i HTTPS-trafikk mellom nettleseren og destinasjonsserveren og lar angriperen se og endre krypterte data

- Velg mellom å bruke den innebygde Burps-nettleseren eller den eksterne standard nettleseren

- Automatisert, rask og skalerbar sårbarhetsskanningsløsning, den lar deg skanne og teste webapplikasjoner raskere og effektivt, og dermed identifisere et bredt spekter av sårbarheter

- Vis individuelle avlyttede HTTP-forespørsler og svar

- Se gjennom den avlyttede trafikken manuelt for å forstå detaljene i et angrep.

Ettercap

Ettercap er en åpen kildekode-nettverkstrafikkanalysator og interceptor.

Det omfattende MITM-angrepsverktøyet lar forskere dissekere og analysere et bredt spekter av nettverksprotokoller og verter. Den kan også registrere nettverkspakkene på et LAN og andre miljøer. Videre kan multifunksjonsnettverkstrafikkanalysatoren oppdage og stoppe mann-i-midten-angrep.

Viktige funksjoner

- Avskjær nettverkstrafikk og fange opp legitimasjon som passord. Den kan også dekryptere krypterte data og trekke ut legitimasjon som brukernavn og passord.

- Egnet for dyp pakkesniffing, testing, overvåking av nettverkstrafikk og gir innholdsfiltrering i sanntid.

- Støtter aktiv og passiv avlytting, dissekering og analyser av nettverksprotokoller, inkludert de med kryptering

- Analyser en nettverkstopologi og etablere operativsystemene som er installert.

- Brukervennlig grafisk brukergrensesnitt med interaktive og ikke-interaktive GUI-operasjonsalternativer

- bruker analyseteknikker som ARP-avlytting, IP- og MAC-filtrering og andre for å avskjære og analysere trafikk

Forebygging av MITM-angrep

Å identifisere MITM-angrep er ikke veldig lett siden det skjer borte fra brukerne, og det er vanskelig å oppdage siden angripere får alt til å se normalt ut. Imidlertid er det flere sikkerhetspraksis som organisasjoner kan bruke for å forhindre mann-i-midten-angrep. Disse inkluderer;

- Sikre internettforbindelsene på jobb eller hjemmenettverk, for eksempel ved å bruke effektive sikkerhetsløsninger og verktøy på servere og datamaskiner, pålitelige autentiseringsløsninger

- Håndhever sterk WEP/WAP-kryptering for tilgangspunktene

- Sikre at alle nettstedene du besøker er sikre og har HTTPS i URL-en.

- Unngå å klikke på mistenkelige e-postmeldinger og lenker

- Håndhev HTTPS og deaktiver usikre TLS/SSL-protokoller.

- Bruk virtuelle private nettverk der det er mulig.

- Bruk av verktøyene ovenfor og andre HTTP-løsninger for å identifisere og adressere alle man-in-the-midten-sårbarheter som angripere kan utnytte.