Data er dyrebare, og i feil hender kan de forårsake skade på en enkeltperson, tredjepart eller organisasjon.

Det er derfor vi har kryptering, en måte å sikre dataene for lagring eller under dataoverføringer over internett.

Og i denne artikkelen skal vi ta en titt på asymmetrisk kryptering.

La oss komme i gang.

Innholdsfortegnelse

Hva er kryptering?

Kryptering er beregningsprosessen for å konvertere data til et format som er vanskelig å dekode (også kjent som chiffertekst). Den er avhengig av en robust beregningskrypteringsalgoritme.

Så du ber datamaskiner om å kryptere data for sikker lagring eller overføring. Det betyr også at kun autoriserte parter har tilgang til dataene.

I kjernen av kryptering har du kryptografiske nøkler. De har matematisk genererte nøkler, beregnet basert på andre krypteringsparametere og basert på avtale avsender og mottaker.

La oss ta et eksempel på enkel kryptering.

Så du (la oss kalle det Bob) vil sende en melding til John, din internettkompis, som liker chiffertekster.

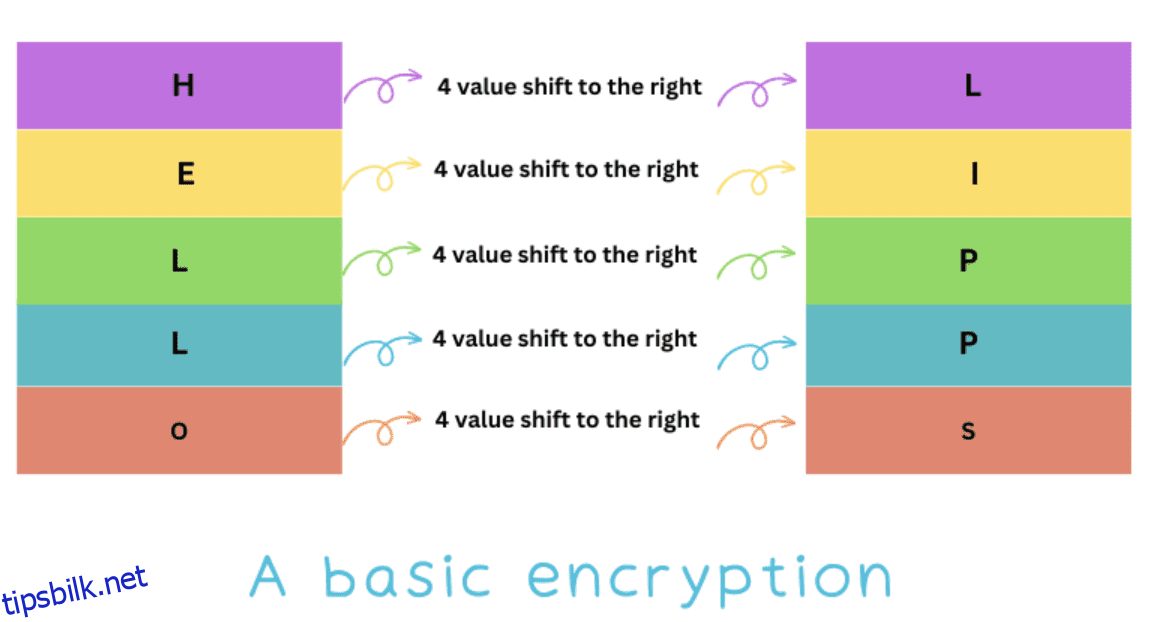

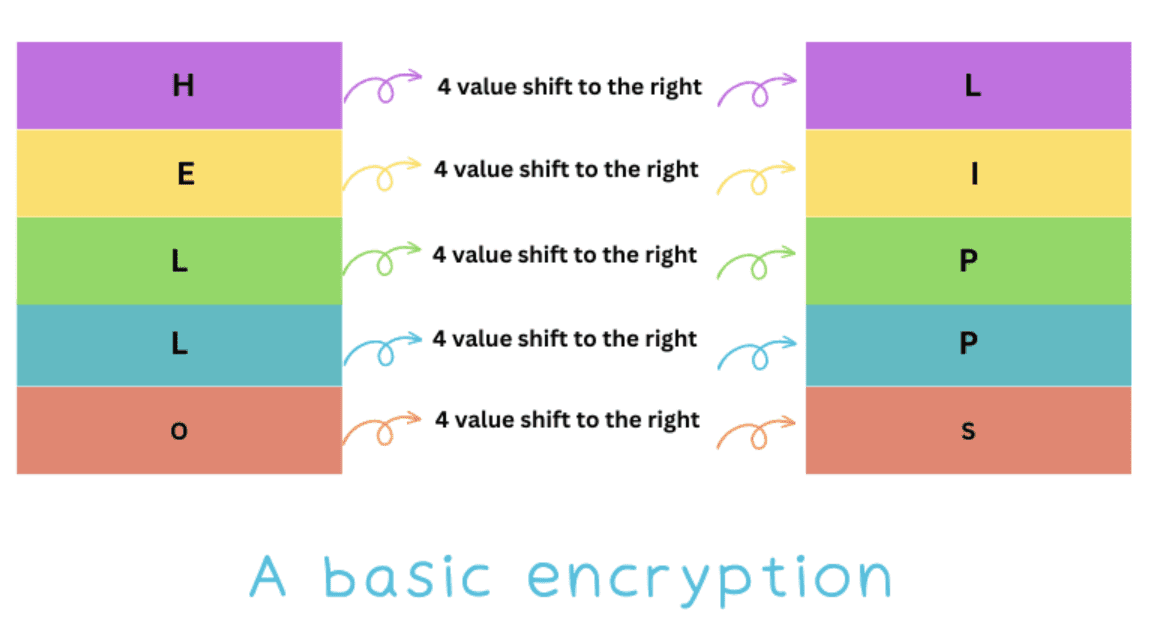

Bob skriver meldingen og kjører deretter dataene gjennom «kryptering». Krypteringsalgoritmen de bruker er enkel. Først flytter Bob ASCII-verdien med 4 poeng og lager chifferteksten.

Så «A» ASCII-verdier blir 65 til 69, som returnerer et spørsmål om «E.» I ASCII har E en verdi på 69. Etter denne enkle metoden lager Bob en melding og sender den til John.

Ettersom John og Bob allerede har blitt enige om hvordan de skal kode og dekode, kan de sende meldinger til hverandre.

Så hvis Bob skriver «Hei, John», vil chifferteksten returnere «LIPPS0$NRLR».

Prosessen med å dekode meldingen som Bob sendte er kjent som dekryptering.

For å forstå det, sjekk ut ASCII-tabellen.

Les også: Beste tekst til ASCII-konverterere du bør prøve

Hva er asymmetrisk kryptering?

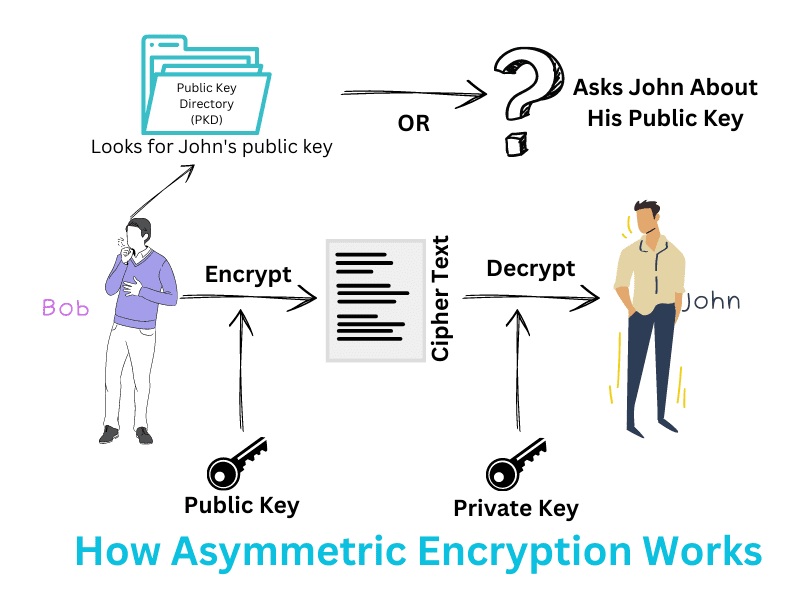

Asymmetrisk kryptering (også kjent som asymmetrisk kryptografi) er offentlig nøkkelkryptering. Her utfører algoritmen kryptering og dekryptering ved hjelp av to par nøkler:

- Offentlig nøkkel: Den offentlige nøkkelen hjelper til med meldingskryptering.

- Privat nøkkel: Den private nøkkelen hjelper til med meldingsdekryptering. Den private nøkkelen er også kjent som den hemmelige nøkkelen, da den ikke kan deles og holdes konfidensiell av eieren.

Så hvordan fungerer asymmetrisk kryptering?

La oss ta tilbake Bob og John fra vårt forrige eksempel.

Bob visste at metoden hans for å sende krypterte meldinger til John ikke var sikker. Tross alt kan hvem som helst enkelt brute-force krypteringen.

Og det er derfor han velger asymmetrisk kryptering for å sende meldingene sine til John.

I så fall ber Bob først om Johns offentlige nøkkel. Da, som han allerede kjenner John, kan han spørre ham personlig.

Ellers er det Public Key Directory (PKD) hvor enheter kan registrere og dele sin offentlige nøkkel. På denne måten må alle som ønsker å sende en sikker melding få tak i vedkommendes offentlige nøkkel.

Nå kan Bob bruke asymmetrisk kryptering for å kryptere meldingen med avsenderens offentlige nøkkel, i dette tilfellet Johns offentlige nøkkel.

John mottar meldingen og kan dekryptere den ved hjelp av sin private nøkkel.

På den annen side er den andre veien også mulig. Det betyr at dataene kan krypteres og dekrypteres ved hjelp av en privat nøkkel.

Så hvis Bob krypterer meldingen med sin private nøkkel, kan John dekryptere den ved å bruke Bobs offentlige nøkkel!

Asymmetrisk kryptering fungerer fordi du trenger tilgang til to nøkler for at det skal fungere. Dette er forskjellig fra symmetrisk kryptering, hvor både kryptering og dekryptering utføres av én nøkkel.

Hvordan fungerer asymmetrisk kryptografi?

For å få en klar forståelse av hvordan asymmetrisk kryptografi, må vi se hvordan det fungerer.

Den underliggende prosessen avhenger sterkt av en algoritme som bruker en godt forberedt matematisk funksjon. Funksjonen håndterer nøkkelpargenerering.

Nøkkelgenereringen varierer imidlertid avhengig av avtalen mellom avsender og mottaker.

Dessuten har de fleste verktøy og programmeringsspråk allerede forhåndsdefinerte biblioteker for å håndtere kryptografi. Så hvis du velger å kode asymmetrisk kryptografi, må du bruke disse bibliotekene og ikke kaste bort tid på å finne opp hjulet på nytt.

Den vanlige prosessen som finner sted når en person bestemmer seg for å sende en kryptert melding til en annen person er som følger:

➡️ Avsender og mottaker genererer offentlige og private nøkler basert på noen parametere.

➡️ Deretter ser avsenderen etter mottakerens offentlige nøkkel i katalogen med offentlige nøkkel.

➡️ Med den offentlige keynoten, bruker avsenderen den til å kryptere meldingen.

➡️ Han sender den deretter til mottakeren, som dekrypterer den med sin private nøkkel.

➡️ Mottakeren kan bestemme seg for å svare på meldingen, og den samme prosessen gjentar seg (bare omvendt).

Asymmetrisk kryptering Pros

Asymmetrisk kryptering gir mange fordeler. Disse inkluderer:

- Meldingsautentisering: Asymmetrisk kryptering gir utmerket meldingsautentisering, som gjør det mulig å bekrefte en melding og dens avsender. Det er derfor digitale signaturer er en av de beste brukssakene av asymmetrisk kryptografi.

- Praktisk: Implementering av asymmetrisk kryptering er praktisk siden nøkkeldistribusjon er enkel og tilgjengelig. De offentlige nøklene er lett tilgjengelige, slik at avsendere enkelt kan kryptere en melding med mottakerens offentlige nøkkel. På den annen side kan mottakeren dekryptere meldingen med sin private nøkkel.

- Oppdager manipulering: Asymmetrisk kryptografi oppdager også enhver form for tukling under transport.

- Tillater ikke-avvisning: Fungerer som ligner fysisk signerte dokumenter og kan derfor ikke nektes av avsenderen.

Deretter vil vi diskutere ulempene med asymmetrisk kryptering.

Asymmetrisk kryptering Cons

Ulempene med å bruke asymmetrisk kryptering inkluderer:

- Sakte: Asymmetrisk kryptering er treg, og derfor ikke ideell for overføring av store data.

- Ikke-autentiserte offentlige nøkler: Den tilbyr en åpen modell hvor de offentlige nøklene er fritt tilgjengelige. Det er imidlertid ingen måte å bekrefte den generelle nøkkelens autentisitet og dens tilknytning til en person. Dette gir byrden med å verifisere ektheten for brukeren.

- Ikke-gjenopprettelig privat nøkkel: Det er ingen mekanisme for å gjenopprette den private nøkkelen. Hvis den går tapt, kan meldingene aldri dekrypteres.

- Hvis den private nøkkelen lekker, kan den kompromittere sikkerheten: Hvis den private nøkkelen blir kompromittert, kan det føre til data- eller meldingslekkasjer.

Nå skal vi utforske noen av brukstilfellene for asymmetrisk kryptering.

Brukstilfeller for asymmetrisk kryptering

#1. Digitale signaturer

Digitale signaturer er vanlig i dag. De bruker Rivest-Shamir-Adleman (RSA) algoritmen. Den genererer to matematisk koblede nøkler: offentlige og private. På denne måten opprettes den digitale signaturen ved hjelp av en privat nøkkel og kan enkelt verifiseres eller dekrypteres ved hjelp av underskriverens offentlige nøkkel.

#2. Kryptert e-post

E-poster kan sendes sikkert via internett. E-postinnholdet er kryptert med den offentlige nøkkelen og dekryptert med den private nøkkelen.

#3. SSL/TLS

SSL/TLS er en sikker protokoll for kommunikasjon på tvers av nettverket. Den bruker symmetrisk og asymmetrisk kryptering for å skape en sikker forbindelse mellom sender og mottaker.

I de fleste tilfeller bruker den symmetrisk kryptering. Likevel kan det hende den må bruke asymmetrisk kryptografi når begge parter genererer øktnøklene sine, noe som krever asymmetrisk kryptering for å bekrefte opprinnelsesserverens identitet.

#4. Kryptovalutaer

En av de vanligste brukstilfellene av asymmetrisk kryptografi er kryptovaluta. Her brukes de offentlige og private nøklene til å gjøre kryptering.

Den offentlige nøkkelkryptografien fungerer bra med krypto da den offentlige nøkkelen gjøres tilgjengelig for overføring, mens private nøkler fungerer for å låse opp transaksjoner og motta kryptovalutaer. Populær krypto som bruker asymmetrisk kryptering inkluderer Bitcoin.

#5. Kryptert surfing

Nettlesere kan også bruke asymmetrisk kryptering for å sikre dataene dine under overføring. For eksempel, etter at du åpner nettleseren og går til et nettsted, vil du legge merke til HTTPS-protokollen foran URL-en. «s’et her betyr sikret. For å oppnå en sikker tilkobling, håndtrykker nettleseren serveren, hvor begge parter bestemmer hvordan dataene skal krypteres.

Nettlesere kan bruke både symmetrisk og asymmetrisk kryptering for å utføre håndtrykket. Asymmetrisk kryptering gjør det imidlertid enkelt å opprette sikker tilkobling.

I virkelige scenarier er nettlesere smarte nok til å bruke begge typer kryptering for å oppnå sikker tilkobling.

#6. Delingsnøkler for symmetrisk nøkkelkryptering

Asymmetrisk nøkkelkryptering fungerer også som en måte å dele symmetriske nøkler på tvers av en tilkobling.

Symmetrisk vs. Asymmetrisk kryptering

Forskjellene mellom symmetrisk og asymmetrisk er som nedenfor.

Asymmetrisk krypteringSymmetrisk krypteringKeysDet krever to nøkler for å fungere. Den offentlige nøkkelen krypterer meldingen, mens den private nøkkelen dekrypterer meldingen. Det motsatte er også mulig. Symmetrisk kryptering krever bare en enkelt nøkkel. Nøkkelen krypterer og dekrypterer meldingen. Chiffertekststørrelse Chifferteksten som genereres av asymmetrisk kryptering har enten samme lengde som meldingen eller større. Det finnes mange populære asymmetriske krypteringsalgoritmer, inkludert RSA, ECC, EL, Gamal, Diffie-Hellman, etc.Ideell brukssak Symmetrisk kryptering populære algoritmer inkluderer RC4, DES, 3DES og AES. Chifferteksten generert av symmetrisk kryptering er lik eller mindre i lengde til meldingen. Hastighet og effektivitet. Krypteringsprosessen er relativt langsommere sammenlignet med symmetrisk kryptering. Dette gjør det mindre effektivt å sende store mengder data. Krypteringsprosessen er raskere enn asymmetrisk kryptering. Dette gjør det effektivt å sende store datamengder. Algoritmer Symmetrisk kryptering populære algoritmer inkluderer RC4, DES, 3DES og AES. Symmetrisk kryptering populære algoritmer inkluderer RC4, DES, 3DES og AES. Nøkkelstørrelse Nøkkelstørrelser kan være 2048-biters eller lengre. er 128 eller 256-biters lange.Formål Asymmetrisk kryptering kan brukes til datakryptering, autentisering og opprettelse av en sikker tilkoblingskanal.Symmetrisk kryptering brukes for det meste til å utføre massedataoverføring.

Når skal man bruke asymmetrisk kryptering?

Du bør bruke asymmetrisk kryptering når:

- Du ser etter et sikrere alternativ for meldingskryptering og sending.

- Du sender små mengder data da asymmetrisk kryptering er treg og uegnet for store dataoverføringer.

- Du ønsker å bekrefte digitale signaturer.

- Du jobber med kryptovalutaer og ønsker å autorisere transaksjoner ved å bekrefte identiteten.

Siste ord

Asymmetrisk kryptering er kjernen i ulike teknologier. Du vil finne mange bruksområder, det være seg TLS/SSL til å verifisere digitale signaturer.

Takket være allerede tilgjengelige kryptografibiblioteker kan du dessuten raskt implementere asymmetrisk kryptografi i ditt foretrukne verktøy og programmeringsspråk. Du trenger ikke finne opp hjulet på nytt og skrive asymmetrisk kryptografi selv.

Deretter kan du sjekke ut en detaljert artikkel om symmetrisk kryptering.