Angrepsoverflaten til et datanettverk er settet med alle punkter (eller angrepsvektorer) som en uautorisert bruker kan trenge gjennom for å trekke ut data eller forårsake problemer.

For at et nettverk skal være godt beskyttet, er det viktig å holde angrepsflaten så liten som mulig for å beskytte den optimalt. Selv om du holder angrepsoverflaten til nettverket ditt så liten som mulig, må den overvåkes konstant, slik at eventuelle potensielle trusler kan identifiseres og blokkeres på kortest mulig tid.

Når en angrepsoverflate er identifisert og fullstendig kartlagt, er det viktig å teste sårbarhetene for å identifisere både nåværende og fremtidige risikoer. Disse oppgavene er en del av angrepsoverflateovervåking (ASM).

Det finnes verktøy spesielt utviklet for angrepsovervåking. Generelt fungerer disse verktøyene ved å skanne nettverket og IT-ressursene dine (endepunkter, nettapplikasjoner, webtjenester osv.) for å finne eksponerte ressurser.

Etter denne skanningen informerer de deg om de oppdagede risikoene og begynner å kontinuerlig overvåke nettverket ditt for å oppdage endringer i angrepsoverflaten eller utseendet til nye risikoer.

De beste av disse verktøyene bruker trusseldatabaser som holdes oppdatert med hver ny trussel for å forutse problemer. Følgende er en gjennomgang av de beste ASM-verktøyene.

Innholdsfortegnelse

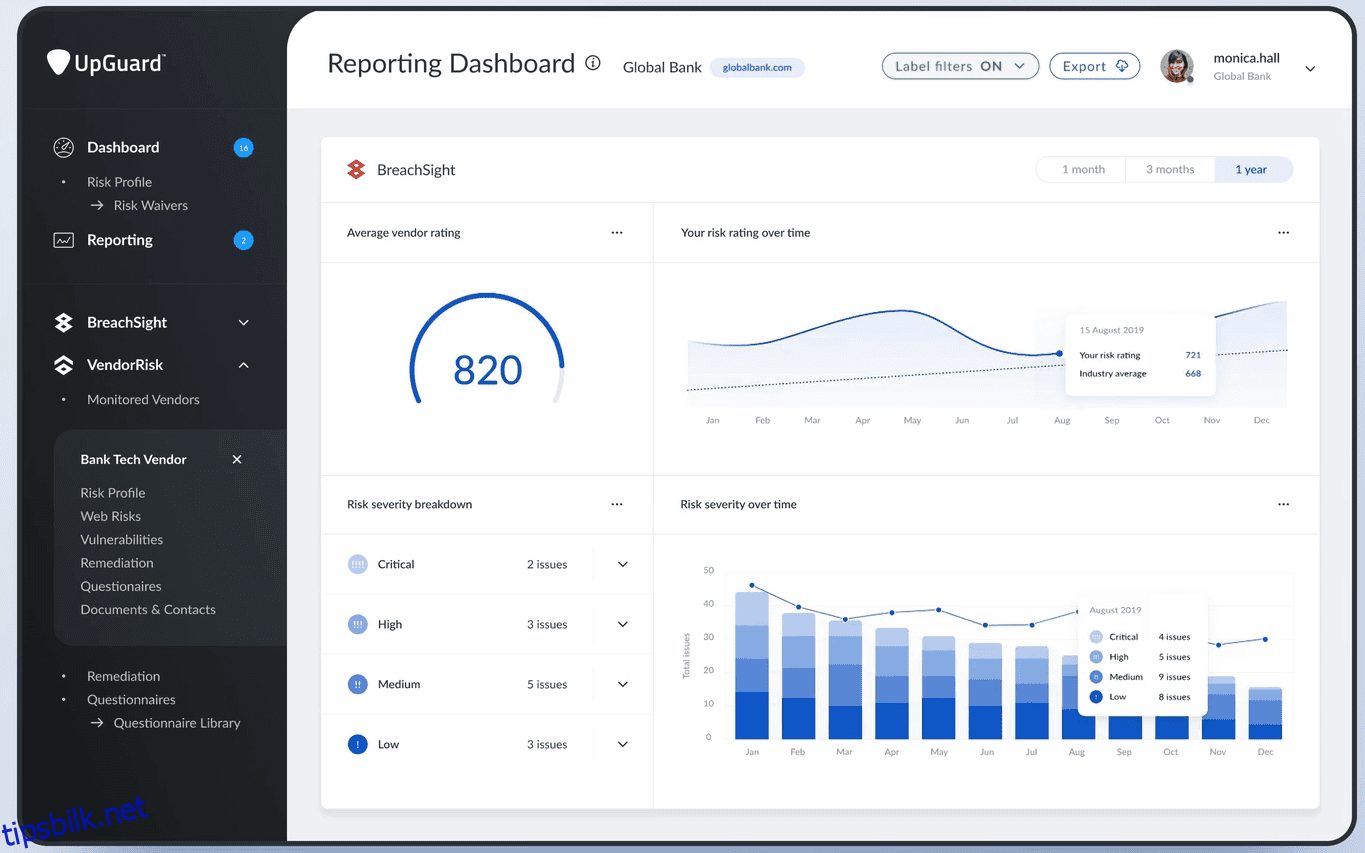

UpGuard

Plattformen som tilbys av UpGuard utgjør en alt-i-ett-programvare for risikostyring og tredjeparts angrepsoverflate. Den består av tre deler:

- UpGuard Vendor Risk: Tredjeparts risikostyring designet for å kontinuerlig overvåke teknologileverandører, automatisere sikkerhetsspørreskjemaer og redusere risiko fra tredjeparter og tredjeparter.

- UpGuard BreachSight: Angrepsoverflateadministrasjon som forhindrer datainnbrudd, avdekker lekkede påloggingsopplysninger og beskytter kundedata.

- UpGuard CyberResearch: Administrerte sikkerhetstjenester for å utvide beskyttelsen mot tredjepartsrisiko. UpGuard-analytikere slår seg sammen for å overvåke organisasjonen og leverandørene dine, og oppdage potensielle datalekkasjer.

UpGuard tilbyr en gratis cybersikkerhetsrapport for å demonstrere verktøyets evner. Med denne gratis rapporten kan du oppdage viktige risikoer på nettstedet ditt, e-postsystemet eller nettverket ditt. Rapporten gir umiddelbar innsikt som lar deg ta umiddelbar handling på hundrevis av risikofaktorer, inkludert SSL, åpne porter, DNS-helse og vanlige sårbarheter.

Etter å ha bevist nytten av tjenesten med den gratis rapporten, kan du kjøpe tjenesten med forskjellige prisalternativer for å passe størrelsen på virksomheten eller nettverket ditt.

Det grunnleggende alternativet for småbedrifter lar deg ta dine første skritt i angrepsoverflateadministrasjon, deretter kan du skalere opp for å legge til funksjoner i tilfelle du trenger dem.

Reflektere

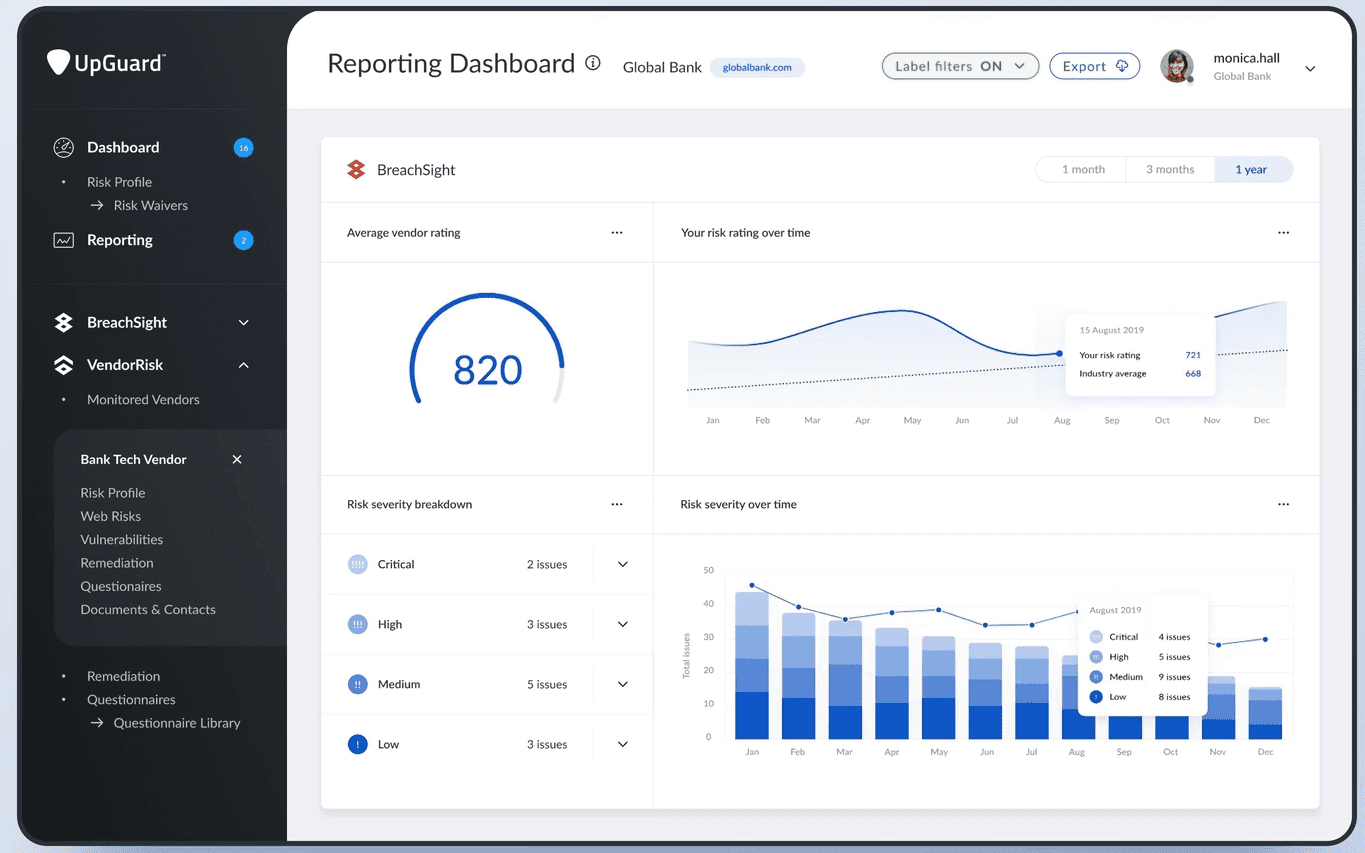

Reflectiz gir bedrifter en fullstendig oversikt over deres risikooverflater, og hjelper dem med å redusere risikoen som oppstår fra den økende bruken av åpen kildekode-verktøy og tredjepartsapplikasjoner.

Reflectiz-applikasjonen har null effekt, noe som betyr at den ikke krever noen installasjon og kjøres eksternt, og unngår kompromittering av IT-ressurser og tilgang til sensitiv bedriftsinformasjon.

Reflectiz sin strategi er basert på en innovativ sandkasse der første-, tredje- og fjerdepartsapplikasjoner skannes for å oppdage alle sårbarheter gjennom proprietær atferdsanalyse.

Det gir deretter synlighet til resultatene av analysen gjennom et enkelt dashbord. Til slutt prioriterer den risikoene, utbedrer dem og tar opp eventuelle overholdelsesproblemer.

Effektiviteten til Reflectiz sin analyse av selskapets nettbaserte økosystem økes kontinuerlig, takket være regelmessig internettskanning for å holde den store databasen med trusler oppdatert.

På denne måten gir løsningen sine kunder en høy verdi fra dag én, uavhengig av størrelsen på selskapet, siden den støtter små team, mellomstore organisasjoner og til og med store globale selskaper.

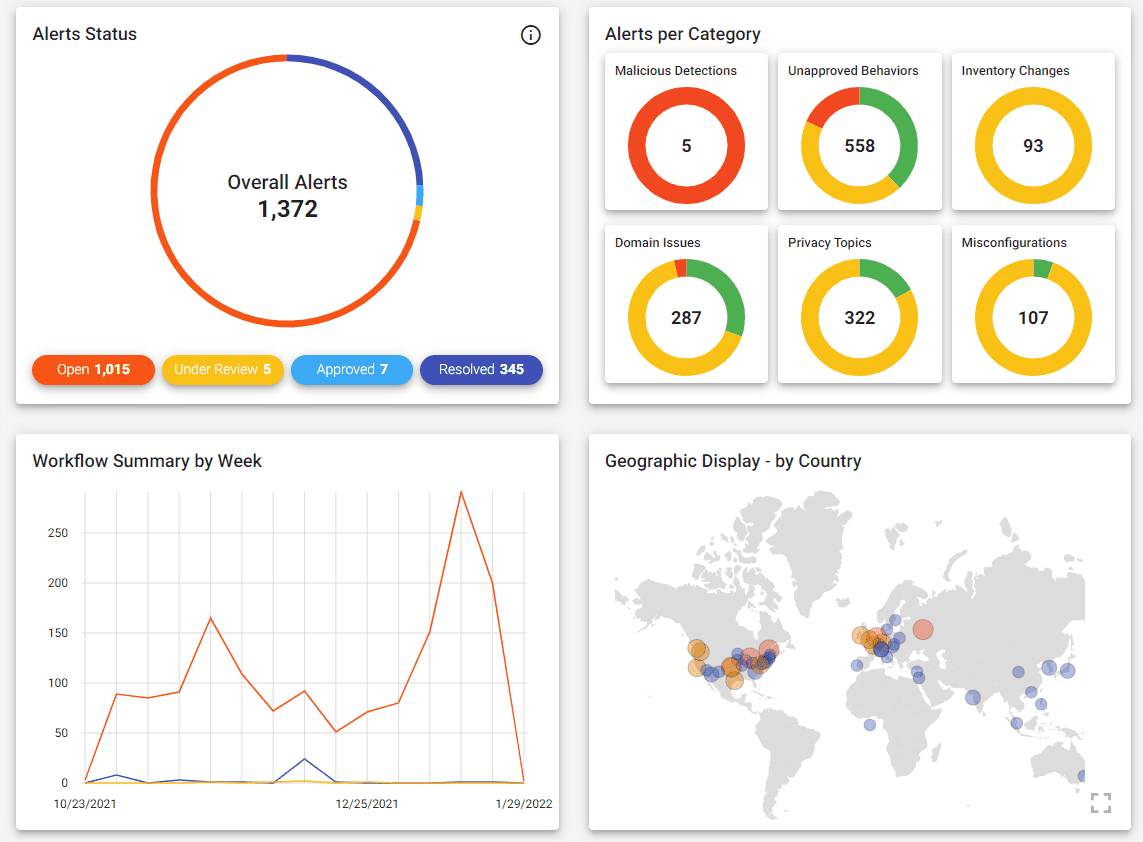

Inntrenger

Med Intruder kan du oppdage alle områder av IT-infrastrukturen din som er eksponert for Internett, noe som gir deg større synlighet av bedriftens angrepsoverflate og større kontroll ved at du kan begrense det som ikke skal eksponeres.

Intruder tilbyr et enkelt søkeverktøy for åpne porter og tjenester, med adaptive filtre som identifiserer teknologiene som en angriper kan få tilgang til.

Siden angrepsoverflaten til et nettverk ikke er noe som forblir statisk over tid, tilbyr Intruder også konstante overvåkingsmuligheter for å overvåke eventuelle endringer i IT-miljøet ditt.

Du kan for eksempel få en rapport om alle porter eller tjenester som nylig har blitt åpnet. Verktøyet holder deg også informert gjennom varsler om distribusjoner du kanskje ikke har vært klar over.

For selskaper med svært store nettverk tilbyr Intruder den unike Smart Recon-funksjonen, som automatisk bestemmer hvilke av aktivaene i nettverket som er aktive. Dette begrenser skanneoperasjoner til kun aktive mål, og reduserer avgiften slik at du ikke trenger å betale for inaktive systemer.

Til angrepsoverflateadministrasjonsoppgavene legger Intruder til SSL- og TLS-sertifikatutløpskontroll. Takket være denne funksjonaliteten vil du bli varslet når sertifikatene dine er i ferd med å utløpe, opprettholde sikkerheten og unngå nedetid for tjenestene eller nettstedene dine.

InsightVM

Rapid7s InsightVM-plattform har som mål å gi klarhet i risikodeteksjon og utbedring. Med InsightVM kan du oppdage risikoer på tvers av alle endepunkter i nettverket ditt, din skyinfrastruktur og din virtualiserte infrastruktur.

Riktig risikoprioritering, ledsaget av trinnvise instruksjoner for IT- og DevOps-avdelinger, gir en mer effektiv og effektiv utbedringsprosedyre.

Med InsightVM kan du se risikoene i IT-infrastrukturen din i sanntid, med et øyeblikk, i verktøyets dashbord. Dette dashbordet lar deg også måle og rapportere fremgang i forhold til målene i handlingsplanen for risikoreduksjon.

InsightVM kan integreres med mer enn 40 ledende teknologier, fra SIEM og brannmurer til billettsporingssystemer, for å tilføre verdi ved å dele sårbarhetsinformasjon med dem via en RESTful API.

InsightVM-løsningen samler inn informasjon fra endepunkter ved hjelp av en lett, universell agent – den samme som brukes med andre Rapid7-løsninger, som InsightIDR og InsightOps. En enkelt distribusjon er tilstrekkelig for å få sanntidsinformasjon om nettverksrisikoer og endepunktbrukere.

Oppdag overflateovervåking

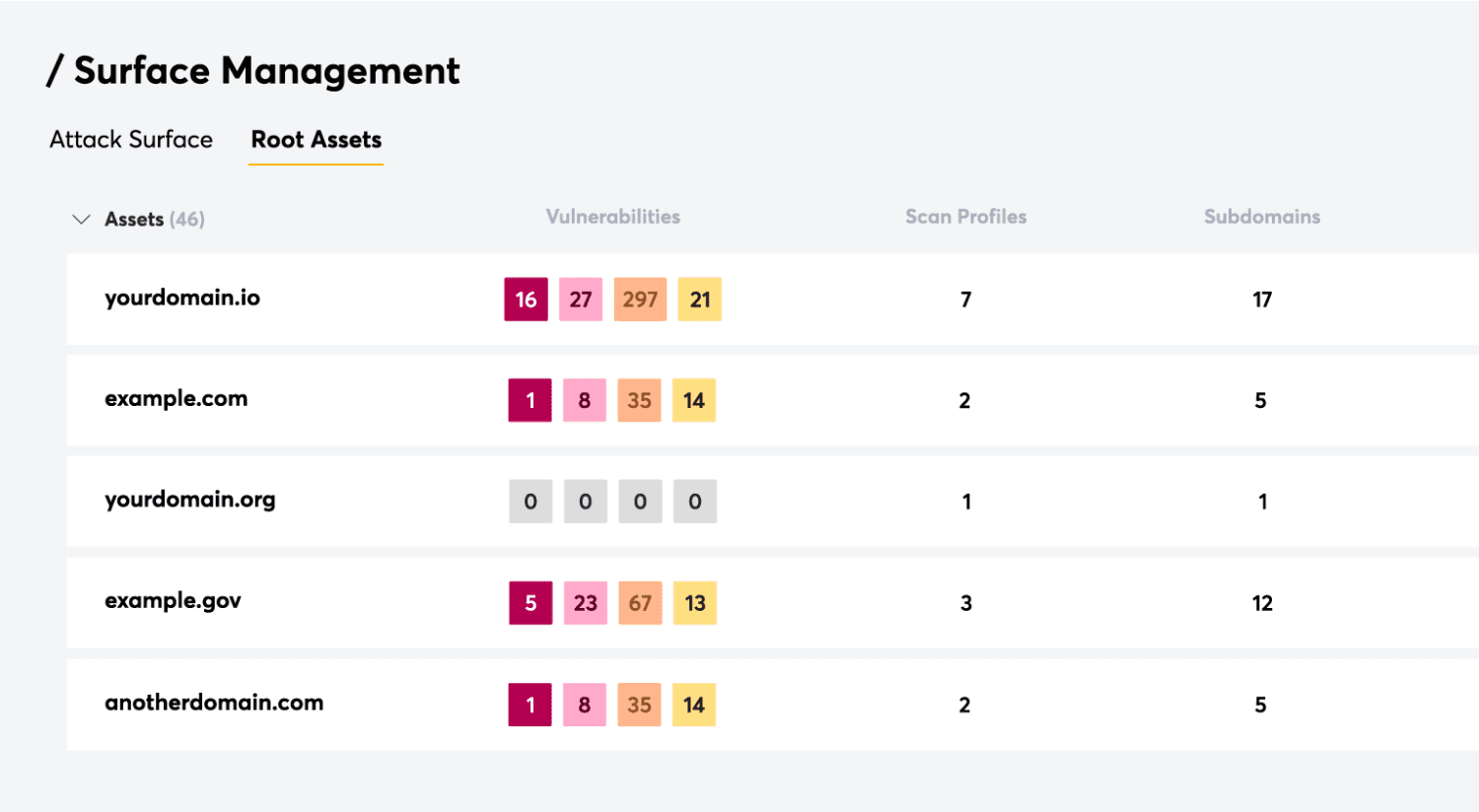

Detectifys Surface Monitoring-løsning overvåker alt du eksponerer for nettet i IT-infrastrukturen din, og håndhever sikkerheten til applikasjonens underdomener og oppdager utsatte filer, konfigurasjonsfeil og sårbarheter.

En av Detectify Surface Monitorings styrker er at det er enkelt å komme i gang, siden du ganske enkelt legger til domenet ditt og verktøyet begynner umiddelbart å overvåke alle underdomener og applikasjoner.

Detectify inkorporerer Crowdsources forskningsresultater for etisk hacking i løsningen sin daglig, slik at du alltid er beskyttet mot de sist oppdagede sårbarhetene. Selv de udokumenterte, eksklusivt for Detectify.

Crowdsource er et fellesskap av over 350 etiske hackere som jobber kontinuerlig med å innlemme forskningsresultatene sine i Detectify, noe som tar så lite som 15 minutter.

I tillegg til å spore alle nettverksressursene og teknologiene dine som er eksponert for Internett, analyserer Detectfiy holdningen til DNS-infrastrukturen din og forhindrer overtakelse av underdomene, samtidig som den oppdager utilsiktede informasjonslekkasjer og avsløring. For eksempel er API-nøkler, tokens, passord og andre data hardkodet i appene dine eller ren tekst uten riktig konfigurasjon.

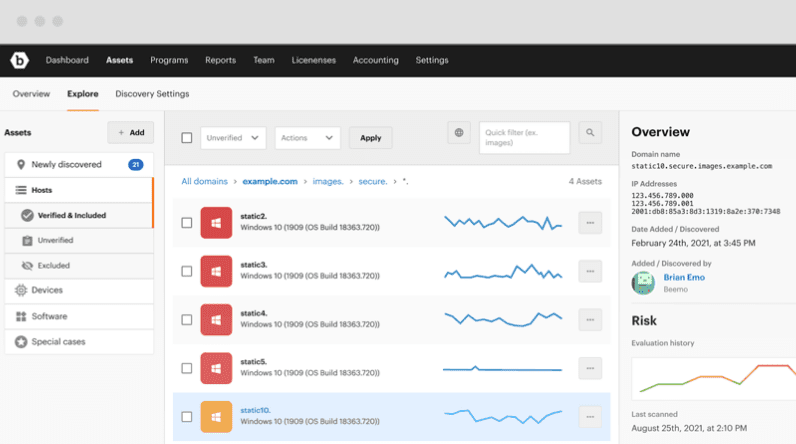

Bugcrowd

Bugcrowd er et angrepsoverflateadministrasjonsverktøy som lar deg finne, inventere og tilordne et risikonivå til utsatte enheter, glemte eller skyggeapplikasjoner og andre skjulte IT-ressurser. Bugcrowd gjør jobben sin ved å kombinere teknologi og data med populær oppfinnsomhet for å gi den mest omfattende risikovurderingen av angrepsoverflaten din.

Med Bugcrowd kan du analysere skanneresultatene og pakke dem for gjennomgang av brukere og interessenter. Sammen med resultatene kan du inkludere anbefalinger og utbedringsplaner, som kan være svært verdifulle, for eksempel ved fusjon eller oppkjøp. I sin tur kan sårbarhetsoppdagelser overføres til Bug Bounty- eller Penetration Testing-løsninger for utbedring.

Bugcrowds plattform har en teknologi, kalt AssetGraph, som setter sammen en rangering av eiendeler i fare, basert på et omfattende arkiv med sikkerhetskunnskap.

Det sterkeste aspektet ved Bugcrowd er nettopp ordet «crowd»: takket være et globalt nettverk av ekspertsikkerhetsforskere kan verktøyet drastisk redusere angrepsoverflaten til nettverket ditt, og forutse at hackere oppdager sårbarheter de ennå ikke har oppdaget.

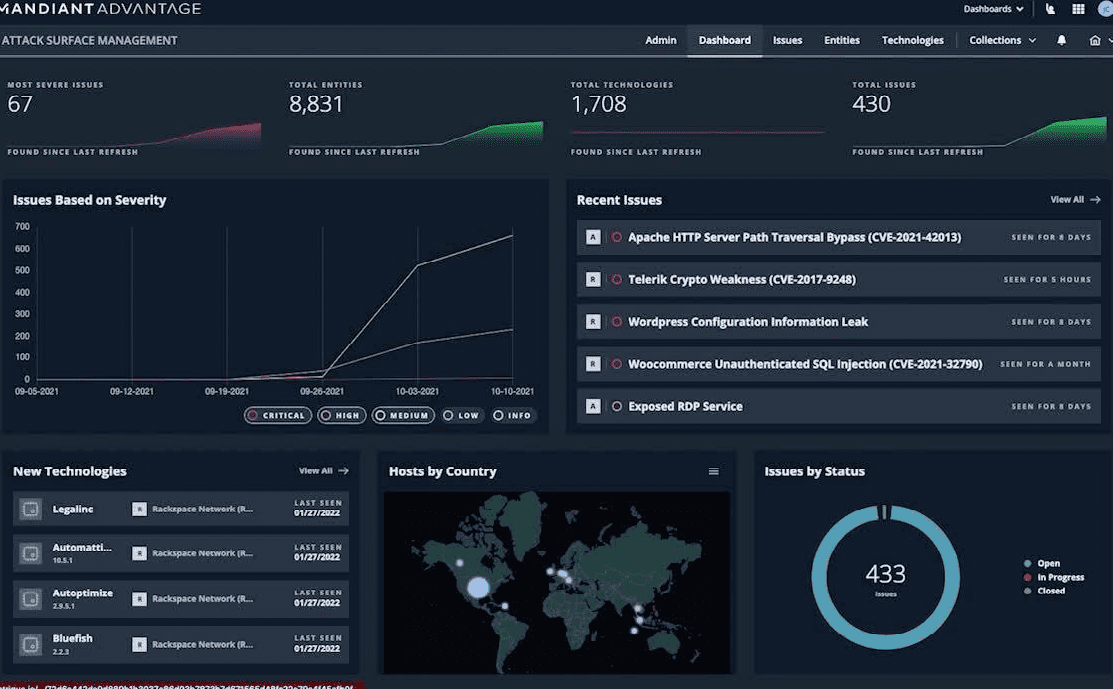

Mandiant fordel

Mandiants tilnærming er å gjøre sikkerhetsprogrammet ditt fra reaktivt til proaktivt ved å utføre grafisk kartlegging som belyser eiendelene dine og utløser varsler om risikable eksponeringer.

Mandiant lar deg automatisk bruke sin ekspertise og intelligens på angrepsoverflaten din, og forteller deg hva som er sårbart, hva som er utsatt og hva som er feilkonfigurert.

På denne måten kan sikkerhetsteamene sette på plass en intelligent trusseldeteksjonsordning, som reagerer umiddelbart for løsning og redusering.

Mandiants proaktivitet er bevist av sanntidsovervåking, støttet av varsler som informerer deg når aktivasituasjonen endres, slik at ingen endring i aktivaeksponeringen går ubemerket og du ligger flere skritt foran truslene.

Med Mandiant kan du fullt ut omfavne skyteknologi og drive bedriftens digitale transformasjon fremover uten risiko.

Mandiants IT-aktivakartlegging gir deg fullstendig innsikt i IT-infrastrukturen din, slik at du kan oppdage ressurser eksponert i skyen gjennom mer enn 250 integrasjoner. Den lar deg identifisere relasjoner med partnere og tredjeparter, og undersøke sammensetningen av eksponerte teknologier, eiendeler og konfigurasjoner.

Verdien av forventning

Når du analyserer kostnadene til ASM-verktøy, er det viktig ikke bare å se på deres absolutte priser, men også å vurdere besparelsene de gir ved å forenkle oppgaven med å oppdage og redusere trusler. Nøkkelen med disse verktøyene er at de dekker hele IT-miljøet ditt, inkludert lokale, eksterne, sky-, containeriserte og virtuelle maskinressurser, slik at ingen av eiendelene dine faller av radaren.

Tro imidlertid ikke at et ASM-verktøy er en sølvkule som på egenhånd vil få enhver risiko til å forsvinne. Den virkelige verdien av disse verktøyene er at de lar deg proaktivt administrere sårbarheter og spore og skaffe beregninger som optimerer oppgaven til utbedringsmenn.