Bli med meg på å utforske Cloud Cryptography, dens typer og Google Cloud-implementeringen.

En undergruppe av IaaS, cloud computing, er ganske foran buzzword-fasen. Det er en dominerende kraft med enkeltpersoner, bedrifter og myndigheter som bruker skytjenester for å avkorte problemene med en lokal teknologistabel.

Cloud er selve symbolet på bekvemmelighet, økonomi og skalerbarhet.

Enkelt sagt, cloud computing er når du låner dataressurser som lagring, RAM, CPU, etc., over internett uten fysisk å være vert for noe.

Et eksempel på dagliglivet er Google Drive eller Yahoo Mail. Vi stoler på disse selskapene med data – noen ganger sensitiv personlig eller forretningsrelatert informasjon.

Vanligvis bryr seg ikke en gjennomsnittlig bruker om personvernet eller sikkerheten til skydatabehandling. Men alle som er anstendig informert om historien til overvåking eller nåværende sofistikerte cyberangrep, må heve sin vakt eller i det minste bli informert om situasjonen.

Innholdsfortegnelse

Hva er skykryptering?

Skykryptografi adresserer denne følelsen av usikkerhet ved å kryptere data som er lagret i skyen for å forhindre uautorisert tilgang.

Kryptering er en teknikk for å bruke en chiffer (algoritme) for å konvertere standardinformasjon til en kryptert versjon. I så fall vil angriperen ikke forstå detaljene selv om den blir avslørt.

Det finnes ulike typer krypteringer basert på brukstilfellet. Så det er viktig å bruke et kvalitetskryptering for skydatakryptering.

Kan du for eksempel forstå følgende tekst:

Iggmhnctg rtqfwegu jkij-swcnkva vgejpqnqia & hkpcpeg ctvkengu, ocmgu vqqnu, cpf CRKu vq jgnr dwukpguugu cpf rgqrng itqy.

Nei!

Det kan være et puslespill for en menneskelig hjerne, men bruk en hvilken som helst Caesar-dekoder, og de vil bryte den fra hverandre på sekunder:

Selv noen som er godt bevandret med Cæsar-chiffer kan se at alle bokstaver i chifferteksten er to alfabeter foran sine rentekst-motstykker.

Så poenget er å bruke en sterk chiffer, som for AES-256.

Hvordan fungerer Cloud Cryptography?

De siste linjene i forrige avsnitt kan ha gitt et inntrykk av at du vil velge et chiffer for å kryptere dataene.

Teknisk sett kan det fungere sånn. Men normalt aktiverer skytjenesteleverandøren innfødt kryptering, eller du benytter kryptering-som-en-tjeneste fra en tredjepart.

Så vi deler dette inn i to kategorier og ser implementeringen.

#1. Kryptering på skyplattform

Dette er den mest forenklede metoden der den anerkjente skytjenesteleverandøren tar seg av krypteringen.

Ideelt sett gjelder dette:

Data i hvile

Dette er når dataene lagres i kryptert form før overføring til lagringsbeholdere eller etterpå.

Siden skykryptografi er en ny tilnærming, er det ingen forhåndsdefinert måte å gjøre ting på. Det er mange forskningspublikasjoner som tester ulike metoder, men det som er avgjørende er virkelighetens anvendelse.

Så hvordan beskytter et førsteklasses skyinfrastrukturselskap som Google Cloud data i hvile?

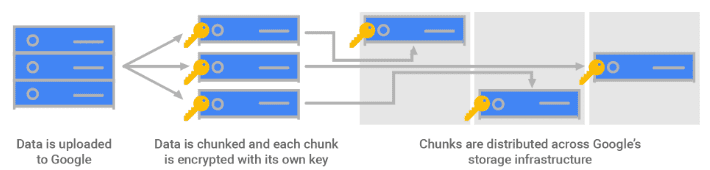

Som pr Googles poster, deler de dataene inn i små grupper på noen få gigabyte spredt over lagringsbeholderne deres på forskjellige maskiner. Enhver spesifikk beholder kan inneholde data fra samme eller forskjellige brukere.

Dessuten er hver pakke kryptert individuelt, selv om de sitter i samme beholder og tilhører en enkelt bruker. Dette betyr at hvis krypteringsnøkkelen relatert til én pakke blir kompromittert, vil andre filer forbli sikre.

Kilde: Google Cloud

Kilde: Google Cloud

Dessuten endres krypteringsnøkkelen med hver dataoppdatering.

Data på dette lagringsnivået er kryptert med AES-256, bortsett fra noen få vedvarende disker opprettet før 2015 ved bruk av AES-128-bits kryptering.

Så dette er det første krypteringslaget – på det individuelle pakkenivået.

Deretter krypteres harddiskstasjonene (HDD) eller solid-state-stasjonene (SSD) som er vert for disse databitene med et annet lag med AES-256-bits kryptering, med noen eldre HHD-er som fortsatt bruker AES-128. Vær oppmerksom på at krypteringsnøklene på enhetsnivå er forskjellige fra kryptering på lagringsnivå.

Nå er alle disse datakrypteringsnøklene (DEK) ytterligere kryptert med nøkkelkrypteringsnøkler (KEK), som deretter administreres sentralt av Googles Key Management Service (KMS). Spesielt bruker alle KEK-er AES-256/AES-128-bits kryptering, og minst én KEK er knyttet til hver Google-skytjeneste.

Disse KEK-ene roteres minst én gang hvert 90-dagers intervall ved hjelp av Googles vanlige kryptografiske bibliotek.

Hver KEK sikkerhetskopieres, spores hver gang noen bruker den, og kan bare nås av autorisert personell.

Deretter blir alle KEK-ene kryptert igjen med AES-256-bits kryptering som genererer KMS-hovednøkkelen som er lagret i et annet nøkkeladministrasjonsanlegg, kalt Root KMS, som lagrer en håndfull slike nøkler.

Denne rot-KMS-en administreres på dedikerte maskiner i hvert Google Cloud-datasenter.

Nå er denne rot-KMS-en kryptert med AES-256, og skaper en enkelt rot-KMS-hovednøkkel lagret i peer-to-peer-infrastrukturen.

Én Root KMS-forekomst kjører på hver Root KMS-hovednøkkeldistributør som holder nøkkelen i minnet med tilfeldig tilgang.

Hver ny forekomst av root KMS-hovednøkkeldistributør er godkjent av allerede kjørende forekomster for å unngå feilspill.

I tillegg, for å håndtere tilstanden der alle distributørforekomstene må starte samtidig, sikkerhetskopieres også rot-KMS-hovednøkkelen på bare to fysiske steder.

Og til slutt, mindre enn 20 Google-ansatte har tilgang til disse høyt klassifiserte stedene.

Så dette er hvordan Google praktiserer skykryptografi for data i hvile.

Men hvis du vil ta saken i egne hender, kan du også administrere nøklene selv. Alternativt kan man legge til et nytt lag med kryptering over dette og selv administrere nøklene. Man bør imidlertid huske at å miste disse nøklene også betyr å være utestengt fra sitt eget nettprosjekt.

Likevel bør vi ikke forvente dette detaljnivået fra alle andre skyleverandører. Ettersom Google tar en premie for tjenestene sine, kan du dra nytte av en annen leverandør som koster mindre, men som passer til din spesifikke trusselmodell.

Data under overføring

Det er her dataene beveger seg innenfor skyleverandørens datasenter eller utenfor dets grenser, for eksempel når du laster det opp fra din egen maskin.

Igjen, det er ingen streng måte å beskytte dataene på under transport, så vi vil se Googles skyimplementering.

Hvitboken i denne forbindelse, kryptering under transportangir tre tiltak for å sikre ikke-stasjonære data: autentisering, kryptering og integritetssjekk.

Innenfor datasenteret sitt sikrer Google data under overføring ved endepunktautentisering og integritetsbekreftelse med valgfri kryptering.

Mens en bruker kan velge ytterligere tiltak, bekrefter Google førsteklasses sikkerhet i sine lokaler med ekstremt overvåket tilgang gitt til noen få av sine ansatte.

Utenfor sine fysiske grenser, vedtar Google en differensiell policy for sine egne skytjenester (som Google Disk) og enhver kundeapplikasjon som er vert på nettskyen (som ethvert nettsted som kjører på datamotoren).

I det første tilfellet går all trafikk først til sjekkpunktet kjent som Google Front End (GFE) ved hjelp av Transport Layer Security (TLS). Deretter får trafikken DDoS-reduksjon, belastningsbalansering på tvers av serverne, og blir til slutt rettet mot den tiltenkte Google Cloud-tjenesten.

For det andre tilfellet faller ansvaret for å sikre data i transitt-sikkerhet hovedsakelig til infrastruktureieren med mindre de ikke bruker en annen Google-tjeneste (som Cloud VPN) for dataoverføring.

Vanligvis er TLS tatt i bruk for å sikre at data ikke har blitt tuklet med underveis. Dette er den samme protokollen som brukes som standard når du kobler til et nettsted ved hjelp av HTTPS, symbolisert med et hengelåsikon i URL-linjen.

Selv om det ofte brukes i alle nettlesere, kan du også bruke det på andre applikasjoner som e-post, lyd-/videosamtaler, direktemeldinger osv.

For de ultimate krypteringsstandardene er det imidlertid virtuelle private nettverk som igjen gir flere lag med sikkerhet med avanserte krypteringssiffer som AES-256.

Men å implementere skykryptografi på egen hånd er vanskelig, noe som bringer oss til…

#2. Kryptering-som-en-tjeneste

Det er her standard sikkerhetsprotokoller på skyplattformen din er svake eller fraværende for spesifikke brukstilfeller.

En av de åpenbart beste løsningene er å overvåke alt selv og sikre datasikkerhet i bedriftsklasse. Men det er lettere sagt enn gjort og fjerner den problemfrie tilnærmingen som noen velger cloud computing.

Så det lar oss bruke Encryption-as-a-service (EAAS) som CloudHesive. I likhet med å bruke cloud computing, denne gangen, «låner» du kryptering og ikke CPU, RAM, lagring osv.

Basert på EAAS-leverandøren kan du benytte kryptering for data i hvile og under transport.

Fordeler og ulemper med skykryptering

Den mest uttalte fordelen er sikkerhet. Å praktisere skykryptografi sikrer at brukernes data holder seg borte fra nettkriminelle.

Selv om skykryptografi ikke kan stoppe hvert hack, handler det om å gjøre sitt og ha en skikkelig begrunnelse hvis ting går galt.

Når det kommer til ulemper, er den første kostnaden og tiden det trenger å oppgradere det eksisterende sikkerhetsrammeverket. Dessuten er det lite som kan hjelpe hvis du mister tilgang til krypteringsnøklene mens du administrerer deg selv.

Og siden dette er en ny teknologi, er det heller ikke lett å finne en tidstestet EAAS.

Avslutningsvis er det beste alternativet å bruke en anerkjent skytjenesteleverandør og bank på innfødte kryptografiske mekanismer.

Innpakning

Vi håper dette kan gi deg et glimt av skykryptografi. For å oppsummere handler det om datasikkerhet knyttet til skyen, inkludert når den reiser utenfor.

De fleste topprangerte skyinfrastrukturselskaper som Google Cloud, Amazon Web Services, etc., har tilstrekkelig sikkerhet for maksimal bruk. Likevel er det ingen skade i å gå gjennom den tekniske sjargongen før du hoster dine virksomhetskritiske applikasjoner hos noen.

PS: Sjekk ut noen skykostnadsoptimaliseringsløsninger for AWS, Google Cloud, Azure, etc.