Cybersikkerhetsspørsmål vokser og blir mer kompliserte etter hvert som teknologien skrider frem.

Selv om du ikke kan stoppe nettkriminelle fra å bli smartere, kan du bruke sikkerhetssystemer som IDS og IPS for å redusere angrepsoverflaten eller til og med blokkere dem. Dette bringer oss til kampen – IDS vs. IPS for å velge hva som er bedre for et nettverk.

Og hvis du vil ha svaret på det, må du forstå hva disse teknologiene er i essensen, hvordan de fungerer og typene deres. Det vil hjelpe deg å velge det bedre alternativet for nettverket ditt.

Når det er sagt, er både IDS og IPS sikre og effektive, hver med sine fordeler og ulemper, men du kan ikke ta en sjanse når det kommer til sikkerhet.

Dette er grunnen til at jeg har kommet opp med denne sammenligningen – IDS vs. IPS for å hjelpe deg å forstå deres evner og finne den bedre løsningen for å beskytte nettverket ditt.

La kampen begynne!

Innholdsfortegnelse

IDS vs. IPS: Hva er de?

Før vi begynner å sammenligne IDS vs. IPS, la oss finne ut hva de er i utgangspunktet, og starter med IDS.

Hva er en IDS?

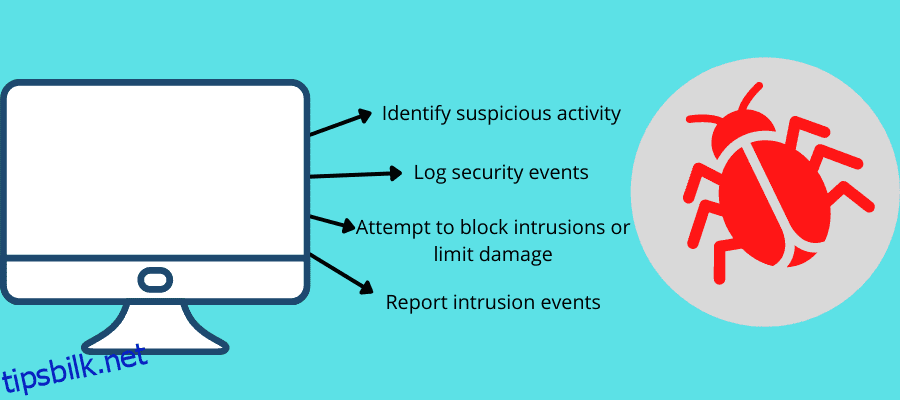

An Intrusion Detection System (IDS) er en programvareløsning som overvåker et system eller nettverk for inntrenging, brudd på retningslinjene eller ondsinnede aktiviteter. Og når den oppdager et inntrenging eller brudd, rapporterer programvaren det til administratoren eller sikkerhetspersonellet. Det hjelper dem med å undersøke den rapporterte hendelsen og iverksette passende løsninger.

Denne passive overvåkingsløsningen kan varsle deg om å oppdage en trussel, men den kan ikke ta direkte tiltak mot den. Det er som et sikkerhetssystem installert i en bygning som kan varsle sikkerhetsvakten om en innkommende trussel.

Et IDS-system har som mål å oppdage en trussel før den infiltrerer et nettverk. Det gir deg muligheten til å ta en titt på nettverket ditt uten å hindre nettverkstrafikken. Bortsett fra å oppdage brudd på retningslinjene, kan den beskytte mot trusler som informasjonslekkasjer, uautorisert tilgang, konfigurasjonsfeil, trojanske hester og virus.

Det fungerer best når du ikke vil hindre eller bremse trafikkflyten selv når et problem dukker opp, men for å beskytte nettverksressursene dine.

Hva er en IPS?

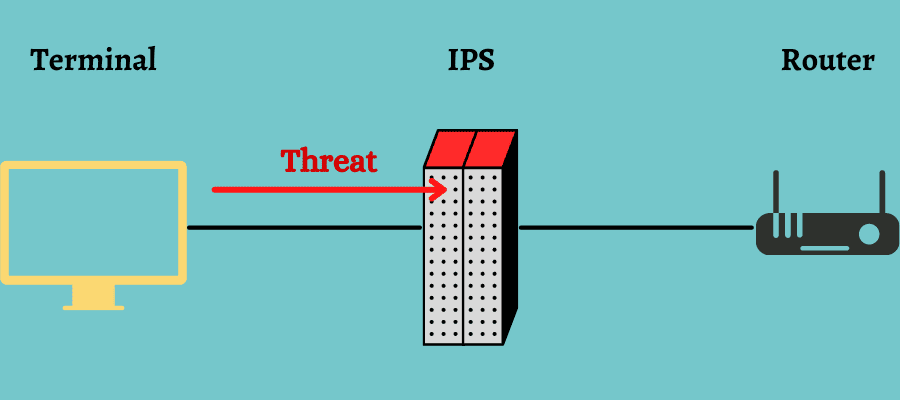

Intrusion Prevention System (IPS) kalles også Intrusion Detection & Prevention System (IDPS). Det er en programvareløsning som overvåker et system eller nettverksaktiviteter for ondsinnede hendelser, logger informasjon om disse aktivitetene, rapporterer dem til administrator eller sikkerhetspersonell, og forsøker å stoppe eller blokkere dem.

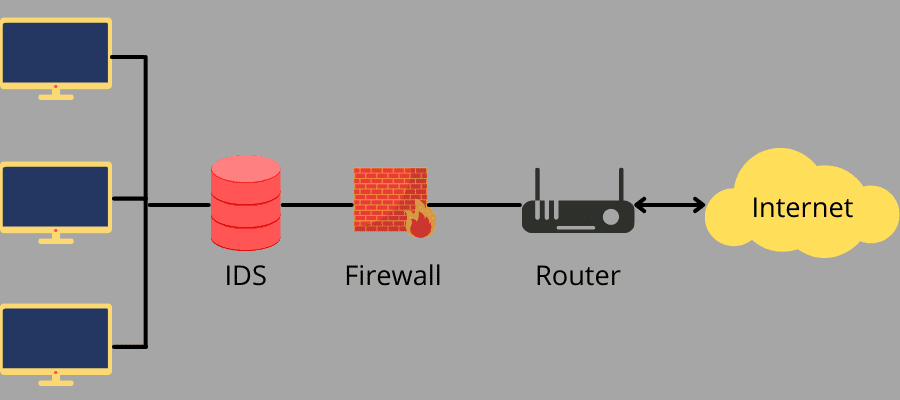

Dette er et aktivt overvåkings- og forebyggingssystem. Du kan vurdere det som en utvidelse av IDS fordi begge metodene overvåker ondsinnede aktiviteter. I motsetning til IDS er imidlertid IPS-programvare plassert bak nettverksbrannmuren som kommuniserer i tråd med innkommende trafikk og blokkerer eller forhindrer oppdagede inntrengninger. Tenk på det som (cyber)sikkerhetsvakten for nettverket ditt.

Ved å oppdage en trussel kan IPS utføre ulike handlinger som å sende alarmer, slippe identifiserte ondsinnede pakker, blokkere den ondsinnede IP-adressen fra å få tilgang til nettverket og tilbakestille tilkoblinger. I tillegg kan den også rette opp feil relatert til syklisk redundanssjekk (CRC), defragmenterte pakkestrømmer, rydde opp i ekstra nettverkslag og transportalternativer, og redusere feil knyttet til TCP-sekvensering.

IPS er det beste alternativet for deg hvis du vil blokkere angrep så snart systemet oppdager dem, selv om du må stenge all trafikk, inkludert de legitime, for sikkerhets skyld. Målet er å redusere skade fra både eksterne og interne trusler i nettverket ditt.

IDS vs. IPS: Typer

Typer IDS

IDS er delt inn basert på hvor trusseldeteksjonen skjer eller hvilken deteksjonsmetode som brukes. IDS-typer basert på deteksjonsstedet, dvs. nettverk eller vert, er:

#1. Network Intrusion Detection Systems (NIDS)

NIDS er en del av nettverksinfrastrukturen, og overvåker pakker som strømmer gjennom den. Den eksisterer sammen med enhetene med en trykk-, spenn- eller speilfunksjon som brytere. NIDS er plassert på et eller flere strategiske punkt i et nettverk for å overvåke innkommende og utgående trafikk fra alle de tilkoblede enhetene.

Den analyserer trafikk som går gjennom hele undernettet, og matcher trafikken som passerer undernettene til det kjente angrepsbiblioteket. Når NIDS identifiserer angrepene og registrerer en unormal oppførsel, varsler den nettverksadministratoren.

Du kan installere en NIDS bak brannmurene på subnettet og overvåke om noen prøver å infiltrere brannmuren din. NIDS kan også sammenligne lignende pakkers signaturer med samsvarende poster for å koble ondsinnede oppdagede pakker og stoppe dem.

Det finnes to typer NIDS:

- On-line NIDS eller in-line NIDS tar for seg et nettverk i sanntid. Den analyserer Ethernet-pakker og bruker spesifikke regler for å avgjøre om det er et angrep eller ikke.

- Off-line NIDS eller tap-modus tar for seg innsamlede data. Den sender dataene gjennom noen prosesser og bestemmer utfallet.

Videre kan du kombinere NIDS med andre sikkerhetsteknologier for å øke prediksjons- og deteksjonshastigheter. For eksempel kan NIDS basert på Artificial Neural Network (ANN) analysere massive datavolumer smart fordi dens selvorganiserende struktur lar INS IDS gjenkjenne angrepsmønstre mer effektivt. Den kan forutsi angrep basert på tidligere feil som førte til inntrengingen og hjelper deg med å utvikle et tidlig inntjeningssystem.

#2. Vertsbaserte inntrengningsdeteksjonssystemer

Vertsbaserte inntrengningsdeteksjonssystemer (HIDS) er løsningen som kjører på separate enheter eller verter på et nettverk. Den kan bare overvåke innkommende og utgående datapakker fra de tilkoblede enhetene og varsle administratoren eller brukerne når de oppdager mistenkelig aktivitet. Den overvåker systemanrop, filendringer, applikasjonslogger, etc.

HIDS tar øyeblikksbilder av gjeldende filer i systemet og matcher dem med de forrige. Hvis den finner ut at en kritisk fil er slettet eller endret, sender HIDS et varsel til administratoren for å undersøke problemet.

For eksempel kan HIDS analysere passordpålogginger og sammenligne dem med kjente mønstre som brukes til å utføre brute force-angrep og identifisere et brudd.

Disse IDS-løsningene brukes mye på virksomhetskritiske maskiner hvis konfigurasjoner ikke forventes å endres. Ettersom den overvåker hendelser direkte på verter eller enheter, kan en HIDS-løsning oppdage trusler som en NIDS-løsning kan gå glipp av.

Det er også effektivt for å identifisere og forhindre integritetsbrudd som trojanske hester og arbeid i kryptert nettverkstrafikk. På denne måten beskytter HIDS sensitive data som juridiske dokumenter, åndsverk og personopplysninger.

Bortsett fra disse kan IDS også være av andre typer, inkludert:

- Perimeter Intrusion Detection System (PIDS): Fungerer som den første forsvarslinjen, og kan oppdage og lokalisere inntrengingsforsøk på den sentrale serveren. Dette oppsettet består vanligvis av en fiberoptisk eller elektronisk enhet som sitter på serverens virtuelle perimetergjerde. Når den registrerer en ondsinnet aktivitet, for eksempel at noen prøver å forsøke tilgang via en annen metode, varsler den administratoren.

- VM-basert Intrusion Detection System (VMIDS): Disse løsningene kan kombinere IDS nevnt ovenfor eller en av dem. Forskjellen er at den distribueres eksternt ved hjelp av en virtuell maskin. Det er relativt nytt og brukes hovedsakelig av administrerte IT-tjenesteleverandører.

Typer IPS

Generelt er inntrengningsforebyggende systemer (IPS) av fire typer:

#1. Nettverksbasert inntrengningsforebyggingssystem (NIPS)

NIPS kan identifisere og forhindre mistenkelige eller ondsinnede aktiviteter ved å analysere datapakker eller sjekke protokollaktivitet i et nettverk. Den kan samle data fra nettverket og verten for å oppdage tillatte verter, operativsystemer og applikasjoner på nettverket. I tillegg logger NIPS data om normal trafikk for å finne endringer fra grunnen av.

Denne IPS-løsningen reduserer angrep ved å begrense båndbreddeutnyttelsen, sende TCP-tilkoblinger eller avvise pakker. NIPS er imidlertid ikke effektivt til å analysere kryptert trafikk og håndtere direkte angrep eller høy trafikkbelastning.

#2. Wireless Intrusion Prevention System (WIPS)

WIPS kan overvåke et trådløst nettverk for å oppdage mistenkelig trafikk eller aktiviteter ved å analysere trådløse nettverksprotokoller og iverksette tiltak for å forhindre eller fjerne dem. WIPS implementeres vanligvis over den gjeldende trådløse LAN-nettverksinfrastrukturen. Du kan imidlertid også distribuere dem frittstående og håndheve en ikke-trådløs policy i organisasjonen din.

Denne IPS-løsningen kan forhindre trusler som et feilkonfigurert tilgangspunkt, DOS-angrep (denial of service), honeypot, MAC-spoofing, man-in-the-middle-angrep og mer.

#3. Nettverksatferdsanalyse (NBA)

NBA jobber med anomalibasert deteksjon, leter etter anomalier eller avvik fra normal oppførsel til mistenkelig oppførsel i nettverket eller systemet. Derfor, for at det skal fungere, må NBA gjennom en treningsperiode for å lære den normale oppførselen til et nettverk eller system.

Når et NBA-system lærer normal oppførsel, kan det oppdage avvik og flagge dem som mistenkelige. Det er effektivt, men det vil ikke fungere mens du fortsatt er i treningsfasen. Men når den er uteksaminert, kan du stole på den.

#4. Vertsbaserte Intrusion Prevent Systems (HIPS)

HIPS-løsninger kan overvåke kritiske systemer for ondsinnede aktiviteter og forhindre dem ved å analysere kodeatferden deres. Det beste med dem er at de også kan oppdage krypterte angrep bortsett fra å beskytte sensitive data relatert til personlig identitet og helse fra vertssystemene. Den fungerer på en enkelt enhet og brukes ofte med en nettverksbasert IDS eller IPS.

IDS vs. IPS: Hvordan fungerer de?

Det er forskjellige metoder som brukes for å overvåke og forhindre inntrenging for IDS og IPS.

Hvordan fungerer en IDS?

IDS bruker tre deteksjonsmetoder for å overvåke trafikk for ondsinnede aktiviteter:

#1. Signaturbasert eller Kunnskapsbasert deteksjon

Signaturbasert deteksjon overvåker spesifikke mønstre som nettangrepssignaturer som skadelig programvare bruker eller bytesekvenser i nettverkstrafikken. Det fungerer på samme måte som antivirusprogramvare når det gjelder å identifisere en trussel med sin signatur.

I signaturbasert deteksjon kan IDS enkelt identifisere kjente trusler. Det kan imidlertid hende at den ikke er effektiv i nye angrep uten tilgjengelige mønstre, siden denne metoden utelukkende fungerer basert på tidligere angrepsmønstre eller signaturer.

#2. Anomalibasert eller atferdsbasert deteksjon

Ved uregelmessig gjenkjenning overvåker IDS-en brudd og inntrengninger i et nettverk eller system ved å overvåke systemlogger og avgjøre om noen aktivitet virker unormal eller avviker fra normal oppførsel spesifisert for en enhet eller nettverk.

Denne metoden kan også oppdage ukjente nettangrep. IDS kan også bruke maskinlæringsteknologier for å bygge en pålitelig aktivitetsmodell og etablere den som grunnlaget for en normal atferdsmodell for å sammenligne nye aktiviteter og erklære resultatet.

Du kan trene disse modellene basert på dine spesifikke maskinvarekonfigurasjoner, applikasjoner og systembehov. Som et resultat har IDS med atferdsdeteksjon forbedrede sikkerhetsegenskaper enn signaturbasert IDS. Selv om det noen ganger kan vise noen falske positiver, fungerer det effektivt i andre aspekter.

#3. Omdømmebasert deteksjon

IDS som bruker omdømmebaserte deteksjonsmetoder, gjenkjenner trusler basert på deres omdømmenivå. Det gjøres ved å identifisere kommunikasjon mellom en vennlig vert i nettverket ditt og den som prøver å få tilgang til nettverket ditt basert på deres rykte for brudd eller ondsinnede handlinger.

Den samler inn og sporer forskjellige filattributter som kilde-, signatur-, alders- og bruksstatistikk fra brukere som bruker filen. Deretter kan den bruke en omdømmemotor med statistisk analyse og algoritmer for å analysere dataene og avgjøre om de er truende eller ikke.

Omdømmebasert IDS brukes hovedsakelig i anti-malware- eller antivirusprogramvare og implementert på batchfiler, kjørbare filer og andre filer som kan inneholde usikker kode.

Hvordan fungerer en IPS?

I likhet med IDS, fungerer IPS også med metoder som signaturbasert og anomalibasert deteksjon, i tillegg til andre metoder.

#1. Signaturbasert deteksjon

IPS-løsninger som bruker signaturbasert deteksjon overvåker innkommende og utgående datapakker i et nettverk og sammenligner dem med tidligere angrepsmønstre eller signaturer. Det fungerer på et bibliotek med kjente mønstre med trusler som bærer ondsinnet kode. Når den oppdager en utnyttelse, registrerer og lagrer den signaturen sin og bruker den for videre deteksjon.

En signaturbasert IPS er av to typer:

- Utnyttelsesvendte signaturer: IPS identifiserer inntrengninger ved å matche signaturer med en trusselsignatur i nettverket. Når den finner en kamp, prøver den å blokkere den.

- Signaturer mot sårbarhet: Hackere målretter mot eksisterende sårbarheter i nettverket eller systemet ditt, og IPS prøver å beskytte nettverket ditt mot disse truslene som kan forbli uoppdaget.

#2. Statistisk anomalibasert eller atferdsbasert deteksjon

IDS som bruker statistisk anomalibasert deteksjon kan overvåke nettverkstrafikken din for å finne inkonsekvenser eller anomalier. Den setter en grunnlinje for å definere normal oppførsel for nettverket eller systemet. Basert på dette vil IPS sammenligne nettverkstrafikken og flagge mistenkelige aktiviteter som avviker fra normal oppførsel.

For eksempel kan grunnlinjen være en spesifisert båndbredde eller protokoll som brukes for nettverket. Hvis IPS finner trafikk som øker båndbredden brått eller oppdager en annen protokoll, vil den utløse en alarm og blokkere trafikken.

Du må imidlertid passe på å konfigurere basislinjene på en intelligent måte for å unngå falske positiver.

#3. Stateful Protocol Analysis

En IPS, ved hjelp av stateful protokollanalyse, oppdager avvik i en protokolltilstand som anomalibasert deteksjon. Den bruker forhåndsdefinerte universelle profiler i henhold til akseptert praksis satt av industriledere og leverandører.

For eksempel kan IPS overvåke forespørsler med tilsvarende svar, og hver forespørsel må bestå av forutsigbare svar. Den flagger svar som faller utenfor de forventede resultatene og analyserer dem videre.

Når en IPS-løsning overvåker systemene og nettverket og finner mistenkelig aktivitet, varsler den og utfører noen handlinger for å forhindre at den får tilgang til nettverket ditt. Slik gjør du det:

- Styrking av brannmurer: IPS-en kan oppdage en sårbarhet i brannmurene dine som banet vei for trusselen å komme inn i nettverket ditt. For å gi sikkerhet, kan IPS endre programmeringen og styrke den mens den løser problemet.

- Utfører systemopprydding: Skadelig innhold eller skadede filer kan ødelegge systemet ditt. Dette er grunnen til at den utfører en systemskanning for å rydde opp og fjerne det underliggende problemet.

- Avslutningsøkter: IPS kan oppdage hvordan en anomali har oppstått ved å finne inngangspunktet og blokkere det. For dette kan det blokkere IP-adresser, avslutte TCP-økten osv.

IDS vs. IPS: Likheter og forskjeller

Likheter mellom IDS og IPS

De tidlige prosessene for både IDS og IPS er like. Begge oppdager og overvåker systemet eller nettverket for ondsinnede aktiviteter. La oss se deres felles grunnlag:

- Monitor: Når de er installert, overvåker IDS- og IPS-løsninger et nettverk eller system basert på spesifiserte parametere. Du kan angi disse parameterne basert på dine sikkerhetsbehov og nettverksinfrastruktur og la dem inspisere all trafikk som kommer inn og ut fra nettverket ditt.

- Trusseldeteksjon: Begge leser alle datapakkene som flyter i nettverket ditt og sammenligner disse pakkene med et bibliotek som inneholder kjente trusler. Når de finner en match, flagger de den datapakken som skadelig.

- Lær: Begge disse teknologiene bruker moderne teknologier som maskinlæring for å trene seg selv i en periode og forstå nye trusler og angrepsmønstre. På denne måten kan de bedre svare på moderne trusler.

- Logg: Når de oppdager mistenkelig aktivitet, registrerer de det sammen med svaret. Det hjelper deg å forstå beskyttelsesmekanismen din, finne sårbarheter i systemet ditt og trene sikkerhetssystemene deretter.

- Varsel: Så snart de oppdager en trussel, sender både IDS og IPS varsler til sikkerhetspersonell. Det hjelper dem å være forberedt på alle forhold og ta raske tiltak.

Frem til dette fungerer IDS og IPS på samme måte, men det som skjer etter skiller dem.

Forskjellen mellom IDS og IPS

Hovedforskjellen mellom IDS og IPS er at IDS fungerer som et overvåkings- og deteksjonssystem mens IPS fungerer som et forebyggingssystem bortsett fra overvåking og deteksjon. Noen forskjeller er:

- Svar: IDS-løsninger er passive sikkerhetssystemer som kun overvåker og oppdager nettverk for ondsinnede aktiviteter. De kan varsle deg, men gjør ikke noe på egen hånd for å forhindre angrepet. Nettverksadministratoren eller sikkerhetspersonellet som er tildelt må iverksette tiltak umiddelbart for å redusere angrepet. På den annen side er IPS-løsninger aktive sikkerhetssystemer som overvåker og oppdager nettverket ditt for ondsinnede aktiviteter, varsler og automatisk forhindrer angrepet.

- Plassering: IDS plasseres i utkanten av et nettverk for å samle alle hendelser og logge og oppdage brudd. Plassering på denne måten gir IDS maksimal synlighet for datapakker. IPS-programvare er plassert bak nettverkets brannmur og kommuniserer i tråd med innkommende trafikk for å forhindre inntrenging bedre.

- Deteksjonsmekanisme: IDS bruker signaturbasert deteksjon, anomalibasert deteksjon og omdømmebasert deteksjon for ondsinnede aktiviteter. Den signaturbaserte deteksjonen inkluderer kun signaturer som vender mot utnyttelse. På den annen side bruker IPS signaturbasert deteksjon med både utnyttelses- og sårbarhetsorienterte signaturer. IPS bruker også statistisk anomalibasert deteksjon og deteksjon av stateful protokollanalyse.

- Beskyttelse: Hvis du er truet, kan IDS være mindre nyttig ettersom sikkerhetspersonellet ditt trenger å finne ut hvordan du kan sikre nettverket ditt og rydde opp i systemet eller nettverket umiddelbart.IPS kan utføre automatisk forebygging av seg selv.

- Falske positiver: Hvis IDS gir en falsk positiv, kan det være en fordel. Men hvis IPS gjør det, vil hele nettverket lide ettersom du må blokkere all trafikk – innkommende og utgående nettverk.

- Nettverksytelse: Siden IDS ikke er distribuert in-line, reduserer det ikke nettverksytelsen. Nettverksytelsen kan imidlertid reduseres på grunn av IPS-behandling, som er i tråd med trafikken.

IDS vs. IPS: Hvorfor de er avgjørende for cybersikkerhet

Du kan høre ulike forekomster av datainnbrudd og hacks som skjer i nesten alle bransjer med en online tilstedeværelse. For dette spiller IDS og IPS en viktig rolle i å sikre nettverket og systemene dine. Dette er hvordan:

Forbedre sikkerheten

IDS- og IPS-systemer bruker automatisering for overvåking, oppdagelse og forebygging av ondsinnede trusler. De kan også bruke nye teknologier som maskinlæring og kunstig intelligens for å lære mønstre og avhjelpe dem effektivt. Som et resultat er systemet ditt sikkert mot trusler som virus, DOS-angrep, skadelig programvare osv., uten å kreve ekstra ressurser.

Håndheve retningslinjer

Du kan konfigurere IDS og IPS basert på dine organisasjonsbehov og håndheve sikkerhetspolicyer for nettverket ditt som hver pakke som kommer inn eller ut av nettverket må overholde. Det hjelper deg med å beskytte systemene og nettverket og oppdage avvik raskt hvis noen prøver å blokkere retningslinjene og bryte seg inn i nettverket ditt.

Overholdelse av regelverk

Databeskyttelse er alvorlig i det moderne sikkerhetslandskapet. Dette er grunnen til at regulatoriske overholdelsesorganer som HIPAA, GDPR, etc., regulerer selskaper og sørger for at de investerer i teknologier som kan bidra til å beskytte kundedata. Ved å implementere en IDS- og IPS-løsning overholder du disse forskriftene og møter ingen juridiske problemer.

Redder omdømme

Implementering av sikkerhetsteknologier som IDS og IPS viser at du bryr deg om å beskytte kundenes data. Det gir merkevaren et godt inntrykk på kundene dine og hever omdømmet ditt i og utenfor bransjen. I tillegg sparer du deg selv fra trusler som kan lekke sensitiv forretningsinformasjon eller forårsake skade på omdømmet.

Kan IDS og IPS samarbeide?

Med et ord, ja!

Du kan distribuere både IDS og IPS sammen i nettverket ditt. Implementer en IDS-løsning for å overvåke og oppdage trafikk, samtidig som den lar den forstå trafikkbevegelser i nettverket ditt. Du kan også bruke IPS i systemet ditt som et aktivt tiltak for å forhindre sikkerhetsproblemer i nettverket ditt.

På denne måten kan du også unngå kostnadene ved å velge IDS vs. IPS helt.

Dessuten gir implementering av begge teknologiene deg allsidig beskyttelse for nettverket ditt. Du kan forstå tidligere angrepsmønstre for å angi bedre parametere og forberede sikkerhetssystemene dine til å kjempe mer effektivt.

Noen av leverandørene for IDS og IPS er Okta, Varonis, UpGuard, etc.

IDS vs. IPS: Hva bør du velge? 👈

Å velge IDS vs. IPS må utelukkende være basert på organisasjonens sikkerhetsbehov. Vurder hvor stort nettverket ditt er, hva budsjettet ditt er og hvor mye beskyttelse du trenger for å velge det.

Hvis du spør hva som er bedre generelt, må det være IPS da det tilbyr forebygging, overvåking og deteksjon. Imidlertid ville det hjelpe hvis du valgte en bedre IPS fra en pålitelig leverandør, da den kan vise falske positiver.

Siden begge har fordeler og ulemper, er det ingen klar vinner. Men, som forklart i forrige avsnitt, kan du gå for begge disse løsningene fra en pålitelig leverandør. Det vil tilby overlegen beskyttelse til nettverket ditt fra begge synspunkter – inntrengningsdeteksjon og forebygging.