Det er vanlig for organisasjoner å stole på LDAP (Lightweight Directory Access Protocol) for å utføre kritisk brukeradministrasjon, lagring og autentisering.

Imidlertid kan det forvirre brukere, noe som fører til at de blander det med Active Directory.

I denne artikkelen skal vi se på LDAP, formålet og hvordan det fungerer. Deretter vil vi gjennomgå nøkkelfunksjonene, katalogstrukturen og dataorganiseringsfunksjonene. Til slutt vil vi dekke LDAPs betydning for administrasjon av katalogtjenester og brukerautentisering.

Innholdsfortegnelse

Hva er LDAP?

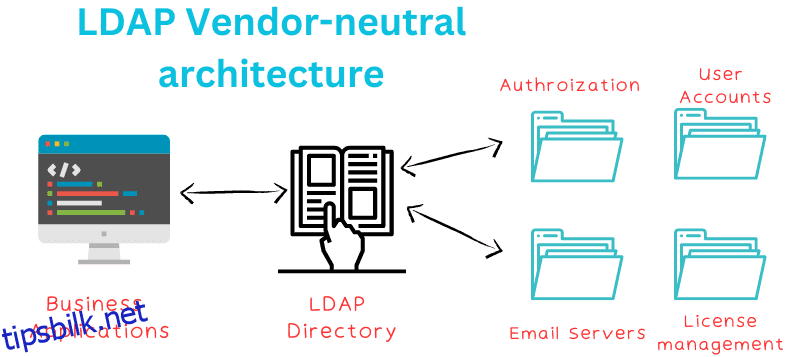

LDAP står for Lightweight Directory Access Protocol. Det er en åpen protokoll som styrer sikker brukerautentisering for lokale kataloger. Videre er det en leverandørnøytral applikasjonsprotokoll, noe som gjør den allsidig og allestedsnærværende, spesielt i de distribuerte kataloginformasjonstjenestene over Internett.

LDAP gjør det effektivt for applikasjoner å søke etter brukerinformasjon. Dette betyr at den kan fungere på ulike måter i IT-infrastrukturtjenester, inkludert e-posttjenester, autorisasjon, lisensadministrasjon og brukeradministrasjon.

Det bør imidlertid ikke forveksles med aktive katalogtjenester – et sett med tjenester/databaser bedrifter bruker for å organisere, få tilgang til og sikre IT-ressurser. I utgangspunktet gjør katalogtjenester organisasjoner i stand til å lagre data som er beskrivende, statiske og verdifulle.

Teknisk sett tilskrives LDAP hele prosessen med datarepresentasjon i en katalogtjeneste. Det sikrer at brukere kan få data på en forhåndsdefinert måte. Dette betyr at LDAP gjør det mulig for organisasjoner å opprette dataoppføringer i katalogtjenester gjennom sine verktøy.

Så, innenfor en Active Directory, sikrer LDAP også hvordan oppføringer er sammensatt basert på forskjellige primitive elementer som er skissert.

Kort fortalt er LDAP en:

- Kommunikasjonsprotokoll

- Det er en åpen leverandørnøytral applikasjonsprotokoll

- Programvareprotokollen lagrer og ordner data for å være enkelt søkbare.

- Fungerer med lokale kataloger

- Fungerer med Active Directory som inneholder data som er statiske, beskrivende og verdifulle

- Det er ikke en ny protokoll og ble utgitt i 2003

Hva er formålet?

LDAPs formål dreier seg om to ting:

- Den lagrer data i en LDAP/Active Directory

- Autentiser brukerens tilgang til den nevnte katalogen

- Gjør det mulig for programmer å bruke riktig kommunikasjonsspråk for å sende og motta data fra katalogtjenester.

Med andre ord fungerer den som en kommunikasjonsprotokoll som ikke bare er i stand til autentisering og autorisasjon, men som også organiserer data på en søkbar måte. Ved å bruke LDAP kan organisasjoner lagre kritisk bruker- og IT-ressursinformasjon, inkludert brukerlegitimasjon. Dessuten kan den sikre sikker tilgang ved å gjøre det mulig for administratorer å sette tilgangsregler aktivt.

Hvordan fungerer LDAP?

Kjernen i LDAP er klient-server-arkitektur som spiller inn.

Så når LDAP-autentisering finner sted, følger den en klient-server-modell. Og i løpet av dette inkluderer nøkkelspillerne følgende:

- Directory System Agent (DSA): En server som kjører LDAP på et spesifikt nettverk.

- Distinguished name (DN) inneholder banen for å navigere i kataloginformasjonstreet (DIT).

- Directory User Agent (DUA): DUA-en brukes til å få tilgang til DSA-er som en klient.

- Relative Distinguished Name (RDN): RDN spesifiserer hver komponent i DN-banen.

- Application Programming Interface (API): Vi har APIer som kommuniserer mellom tjenestene og produktene.

I LDAP-autentiseringsprosessen, når en bruker starter et LDAP-klientprogram, for eksempel et e-postprogram, kan administratoren konfigurere hvordan LDAP-klienten samhandler med katalogtjenestene for autentisering. Den kan for eksempel bruke hvilken som helst av de to tilgjengelige brukerautentiseringsmetodene:

I innloggingsforsøket etterspørres DN-autentisering. Når prosessen starter, tildeler LDAP klienten til Directory System Agent (DSA), som bruker DN til å søke etter samsvarende poster i databasen.

Relative Distinguished Name (RDN) i DN er en kritisk del av LDAP-søket ettersom det brukes i hvert trinn i søkeprosessen gjennom Directory Information Tree (DIT).

Hvis søket er vellykket, matches den samsvarende UID og brukerpassord for å validere brukeren. Hvis ikke, returnerer den ugyldige resultater.

Til slutt kobler klienten fra LDAP-serveren. Når det er gjort, kan den autentiserte brukeren kommunisere med tjenestene gjennom API-ene. Dette betyr at han kan gå gjennom all den lagrede informasjonen – den eneste begrensningen er gitt tillatelser.

Hvis du vil lese mer om hvordan LDAP fungerer, sjekk ut artikkel publisert i 2003 av Greg Vaneder og Mark Wahl. Og hvis du vil lese mer om hvordan LDAP-søk fungerer, sjekk ut LDAP-søkeoperasjonen.

Nøkkelfunksjoner til LDAP

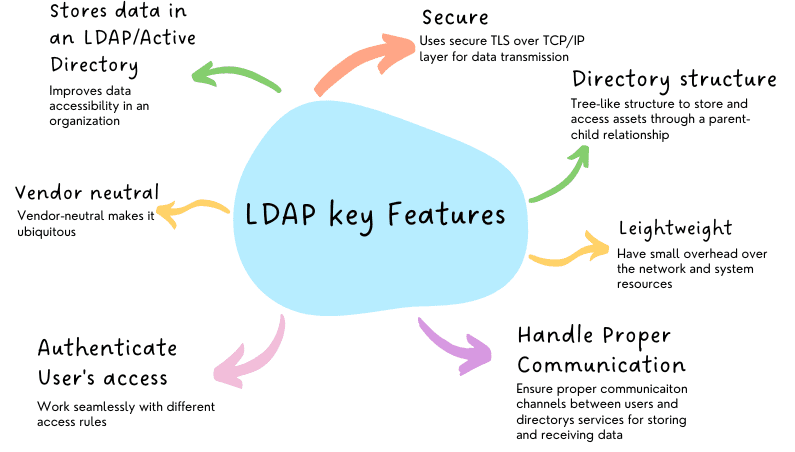

LDAP-nøkkelfunksjonene kan oppsummeres nedenfor:

- Autentiser brukersesjoner: Den kan brukes til å autentisere brukersesjoner til en databasetjeneste som Active Directory.

- Ulike operasjonstyper: Den kan også utføre operasjoner til en katalogserverdatabase, inkludert

- bindende økter

- sletting av LDAP-oppføringer

- Endre eksisterende oppføringer

- Søk og sammenlign oppføringer.

- Avbryt forespørsler

- Løsne operasjoner

- Lett: LDAP er lett, og sikrer en liten overhead til nettverket og systemressursene.

- Leverandør- og protokolluavhengig: LDAP er også leverandør- og protokolluavhengig. Dette betyr at det fungerer med enhver leverandør/løsning/protokoll. Du kan for eksempel bruke LDAP over TCP/IP eller X.25. Den siste LDAP-versjonen, LDAPv3, bruker imidlertid TCP/IP.

- Katalogstruktur: LDAP bruker en katalogtrestruktur for å lagre og få tilgang til eiendeler i en katalogdatabase. Foreldre-barn-relasjonen betyr raskere søk og gjenfinning.

- Standardisering: LDAP er standardisert av IETF (Internet Engineering Task Force). Standardiseringen sikrer at LDAP fungerer på tvers av ulike leverandører.

- Sikkerhet: LDAP er sikker. Den oppnår sikkerhet ved å bruke sikker TLS over TCP/IP-laget. Den kan også bruke Secure Socket (SSL) til å kryptere, dekryptere og overføre informasjon eksternt med fullstendig integritet og konfidensialitet.

- Replikering: LDAP støtter også replikering på tvers av flere servere. Det sikrer dataredundans og gir datatilgjengelighet i tilfelle feil. Den bruker Syncrepl – en Sync-replikeringsmotor.

LDAP-katalogstruktur

LDAP-katalogen har en ren, definert struktur. Dette gir enkel tilgang til data og øker søkbarheten til LDAP-kataloginnholdet.

Ettersom LDAP følger en trelignende struktur, er den hierarkisk. Og det er derfor det hovedsakelig foretrekkes som Directory Information Tree (DIT).

De forskjellige nivåene av LDAP-katalogstruktur inkluderer:

- Rotkatalogen

- Organisasjon

Som du kan se er det en trestruktur i LDAP-katalogen. «Root»-katalogen er en oppføring på toppnivå som inkluderer alle andre oppføringer på katalognivået. Under den får du Land (land) som deretter forgrener seg til Organisasjon (er). Deretter forgrener den seg til organisasjonsenheter (OU) og til slutt enkeltpersoner og grupper.

For å forstå LDAP-katalogstrukturen, la oss ta en titt på et eksempel nedenfor.

- Root (Top-level entry)

|

+-- Country: "dc=com" (e.g., dc=example,dc=com)

|

+-- Organization: "dc=example" (e.g., dc=example)

|

+-- Organizational Unit (OU): "ou=Users"

| |

| +-- User: "cn=Nitish Singh"

| |

| +-- User: "cn= Oliver Green"

|

+-- Organizational Unit (OU): "ou=Groups"

|

+-- Group: "cn=Admins"

|

+-- Group: "cn=Users"

|

+-- Group: “cn=Superusers”

Rotentiteten er identifisert med DC, som står for Domain Component-attributt. Så hvis «dc=com», identifiseres rotoppføringen som «com»-domenet.

Under root kan du ha flere organisasjoner eller domener. Det er representert med «dc=organisasjon.» under «com»-domenet.

På samme måte kan hver organisasjon ha én eller flere organisasjonsenheter (OU). Administratoren kan organisere dem logisk i underavdelinger. Du kan for eksempel angi OU til «brukere», «grupper» eller «superbrukere».

Til slutt, under hver OU, kan du liste opp forskjellige oppføringer, inkludert grupper, enheter, brukere osv. I vårt eksempel inkluderer to verdier for OU-brukere «Nitish Singh» og «Oliver Green». På samme måte har vi under OU-grupper «Administratorer», «Brukere» og «Superbrukere.»

LDA-katalogstrukturen avhenger sterkt av Distinguished Name (DN) ettersom den brukes til å identifisere hver oppføring. Det er fordi det inneholder et unikt navn og brukes til å hente RDN (Relative Distinguished Name).

LDAP vanlige elementer

For å forstå LDAP-dataorganisasjonen, må vi forstå LDAPs vanlige elementer, som fører til LDAP-systemets oppføringskonstruksjon.

De grunnleggende LDAP-datakomponentene inkluderer:

- Attributter:

- Innganger:

- Datainformasjonstrær

Attributter

Attributter i LDAP er nøkkelverdi-par. Disse lagrer data i LDAP-systemet. For eksempel må attributtet mail brukes til å lagre post i LDAP-systemet.

post: [email protected]

Innganger

Oppføringene i LDAP-systemet assosierer seg med å tilskrive for å gi mening. Du kan tenke på oppføringer som en samling av relaterte attributter.

For eksempel vil dataene i LDIF-formatet (LDAP Data Interchange Format) se ut som nedenfor:

dn: sn=Hogwarts, ou=wizards, dc=WizardingWorld, dc=fiction objectclass: wizard sn: Hogwarts cn: Harry Potter

Datainformasjonstrær

Datainformasjonstrær, eller DIT-er, representerer og får tilgang til data i et LDAP-system. Siden de fleste data er forgrenet, er det fornuftig å representere dem gjennom trær. Det er analogt med et filsystem med en foreldre-barn-forening.

LDAP-dataorganisasjon

Nå med den grunnleggende ideen om enheter, kan vi utforske dataorganisering i LDAP-systemet.

Her bruker LDAP DIT til å organisere og strukturere dataene. Men hvordan oppnår den det? La oss diskutere det nedenfor.

Å plassere oppføringer i en DIT som er relatert til hverandre hierarkisk. Så når en ny oppføring opprettes, legges den til den trelignende strukturen som et underordnet av en eksisterende oppføring.

Det hele starter på toppen av hierarkietreet i DIT. Siden den dekker alle underordnede oppføringer, er den hovedsakelig merket som en organisasjon som «dc=com eller eksempel. Dette gjøres ved hjelp av domenekomponenter for å sikre enkel administrasjon. På denne måten kan administratoren angi plasseringen ved å bruke l=location_name eller organisasjonssegmenter, for eksempel ou=tech, markedsføring osv.

Oppføringene bruker Organization Unit (OU) objectClass. Det er fordi oppføringer kan bruke attributtetiketten ou=. De er enkle og tilbyr en utmerket måte å kategorisere og finne informasjon i DIT.

Deretter kommer et annet viktig konsept kjent som Relative Distinguished Name. Det er det relative navnet på et element avhengig av dets DIT-hierarkinivå. Så for å få tilgang til en oppføring, må du angi RDN-verdiene til enheten sammen med forelderens RDN-verdi.

Dette skaper en kjede av RDN-verdier, som går fra bunnen til toppen, og skaper en bane til den oppføringen. Og denne kjeden av RDN-verdier er kjent som «Distinguished Name eller DN.»

Du må med andre ord nevne DN under opprettelsen av oppføring slik at LDAP vet nøyaktig hvor du må plassere den nye ressursen eller informasjonen. Så RDN fungerer som en relativ verdi, mens DN er mer en absolutt bane.

Viktigheten av LDAP

I denne delen skal vi ta en titt på viktigheten av LDAP fra to perspektiver:

- Administrere katalogtjeneste: LDAP-protokollen har de riktige midlene for å lagre og få tilgang til LDAP-katalogdata. Vi har allerede diskutert dem i delene «Hvordan LDAP fungerer og datakomponentene» og «Organisasjon». LDAP er et middel til å administrere, lagre, få tilgang til og sikre data. Det sikrer også effektiv informasjonsinnhenting. Dessuten tilbyr den skalerbarhet og replikering også.

- Brukerautentisering: I tillegg til å administrere katalogtjenester, utmerker LDAP seg på brukerautentisering og autorisasjon. Når tilkoblingen er opprettet, kan brukeren få tilgang til lagrede eiendeler basert på tilgangsreglene satt av administratoren.

LDAP vs. Active Directory

Det er vanlig at folk forveksler LDAP og Active Directory. LDAP og Microsofts Active Directory jobber tett for å gi organisasjoner et middel til å lagre og få tilgang til organisasjonsdata på tvers av avdelinger trygt og sikkert.

Så LDAP er protokoll, mens Active Directory er et katalogtjenesteprodukt som lagrer organisasjonsdata i en trelignende struktur.

LDAP fungerer som en kommunikasjonsprotokoll for å få tilgang til katalogservere som Active Directory.

Konklusjon

LDAP er en nøkkelprotokoll for arbeid med aktive katalogtjenester. Det er en lett protokoll som ikke skaper noen overhead på tjenestene og serverne den fungerer med. Dessuten betyr dens åpen kildekode, leverandørnøytrale og standardiserte natur at den enkelt kan integreres i eksisterende løsninger.

Du kan også utforske Multi-Factor Authentication (MFA).