Et cyberangrep er et bevisst og ondsinnet forsøk på å få uautorisert tilgang til et datasystem eller nettverk gjennom eksisterende sårbarheter. Dette kan gjøres for å stjele sensitiv informasjon og forstyrre normal drift.

I nyere tid har løsepengevare blitt det beste verktøyet for cyberangrep blant cyberkriminelle. Ransomware spres vanligvis gjennom blant annet phishing-e-poster, drive-by-nedlastinger, piratkopiert programvare og ekstern skrivebordsprotokoll.

Når en datamaskin har blitt infisert med løsepengevare, krypterer løsepengevaren kritiske filer på datamaskinen. Hackere krever deretter løsepenger for å gjenopprette de krypterte dataene.

Cyberangrep kan kompromittere et lands nasjonale sikkerhet, lamme operasjoner i nøkkelsektorer av en økonomi og forårsake enorm skade og alvorlige økonomiske tap. Dette er nøyaktig hva som skjedde med WannaCry-ransomware-cyberangrepet.

Den 12. mai 2017 antas løsepengevare kalt WannaCry å ha sin opprinnelse fra Nord-Korea, spredt over hele verden og infisert over 200 000 datasystemer i over 150 land på under to dager. WannaCry målrettede datasystemer som kjører Windows-operativsystemet. Den utnyttet en sårbarhet i operativsystemets servermeldingsblokkeringsprotokoll.

Et av de største ofrene for angrepet var United Kingdom National Health Service (NHS). Over 70 000 av enhetene deres, inkludert datamaskiner, teater, diagnoseutstyr og MR-skannere, ble infisert. Leger fikk ikke tilgang til systemene eller pasientjournalene som var nødvendige for å ivareta pasienter. Dette angrepet kostet NHS nærmere 100 millioner dollar.

Så ille kan en bli. Ting kan imidlertid bli mye verre, spesielt med ny og farligere Ransomware som BlackCat, som etterlater seg en sti full av ofre.

Innholdsfortegnelse

BlackCat Ransomware

BlackCat løsepengeprogramvare, referert til som ALPHV av utviklerne, er ondsinnet programvare som, etter å ha infisert et system, eksfiltrerer og krypterer data i det berørte systemet. Eksfiltrering innebærer kopiering og overføring av data som er lagret i et system. Når BlackCat har eksfiltrert og kryptert kritiske data, stilles det krav om løsepenger som skal betales i kryptovaluta. BlackCat-ofre er pålagt å betale den krevde løsesummen for å få tilbake tilgang til dataene deres.

BlackCat er ingen vanlig løsepengevare. BlackCat var den første vellykkede løsepengevaren som ble skrevet i Rust, i motsetning til annen løsepengevare som vanligvis er skrevet i C, C++, C#, Java eller Python. I tillegg var BlackCat også den første løsepengevarefamilien som hadde et nettsted på det klare nettet der de lekker stjålet informasjon fra angrepene deres.

En annen viktig forskjell fra annen Ransomware er at BlackCat fungerer som Ransomware som en tjeneste (RaaS). Raas er en forretningsmodell for cyberkriminalitet der løsepengevareskapere leier ut eller selger løsepengevarene sine som en tjeneste til andre enkeltpersoner eller grupper.

I denne modellen gir ransomware-skapere alle nødvendige verktøy og infrastruktur for andre for å distribuere og utføre løsepenge-angrep. Dette er i bytte mot at en andel av fortjenesten deres kommer fra løsepengevarebetalinger.

Dette forklarer hvorfor BlackCat stort sett har rettet seg mot organisasjoner og bedrifter, siden de vanligvis er mer villige til å betale løsepenger sammenlignet med enkeltpersoner. Organisasjoner og bedrifter betaler også en større løsepenger sammenlignet med enkeltpersoner. Menneskelig veiledning og avgjørelser i cyberangrep er kjent som Cyber Threat-aktører (CTA).

For å tvinge ofrene til å betale løsepenger, bruker BlackCat «trippel utpressingsteknikken». Dette innebærer kopiering og overføring av ofrenes data og kryptering av data på deres systemer. Ofrene blir deretter bedt om å betale løsepenger for å få tilgang til deres krypterte data. Unnlatelse av å gjøre det resulterer i at dataene deres blir lekket til offentligheten og/eller tjenestenekt (DOS)-angrep lansert på systemene deres.

Til slutt blir de som vil bli berørt av datalekkasjen kontaktet og informert om at deres data vil bli lekket. Disse er vanligvis kunder, ansatte og andre tilknyttede selskaper. Dette gjøres for å presse offerorganisasjonene til å betale løsepenger for å unngå tap av omdømme og søksmål som følge av datalekkasje.

Hvordan BlackCat Ransomware fungerer

I følge et flashvarsel utgitt av FBI, bruker BlackCat løsepengevare tidligere kompromittert brukerlegitimasjon for å få tilgang til systemer.

Når det er vellykket i systemet, bruker BlackCat tilgangen den har til å kompromittere bruker- og administratorkontoene som er lagret i den aktive katalogen. Dette lar den bruke Windows Task Scheduler til å konfigurere ondsinnede gruppepolicyobjekter (GPOer) som lar BlackCat distribuere løsepengevare for å kryptere filer i et system.

Under et BlackCat-angrep brukes PowerShell-skript sammen med Cobalt Strike for å deaktivere sikkerhetsfunksjoner i et offers nettverk. BlackCat stjeler deretter ofrenes data fra der de er lagret, inkludert fra skyleverandører. Når dette er gjort, distribuerer cybertrusselaktøren som leder angrepet BlackCat løsepengeprogramvare for å kryptere data i offerets system.

Ofrene får deretter en løsepenge som informerer dem om at systemene deres har blitt utsatt for et angrep og viktige filer kryptert. Løsepengene gir også instruksjoner om hvordan løsepengene skal betales.

Hvorfor er BlackCat farligere enn gjennomsnittlig løsepengevare?

BlackCat er farlig sammenlignet med gjennomsnittlig løsepengevare av flere årsaker:

Det er skrevet i Rust

Rust er et programmeringsspråk som er raskt, sikkert og tilbyr forbedret ytelse og effektiv minnebehandling. Ved å bruke Rust, høster BlackCat alle disse fordelene, noe som gjør det til en svært kompleks og effektiv løsepengevare med rask kryptering. Det gjør også BlackCat vanskelig å reversere. Rust er et språk på tvers av plattformer som lar trusselaktører enkelt tilpasse BlackCat til å målrette mot forskjellige operativsystemer, som Windows og Linux, og øke deres utvalg av potensielle ofre.

Den bruker en RaaS forretningsmodell

BlackCats bruk av løsepengevare som en tjenestemodell gjør at mange trusselaktører kan distribuere kompleks løsepengevare uten å måtte vite hvordan de skal lage en. BlackCat gjør alle de tunge løftene for trusselaktører, som bare trenger å distribuere den i et sårbart system. Dette gjør sofistikerte løsepenge-angrep enkelt for trusselaktører som er interessert i å utnytte sårbare systemer.

Det tilbyr enorme utbetalinger til tilknyttede selskaper

Med BlackCat som bruker en Raas-modell, tjener skaperne penger ved å ta et kutt fra løsepengene som ble betalt til trusselaktører som distribuerer den. I motsetning til andre Raas-familier som tar opptil 30 % av en trusselaktørs løsepenger, lar BlackCat trusselaktører beholde 80 % til 90 % av løsepengene de tjener. Dette øker appellen til BlackCat til trusselaktører, og lar BlackCat få flere tilknyttede selskaper som er villige til å distribuere den i cyberangrep.

Den har en offentlig lekkasjeside på det klare nettet

I motsetning til annen løsepengevare som lekker stjålet informasjon på det mørke nettet, lekker BlackCat stjålet informasjon på et nettsted som er tilgjengelig på det klare nettet. Ved å lekke stjålne data i det fri, kan flere få tilgang til dataene, noe som øker konsekvensene av et cyberangrep og legger mer press på ofrene for å betale løsepenger.

Programmeringsspråket Rust har gjort BlackCat svært effektiv i angrepet. Ved å bruke en Raas-modell og tilby en enorm utbetaling, appellerer BlackCat til flere trusselaktører som er mer sannsynlig å bruke den i angrep.

BlackCat Ransomware-infeksjonskjede

BlackCat får innledende tilgang til et system ved å bruke kompromittert legitimasjon eller ved å utnytte sårbarheter i Microsoft Exchange Server. Etter å ha fått tilgang til et system, tar de ondsinnede aktørene ned systemets sikkerhetsforsvar og samler informasjon om offerets nettverk og hever privilegiene deres.

BlackCat løsepengevare beveger seg deretter sideveis i nettverket, og får tilgang til så mange systemer som mulig. Dette kommer godt med under kravet om løsepenger. Jo flere systemer som blir angrepet, jo mer sannsynlig vil et offer betale løsepenger.

Ondsinnede aktører eksfiltrerer deretter systemets data som skal brukes til utpressing. Når kritiske data har blitt eksfiltrert, er scenen satt for levering av BlackCat-nyttelasten.

Ondsinnede skuespillere leverer BlackCat ved hjelp av Rust. BlackCat stopper først tjenester som sikkerhetskopiering, antivirusapplikasjoner, Windows Internett-tjenester og virtuelle maskiner. Når dette er gjort, krypterer BlackCat filer i systemet og ødelegger et systems bakgrunnsbilde og erstatter det med løsepengeren.

Beskytt mot BlackCat Ransomware

Selv om BlackCat har vist seg å være farligere enn annen løsepengevare som har vært vitne til før, kan organisasjoner beskytte seg mot løsepengevaren på en rekke måter:

Krypter kritiske data

En del av Blackhats utpressingsstrategi innebærer å true med å lekke et offers data. Ved å kryptere kritiske data, legger en organisasjon til et ekstra lag med beskyttelse til dataene sine, og ødelegger dermed utpressingsteknikkene som brukes av trusselaktører fra BlackHat. Selv om det er lekket, vil det ikke være i et menneskelest format.

Oppdater systemene regelmessig

I undersøkelser utført av Microsoft ble det avslørt at BlackCat i noen tilfeller utnyttet upatchede utvekslingsservere for å få tilgang til en organisasjons systemer. Programvareselskaper slipper jevnlig programvareoppdateringer for å løse sårbarheter og sikkerhetsproblemer som kan ha blitt oppdaget i systemene deres. For å være sikker, installer programvareoppdateringer så snart de er tilgjengelige.

Sikkerhetskopier data på et trygt sted

Organisasjoner bør prioritere å regelmessig sikkerhetskopiere data og lagre dataene på et eget og trygt offline sted. Dette er for å sikre at selv om kritiske data blir kryptert, kan de fortsatt gjenopprettes fra eksisterende sikkerhetskopier.

Implementer multifaktorautentisering

I tillegg til å bruke sterke passord i et system, implementer multifaktorautentisering, som krever flere legitimasjon før tilgang til et system gis. Dette kan gjøres ved å konfigurere et system til å generere et engangspassord sendt til et koblet telefonnummer eller e-post, som kreves for å få tilgang til et system.

Overvåk aktivitet på et nettverk og filer i et system

Organisasjoner bør hele tiden overvåke aktiviteten på nettverkene sine for å oppdage og svare på mistenkelige aktiviteter i nettverkene deres så raskt som mulig. Aktiviteter på et nettverk bør også logges og gjennomgås av sikkerhetseksperter for å identifisere potensielle trusler. Til slutt bør systemer settes på plass for å spore hvordan filer i et system får tilgang, hvem som får tilgang til dem og hvordan de brukes.

Ved å kryptere kritiske data, sikre at systemene er oppdatert, regelmessig sikkerhetskopiere data, implementere multifaktorautentisering og overvåke aktivitet i et system. Organisasjoner kan være skritt foran og forhindre angrep fra BlackCat.

Læringsressurser: Ransomware

For å lære mer om cyberangrep og hvordan du beskytter deg mot angrep fra løsepengevare som BlackCat, anbefaler vi å ta ett av disse kursene eller lese bøkene som er foreslått nedenfor:

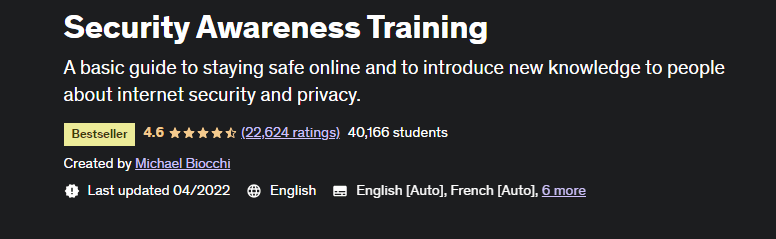

#1. Opplæring i sikkerhetsbevissthet

Dette er et fantastisk kurs for alle som er interessert i å være trygge på internett. Kurset tilbys av Dr. Michael Biocchi, en sertifisert Information Systems Security Professional (CISSP).

Kurset dekker phishing, sosial teknikk, datalekkasje, passord, sikker surfing og personlige enheter og gir generelle tips om hvordan du kan være trygg på nettet. Kurset oppdateres jevnlig, og alle som bruker internett kan dra nytte av det.

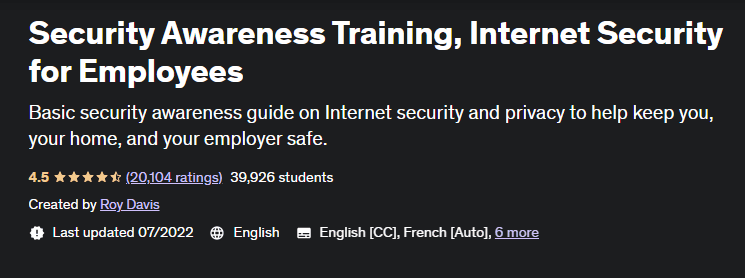

#2. Opplæring i sikkerhetsbevissthet, Internett-sikkerhet for ansatte

Dette kurset er skreddersydd for vanlige internettbrukere og har som mål å utdanne dem om sikkerhetstrusler folk ofte ikke er klar over og hvordan de kan beskytte seg mot truslene.

Kurset som tilbys av Roy Davis, en CISSP-sertifisert informasjonssikkerhetsekspert, dekker bruker- og enhetsansvar, phishing og andre ondsinnede e-poster, sosial teknikk, datahåndtering, passord og sikkerhetsspørsmål, sikker surfing, mobile enheter og løsepengeprogramvare. Ved å fullføre kurset får du et fullført sertifikat, som er nok til å være i samsvar med retningslinjer for dataregulering på de fleste arbeidsplasser.

#3. Cyber Security: bevissthetstrening for absolutt nybegynnere

Dette er et Udemy-kurs som tilbys av Usman Ashraf fra Logix Academy, en opplærings- og sertifiseringsoppstart. Usman er CISSP-sertifisert og har en Ph.D. i datanettverk og masse bransje- og undervisningserfaring.

Dette kurset gir elevene et dypdykk i sosial teknikk, passord, sikker avhending av data, virtuelle private nettverk (VPN-er), skadelig programvare, løsepengeprogramvare og sikker surfing-tips og forklarer hvordan informasjonskapsler brukes til å spore folk. Kurset er ikke-teknisk.

#4. Ransomware avslørt

Dette er en bok av Nihad A. Hassan, en uavhengig informasjonssikkerhetskonsulent og ekspert på cybersikkerhet og digital etterforskning. Boken lærer hvordan man kan redusere og håndtere løsepengevare-angrep og gir leserne en grundig titt på de forskjellige typene løsepengevare som finnes, deres distribusjonsstrategier og gjenopprettingsmetoder.

Boken dekker også trinn som må følges i tilfelle løsepengevareinfeksjon. Dette omfatter hvordan du betaler løsepenger, hvordan du utfører sikkerhetskopier og gjenoppretter berørte filer, og hvordan du søker på nettet etter dekrypteringsverktøy for å dekryptere infiserte filer. Den dekker også hvordan organisasjoner kan utvikle en ransomware-hendelsesvarsplan for å minimere løsepengevareskade og gjenopprette normal drift raskt.

#5. Ransomware: Forstå. Forhindre. Komme seg

I denne boken svarer Allan Liska, en senior sikkerhetsarkitekt og løsepengevarespesialist hos Recorded Future, på alle de vanskelige spørsmålene knyttet til løsepengevare.

Boken gir en historisk kontekst av hvorfor løsepengevare har blitt utbredt de siste årene, hvordan man kan stoppe løsepengevareangrep, sårbarheter som ondsinnede aktører retter seg mot ved å bruke løsepengevare, og en guide for å overleve et løsepengeangrep med minimal skade. I tillegg svarer boken på det viktige spørsmålet, bør du betale løsepenger? Denne boken tilbyr en spennende utforskning av løsepengevare.

#6. Ransomware Protection Playbook

For enhver person eller organisasjon som ønsker å bevæpne seg mot løsepengevare, er denne boken et must-lese. I denne boken tilbyr Roger A. Grimes, en ekspert på datasikkerhet og penetrering, sin enorme erfaring og kunnskap på feltet for å hjelpe mennesker og organisasjoner med å beskytte seg mot løsepengeprogramvare.

Boken tilbyr en handlingsplan for organisasjoner som ønsker å formulere robuste forsvar mot løsepengevare. Den lærer også hvordan du oppdager et angrep, begrenser skade raskt og bestemmer om du skal betale løsepenger eller ikke. Den tilbyr også en spillplan for å hjelpe organisasjoner med å begrense omdømme og økonomisk skade forårsaket av alvorlige sikkerhetsbrudd.

Til slutt lærer den hvordan man kan komme opp med et sikkert grunnlag for cybersikkerhetsforsikring og juridisk beskyttelse for å redusere forstyrrelsene i virksomheten og hverdagen.

Forfatterens notat

BlackCat er en revolusjonerende løsepengevare som er bundet til å endre status quo når det kommer til cybersikkerhet. Fra mars 2022 hadde BlackCat med suksess angrepet over 60 organisasjoner og klart å få oppmerksomheten til FBI. BlackCat er en alvorlig trussel, og ingen organisasjoner har råd til å ignorere den.

Ved å bruke et moderne programmeringsspråk og ukonvensjonelle metoder for angrep, kryptering og løsepenger, har BlackCat latt sikkerhetseksperter spille innhenting. Krigen mot denne løsepengevaren er imidlertid ikke tapt.

Ved å implementere strategier fremhevet i denne artikkelen og minimere muligheten for menneskelige feil for å avsløre datasystemer, kan organisasjoner forbli et skritt foran og forhindre det katastrofale angrepet av BlackCat løsepengeprogramvare.