Mirai-botnettet ble først oppdaget i 2016, og overtok et enestående antall enheter og gjorde massiv skade på internett. Nå er den tilbake og farligere enn noen gang.

Innholdsfortegnelse

Den nye og forbedrede Mirai infiserer flere enheter

18. mars 2019, sikkerhetsforskere kl Palo Alto Networks avduket at Mirai har blitt finjustert og oppdatert for å oppnå det samme målet i større skala. Forskerne fant ut at Mirai brukte 11 nye eksporter (som bringer totalen til 27), og en ny liste over standard administratorlegitimasjon å prøve. Noen av endringene er rettet mot forretningsmaskinvare, inkludert LG Supersign-TVer og WePresent WiPG-1000 trådløse presentasjonssystemer.

Mirai kan bli enda mer potent hvis den kan ta over forretningsmaskinvare og overta forretningsnettverk. Som Ruchna Nigam, en senior trusselforsker med Palo Alto Networks, setter det:

Disse nye funksjonene gir botnettet en stor angrepsoverflate. Spesielt gir målretting av bedriftskoblinger den tilgang til større båndbredde, noe som til slutt resulterer i større ildkraft for botnettet for DDoS-angrep.

Denne varianten av Miria fortsetter å angripe forbrukerrutere, kameraer og andre nettverkstilkoblede enheter. For destruktive formål, jo flere enheter som er infisert, jo bedre. Litt ironisk nok ble den ondsinnede nyttelasten vert på et nettsted som promoterte en virksomhet som omhandlet «Elektronisk sikkerhet, integrasjon og alarmovervåking.»

Mirai er et botnett som angriper IOT-enheter

Hvis du ikke husker det, i 2016 så det ut til at Mirai-botnettet var overalt. Den målrettet rutere, DVR-systemer, IP-kameraer og mer. Disse kalles ofte Internet of Things (IoT)-enheter og inkluderer enkle enheter som termostater som kobles til internett. Botnett fungerer ved å infisere grupper av datamaskiner og andre Internett-tilkoblede enheter og deretter tvinge de infiserte maskinene til å angripe systemer eller arbeide med andre mål på en koordinert måte.

Mirai gikk etter enheter med standard administratorlegitimasjon, enten fordi ingen endret dem eller fordi produsenten hardkodet dem. Botnettet tok over et enormt antall enheter. Selv om de fleste systemene ikke var veldig kraftige, kunne de rene tallene arbeidet sammen for å oppnå mer enn en kraftig zombiedatamaskin kunne alene.

Mirai overtok nesten 500 000 enheter. Ved å bruke dette grupperte botnettet av IoT-enheter, krøplet Mirai tjenester som Xbox Live og Spotify og nettsteder som BBC og Github ved å målrette direkte mot DNS-leverandører. Med så mange infiserte maskiner ble Dyn (en DNS-leverandør) tatt ned av et DDOS-angrep som så 1,1 terabyte med trafikk. Et DDOS-angrep fungerer ved å oversvømme et mål med en enorm mengde internettrafikk, mer enn målet kan håndtere. Dette vil bringe offerets nettsted eller tjeneste til en gjennomgang eller tvinge den helt bort fra internett.

De opprinnelige skaperne av Marai botnet-programvaren var arrestert, erkjente straffskyld og gitt prøvetid. En tid ble Mirai stengt ned. Men nok av koden overlevde til at andre dårlige skuespillere kunne overta Mirai og endre den for å passe deres behov. Nå er det en annen variant av Mirai der ute.

Hvordan beskytte deg mot Mirai

Mirai, som andre botnett, bruker kjente utnyttelser for å angripe enheter og kompromittere dem. Den prøver også å bruke kjente standard påloggingsinformasjon for å jobbe inn i enheten og overta den. Så dine tre beste beskyttelseslinjer er rett frem.

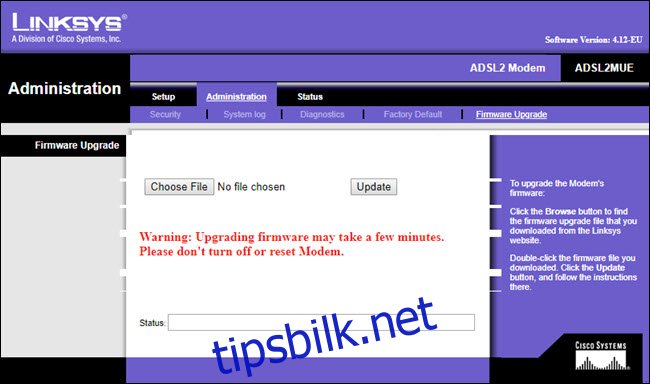

Oppdater alltid fastvaren (og programvaren) til alt du har hjemme eller på arbeidsplassen som kan kobles til internett. Hacking er et katt- og mus-spill, og når en forsker oppdager en ny utnyttelse, følger patcher for å rette opp problemet. Botnett som dette trives på uopprettede enheter, og denne Mirai-varianten er ikke annerledes. Utnyttelsene rettet mot forretningsmaskinvaren ble identifisert i september i fjor og i 2017.

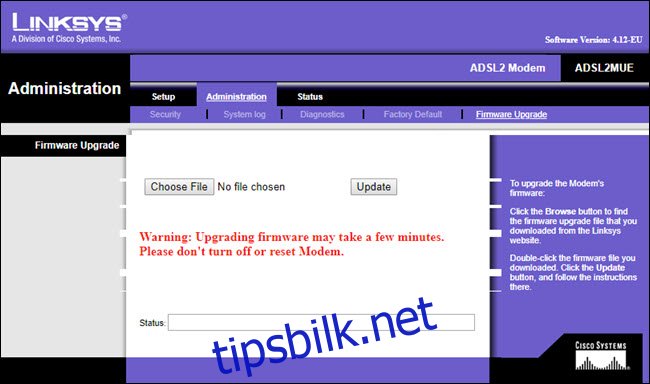

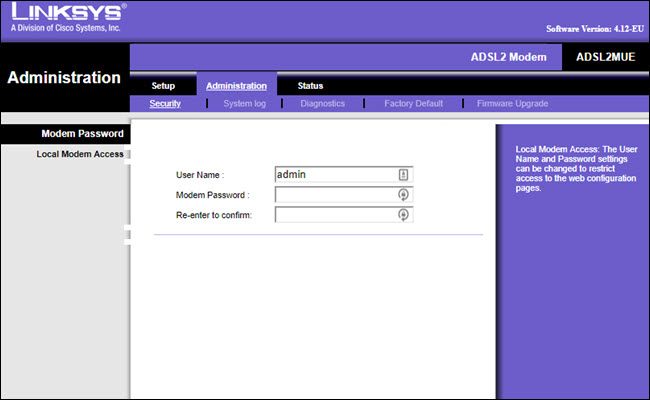

Endre enhetens administratorlegitimasjon (brukernavn og passord) så snart som mulig. For rutere kan du gjøre dette i ruterens nettgrensesnitt eller mobilapp (hvis den har en). For andre enheter du logger på med standard brukernavn eller passord, se enhetens håndbok.

Hvis du kan logge inn med admin, passord eller et tomt felt, må du endre dette. Sørg for å endre standardlegitimasjonen hver gang du setter opp en ny enhet. Hvis du allerede har konfigurert enheter og unnlatt å endre passordet, gjør det nå. Denne nye varianten av Mirai retter seg mot nye kombinasjoner av standard brukernavn og passord.

Hvis enhetsprodusenten din sluttet å gi ut nye fastvareoppdateringer eller den har hardkodet administratorlegitimasjonen, og du ikke kan endre dem, bør du vurdere å bytte ut enheten.

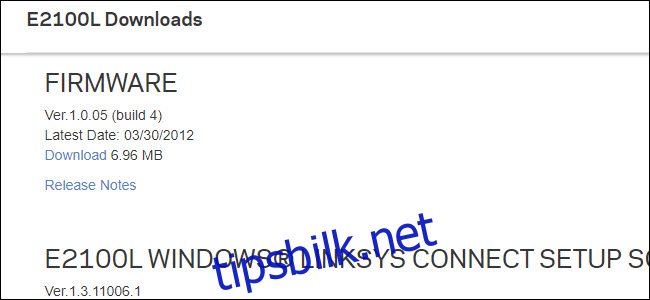

Den beste måten å sjekke på er å starte på produsentens nettsted. Finn støttesiden for enheten din og se etter eventuelle merknader angående fastvareoppdateringer. Sjekk når den siste ble utgitt. Hvis det har gått år siden en fastvareoppdatering, støtter produsenten sannsynligvis ikke enheten lenger.

Du kan også finne instruksjoner for å endre administrasjonslegitimasjonen på enhetsprodusentens støttenettsted. Hvis du ikke finner nylige fastvareoppdateringer eller en metode for å endre enhetens passord, er det sannsynligvis på tide å bytte ut enheten. Du vil ikke la noe permanent sårbart være koblet til nettverket ditt.

Hvis den nyeste fastvaren du kan finne er fra 2012, bør du bytte ut enheten.

Hvis den nyeste fastvaren du kan finne er fra 2012, bør du bytte ut enheten.

Å bytte ut enhetene dine kan virke drastisk, men hvis de er sårbare, er det det beste alternativet ditt. Botnett som Mirai forsvinner ikke. Du må beskytte enhetene dine. Og ved å beskytte dine egne enheter, vil du beskytte resten av Internett.