Ser du etter en mer omfattende nettverkssikkerhetsløsning? La oss forstå forskjellen mellom VPN, SDP og ZTNA.

VPN-er (Virtual Private Networks) har hjulpet bedrifter med sikker tilgang for å koble sammen filialer, eksterne arbeidere og tredjeparter i mer enn 25 år. Nettverks- og kommunikasjonskravene er imidlertid i stadig utvikling, og sofistikerte cybersikkerhetstrusler blir stadig mer vanlige.

Dessuten viser forskning det 55 prosent av bedriftene har nå arbeidere som ofte er avsidesliggende, 50 prosent av bedriftsdata lagres på skyen, og farer er like sannsynlig innenfor omkretsen som utenfor. Som et resultat begynner VPN-er å vise sin alder fordi de ikke i tilstrekkelig grad adresserer sikkerhetsproblemene i det nye landskapet.

Din nåværende VPN-leverandør kan kanskje ikke modernisere teknologien sin for å tilpasse seg sikkerhetstruslene vi står overfor i dag. Det er her Software Defined Perimeters (SDP) og Zero Trust Networks Access (ZTNA) kommer inn. Dette er lignende tilnærminger til VPN-er, men mer innovative, strenge og omfattende nettverkssikkerhetsløsninger.

Innholdsfortegnelse

Hva er VPN, SDP og ZTNA?

La oss forstå dem!

Virtuelle private nettverk (VPN-er)

VPN refererer til en nettverkstilkobling basert på virtuelle sikre tunneler mellom punkter som beskytter brukere på offentlige nettverk. VPN-er autentiserer brukere utenfor nettverket før de tunnelerer dem inn. Bare brukere som er logget på VPN kan se og få tilgang til eiendeler og få innsyn i nettverksaktiviteten.

Anta at du bruker en VPN for å surfe på internett. I så fall vil ikke din ISP (Internet Service Provider) og andre tredjeparter kunne overvåke hvilke nettsider du besøker eller dataene du sender og mottar fordi VPN-serveren blir kilden til dataene dine. Den krypterer internettrafikken din og skjuler din online identitet i sanntid. På samme måte kan ikke nettkriminelle kapre internettrafikken din for å stjele din personlige informasjon.

VPN-er har imidlertid flere ulemper. For eksempel ble ikke cloud computing og Software-as-a-Service (SaaS) brukt da den eldre VPN-en ble oppfunnet. Da VPN-er ble utviklet, lagret de fleste bedrifter dataene sine på interne bedriftsnettverk. Og fjernsysselsetting var uvanlig i denne epoken.

Ulemper med VPN

Her er noen ulemper med VPN-er som gjør dem usikre og upraktiske for organisasjoner i dag:

Åpne porter: VPN-konsentratorer (nettverksutstyret som gir VPN-tilkoblingene) er avhengige av åpne porter for å etablere VPN-tilkoblinger. Problemet er at nettkriminelle ofte målretter mot åpne porter og bruker dem for å få tilgang til nettverk.

Tilgang på nettverksnivå: Når en VPN autentiserer brukere og lar dem komme inn i nettverket, har de ubegrenset tilgang, noe som utsetter nettverket for trusler. Denne designfeilen gjør data, applikasjoner og intellektuell eiendom til et selskap sårbare for angrep.

Utilstrekkelig autorisasjon: I motsetning til SDP og ZTNA, krever ikke VPN-er identifikasjon for både brukere og enheter som prøver å få tilgang til et nettverk. Og med brukere som alltid har dårlig passordpraksis og for ikke å nevne de millioner av stjålne brukerlegitimasjon som er tilgjengelig for salg på det mørke nettet, kan hackere fange opp og omgå tofaktorautentiseringskoder på nettkontoene dine.

Sårbarheter i programvare: Mange populære VPN-systemer har blitt oppdaget å inneholde programvareproblemer som svindlere har vært i stand til å utnytte over tid. Nettkriminelle søker etter uoppdatert VPN-programvare fordi det gjør bedrifter sårbare for angrep. Dette gjelder for VPN-brukere som ikke har oppdatert programvaren selv når leverandører tilbyr patcher umiddelbart.

Ineffektiv ytelse: VPN-konsentratorer kan forårsake choke-punkter, noe som resulterer i treg ytelse, forårsake overdreven latens og generelt dårlig opplevelse for brukeren.

Upraktisk: Å sette opp VPN-er er en kostbar og tidkrevende prosedyre som krever mye innsats fra sikkerhetsteamet og brukerne. I tillegg er ikke VPN-er en sikker nettverkssikkerhetsløsning på grunn av de typiske teknologiske sårbarhetene som øker angrepsoverflaten.

Software-Defined Perimeter (SDP)

SDP, også referert til som en «Black Cloud», er en datasikkerhetstilnærming som skjuler Internett-tilkoblet infrastruktur som servere, rutere og andre bedriftsressurser fra å bli sett av eksterne parter og angripere, enten det er på stedet eller i skyen. .

SDP kontrollerer tilgangen til organisasjoners nettverksressurser basert på en identitetsautentiseringstilnærming. SDP-er autentiserer både enhets- og brukeridentiteter ved først å vurdere tilstanden til enheten og verifisere brukerens identitet. En autentisert bruker får sin krypterte nettverkstilkobling, som ingen annen bruker eller server har tilgang til. Dette nettverket inkluderer også kun de tjenestene som brukeren har fått tilgang til.

Dette betyr at kun autoriserte brukere kan se og få tilgang til firmaets eiendeler fra utsiden, men ingen andre kan. Dette skiller SDP fra VPN-er, som pålegger begrensninger på brukerprivilegier mens de tillater ubegrenset nettverkstilgang.

Zero Trust Network Access (ZTNA)

ZTNA sikkerhetsløsning muliggjør sikker fjerntilgang til applikasjoner og tjenester basert på adgangskontrollforskrifter.

Med andre ord, ZTNA stoler ikke på noen bruker eller enhet og begrenser tilgang til nettverksressurser selv om brukeren har hatt tilgang til de samme ressursene tidligere.

ZTNA sikrer at hver person og administrert enhet som forsøker å få tilgang til ressurser på et null-tillit-nettverk, gjennomgår en tett identitetsverifiserings- og autentiseringsprosess, enten de er innenfor eller utenfor nettverkets perimeter.

Når ZTNA har etablert tilgang og validert brukeren, gir systemet brukeren tilgang til applikasjonen over en sikker, kryptert kanal. Dette legger til et ekstra lag med sikkerhet til bedriftsapper og -tjenester ved å skjule IP-adresser som ellers ville blitt utsatt for offentligheten.

En av lederne i ZTNA-løsningen er Omkrets 81.

SDP vs. VPN

SDP-er er sikrere fordi, i motsetning til VPN-er, som lar alle tilkoblede brukere få tilgang til hele nettverket, lar SDP-er brukere ha sin private nettverkstilkobling. Brukere kan bare få tilgang til selskapets eiendeler som er tildelt dem.

SDP-er kan også være mer håndterbare enn VPN-er, spesielt hvis interne brukere krever flere tilgangsnivåer. Bruk av VPN-er til å administrere flere nivåer av nettverkstilgang krever distribusjon av en rekke VPN-klienter. Med SPD er det ingen klient som alle som bruker de samme ressursene kobler seg til; i stedet har hver bruker sin nettverkstilkobling. Det er nesten som om alle hadde sitt eget personlige virtuelle private nettverk (VPN).

Videre validerer SDP-er både enheter og brukere før de får tilgang til nettverket, noe som gjør det betydelig vanskeligere for en angriper å få tilgang til systemet kun ved å bruke stjålet legitimasjon.

SDP-er og VPN-er kjennetegnes av noen få andre viktige egenskaper:

- SDP-er er ubegrenset av geografi eller infrastruktur. Dette betyr at SPD kan brukes til å sikre både lokal infrastruktur og skyinfrastruktur fordi de er programvarebaserte snarere enn maskinvarebaserte.

- Multisky- og hybridskyinstallasjoner integreres også enkelt med SDP-er.

- SDP-er kan koble brukere fra hvor som helst; de trenger ikke være innenfor bedriftens fysiske nettverksgrense. Dette betyr at SDP-er er mer nyttige for å administrere eksterne team.

VPN vs. ZTNA

I motsetning til VPN-er, som stoler på alle brukere og enheter i nettverket og gir full tilgang til LAN (Local Area Network), fungerer en Zero Trust-design etter prinsippet om at ingen bruker, datamaskin eller nettverk, innenfor eller utenfor perimeteren, kan være klarert – som standard.

Zero Trust-sikkerhet sikrer at alle som forsøker å få tilgang til nettverksressurser er verifisert og at brukeren kun har tilgang til de tjenestene som er eksplisitt autorisert til dem. ZTNA undersøker enhetens holdning, autentiseringsstatus og brukerplassering for å sikre forhåndsgodkjenning.

Dette løser et typisk VPN-problem der BYOD (ta med din egen enhet) eksterne brukere gis samme grad av tilgang som brukere på et bedriftskontor, selv om de ofte har færre sikkerhetsbegrensninger.

En annen forskjell er at selv om en klassisk VPN-nettverkssikkerhet kan forhindre tilgang fra utenfor nettverket, er de designet for å stole på brukere innenfor nettverket som standard. De gir brukere tilgang til alle nettverksressurser. Problemet med denne strategien er at når en angriper først får tilgang til nettverket, har de full kontroll over alt inne.

Et null-tillit-nettverk lar også sikkerhetsteam sette plasserings- eller enhetsspesifikke tilgangskontrollpolicyer for å forhindre upatchede eller sårbare enheter fra å koble til selskapets nettverkstjenester.

For å oppsummere har ZTNA mange fordeler fremfor VPN:

- Mer sikker – ZTNA skaper en usynlighetskappe rundt brukere og applikasjoner.

- Bare tildelte skybaserte og interne serverbaserte bedriftsressurser er tilgjengelige for både eksterne arbeidere og brukere på stedet.

- Enklere å håndtere – ZTNA er bygget nedenfra og opp for dagens nettverkssikkerhetslandskap, med utmerket ytelse og enkel integrasjon i tankene.

- Bedre ytelse — skybaserte ZTNA-løsninger sikrer tilstrekkelig autentisering av både brukeren og enheten, og fjerner sikkerhetsproblemene som VPN-er skaper.

- Skalerbarhet er mer uanstrengt – ZTNA er en skybasert plattform som er enkel å skalere og ikke krever noe utstyr.

SDP vs. ZTNA

SDP (Software Defined Perimeters) og ZTNA (Zero Trust Networks Access) bruker begge konseptet med en mørk sky for å hindre uautoriserte brukere og enheter fra å se applikasjoner og tjenester de ikke har tilgang til.

ZTNA og SDP gir bare brukere tilgang til de spesifikke ressursene de trenger, noe som reduserer risikoen for sidebevegelse som ellers ville vært mulig med VPN-er, spesielt hvis et kompromittert endepunkt eller legitimasjon tillot skanning og pivotering til andre tjenester.

SDP-er bruker en null-tillit-arkitektur som standard, noe som betyr at tilgang holdes tilbake med mindre en bruker kan autentisere sin identitet på en tilfredsstillende måte.

Integrering av din nåværende VPN med SDP og ZTNA

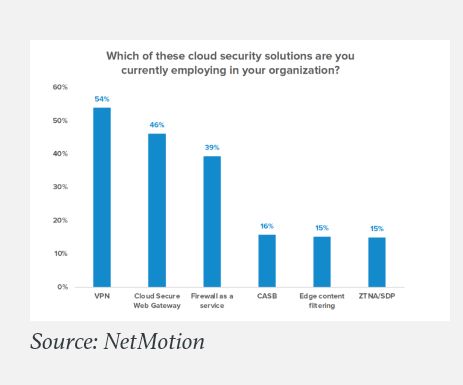

VPN-er er fortsatt den mest populære sikkerhetsteknologien for skytilgang, ifølge en nylig NetMotion-undersøkelse av 750 IT-ledere. Mer enn 54 prosent av selskapene brukte VPN-er for å gi sikker fjerntilgang i 2020, sammenlignet med 15 prosent som brukte ZTNA- og SDP-løsninger.

En annen undersøkelse utført av selskapet viser at 45 prosent av bedriftene planlegger å bruke VPN-er i minst tre år til.

Men for å skape en mer omfattende og sikker nettverksforbindelse mellom brukere og enheter, kan du inkludere SDP og ZTNA med din nåværende VPN. Ved å bruke disse sikkerhetsløsningsverktøyene kan det være veldig enkelt for sikkerhetsteamet å tilpasse og automatisere tilgang basert på en ansatts roller og behov i organisasjonen.

Og tilgang til sensitive data og apper kan holdes trygg samtidig som den forblir sømløs og diskret, uavhengig av om ansatte er på stedet eller i skyen.

Siste ord 👨🏫

Ettersom et nettverk, IT og sikkerhetsteam samarbeider for å minimere angrepstjenesten og forhindre trusler i organisasjonene deres, kan mange oppdage at det å investere i en SDP- eller ZTNA-løsning og inkorporere den med deres nåværende VPN er den mest logiske løsningen.

De vil også oppdage at disse sikkerhetsendringene ikke trenger å være raske, forstyrrende eller dyre. Men de kan og bør være ganske effektive.