Nettet er fullt av ondsinnede sider. Dessverre kan disse også finnes på klient-/leverandørsidene dine.

Ingen virksomhet i dag er uten en eller annen integrasjon som strømmer ut av eller gir input til en klients eller leverandørs nettside. Selvfølgelig vil bedriften din ikke eksistere uten disse tjenestene, men noen ganger er det en trussel på grunn av disse tjenestene. De eksterne nettstedene du samhandler med kan ha skadelig innhold på seg (enten det er installert med vilje eller kompromittert av en tredjepart), og hvis dette innholdet finner veien til det forhåndsbestemte stedet, kan konsekvensene bli katastrofale.

Kan vi ikke skanne nettsider for ondsinnede sider manuelt?

Det kan virke som en kompetent utvikler bør kunne skanne sider for sårbarheter. Dessverre er dette ikke engang i nærheten av virkeligheten av mange grunner:

- Utviklere spesialiserer seg ikke på deteksjon/sikkerhet. Deres ekspertise er å bygge kompleks programvare ved å sette sammen mange mindre undersystemer; med andre ord, de har rett og slett ikke ferdighetene.

- Selv om du skulle komme over en utvikler som er talentfull nok, ville oppgaven rett og slett bli for mye. En typisk, funksjonsrik nettside inneholder tusenvis av linjer med kode – å sy dem alle sammen for å utarbeide det større bildet så vel som de små smutthullene er intet mindre enn et mareritt. Du kan like gjerne befale noen å spise en hel elefant til lunsj!

- For å redusere sideinnlastingstiden komprimerer og forminsker nettsteder ofte CSS- og JavaScript-filene. Dette resulterer i et så suppet rot med kode at det er helt umulig å lese.

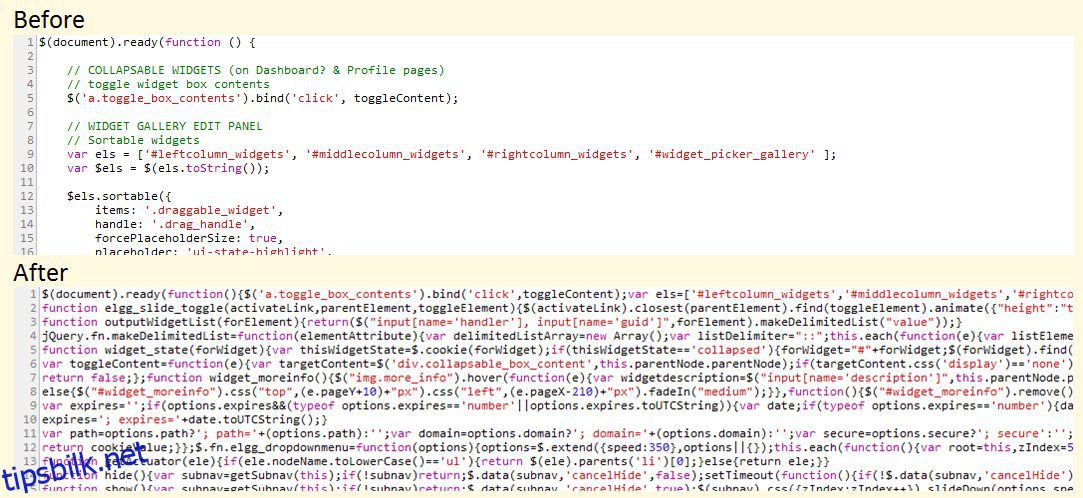

Hva tror du denne koden gjør? :kappa: (Kilde elgg.org)

Hva tror du denne koden gjør? :kappa: (Kilde elgg.org)

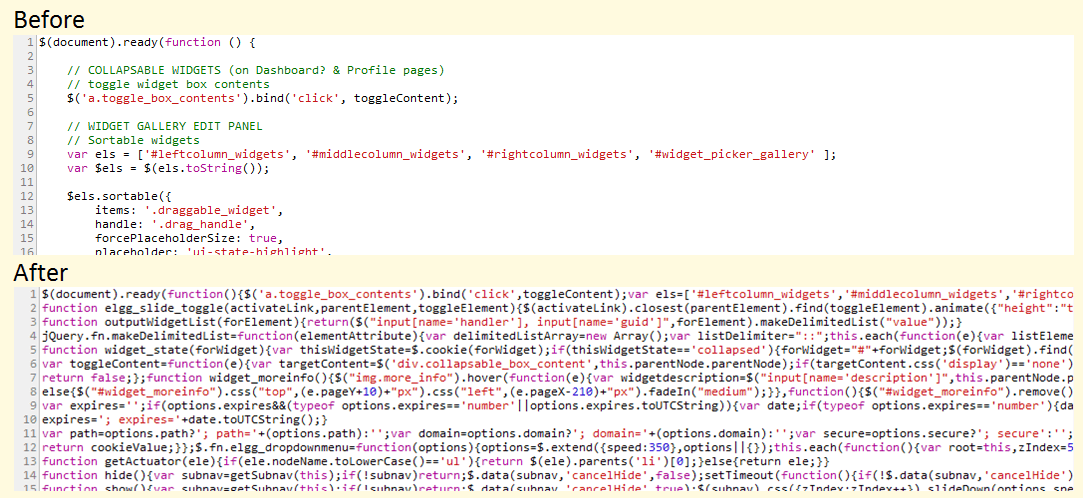

Hvis dette fortsatt ser lesbart ut, er det fordi de gode sjelene der bestemte seg for å bevare variabelnavnene til en stor kontekst. Prøv kildekoden for jQuery, som noen kan være vert for på nettsiden deres og tukle med (to linjer et sted nede i dette rotet):

For ikke å nevne at kilden er nær 5000 linjer med kode. 😎

Dette er bare et enkelt manus vi snakker om. En nettside har vanligvis 5-15 skript vedlagt, og det er sannsynlig at du jobber med 10-20 nettsider totalt. Tenk deg å måtte gjøre dette hver dag. . . Eller enda verre, et par ganger om dagen!

Heldigvis er det mulig å skanne URL-er raskt og enkelt gjennom APIer. Du kan skanne ikke bare nettsider, men også filer som er gitt til deg for nedlasting. La oss se på noen av API-verktøyene som hjelper deg med dette. Og åh, siden dette er APIer, vil utviklerens innsats bli servert mye bedre hvis du ber dem bygge et nettstedskannerverktøy ved hjelp av disse APIene. 😀

Innholdsfortegnelse

Google nettrisiko

Det er ingen overraskelse at en nettsidesjekker kommer fra selskapet som praktisk talt eier Internett (alle nettsidene, mener jeg). Men det er en hake: Google nettrisiko er fortsatt i beta og er tilgjengelig på be om bare. Å være i beta betyr flere brytende endringer.

Likevel, gitt at API-en er ganske enkel, kan eventuelle endringer håndteres av utvikleren din ved hjelp av et API-overvåkingsverktøy og noen få minutters utviklingstid. 🙂

Å bruke API er også superenkelt. For å sjekke en enkelt side ved hjelp av kommandolinjen, send ganske enkelt en forespørsel som følger:

curl -H "Content-Type: application/json" "https://webrisk.googleapis.com/v1beta1/uris:search?key=YOUR_API_KEY&threatTypes=MALWARE&uri=http%3A%2F%2Ftestsafebrowsing.appspot.com%2Fs%2Fmalware.html"

Hvis forespørselen var vellykket, svarer API-en med typen sårbarhet på siden:

{

"threat": {

"threatTypes": [

"MALWARE"

],

"expireTime": "2019-07-17T15:01:23.045123456Z"

}

}

Som du kan se, bekrefter APIen at siden er kjent for å inneholde skadelig programvare.

Vær oppmerksom på at Google Web Risk API ikke utfører en on-demand diagnostikk på en URL eller fil du velger. Den konsulterer en svarteliste vedlikeholdt av Google basert på søkefunnene og -rapportene og rapporterer om nettadressen er på den svartelisten eller ikke. Med andre ord, hvis denne API-en sier at en URL er trygg, er det trygt å anta at det er ganske trygt, men det er ingen garantier.

VirusTotal

VirusTotal er en annen kul tjeneste som du kan bruke til å skanne ikke bare URL-er, men også individuelle filer (i den forstand setter jeg den over Google Web Risk når det gjelder nytte). Hvis du har lyst til å prøve ut tjenesten, er det bare å gå over til nettstedet, og rett på hjemmesiden er det et alternativ for å komme i gang.

Mens VirusTotal er tilgjengelig som en gratis plattform bygget og kurert av et levende fellesskap, tilbyr den en kommersiell versjon av API-en. Her er grunnen til at du vil betale for premiumtjenesten:

- Fleksibel forespørselsfrekvens og daglig kvote (i motsetning til bare fire forespørsler per minutt for den offentlige APIen)

- Den innsendte ressursen skannes av VirusTotal av deres antivirus, og tilleggsdiagnoseinformasjon returneres.

- Atferdsbasert informasjon om filer du sender inn (filene vil bli plassert i forskjellige sandkassemiljøer for å overvåke mistenkelige aktiviteter)

- Spørr VirusTotal-fildatabasen for ulike parametere (komplekse spørringer støttes)

- Strenge SLA og responstider (filer som sendes inn til VirusTotal via den offentlige API-en kommer i kø og tar lang tid å analysere)

Hvis du går for det private VirusTotal API, kan det være en av de beste investeringene du noen gang har gjort i et SaaS-produkt for bedriften din.

Scanii

En annen anbefaling for API-er for sikkerhetsskanner er Scanii. Det er et enkelt REST API som kan skanne innsendte dokumenter/filer for tilstedeværelse av trusler. Tenk på det som en on-demand virusskanner som kan kjøres og skaleres uten problemer!

Her er godbitene Scanii tilbyr:

- Kan oppdage skadelig programvare, phishing-skript, spam-innhold, NSFW-innhold (Not Safe For Work), etc.

- Den er bygget på Amazon S3 for enkel skalering og null-risiko fillagring.

- Oppdag støtende, usikker eller potensielt farlig tekst på over 23 språk.

- En enkel, enkel, fokusert tilnærming til API-basert filskanning (med andre ord, ingen unødvendig «nyttige» funksjoner)

Det virkelig gode er at Scanii er en metamotor; det vil si at den ikke utfører skanninger på egen hånd, men bruker et sett med underliggende motorer som gjør benarbeidet. Det er en stor ressurs ettersom du ikke trenger å være knyttet til en bestemt sikkerhetsmotor, noe som betyr at du ikke trenger å bekymre deg for ødelagte API-endringer og sånt.

Jeg ser på Scanii som en enorm velsignelse for plattformer som er avhengige av brukergenerert innhold. Et annet bruksområde er å skanne filer generert av en leverandørtjeneste som du ikke kan stole 100 % på.

Metadefender

For noen organisasjoner er det ikke nok å skanne filer og nettsider på ett enkelt endepunkt. De har en kompleks informasjonsflyt, og ingen av endepunktene kan kompromitteres. For disse brukstilfellene, Metadefender er den ideelle løsningen.

Tenk på Metadefender som en paranoid portvakt som sitter mellom kjernedatamidlene dine og alt annet, inkludert nettverket. Jeg sier «paranoid» fordi det er designfilosofien bak Metadefender. Jeg kan ikke beskrive dette bedre enn dem, så her kommer:

De fleste cybersikkerhetsløsninger er avhengige av deteksjon som deres kjernebeskyttelsesfunksjon. MetaDefender-datasanering er ikke avhengig av deteksjon. Den antar at alle filer kan bli infisert og gjenoppbygger innholdet ved hjelp av en sikker og effektiv prosess. Den støtter mer enn 30 filtyper, og gir ut trygge og brukbare filer. Datasanering er ekstremt effektiv for å forhindre målrettede angrep, løsepengeprogramvare og andre typer kjente og ukjente trusler mot skadelig programvare.

Det er noen fine funksjoner som Metadefender tilbyr:

- Forebygging av datatap: Enkelt sagt er dette muligheten til å overstyre og beskytte sensitiv informasjon som oppdages i filinnholdet. For eksempel vil en PDF-kvittering med kredittkortnummeret synlig bli tilslørt av Metadefender.

- Distribuer lokalt eller i skyen (avhengig av hvor paranoid du er!).

- Se rett gjennom 30+ typer arkiveringsformater (zip, tar, rar osv.), og 4500 filtypeforfalskningstriks.

- Multi-channel distribusjoner – sikre bare filer, eller gå ham med e-post, nettverk og påloggingskontroll.

- Egendefinerte arbeidsflyter for å bruke ulike typer skanningsrørledninger basert på egendefinerte regler.

Metadefender inkluderer 30+ motorer, men abstraherer dem pent, slik at du aldri trenger å tenke på dem. Hvis du er en mellomstor til en stor bedrift som bare ikke har råd til sikkerhetsmareritt, er Metadefender et flott alternativ.

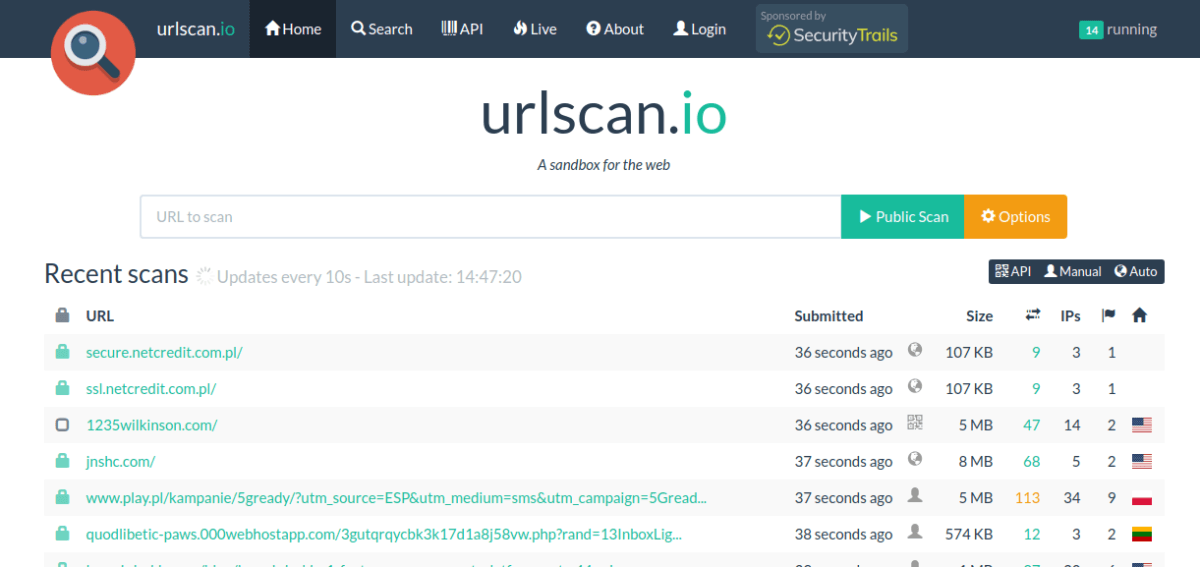

Urlscan.io

Hvis du for det meste har å gjøre med nettsider og alltid har ønsket en mer dyptgående titt på hva de gjør bak kulissene, Urlscan.io er et utmerket våpen i ditt arsenal.

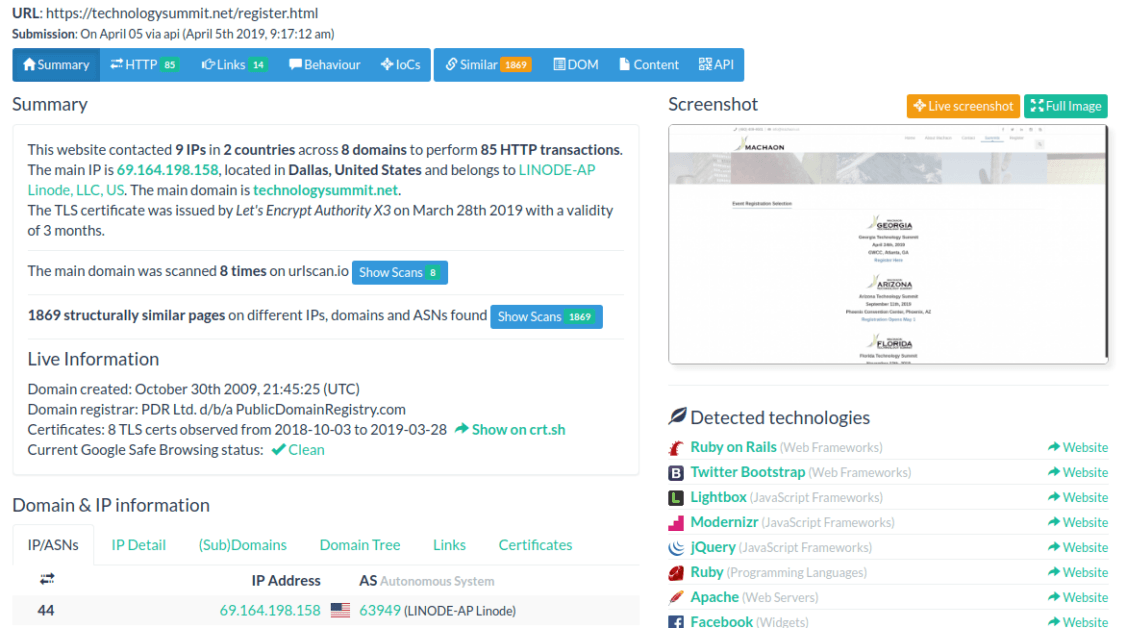

Mengden informasjon Urlscan.io dumper ut er intet mindre enn imponerende. Du får blant annet se:

- Et totalt antall IP-adresser kontaktet av siden.

- Liste over geografier og domener siden sendte informasjon til.

- Teknologier som brukes på front-end og backend av nettstedet (ingen påstander om nøyaktighet er gjort, men det er alarmerende nøyaktig!).

- Domene- og SSL-sertifikatinformasjon

- Detaljerte HTTP-interaksjoner sammen med forespørselsnyttelast, servernavn, responstider og mye mer.

- Skjulte omdirigeringer og mislykkede forespørsler

- Utgående lenker

- JavaScript-analyse (globale variabler brukt i skriptene osv.)

- DOM-treanalyse, skjemainnhold og mer.

Slik ser det hele ut:

API-en er enkel og grei, slik at du kan sende inn en URL for skanning, i tillegg til å sjekke skannehistorikken til den URLen (skanninger utført av andre, det vil si). Alt i alt, Urlscan.io gir et vell av informasjon for enhver berørt bedrift eller enkeltperson.

SUCURI

SUCURI er en velkjent plattform når det kommer til nettskanning av nettsider for trusler og skadelig programvare. Det du kanskje ikke vet er at de har en REST API også, slik at den samme kraften kan utnyttes programmatisk.

Det er ikke så mye å snakke om her, bortsett fra at API-en er enkel og fungerer bra. Selvfølgelig er Sucuri ikke begrenset til et skannings-API, så mens du er i gang, vil jeg anbefale deg å sjekke ut noen av de kraftige funksjonene som skanning på serversiden (I utgangspunktet oppgir du FTP-legitimasjonen, og den logger på og skanner alle filene for trusler!).

Quttera

Vår siste oppføring i denne listen er Quttera, som tilbyr noe litt annerledes. I stedet for å skanne domenet og innsendte sider på forespørsel, kan Quttera også utføre kontinuerlig overvåking, noe som hjelper deg med å unngå nulldagssårbarheter.

REST API er enkel og kraftig og kan returnere noen flere formater enn JSON (for eksempel XML og YAML). Full multithreading og samtidighet støttes i skanninger, slik at du kan kjøre flere uttømmende skanninger parallelt. Siden tjenesten kjører i sanntid, er den uvurderlig for selskaper som er interessert i virksomhetskritiske tilbud der nedetid betyr død.

Konklusjon

Sikkerhetsverktøy som de som dekkes i denne artikkelen er ganske enkelt en ekstra forsvarslinje (eller forsiktighet, om du vil). Akkurat som et antivirusprogram, er det mye disse kan gjøre, men det er ingen måte disse kan gi en feilsikker skannemetode. Det er rett og slett fordi et program skrevet med ondsinnet hensikt er det samme for datamaskinen som det som er skrevet for positiv effekt — de både ber om systemressurser og sender nettverksforespørsler; djevelen ligger i konteksten, som ikke er for datamaskiner å trene.

Når det er sagt, gir disse API-ene et robust sikkerhetsdeksel som er ønskelig i de fleste tilfeller – både for eksterne nettsteder og dine egne! 🙂