NAC har blitt et kraftig verktøy for å hjelpe bedrifter med å sikre nettverkene sine ved å kontrollere bruker- og enhetstilgang.

Ettersom organisasjoner fortsetter å ta i bruk moderne teknologiske fremskritt for å administrere nettverksinfrastrukturen, blir behovet for å sikre nettverkstilgang et kritisk problem.

Med NAC kan organisasjoner forhindre uautorisert tilgang og beskytte mot trusler som malware og virus.

I denne artikkelen vil vi dykke inn i NAC-verdenen og utforske dens fordeler, typer og hvordan du velger den riktige NAC-løsningen for din organisasjon.

La oss komme i gang!

Innholdsfortegnelse

Hva er nettverkstilgangskontroll?

Network Access Control (NAC) er en sikkerhetsmekanisme som organisasjoner bruker for å holde nettverksinfrastrukturen sikker. Den sikrer at bare autoriserte og kompatible enheter får tilgang til nettverket.

Det er som det beskyttende skjoldet som holder slottet ditt trygt fra inntrengere!

Hovedmålet til NAC er å forhindre uautorisert tilgang til nettverket, noe som kan resultere i sikkerhetsbrudd, nedetid og andre skadelige hendelser.

Hvordan fungerer NAC?

Network Access Control (NAC) er en avansert sikkerhetsløsning som hjelper til med å kontrollere tilgangen til nettverk ved å håndheve retningslinjer som bestemmer hvilke brukere og enheter som har lov til å koble til og hvilket tilgangsnivå de gis.

Måten NAC fungerer på kan være ganske kompleks og involverer en rekke forskjellige komponenter.

Enhetsidentifikasjon

For å være mer spesifikk, når en enhet prøver å koble til nettverket, identifiseres den først på forskjellige måter som MAC-adresse, IP-adresse eller vertsnavn.

Autentisering

Enheten blir deretter autentisert av NAC-systemet for å sikre at den er autorisert til å koble til nettverket. Autentisering kan gjøres ved hjelp av ulike metoder som brukernavn og passord, digitale sertifikater, biometrisk autentisering eller smartkort.

Overholdelse av endepunkt

Når enheten er autentisert, sjekker NAC-systemet om enheten oppfyller organisasjonens sikkerhetspolicyer og samsvarskrav. Dette inkluderer å bekrefte at enheten har oppdatert antivirusprogramvare, brannmurbeskyttelse og de nyeste oppdateringene til operativsystemet.

Nettverkstilgang

Hvis enheten er i samsvar med organisasjonens sikkerhetspolicyer, gis den tilgang til nettverket. Men hvis enheten ikke er kompatibel, kan NAC-systemet enten nekte tilgang eller sette enheten i karantene til et begrenset nettverk der utbedring kan utføres.

Kontinuerlig overvåking

Etter at enheten er gitt tilgang til nettverket, fortsetter NAC-systemet å overvåke enheten for overholdelse av sikkerhetspolicyer. Hvis enheten faller ut av samsvar, kan NAC-systemet iverksette tiltak, for eksempel å tilbakekalle nettverkstilgang eller sette enheten i karantene på nytt.

Viktigheten av NAC

Betydningen av Network Access Control (NAC) kan ikke undervurderes i dagens hyper-tilkoblede verden hvor cyberangrep og datainnbrudd er vanlig.

Det er flere viktige grunner til at NAC er viktig i dagens cybersikkerhetslandskap.

NAC forbedrer nettverksytelsen ved å kontrollere antall og typer enheter som tillates å koble til. Dette reduserer risikoen for overbelastning av nettverket og potensiell nedetid, noe som kan være en stor kilde til frustrasjon for nettverksadministratorer.

Det forenkler enhetsadministrasjon ved å tilby sentralisert administrasjon av nettverksenheter. Dette gjør det enklere å overvåke og administrere nettverkstilgang, noe som reduserer arbeidsbelastningen til IT-administratorer og sikrer at enhetene er riktig konfigurert.

Til slutt bidrar NAC til å redusere risikoen for innsidetrusler ved å sørge for at kun autoriserte brukere og enheter har lov til å koble til nettverket. Dette bidrar til å forhindre datainnbrudd og andre sikkerhetshendelser forårsaket av uautorisert tilgang, noe som gir et ekstra lag med beskyttelse for organisasjoners nettverk.

Trinn for å implementere NAC

Implementering av NAC kan være en kompleks og utfordrende oppgave som krever en rekke trinn for å sikre at løsningen er riktig konfigurert og integrert med organisasjonens eksisterende nettverksinfrastruktur.

#1. Definer sikkerhetspolitikken

Først må organisasjonen lage en omfattende sikkerhetspolicy som setter kravene til enheter som skal gis tilgang til nettverket. Denne policyen bør dekke viktige sikkerhetstiltak som antivirusprogramvare, brannmurer og operativsystemoppdateringer.

#2. Velg en NAC-løsning

Organisasjonen må velge en egnet NAC-løsning som oppfyller dens spesifikke krav. Dette kan innebære å velge en maskinvarebasert eller programvarebasert løsning eller en kombinasjon av begge.

#3. Konfigurasjon

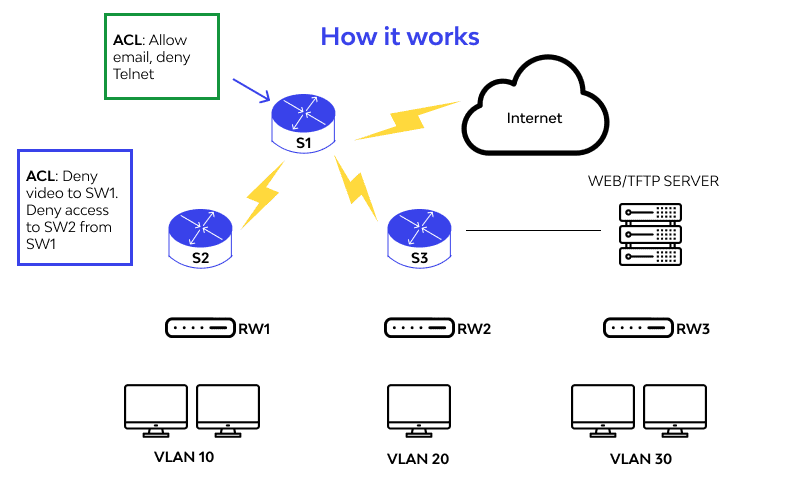

I dette trinnet må den valgte NAC-løsningen konfigureres til å samsvare med organisasjonens sikkerhetspolicy. Dette inkluderer å sette opp autentiserings- og autorisasjonspolicyer, konfigurere nettverkstilgangskontrolllister (ACL) og definere utbedringspolicyer for ikke-kompatible enheter.

#4. Testing

NAC-løsningen må testes i et kontrollert miljø for å sikre at den fungerer som forventet og at alle enheter er riktig autentisert og autorisert. Denne testingen innebærer å simulere ulike scenarier for å validere løsningens funksjonalitet.

#5. Utplassering

Når NAC-løsningen er validert, kan den distribueres på tvers av organisasjonen. Dette kan innebære å installere maskinvarebaserte NAC-enheter, distribuere programvareagenter på enheter eller integrere NAC-løsningen med eksisterende nettverksinfrastruktur.

#6. Sanntidsovervåking

Til slutt er kontinuerlig overvåking og vedlikehold av NAC-løsningen avgjørende for å sikre at den fortsetter å fungere skikkelig. Dette inkluderer regelmessige programvareoppdateringer og periodiske sikkerhetsrevisjoner.

Typer NAC

#1. Forhåndsopptak

Denne typen NAC-løsning handler om å sjekke om enheter er kompatible med en organisasjons sikkerhetspolicyer før de får lov til å koble til nettverket.

For å oppnå dette innebærer NAC før opptak en vurdering av en enhets sikkerhetsstilling, som vanligvis inkluderer å sørge for at alle nødvendige programvareoppdateringer og sikkerhetstiltak er på plass.

#2. Etter opptak

I motsetning til pre-admission NAC, fokuserer denne på overvåking av enheter etter at de allerede er koblet til nettverket. Dette er for å sikre at de forblir i samsvar med organisasjonens sikkerhetspolicyer.

Det innebærer konstant overvåking og vurdering av enhetens sikkerhetsstilling og bruk av utbedringspolicyer i tilfelle det identifiseres enheter som ikke er i samsvar.

#3. På linje

Maskinvarebaserte in-line NAC-løsninger er plassert på linje med nettverket, noe som gjør at de kan overvåke all trafikk som passerer gjennom. Denne typen NAC-løsning er perfekt for å håndheve retningslinjer for tilgangskontroll og oppdage og svare på potensielle sikkerhetstrusler i sanntid.

#4. Utenfor bandet

Out-of-band NAC-løsninger er programvarebaserte og opererer parallelt med nettverket. De overvåker og kontrollerer tilgangen til nettverket gjennom separate kanaler, som lar dem autentisere og autorisere enheter før de får lov til å koble seg til nettverket.

Hvordan velge en NAC-løsning?

Det er ulike faktorer å ta i betraktning når du velger en NAC-løsning for infrastrukturen din. Noen av dem er:

Nettverkstopologi

Strukturen i en organisasjons nettverk kan i betydelig grad påvirke hvilken type NAC-løsning som er best egnet. For eksempel kan organisasjoner med et høyt distribuert nettverk kreve en skybasert NAC-løsning, mens de med et mer sentralisert nettverk kan dra nytte av en lokal NAC-løsning.

Implementeringsmodell

NAC-løsninger kan distribueres på ulike måter, inkludert maskinvare, programvare og skybaserte løsninger. Den valgte implementeringsmodellen vil avhenge av organisasjonens spesifikke krav, budsjett og andre faktorer.

Integrasjon med eksisterende sikkerhetsløsninger

Det er viktig å velge en NAC-løsning som sømløst integreres med organisasjonens eksisterende sikkerhetsløsninger, som brannmurer og inntrengningsforebyggende systemer. Denne integrasjonen vil sikre at sikkerhetspolicyer håndheves på tvers av nettverket.

Skalerbarhet

Den valgte NAC-løsningen må være skalerbar for å møte en organisasjons krav etter hvert som nettverket vokser. Den skal kunne legge til nye brukere og enheter til nettverket uten at det går på bekostning av sikkerheten.

Brukervennlighet

Brukervennligheten til en valgt modell påvirker både sluttbrukere og administratorer, noe som reduserer arbeidsbelastningen til IT-ansatte og sikrer at sluttbrukere kan få tilgang til nettverket raskt og effektivt.

Samsvar

Overholdelse er en viktig vurdering når du velger en NAC-løsning. Løsningen må være i stand til å håndheve overholdelsespolicyer og forskrifter som HIPAA og PCI-DSS.

Budsjett

Kostnaden kan variere avhengig av distribusjonsmodellen, funksjonene og støttenivået som kreves. Organisasjoner må velge en løsning som er i tråd med budsjettet deres, samtidig som de tilfredsstiller kravene deres.

Hva er NACL?

Bildekilde – wallarm.com

Bildekilde – wallarm.com

En Network Access Control List (NACL) er en sikkerhetsfunksjon som brukes til å kontrollere innkommende og utgående trafikk i et nettverk.

Det er et sett med regler som bestemmer hvilken trafikk som får komme inn i eller forlate et nettverk basert på kriterier som kilde- og destinasjons-IP-adresser, portnumre og protokoller.

NACL kan brukes til å blokkere spesifikke typer trafikk, for eksempel skadelig programvare eller uautoriserte tilgangsforsøk, samtidig som lovlig trafikk kan passere gjennom.

De brukes ofte i rutere, brannmurer og andre nettverksenheter for å forbedre sikkerheten til et nettverk.

Hvordan lage NACL?

Bestem målet:

Identifiser de spesifikke målene og kravene for NACL, for eksempel typene trafikk som skal tillates eller blokkeres og kriteriene for filtrering av trafikk.

Identifiser nettverksressurser:

Bestem enhetene og systemene som krever beskyttelse gjennom NACL og deres tilknyttede nettverksadresser.

Definer reglene:

Etabler et sett med regler for NACL som detaljerer hvilke typer trafikk som skal tillates eller nektes basert på forhåndsdefinerte kriterier som kilde- og destinasjons-IP-adresser og protokoller.

Implementer reglene:

Bruk NACL-reglene på de relevante nettverksenhetene, for eksempel rutere og brannmurer

Utfør testen:

Bekreft at NACL fungerer riktig ved å teste trafikkstrømmene og sikre at reglene håndheves riktig.

Overvåke og vedlikeholde:

Overvåk og oppdater NACL regelmessig for å sikre at den oppfyller organisasjonens sikkerhetskrav.

Det er viktig å merke seg at trinnene som er involvert i å opprette en NACL kan variere avhengig av nettverksmiljøet og organisasjonens sikkerhetspolicyer. Så det anbefales sterkt å rådføre seg med fagfolk innen nettverkssikkerhet for å sikre optimal NACL-konfigurasjon og effektiv nettverksbeskyttelse.

Mulighetene til NAC

- Enhetsidentifikasjon og profilering

- Håndhevelse av retningslinjer for nettverkstilgang

- Dynamisk nettverkssegmentering basert på bruker- og enhetsidentitet.

- Automatiserte utbedringshandlinger for ikke-kompatible enheter

- Integrasjon med andre sikkerhetsteknologier, som brannmurer og inntrengningsforebyggende systemer

- Sanntidsovervåking og innsyn i nettverksaktivitet

- Sentralisert styring og rapportering av nettverkstilgang.

Begrensninger for NAC

- Implementering kan være kompleks og tidkrevende

- Ytterligere investeringer i maskinvare eller programvare kan være nødvendig

- Kan være kostbart, spesielt for større organisasjoner

- Nettverksytelsen kan bli påvirket hvis den ikke er konfigurert riktig.

- Det krever regelmessig vedlikehold og oppdateringer for å forbli effektiv

- Endringer i eksisterende nettverksinfrastruktur kan være nødvendig.

Læringsressurser

Det er mange ressurser tilgjengelig på NAC som gir en detaljert forståelse av nøkkelkonsepter, protokoller, arkitekturer og distribusjonsscenarier. Vi har vervet noen av disse ressursene for enkelhets skyld.

#1. Nettverkstilgangskontroll En komplett veiledning

Denne boken er virkelig bemerkelsesverdig på grunn av sin unike tilnærming til å fokusere på kunsten å spørre. Forfatteren mener at det å stille de riktige spørsmålene er nøkkelen til å forstå utfordringene og mulighetene knyttet til NAC og gir leserne et sett med spørsmål de kan bruke til å avdekke NAC-utfordringene de står overfor og generere bedre løsninger for å løse disse problemene.

I tillegg til selve boken har leserne også tilgang til digitale komponenter som forbedrer læringsopplevelsen deres. Disse komponentene inkluderer et online selvevalueringsverktøy som gjør det mulig for lesere å diagnostisere NAC-prosjekter, initiativer, organisasjoner og prosesser ved å bruke aksepterte diagnostiske standarder og praksis.

Verktøyet gir også et NAC-målekort som gjør det mulig for leserne å utvikle et klart bilde av hvilke NAC-områder som trenger oppmerksomhet.

#2. ForeScout Network Access Control- Admin opplæring

Dette Udemy-kurset er en omfattende og informativ læringsopplevelse designet for både nybegynnere og middels elever innen NAC. Det er et must for de som søker å tilegne seg en dyp forståelse av ForeScout NAC-løsningen, en av de ledende NAC-løsningene som er tilgjengelige i dag.

I løpet av kurset vil elevene installere ForeScout OS i et virtuelt miljø med den innledende oppsettveiviseren som hjelper dem med å sette opp kommunikasjon med brytere, domeneservere og andre relevante innstillinger. Kurset inneholder ulike ForeScout-konfigurasjoner som segmenter og retningslinjer for klassifisering, vurdering og kontroll med tilhørende laboratorier.

Gjennom hele kurset vil elever ha tilgang til en rekke læringsressurser, inkludert videoforelesninger, quizer og praktiske øvelser som gir studentene praktisk erfaring med å konfigurere og administrere Forescout NAC-distribusjoner.

#3. Nettverkssikkerhet – Implementer L3-rutingstabell og ACL i C/C++

Dette Udemy-kurset er en utmerket ressurs for alle som ønsker å få en dypere forståelse av datastrukturene som brukes i IPV4-rutingstabeller og tilgangskontrolllister (ACL). Den gir en omfattende oversikt over disse viktige nettverkskonseptene og gir klare forklaringer på deres interne design og implementering.

Dette kurset fungerer som en utmerket ressurs for alle som ønsker å få en dypere forståelse av tilgangskontrolllister og IPV4-rutingstabeller og deres viktige rolle i nettverkssikkerhet. Enten du er nybegynner eller ekspert, gjør forelesningene og praktiske øvelsene det til en ideell læringsopplevelse for alle.

#4. Mestring av tilgangskontrolllister (ACLs)

ACL er et viktig verktøy for nettverksadministratorer som ønsker å kontrollere trafikkflyten og begrense brukertilgang. I dette kurset vil studentene få en inngående forståelse av ACL-teknologi, inkludert syntaks og andre applikasjoner. Med eksempler på Cisco ACL-implementeringer vil elevene bli kjent med konfigurasjonssyntaks og se teknologien i aksjon i live nettverksinnstillinger.

Standard og utvidede IPv4-tilgangslister blir undersøkt i detalj, og studentene vil lære hvordan de implementerer hver type på en ruter. Feilsøking av ACLer og adressering av vanlige feil er også dekket.

Siste tanker

Etter fullføring av disse tre Udemy-kursene vil elevene motta et fullføringsbevis som bekrefter deres ekspertise innen NAC-administrasjon. Dette sertifikatet kan tjene som en verdifull legitimasjon for elever som ønsker å fremme karrieren innen nettverkssikkerhet.

Jeg håper du fant denne artikkelen nyttig for å lære om NAC og hvordan du implementerer den. Du kan også være interessert i å lære om IGMP Snooping for å redusere overbelastning av nettverket.