De siste årenes teknologiske utvikling har ført til betydelige fremskritt og nyvinninger, designet for å møte behovene til moderne bedrifter og deres brukere.

Teknologi, digitale verktøy, samt internettbaserte produkter og tjenester har fullstendig endret måten vi arbeider og lever på. Disse innovasjonene har forenklet mange aspekter av hverdagen, og økt komforten både i forretningssammenheng og privatliv.

Samtidig har den teknologiske utviklingen også introdusert bekymringsverdige utfordringer og cybertrusler som kan påvirke begge deler av tilværelsen.

Virksomheter har opplevd betydelige økonomiske tap, i tillegg til svekket tillit fra kunder og redusert bransjeomdømme. På samme måte har enkeltpersoner blitt utsatt for kriminalitet og trusler som følge av avsløring av personlig informasjon.

Hackere og deres metoder forblir i konstant utvikling, ettersom mange er dyktige fagfolk. Noen misbruker sine evner til å utføre kriminelle handlinger, mens andre ansettes av organisasjoner for å bekjempe de som misbruker sin kompetanse.

For å beskytte deg selv og din virksomhet mot hackere og cyberangrep, er det viktig å holde seg oppdatert om utviklingen innen cybersikkerhet og forstå de forskjellige typene hackere og angrep.

Denne artikkelen vil utforske ulike typer hackere og angrep for å gi deg en bedre forståelse av dem, og hjelpe deg med å implementere de nødvendige sikkerhetstiltakene for å beskytte deg.

Hva er et dataangrep (hack)?

Et dataangrep, eller «hack», er en handling utført av en person eller en gruppe, med hensikt å svekke sikkerheten til en organisasjon ved å uautorisert tilegne seg tilgang til data, nettverk, systemer og applikasjoner, for deretter å iverksette angrep. Misbruk av systemer og enheter kan være ødeleggende for en virksomhet, både økonomisk og med hensyn til omdømme.

Et «hack» stammer fra systemet brukt av en hacker, som ofte har avanserte ferdigheter innenfor programmering og besitter sofistikert datautstyr.

Moderne dataangrep involverer gjerne skjulte metoder som er utviklet for å omgå IT-avdelinger og cybersikkerhetssystemer, for å utføre angrep. Hackere kan lure brukere til å åpne skadelige lenker og vedlegg, noe som kan føre til avsløring av sensitiv informasjon.

Eksempler på slike dataangrep kan inkludere distribusjon av virus og skadelig kode, «man-in-the-middle»-angrep, DDoS-angrep, DoS-angrep, phishing-forsøk og løsepengevirus.

Ulike typer dataangrep

Her følger en beskrivelse av ulike typer dataangrep:

Phishing

Phishing er et forsøk fra nettkriminelle for å stjele din identitet og dine penger via e-post. Hackere prøver å få deg til å gi fra deg personlig informasjon, som bankdetaljer, passord, kortinformasjon, osv.

Angriperen sender en e-post som ser troverdig ut, ofte med språk som gir inntrykk av at den kommer fra en person eller instans du stoler på, som en potensiell arbeidsgiver, bank eller kundeservice. Phishing kombineres ofte med andre angrep, som kodeinjeksjon, nettverksangrep og skadelig programvare.

Det finnes flere typer phishing-angrep, som e-post-phishing, spear phishing (målrettet phishing), hvalfangst (angrep rettet mot ledere), smishing (phishing via SMS), vishing (phishing via taleanrop) og «angler phishing» (phishing via falske profiler i sosiale medier).

DoS og DDoS

Et Denial of Service (DoS)-angrep retter seg mot et nettverk eller en datamaskin for å stenge det ned, slik at det blir utilgjengelig for brukerne.

Her avbryter nettangripere funksjonaliteten til en enhet ved å oversvømme nettverket eller maskinen med et stort antall forespørsler, slik at normal trafikk ikke får tilgang.

Det finnes to hovedtyper av DoS-angrep:

Bufferoverløpsangrep: Dette angrepet utnytter CPU-tid, harddiskplass og minne, for å overbelaste systemet og påvirke serverens funksjonalitet.

Flomangrep: Dette angrepet retter seg mot servere ved å overbelaste dem med datapakker. Angriperen overskrider serverens kapasitet, noe som resulterer i et DoS-angrep. For at et slikt angrep skal lykkes, må angriperen ha mer båndbredde enn målet.

I et DDoS-angrep kommer flommen av trafikk fra flere kilder. Dette angrepet er mer alvorlig enn et DoS-angrep, siden det er vanskeligere å blokkere forskjellige kilder samtidig.

Agn og bytte

«Agn og bytte» (bait and switch) er en metode som svindlere bruker for å stjele personlige data og påloggingsinformasjon, gjennom pålitelige annonser og sider. De lurer brukere til å besøke skadelige nettsteder og stjeler detaljene deres.

Disse angrepene oppstår ofte via annonseplass som selges av nettsteder. Når angriperne kjøper annonseplass, erstatter de annonsen med en skadelig lenke, noe som fører til at nettleseren låses og systemer kompromitteres.

Internettbasert innholdsmarkedsføring er en vanlig kanal for disse angrepene. Brukere lures til å åpne lenker som senere viser seg å være skadelige.

Cookie-tyveri

Cookie-tyveri er en form for kapring der en angriper får tilgang til brukerinformasjon. Her kopierer en tredjepart usikre data og bruker dem til å utgi seg for å være brukeren. Dette skjer gjerne når en bruker besøker en nettside via offentlig Wi-Fi eller et usikret nettverk.

Når dette skjer, kan angriperen bruke informasjonen til å legge ut falske meldinger, overføre penger, eller utføre andre skadelige handlinger.

Dette kan forhindres ved å bruke SSL-tilkoblinger for å logge på, og unngå å bruke usikre nettverk for å besøke nettsider.

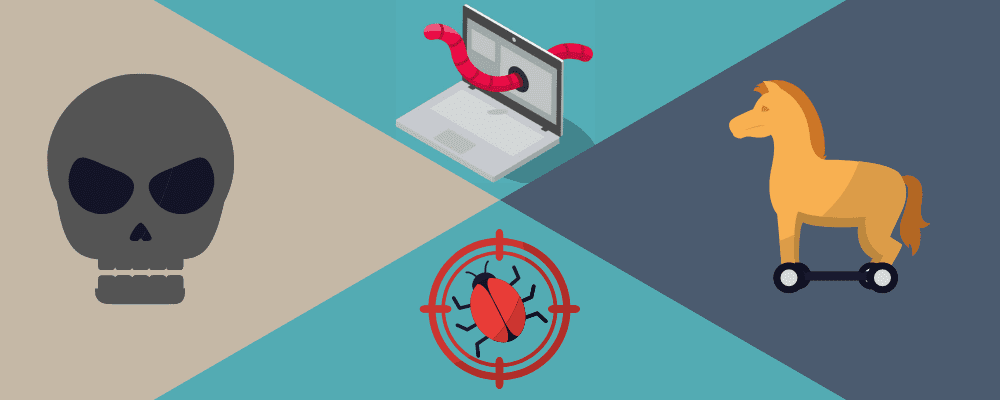

Virus, trojanere, skadelig programvare

Et virus er et dataprogram som fester seg til en annen datamaskin eller programvare for å skade systemet. Hackere legger inn skadelig kode i programmet og venter til noen kjører programmet, for så å infisere andre programmer på datamaskinen.

En trojaner gir seg ut for å være et ufarlig og nyttig program, men utfører skadelige handlinger. På samme måte som trojanske hester ble brukt av grekere for å angripe fiender om natten.

I motsetning til virus, som retter seg mot programvaresystemer, fokuserer trojanere på å installere annen skadelig programvare, med hensikt å lure brukerne.

En orm er en annen type skadelig programvare, som ligner et virus, da den utfører skadelig kode og reproduserer seg selv på systemer. Forskjellen er at et virus trenger et vertsprogram, mens en orm opererer selvstendig. De sprer seg noen ganger uten menneskelig intervensjon.

I tillegg finnes det en rekke andre skadelige trusler, som løsepengevirus, adware, spyware, rootkits, bots og mange flere.

Clickjacking-angrep

Clickjacking, også kjent som UI-redressing, retter seg mot brukere gjennom flere ugjennomsiktige eller transparente lag for å lure dem. Når en bruker klikker på en knapp eller en lenke uten å vite at de klikker feil, kan de miste informasjon til feil hender.

La oss si at du besøker en nettside og scroller for å lese innholdet. Plutselig, når du klikker på en lenke, kan du bli videresendt til en annen side, som kan være uventet. Slik fungerer clickjacking-angrep.

For eksempel, når du besøker et nettsted, kan det se ut som du får et gratistilbud eller andre fordeler som tiltrekker deg. Ved å klikke på dette tilbudet, kan du risikere å miste dine påloggingsdetaljer og personlig informasjon.

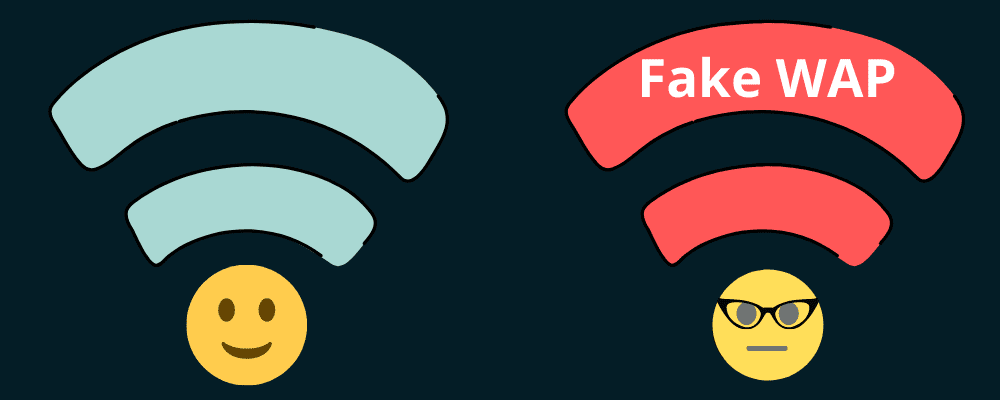

Falsk WAP

Wireless Access Point (WAP) er en teknologi som brukes for å koble mange brukere samtidig via en offentlig kanal. Falsk WAP betyr å imitere denne teknologien.

Her velger hackere gjerne offentlige steder med gratis Wi-Fi, som flyplasser, kjøpesentre eller kaffebarer. De kan sette opp sitt eget falske Wi-Fi-nettverk, som gir gratis tilgang til brukere.

Når du kobler deg til dette nettverket, gir du angriperen tilgang til informasjonen din når du logger på Wi-Fi-kontoen eller andre populære nettsider. Dette kan også brukes til å hacke sosiale mediekontoer, som Facebook, Instagram og Twitter.

Keylogger

Keylogger, også kjent som tastaturlogger, er en teknologi som brukes for å registrere hvert tastetrykk på en enhet eller datamaskin. Det finnes også programvare som kan brukes på smarttelefoner.

Hackere bruker ofte en keylogger for å stjele påloggingsinformasjon, sensitive bedriftsdata og mer. Denne programvaren registrerer alt, inkludert museklikk. Det finnes også hardware-keyloggere som er fysiske enheter som kobles mellom CPU og tastatur, for å fange opp alle tastetrykk.

Hackere bruker denne teknikken for å få tilgang til kontonummer, PIN-koder, e-postadresser, passord og annen konfidensiell informasjon.

Snoking

Snoking er en eldre sikkerhetstrussel, der en angriper lytter til nettverkskommunikasjon for å skaffe seg privat informasjon, som rutingsoppdateringer, applikasjonsdata, nodeidentifikasjonsnumre og mer.

Hackeren bruker dataene til å kompromittere noder ved å forstyrre ruting, forringe applikasjonsytelsen og nettverksbyggingen. Angrepene kan komme via e-post, mobilnettverk og telefonlinjer.

Vannhullsangrep

Et vannhullsangrep er et dataangrep der en hacker observerer eller gjetter hvilke nettsider en organisasjon eller enkeltperson ofte bruker. Angriperne infiserer disse nettsidene med skadelig programvare, og dermed blir de som besøker sidene også infisert.

Denne teknikken er vanskelig å oppdage, fordi hackere ser etter spesifikke IP-adresser for å angripe og få tilgang til spesifikk informasjon. Målet er å infiltrere brukerens system og få tilgang til nettsidene som vedkommende besøker.

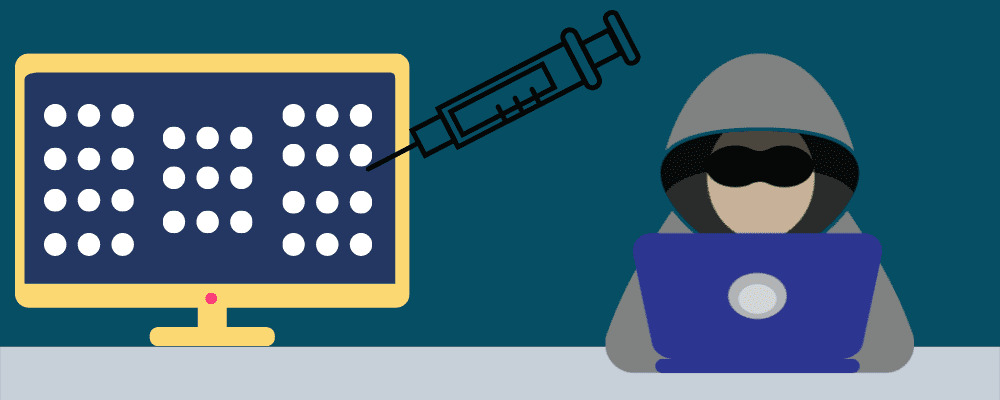

SQL-injeksjon

SQL-injeksjon (SQLi) er et angrep der en angriper bruker skadelig kode for å manipulere databaser. På denne måten får de tilgang til informasjon som er lagret i en organisasjons database. De forstyrrer applikasjonsspørringer for å få tilgang til data, inkludert brukerdata, forretningsdata og mer.

Når de har tilgang, kan de slette eller endre data, noe som kan endre applikasjonens funksjonalitet. I noen tilfeller får hackeren administrative rettigheter, noe som er svært skadelig for en organisasjon.

SQLi retter seg mot webapplikasjoner eller nettsider som bruker SQL-databaser, som Oracle, SQL Server og MySQL. Dette er en eldre, men likevel farlig angrepsmetode. Når et slikt angrep lykkes, kan det gi hackere tilgang til forretningshemmeligheter, personlige data og immaterielle rettigheter til et selskap.

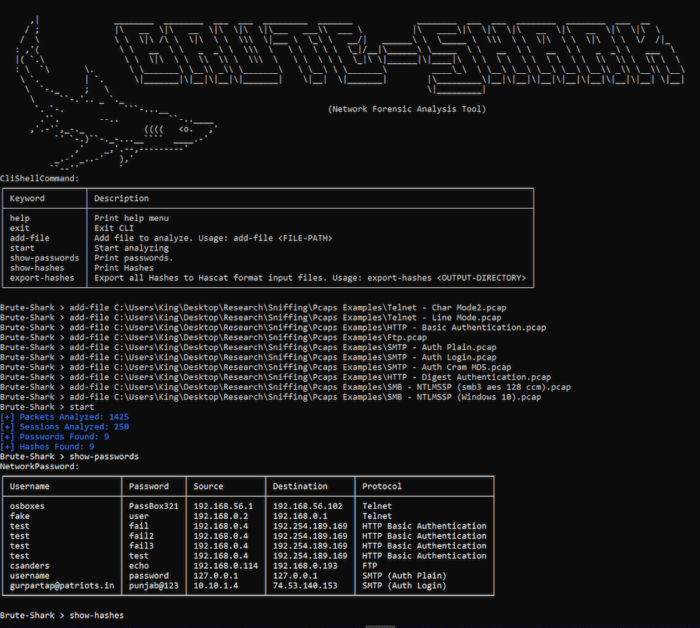

Brute Force-angrep

Et brute force-angrep er en enkel måte å hacke på, som involverer prøving og feiling for å knekke passord, krypteringsnøkler og påloggingsinformasjon. Angripere prøver alle mulige kombinasjoner for å finne det riktige passordet.

Her bruker hackere kraftige metoder for å tvinge seg inn på private kontoer. Dette er en gammel angrepsmetode, men den er fortsatt populær og effektiv blant hackere. Angriperne kan tjene penger på annonser, stjele private data, spre skadelig programvare, kapre systemer for skadelig aktivitet, ødelegge nettsidens rykte og mer.

Det finnes ulike typer brute force-angrep. Noen eksempler inkluderer enkle brute force-angrep, ordbokangrep, hybrid brute force-angrep, reverse brute force-angrep og legitimasjonsfylling.

DNS-spoofing (DNS-bufferforgiftning)

I dette angrepet bruker en angriper alternative DNS-poster for å omdirigere trafikk til et skadelig nettsted.

La oss si du er ny på skolen, og noen endrer klasseromstallene. Da vil du ende opp i feil klasserom. Dette fortsetter til du får tak i den korrekte campus-katalogen.

DNS-spoofing fungerer på samme måte. Hackeren legger inn falske data i hurtigbufferen, slik at DNS-spørringer gir deg feil svar. Dette fører til at du havner på feil nettsider. Dette angrepet er en form for villedende cybertrussel.

Knekking av passord

Å knekke passord er en metode hackere bruker for å få tak i påloggingsinformasjon. Brute force-angrep er også en teknikk som kan brukes til å knekke passord.

Passord bør lagres med en Key Derivation Function (KDF). Hvis de lagres i klartekst, vil en hacker som har tilgang til databasen kunne se all kontoinformasjon. Hackere bruker ulike teknikker for å knekke passord, som phishing, skadelig programvare, regnbueangrep, gjetting, ordboksøk og mer.

Hvem er en hacker?

En hacker er en person med avanserte ferdigheter innenfor nettverk, programmering og datamaskiner. Disse ferdighetene kan brukes for å løse problemer eller forårsake problemer.

De kan bryte seg inn i datasystemer for å installere skadelig programvare, ødelegge data, stjele informasjon, forstyrre enheter og mye mer.

Det er viktig å huske at ikke alle hackere har onde hensikter. De kan være både gode og dårlige.

I noen tilfeller brukes hacking av legitime fagfolk for å beskytte systemer og data.

Mange hackere bruker imidlertid sine tekniske ferdigheter for å skade organisasjoner og enkeltpersoner, ved å stjele eller avsløre informasjon, kreve løsepenger eller ødelegge deres omdømme.

Hackere bryter ned sikkerhetsmuren til en organisasjon for å få uautorisert tilgang til telefoner, IoT-enheter, datasystemer, nettverk, nettbrett og datamaskiner. De utnytter svakheter i et nettverk eller system for å starte angrep. Disse svakhetene kan være av teknisk eller sosial art.

Ulike typer hackere

Nå vet du hva hacking er, og hvilke typer angrep som finnes.

Men hvem står bak disse angrepene, og hvordan kan du identifisere og skille mellom dem?

Ettersom ikke alle hackere er kriminelle, skal vi nå se på de ulike typene hackere.

White Hat-hackere

White Hat-hackere er autoriserte hackere med teknisk kunnskap til å finne sårbarheter i nettverk og systemer. De har rett til å hacke systemene for å kontrollere sikkerheten, for å beskytte seg mot kriminelle hackere.

De reparerer sikkerhetshull og sørger for at organisasjoner er beskyttet mot datainnbrudd og andre typer angrep.

Black Hat-hackere

Black Hat-hackere har de samme ferdighetene som White Hat-hackere, men de bruker dem til kriminelle og ondsinnede formål. De er nettkriminelle som bryter seg inn i systemer.

Black Hat-hackere har avanserte ferdigheter som gjør dem i stand til å utføre mange ulike typer angrep. De utnytter sikkerhetshull for å forårsake skade, både økonomisk og med hensyn til omdømme.

Grey Hat-hackere

En Grey Hat-hacker er en sikkerhetsekspert som finner enkle måter å hacke systemer og nettverk på. De er en mellomting mellom Black Hat- og White Hat-hackere.

De engasjerer seg i hacking for å hjelpe nettstedseiere å finne sårbarheter, eller for å stjele informasjon. De har ingen autorisasjon til å gjøre det, men de velger selv hvordan de vil bruke ferdighetene sine. Noen gjør det for sin egen underholdning.

Script Kiddies

Script Kiddies er amatørhackere, da de ikke har avanserte ferdigheter innenfor hacking. De følger skript fra erfarne hackere for å angripe systemer og nettverk.

Ofte utfører Script Kiddies disse aktivitetene for å få oppmerksomhet fra erfarne hackere. De har ikke full forståelse for prosessen, men nok til å oversvømme en IP-adresse med trafikk.

Et eksempel er Script Kiddies som utfører angrep under store shoppingdager, som Black Friday.

Hacktivister

Hacktivister er en gruppe mennesker som driver med «hacktivisme». De retter seg mot terrorister, pedofile, narkotikahandlere, religiøse organisasjoner og mer.

Hacktivister utfører ulike aktiviteter for å støtte politiske formål. De retter seg mot hele organisasjoner, eller bestemte bransjer, som de mener ikke samsvarer med deres synspunkter.

Ondsinnede innsidere

En ondsinnede innsider er en person, som en tidligere ansatt, kontraktør eller partner, som har tilgang til en organisasjons nettverk, data eller system. Vedkommende misbruker denne tilgangen.

Disse personene er vanskeligere å oppdage, ettersom de har autorisert tilgang til data og kjenner alle veiene inn i systemet.

Green Hat-hackere

Green Hat-hackere er nybegynnere som er uerfarne innenfor hacking. De har ikke kjennskap til sikkerhetsmekanismer eller hvordan nettverk fungerer.

De mangler erfaring, men har stor motivasjon til å lære seg teknikkene for å bli bedre. De er ikke nødvendigvis en trussel, men kan forårsake skade mens de øver seg.

Noen ganger er de farlige fordi de ikke er klar over konsekvensene. De kan forårsake situasjoner som er vanskelig å løse.

Blue Hat-hackere

Blue Hat-hackere er forskjellige fra andre typer, da de ikke retter seg mot nettverk og systemer for å stjele noe. De søker hevn, og hacker systemer for å skade en organisasjon.

De bruker teknikkene for å få tilgang til kontoer eller e-poster. Når de har informasjonen, utnytter de profilene ved å sende upassende meldinger, osv. Noen ganger hacker tidligere ansatte servere, for å stjele konfidensiell informasjon som de publiserer offentlig, med hensikt å skade organisasjonens omdømme.

Red Hat-hackere

Red Hat-hackere ligner White Hat-hackere, men de har ikke tillatelse til å utføre hacking-operasjoner. Red Hat-hackere gjør alt for å stoppe Black Hat-hackere eller andre hackere.

De er kjent for å starte en krig mot ulovlige hackere, og ødelegge deres servere og ressurser.

Noen ganger velger de ulovlige måter for å planlegge hacking. Kort sagt, Red Hat-hackere gjør det rette, men på feil måte. De infiserer gjerne systemene til de kriminelle, starter DDoS-angrep og bruker verktøy for å få tilgang til systemene, for å rive dem ned.

Elite-hackere

Elite-hackere er de mest dyktige hackerne. De kan velge enten å være en White Hat- eller Black Hat-hacker. Det er en stor oppgave for dem å bryte seg inn i systemer og samle informasjon, siden de er svært dyktige.

Elite-hackere skriver sine egne verktøy, basert på deres kompetanse og forståelse for systemene. De bruker ofte Linux-distribusjoner som er tilpasset deres behov, med alle verktøyene de trenger for hacking.

Uavhengig av om det er Windows, Unix, Mac eller Linux, er elite-hackere eksperter på alle operativsystemer.

Cyberterrorister

Cyberterrorister retter seg mot befolkningen ved å stenge ned viktig infrastruktur, som statlige operasjoner, transport, og energiforsyning. Ethvert dataangrep som indirekte skader befolkningen, kalles cyberterrorisme.

De ønsker å oppnå ideologiske eller politiske mål gjennom trusler eller angrep. Erfarne cyberterrorister kan forårsake stor skade, ved å utnytte sine ferdigheter. De kan etterlate seg en terrorbeskjed for å true med ytterligere angrep.

Konklusjon

Å ha kunnskap om forskjellige typer hackere og angrep, vil holde deg informert om gjeldende cybertrusler. Det vil også hjelpe deg med å skille mellom ulike typer hackere, ettersom ikke alle har onde hensikter. Dermed kan du ta de nødvendige sikkerhetstiltakene for å forhindre angrep og minimere risiko.