Sikkerhetsverktøy for Linux-servere: En oversikt

Selv om Linux-baserte systemer ofte oppfattes som svært sikre, er det viktig å være oppmerksom på potensielle trusler.

Skadelig programvare som rootkits, virus og løsepengeprogram kan trenge inn og skape problemer for Linux-servere. Det er derfor viktig å iverksette sikkerhetstiltak, uavhengig av operativsystem.

Mange ledende selskaper og organisasjoner har tatt grep for å utvikle verktøy som ikke bare avdekker feil og skadelig programvare, men også bidrar til å rette dem og forebygge nye problemer. Heldigvis finnes det mange verktøy tilgjengelig, både rimelige og gratis, som kan bidra i denne prosessen. Disse verktøyene kan identifisere sikkerhetsbrudd i ulike deler av en Linux-server.

Lynis

Lynis er et anerkjent sikkerhetsverktøy og et foretrukket valg for eksperter innen Linux. Det fungerer også på systemer basert på Unix og macOS. Programvaren er åpen kildekode og har vært i bruk siden 2007 under en GPL-lisens.

Lynis er i stand til å avdekke sikkerhetshull og feilkonfigurasjoner. I tillegg til å identifisere sårbarheter, foreslår Lynis også løsninger. For å få detaljerte revisjonsrapporter, må verktøyet kjøres på det aktuelle systemet.

Lynis krever ingen installasjon. Det kan kjøres direkte fra en nedlastet pakke eller en tarball. Du kan også få tilgang til programmet via en Git-klon for å få tilgang til full dokumentasjon og kildekode.

Lynis ble utviklet av Michael Boelen, som også var skaperen av Rkhunter. Verktøyet tilbyr ulike tjenester, både for enkeltpersoner og bedrifter, med god ytelse i begge tilfeller.

Chkrootkit

Som navnet antyder, er chkrootkit et verktøy for å sjekke om det finnes rootkits. Rootkits er en type skadelig programvare som kan gi uautorisert tilgang til servere. Dette kan være en betydelig utfordring for Linux-baserte servere.

Chkrootkit er et mye brukt Unix-basert program som kan oppdage rootkits ved hjelp av Linux-verktøykommandoer som «strenger» og «grep».

Det kan brukes fra en alternativ katalog eller fra en redningsplate, noe som er nyttig hvis du vil verifisere et allerede kompromittert system. Chkrootkit-komponentene ser etter slettede oppføringer i «wtmp»- og «lastlog»-filene, finner sniffer-poster eller rootkit-konfigurasjonsfiler, og ser etter skjulte oppføringer i «/proc» eller kall til «readdir»-programmet.

For å bruke chkrootkit, må du laste ned den nyeste versjonen fra en server, pakke ut kildefilene og kompilere dem.

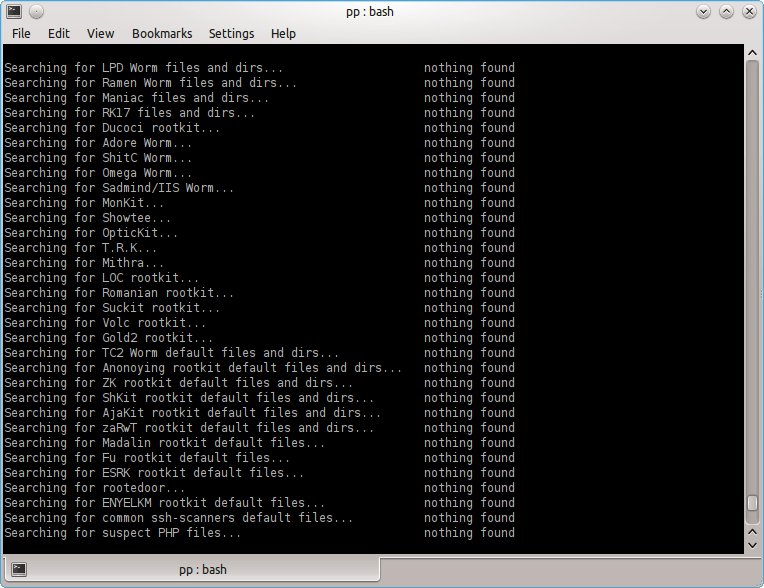

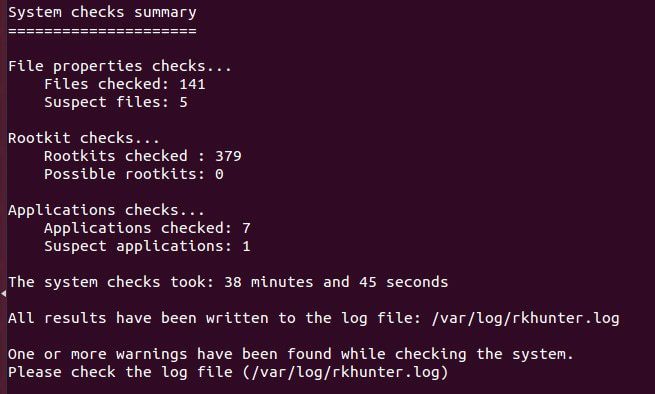

Rkhunter

Micheal Boelen utviklet også Rkhunter (Rootkit Hunter) i 2003. Dette er et egnet verktøy for POSIX-systemer som kan avdekke rootkits og andre sikkerhetshull. Rkhunter går grundig gjennom filer (både skjulte og synlige), standardkataloger, kjernemoduler og feilkonfigurerte tillatelser.

Etter en rutinemessig sjekk sammenlignes funnene med sikre registreringer i databaser for å avdekke mistenkelige elementer. Siden programmet er skrevet i Bash, kan det kjøres på alle Linux-maskiner og de fleste Unix-versjoner.

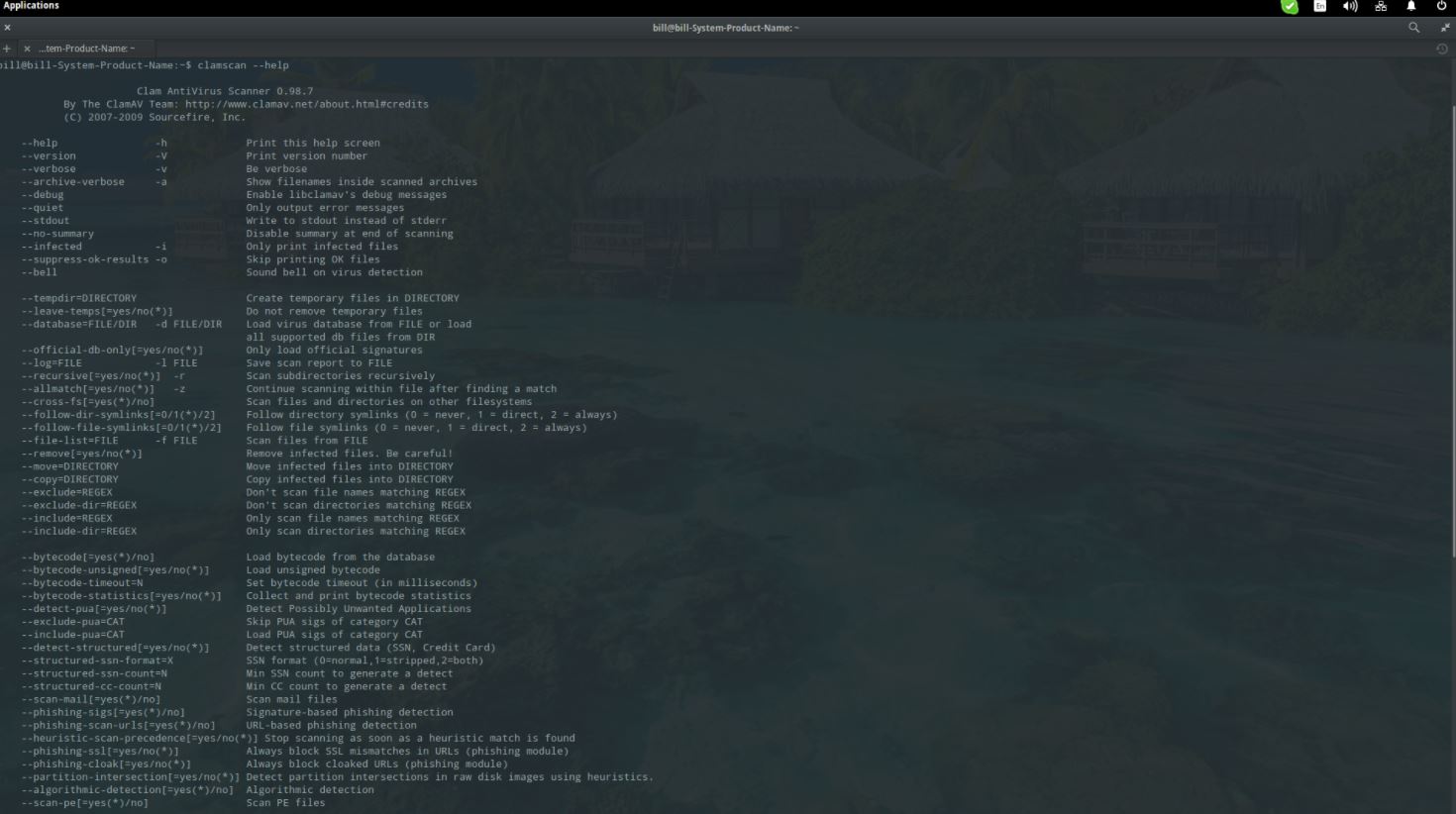

ClamAV

ClamAV er et åpen kildekode-antivirus som er skrevet i C++ og kan oppdage virus, trojanere og andre typer skadelig programvare. Dette er et gratis verktøy som mange bruker for å skanne personlig informasjon, inkludert e-post, for skadelige filer. Det fungerer også som en effektiv skanner på serversiden.

Verktøyet ble opprinnelig utviklet for Unix, men det finnes tredjepartsversjoner som kan brukes på Linux, BSD, AIX, macOS, OSF, OpenVMS og Solaris. ClamAV oppdaterer databasen sin automatisk og regelmessig for å kunne oppdage selv de nyeste truslene. Det tilbyr kommandolinjeskanning, og har en skalerbar demon med flere tråder for å forbedre skannehastigheten.

ClamAV kan skanne ulike filtyper for å oppdage sårbarheter, og støtter komprimerte filer som RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, SIS-format, BinHex og nesten alle e-postsystemer.

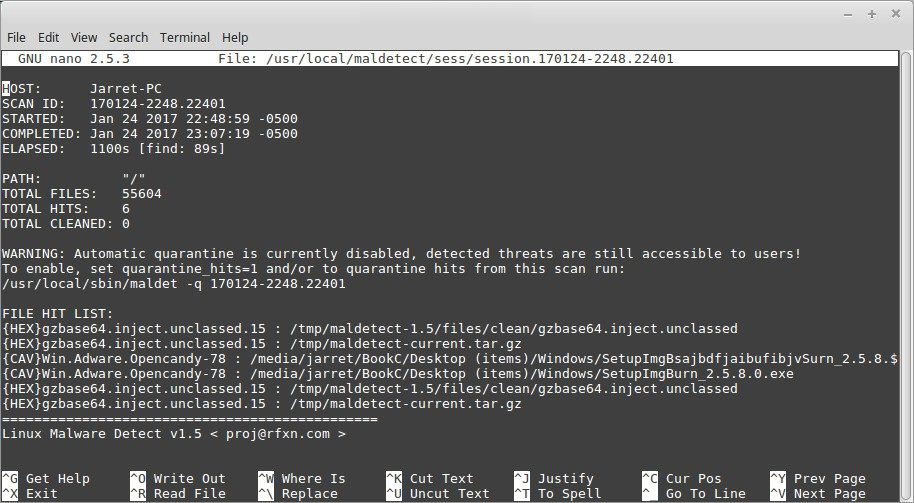

LMD

Linux Malware Detect, eller LMD, er et annet velkjent antivirusprogram for Linux-systemer, spesielt utviklet for å håndtere vanlige trusler i vertsmiljøer. LMD bruker en signaturdatabase for å identifisere skadelig kode og raskt terminere den.

LMD benytter ikke bare sin egen database, men utnytter også databaser fra ClamAV og Team Cymru for å finne enda flere virus. Data fra nettverksinntrengningsdeteksjonssystemer brukes også for å bygge opp databasen. På denne måten kan LMD generere nye signaturer for skadelig programvare som brukes aktivt i angrep.

LMD kan brukes via kommandolinjen «maldet» og er spesielt utviklet for Linux-plattformer.

Radare 2

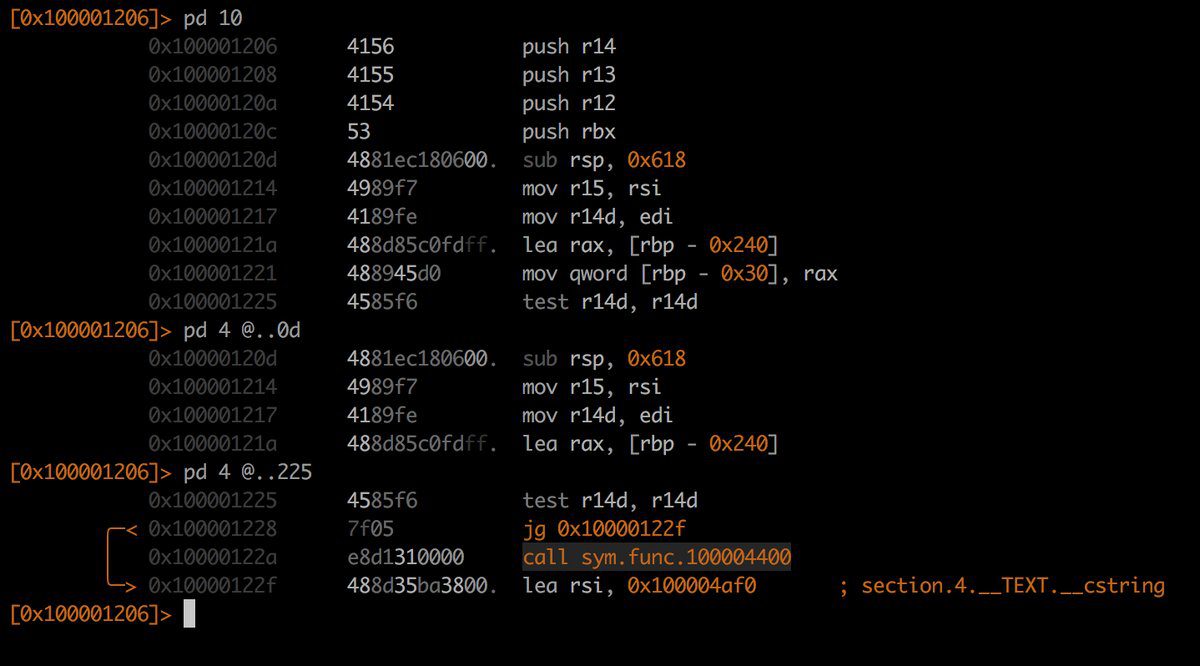

Radare 2 (R2) er et rammeverk for å analysere binærfiler og utføre omvendt utvikling med gode deteksjonsevner. Det kan oppdage misdannede binærfiler og gi brukeren verktøy for å administrere dem og nøytralisere potensielle trusler. Verktøyet bruker sdb, en NoSQL-database. Programvareutviklere og sikkerhetsforskere foretrekker dette verktøyet på grunn av dets gode datapresentasjonsevne.

Radare2 gir brukeren muligheten til å utføre oppgaver som statisk/dynamisk analyse og programvareutnyttelse uten å være begrenset til kommandolinjen. Dette gjør verktøyet svært nyttig for all type forskning på binære data.

OpenVAS

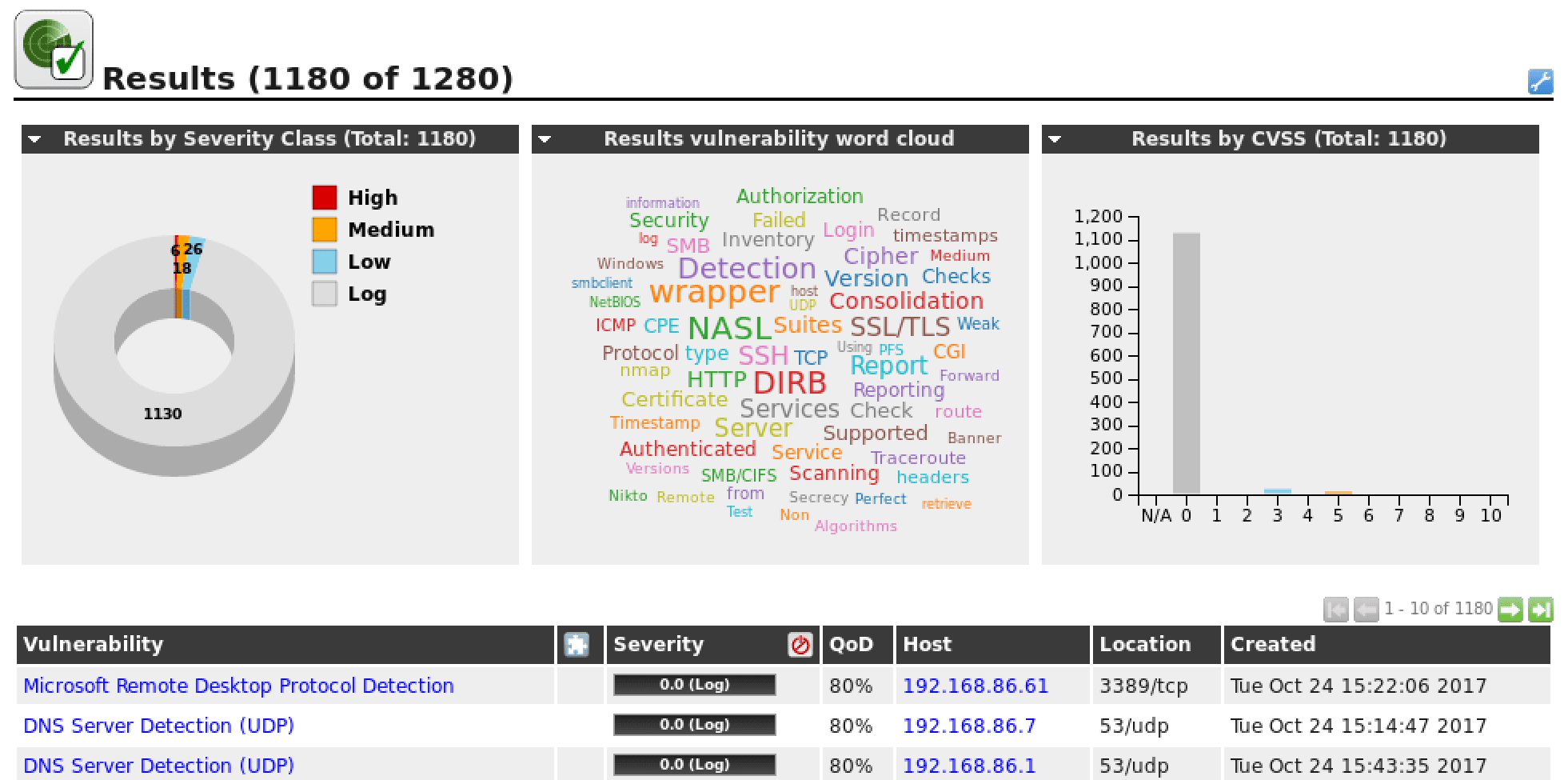

OpenVAS (Open Vulnerability Assessment System) er et system for å skanne og administrere sårbarheter. Det er designet for bedrifter i alle størrelser for å identifisere sikkerhetsproblemer som er skjult i deres infrastruktur. Produktet var opprinnelig kjent som GNessUs, men endret navn til OpenVAS etter å ha blitt overtatt av Greenbone Networks.

Fra versjon 4.0 oppdaterer OpenVAS sin NVT-base (Network Vulnerability Testing) kontinuerlig, vanligvis med intervaller på mindre enn 24 timer. Per juni 2016 hadde databasen over 47 000 NVT-er.

Sikkerhetseksperter benytter OpenVAS på grunn av dets raske skanning og høye grad av konfigurerbarhet. OpenVAS kan brukes fra en selvstendig virtuell maskin for å utføre sikker forskning på skadelig programvare. Kildekoden er tilgjengelig under en GNU GPL-lisens. Mange andre verktøy for sårbarhetsdeteksjon er avhengige av OpenVAS, noe som gjør det til et viktig program for Linux-baserte plattformer.

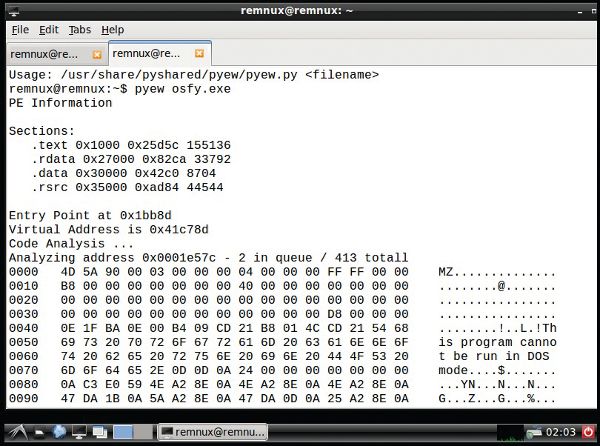

REMnux

REMnux benytter omvendt utviklingsmetoder for å analysere skadelig programvare. Verktøyet kan avdekke nettleserbaserte problemer som skjult JavaScript-kode og Flash-applets. Det kan også skanne PDF-filer og utføre minneanalyse. REMnux hjelper til med å finne skadelig programvare i mapper og filer som ikke enkelt kan skannes med andre virusdeteksjonsprogrammer.

Verktøyet er effektivt på grunn av sine dekodings- og reverseringsfunksjoner, som gjør det mulig å bestemme egenskapene til mistenkelige programmer. Verktøyet er også lett og vanskelig å oppdage for skadelig programvare. Det kan brukes på både Linux og Windows og kan forbedres med andre skanneverktøy.

Tiger

Texas A&M University begynte å utvikle Tiger i 1992 for å forbedre sikkerheten til universitetets datamaskiner. I dag er det et populært program for Unix-lignende plattformer. En unik egenskap ved Tiger er at det fungerer både som et sikkerhetsrevisjonsverktøy og som et inntrengningsdeteksjonssystem.

Tiger er gratis å bruke under en GPL-lisens. Det er avhengig av POSIX-verktøy for å skape et effektivt rammeverk som kan øke sikkerheten til serveren din betydelig. Tiger er skrevet i skallskript, noe som er en av årsakene til dets effektivitet. Det er egnet for å sjekke systemstatus og konfigurasjon, og det er populært blant brukere av POSIX-verktøy på grunn av sin allsidighet.

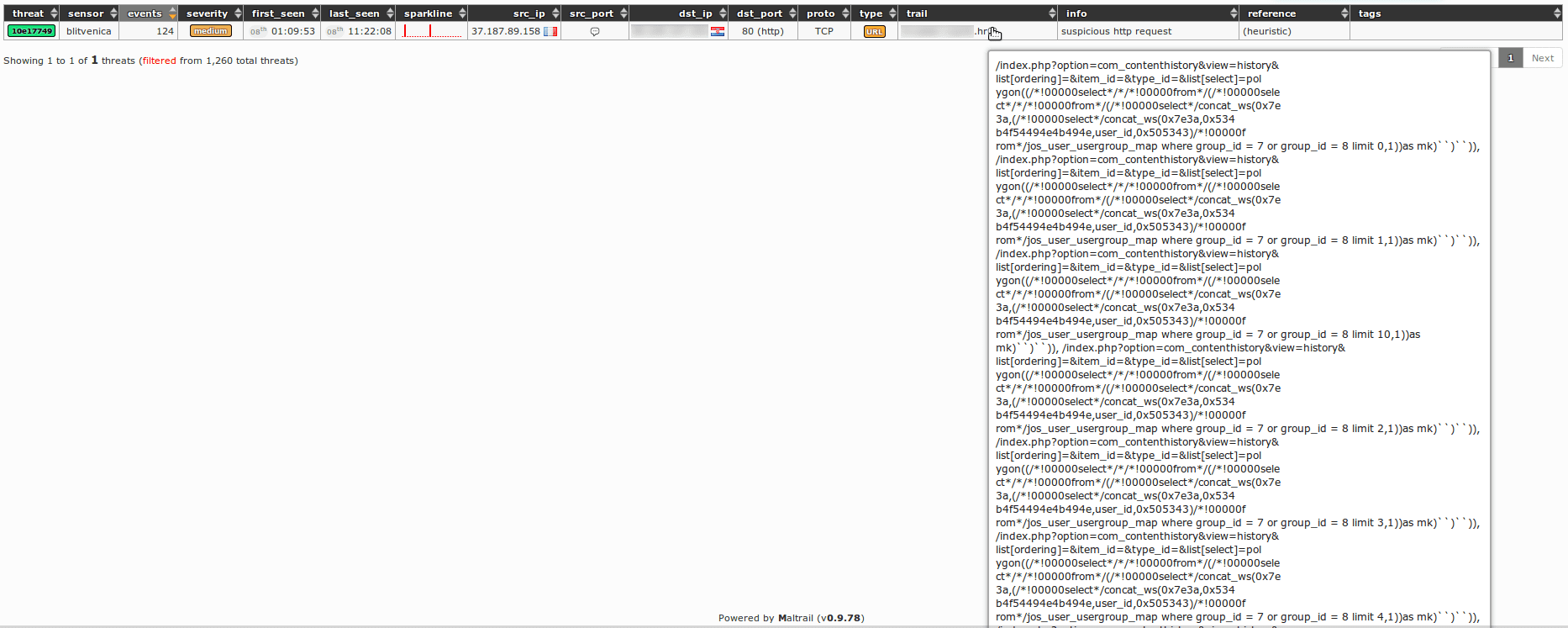

Maltrail

Maltrail er et trafikkdeteksjonssystem som kan holde serverens trafikk ren og beskytte den mot skadelige trusler. Det gjør dette ved å sammenligne trafikkkildene med svartelistede nettsteder på internett.

I tillegg til å sjekke mot svartelister, bruker det avanserte heuristiske mekanismer for å avdekke ulike typer trusler. Denne funksjonen er spesielt nyttig hvis du mistenker at serveren din allerede er angrepet.

Maltrail har en sensor som kan overvåke trafikken en server mottar og sender informasjonen til Maltrail-serveren. Deteksjonssystemet verifiserer om trafikken er sikker for datautveksling mellom serveren og kilden.

YARA

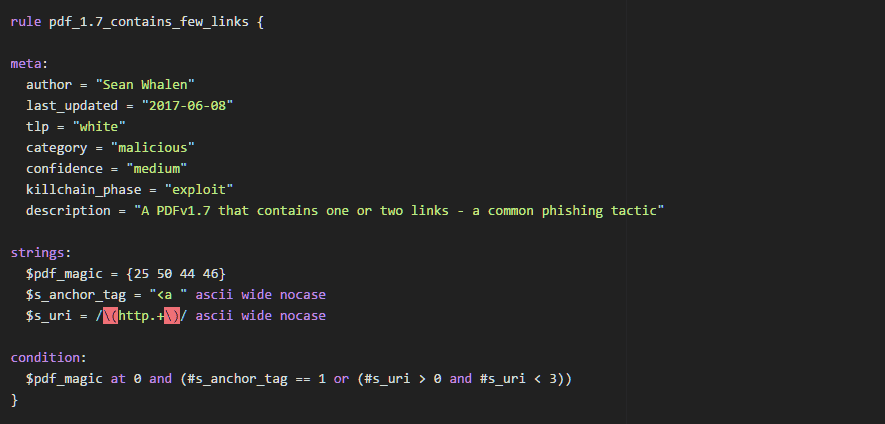

YARA (Yet Another Ridiculous Acronym) er et verktøy for forskning og oppdagelse av skadelig programvare som fungerer på Linux, Windows og macOS. Det bruker tekstlige eller binære mønstre for å forenkle og akselerere gjenkjenningsprosessen, noe som gjør det raskt og enkelt å bruke.

YARA har noen ekstra funksjoner som krever OpenSSL-biblioteket. Selv uten dette biblioteket kan YARA brukes til grunnleggende skadevareforskning gjennom en regelbasert motor. Det kan også brukes i Cuckoo Sandbox, en Python-basert sandkasse som er ideell for sikker forskning på skadelig programvare.

Hvordan velge det rette verktøyet?

Alle verktøyene som er nevnt over fungerer meget bra. Når et verktøy er populært i Linux-miljøer, kan du være sikker på at mange erfarne brukere bruker det. Det er viktig å huske at hver applikasjon ofte er avhengig av andre programmer. Dette er for eksempel tilfellet med ClamAV og OpenVAS.

For å velge det rette verktøyet må du forstå systemets behov og hvilke områder som kan være sårbare. Start med å bruke et lettvektsverktøy for å undersøke hvilke områder som trenger oppmerksomhet, og bruk deretter et mer spesifikt verktøy for å løse problemet.