Som Sun Tzu sa: «Kjenn fienden, og kjenn deg selv; da trenger du ikke frykte resultatet av hundre slag.» Rekognosering er en essensiell del av enhver penetrasjonstest eller sikkerhetsvurdering. Å ha kjennskap til de riktige verktøyene for å innhente spesifikk informasjon, forenkler prosessen med å lære om det utvalgte målet for en sikkerhetsekspert.

Denne artikkelen gir en oversikt over ulike nettbaserte ressurser som sikkerhetseksperter kan dra nytte av for å finne målrettet informasjon og potensielt utnytte sårbarheter.

Avdekke den teknologiske grunnmuren

Før man begynner å lete etter e-postadresser eller annen ekstern informasjon, er det viktig å kartlegge teknologistabelen til målet. For eksempel, å vite at et nettsted er bygget med PHP Laravel og MySQL gir en penetrasjonstester verdifull innsikt om hvilke typer angrep som kan være relevante.

BuiltWith

BuiltWith er et verktøy for å identifisere teknologier som brukes på et nettsted. Det gir sikkerhetsanalytikere sanntidsinformasjon gjennom sitt Domain API og Domain Live API. Domain API forsyner brukerne med teknisk informasjon som analyse verktøy, plugins, rammeverk og biblioteker.

Domain API bruker en database for å gi både aktuell og historisk teknologisk innsikt om målet. En oppslagslinje gir samme informasjon som Domain API, mens Domain Live API utfører en umiddelbar, grundig analyse av den oppgitte domenet eller URL-en. Integrering av disse API-ene i sikkerhetsprodukter kan gi sluttbrukere relevant teknisk informasjon.

Wappalyzer

Wappalyzer er et annet verktøy som brukes til å avdekke informasjon om teknologistabelen til et nettsted. Dette verktøyet er spesielt nyttig for å identifisere CMS, biblioteker og rammeverk som målet bruker. Man kan få tilgang til denne informasjonen gjennom Lookup API, som ofte benyttes av sikkerhetsutviklere for integrasjon i egne sikkerhetsløsninger. Alternativt kan Wappalyzer installeres som en utvidelse for nettlesere som Chrome, Firefox og Edge.

Identifisere underdomener

Et domene er et unikt navn som identifiserer et nettsted. Et underdomene er en ekstra del av dette domenenavnet. Det er vanlig at et domene har et eller flere tilknyttede underdomener, derfor er det viktig å kunne finne disse.

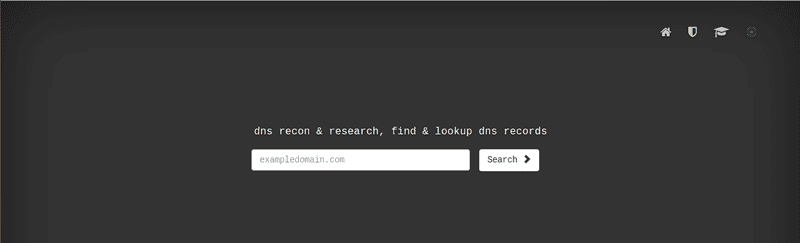

Dnsdumpster

Dnsdumpster er et gratis verktøy for domeneutforskning som er i stand til å oppdage underdomener knyttet til det spesifikke målet. Verktøyet henter data fra blant annet Shodan og Maxmind. Det er en begrensning på antall domener som kan analyseres gratis. For å overkomme denne begrensningen kan man vurdere deres kommersielle produkt, Domain Profiler.

Domain Profiler utfører domeneoppdagelse på en lignende måte som Dnsdumpster, men gir i tillegg mer detaljert informasjon som DNS-poster. I motsetning til Dnsdumpster er Domain Profiler ikke gratis og krever et betalt abonnement.

Både Dnsdumpster og Domain Profiler er utviklet av hackertarget.com.

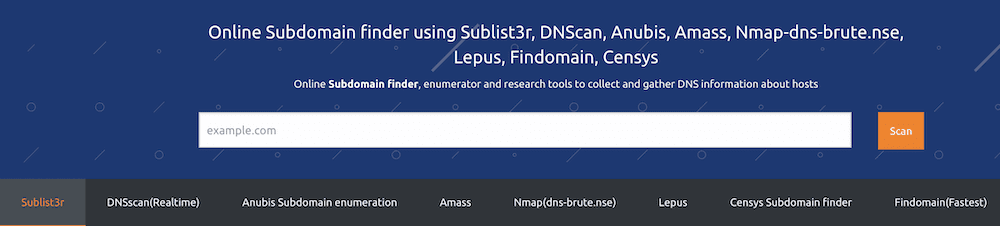

nmmapper

nmmapper bruker en rekke rekognoseringsverktøy som Sublister, DNScan, Lepus og Amass for å identifisere underdomener.

nmmapper tilbyr også mange andre verktøy, som ping-tester, DNS-oppslag og WAF-detektor.

Finne e-postadresser

For å kunne teste et selskaps sårbarhet mot phishing-angrep, er det viktig å ha tilgang til e-postadressene til de ansatte.

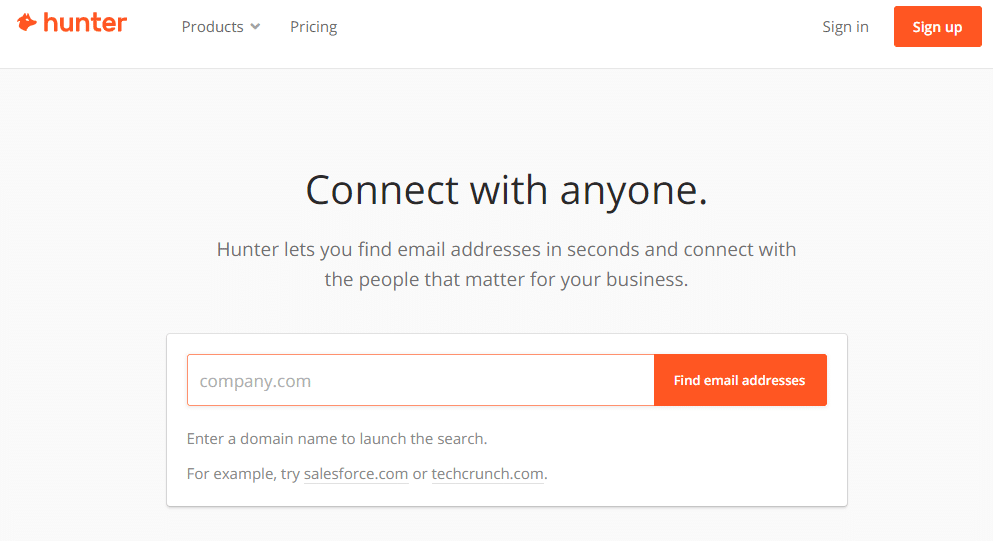

Hunter

Hunter er en populær tjeneste for e-postsøk. Den tillater brukere å søke etter e-postadresser gjennom en domenefunksjon eller en e-postfinner. Domenesøket tillater identifisering av e-postadresser basert på domenenavn.

Hunter tilbyr også et API for integrasjon i egne løsninger.

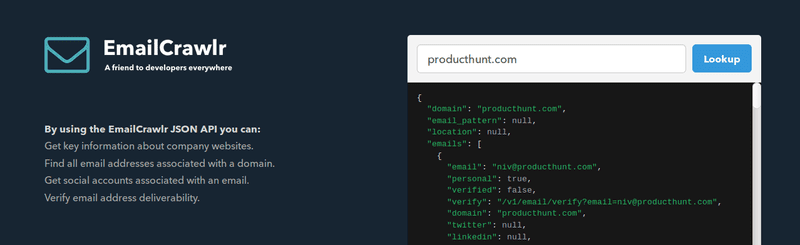

EmailCrawlr

Med EmailCrawlr kan du velge mellom et grafisk grensesnitt eller et API for å få en liste over e-postadresser i JSON-format.

Skrapp

Selv om Skrapp primært er rettet mot e-postmarkedsføring, kan det også brukes for å søke etter e-postadresser via domenesøk. I tillegg har de en bulk e-postsøker som lar deg laste opp en CSV-fil med navn på ansatte og selskaper for å finne e-postadresser i bulk. Skrapp tilbyr også en REST API for de som ønsker å programmatisk søke etter e-postadresser.

Det finnes mange andre verktøy for e-postsøk som er verdt å utforske.

Avdekke mapper og filer

Det er viktig å vite hvilke filer og mapper som befinner seg på serveren under en penetrasjonstest. Filer og mapper kan inneholde sensitiv informasjon som administratorpassord eller GitHub-nøkler.

URL Fuzzer

Url Fuzzer er en nettbasert tjeneste fra Pentest-Tools. Det benytter en spesialbygd ordliste for å oppdage skjulte filer og kataloger. Ordlisten inneholder over 1000 vanlige navn på kjente filer og kataloger. Tjenesten gir mulighet for en lett eller full skanning. Full skanning er kun tilgjengelig for registrerte brukere.

Pentest Tools tilbyr mer enn 20 verktøy for informasjonsinnhenting, nettsidesikkerhetstesting, infrastrukturscanning og utnyttelseshjelp.

Diverse informasjon

Når det er behov for informasjon om internettilkoblede enheter som rutere, webkameraer, skrivere og lignende, er det Shodan man bør stole på.

Shodan

Shodan er en søkemotor som leter etter informasjon om internettilkoblede enheter. Den går dypere enn vanlig søkemotorer for å avdekke informasjon i det skjulte internett. Shodan er nyttig for alle som er interessert i å vite mer om disse enhetene. Man kan for eksempel bruke Shodan til å finne ut hvor mange selskaper som bruker Nginx webserver, eller hvor mange Apache servere som er tilgjengelige i Tyskland eller San Francisco. Shodan tilbyr også filtreringsmuligheter for å begrense søket.

Verktøy for å søke etter utnyttelser

I denne delen skal vi se på forskjellige nettbaserte verktøy eller tjenester som er tilgjengelige for sikkerhetsforskere når man leter etter sårbarheter.

Pakkestorm

Pakkestorm er en informasjonssikkerhetstjeneste som er kjent for å publisere aktuelle og historiske sikkerhetsartikler og verktøy. I tillegg publiserer de også utnyttelser for å teste CVE-er. Tjenesten drives av en gruppe sikkerhetseksperter.

Exploit-DB

Exploit-DB er en populær, gratis database med utnyttelser. Det er et prosjekt fra Offensive Security som samler utnyttelser fra publikum for bruk i penetrasjonstesting.

Vulnerability-Lab

Vulnerability-Lab gir tilgang til en stor database med sårbarheter, utnyttelser og proof-of-concept for forskningsformål. Det kreves en registrert konto for å kunne sende inn eller benytte seg av utnyttelser.

Konklusjon

Forhåpentligvis kan disse verktøyene være til nytte i ditt forskningsarbeid. Husk at de er ment for bruk i pedagogisk sammenheng på egne ressurser, eller når det er gitt tillatelse til å utføre tester. Du kan med fordel utforske verktøy for digital etterforskning også.