Det er fascinerende å observere det mangfoldige utvalget av Open Source Intelligence (OSINT) verktøy som er tilgjengelige i dagens marked.

I vår daglige søken etter informasjon på internett, gir vi ofte opp når de umiddelbare resultatene ikke stemmer overens med forventningene. Men har du noen gang tenkt over hva som skjuler seg bak de utallige sidene med søkeresultater? Svaret er: «Informasjon»!

Tilgangen til denne informasjonen kan oppnås ved hjelp av ulike verktøy. Verktøy spiller en sentral rolle i søket etter informasjon, men deres nytteverdi er avhengig av brukernes kunnskap om deres betydning og funksjonalitet. Før vi ser nærmere på verktøyene, er det essensielt å forstå begrepet OSINT.

Hva er åpen kilde intelligens?

Åpen kilde intelligens, ofte forkortet til OSINT, dreier seg om innsamling av informasjon fra offentlig tilgjengelige kilder for bruk i etterretningsformål. I vår moderne «internettverden» har denne praksisen sine fordeler og ulemper.

Blant fordelene finner vi den store mengden informasjon som er lett tilgjengelig for alle. Ulempene inkluderer misbruk av denne informasjonen og potensialet for å bruke for mye tid på internett.

Her kommer OSINT-verktøyene inn i bildet, som hovedsakelig brukes til å samle og korrelere informasjon som finnes på nettet. Denne informasjonen kan eksistere i ulike formater, som tekst, filer, bilder og mer. Ifølge en CSR-rapport for kongressen, blir åpen kilde intelligens generert fra offentlig informasjon som er spredt, samlet og anvendt effektivt. Dette gjør informasjonen tilgjengelig for brukere som skal løse et spesifikt etterretningsbehov.

Hvorfor trenger vi OSINT-verktøy?

La oss se for oss en situasjon der vi må finne informasjon om spesifikke emner på nettet. Dette krever søking og analyse som kan ta mye tid. Det er her behovet for etterretningsverktøy melder seg. Med disse verktøyene kan prosesser som tidligere krevde mye tid, nå gjennomføres på sekunder.

Vi kan til og med bruke flere verktøy samtidig for å samle all relevant informasjon om et mål, som deretter kan korreleres og brukes.

La oss nå dykke ned i noen av de beste OSINT-verktøyene som er tilgjengelige.

Shodan

Mens Google er den mest brukte søkemotoren for allmennheten, er Shodan en gullgruve for hackere og sikkerhetseksperter som ønsker å kartlegge utsatte eiendeler.

I motsetning til andre søkemotorer leverer Shodan resultater som er spesielt relevante for sikkerhetseksperter. Den fokuserer på informasjon om enheter koblet til nettverk, som kan variere fra datamaskiner og trafikksignaler til ulike IoT-enheter. Dette verktøyet hjelper sikkerhetsanalytikere med å identifisere og teste mål for sårbarheter, passord, tjenester og porter.

Shodan tilbyr også fleksible søkemuligheter gjennom et aktivt brukerfellesskap.

Tenk deg for eksempel at du kan se tilkoblede nettkameraer, webkameraer og trafikksignaler. Her er noen bruksområder for Shodan:

- Testing av «standardpassord»

- Identifisering av enheter med VNC-tilgang

- Undersøkelse av enheter med åpen RDP-port

NexVision

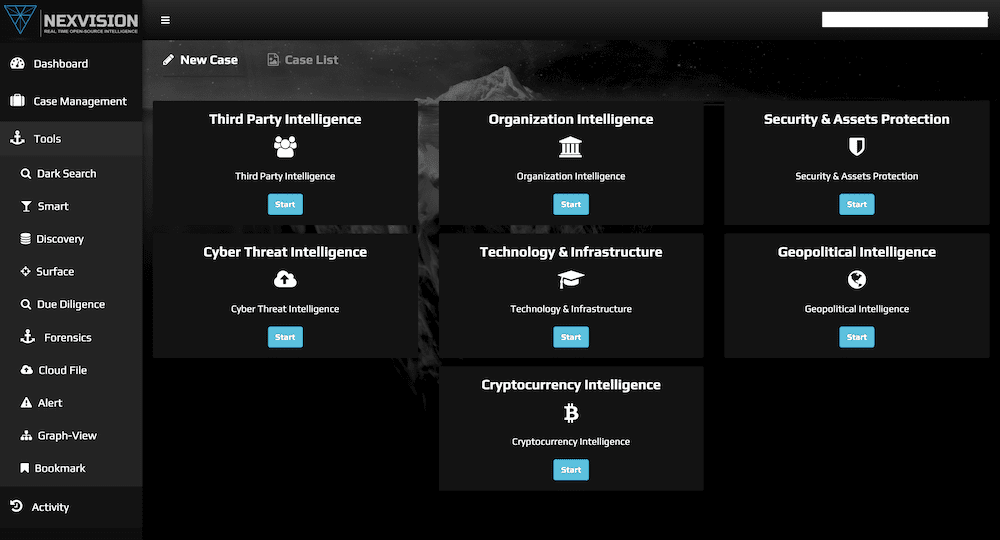

NexVision er en avansert, AI-drevet OSINT-løsning som gir sanntidsinformasjon fra hele nettet, inkludert det åpne nettet, det mørke nettet og sosiale medier. Den gir tilgang til søk på det mørke nettet via vanlige nettlesere som Chrome og Safari, uten bruk av Tor.

NexVision leverer nøyaktige sanntidssvar for bakgrunnssjekker, due diligence, kundekontroll (KYC/AML/CFT), innhenting av organisasjonsinformasjon, tredjepartsinformasjon, trusselintelligens og undersøkelser av kryptovalutaadresser i forbindelse med løsepengevaretrusler.

NexVision brukes først og fremst av militæret og myndigheter, men har siden 2020 vært kommersielt tilgjengelig og benyttes av store og små bedrifter til etterretnings- og etterforskningsformål. Tjenesten tilbys gjennom direkte abonnement på deres SaaS-løsning og kjøp av informasjonsrapporter.

NexVision brukes først og fremst av militæret og myndigheter, men har siden 2020 vært kommersielt tilgjengelig og benyttes av store og små bedrifter til etterretnings- og etterforskningsformål. Tjenesten tilbys gjennom direkte abonnement på deres SaaS-løsning og kjøp av informasjonsrapporter.

Slik fungerer det:

I første fase samler AI-motoren kontinuerlig inn, analyserer og kategoriserer data, og skaper en omfattende dataressurs. Deretter bruker motoren maskinlæring for å minimere falske positiver og dermed levere svært nøyaktige og kontekstualiserte resultater. Dette reduserer behovet for arbeidstimer og tiden som kreves for undersøkelser, og minsker analytikernes belastning. Til slutt presenteres alle resultatene på et dashbord der brukerne enkelt kan visualisere informasjonen og ta informerte beslutninger.

Dashbordet lar brukere sette opp varsler for å overvåke mål i sanntid, gjennomføre undersøkelser og analysere resultater anonymt.

Programvaren er utformet med et brukervennlig grensesnitt som er tilpasset analytikere på alle nivåer. Analytikere får tilgang til og kan bruke avansert etterretning uten å måtte skrive kode eller benytte skript.

NexVisions modul for sosiale medier overvåker data fra plattformer som Meta (tidligere Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube og Telegram, og har funksjoner for geolokalisering for å fastslå kilden og plasseringen av informasjonsspredning.

Social Links

Social Links er et programvareselskap som utvikler AI-drevne løsninger for å hente ut, analysere og visualisere data fra åpne kilder, inkludert sosiale medier, meldingsapper, blokkjeder og det mørke nettet. Deres hovedprodukt, SL Professional, gir etterforskere og datasikkerhetseksperter verktøyene de trenger for å jobbe raskere og mer effektivt.

SL Professional tilbyr spesialdesignede søkemetoder som dekker over 500 åpne kilder. Produktets avanserte søk, hvorav mange benytter maskinlæring, gjør det mulig å filtrere data under innsamlingsprosessen.

Social Links OSINT-løsninger samler ikke bare informasjon, men tilbyr også avanserte analyseverktøy som forbedrer datakvaliteten underveis og gir presise resultater som gir et stadig klarere bilde av etterforskningen.

Funksjoner:

- En profesjonell pakke med over 1000 søkemetoder for mer enn 500 åpne datakilder, inkludert store plattformer for sosiale medier, meldingsapper, blokkjeder og det mørke nettet.

- Avanserte automatiseringsfunksjoner som bruker maskinlæring for å hente ut et bredt spekter av informasjon raskt og nøyaktig.

- Tilpassede analyseverktøy som lar dataene berikes og formes etter brukerens behov.

- Enkel integrasjon med eksisterende IT-infrastruktur.

- Social Links tilbyr opplæring og support som en del av sine produktpakker.

For organisasjoner som trenger den mest avanserte OSINT-løsningen, tilbyr Social Links også en enterprise-grade plattform, SL Private Platform, som er en lokal OSINT-løsning med et bredt utvalg søkemetoder, full tilpasning og privat datalagring.

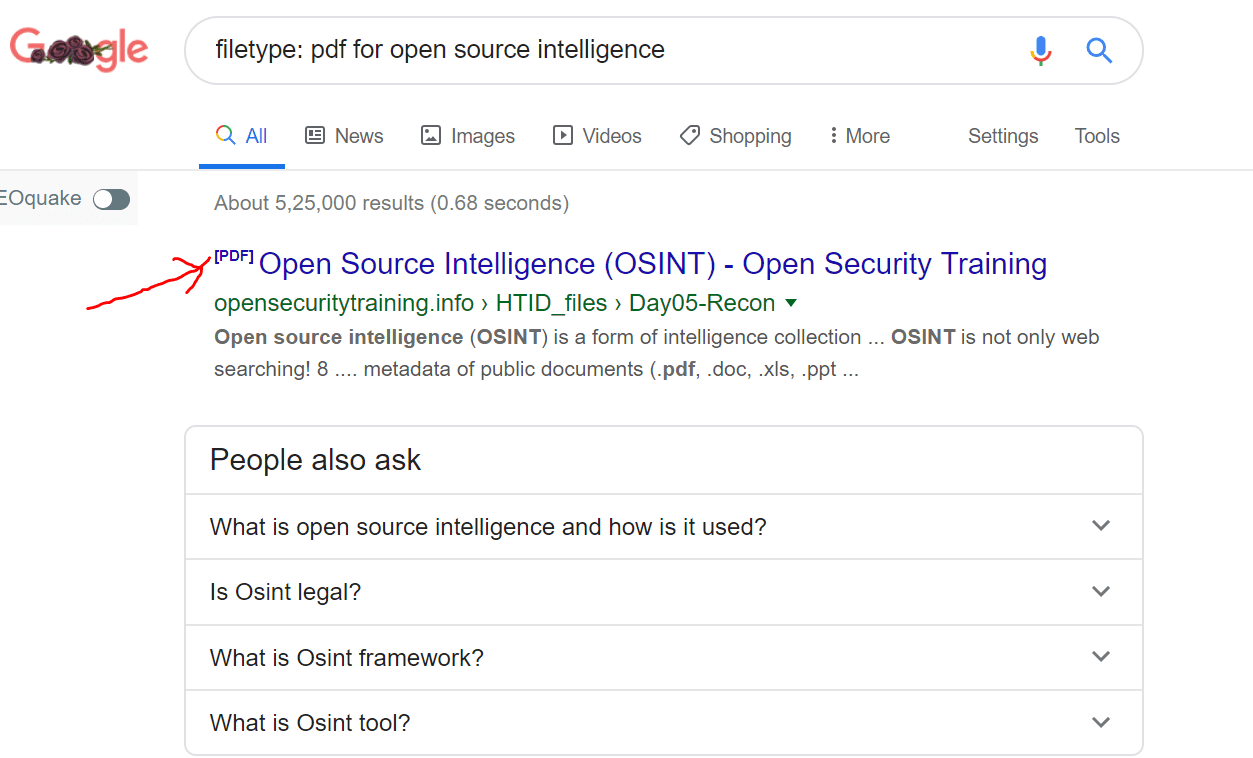

Google Dorks

Google Dorks, som ble lansert i 2002, gir effektive resultater. Dette spørringsbaserte etterretningsverktøyet er laget for å hjelpe brukere med å finjustere søkeresultatene på en effektiv måte.

Google Dorks, også kjent som Google Hacking, lar deg søke etter informasjon på en fleksibel måte ved hjelp av operatorer. Disse operatorene forenkler uthenting av informasjon. Her er noen av operatorene som tilbys av Google Dorks:

- filetype: Brukes til å finne spesifikke filtyper.

- intext: Brukes til å søke etter en bestemt tekst på en nettside.

- ext: Brukes til å søke etter en bestemt filutvidelse.

- inurl: Brukes til å søke etter spesifikke ord i en URL.

- intitle: Brukes til å søke etter spesifikke ord i tittelen på en nettside.

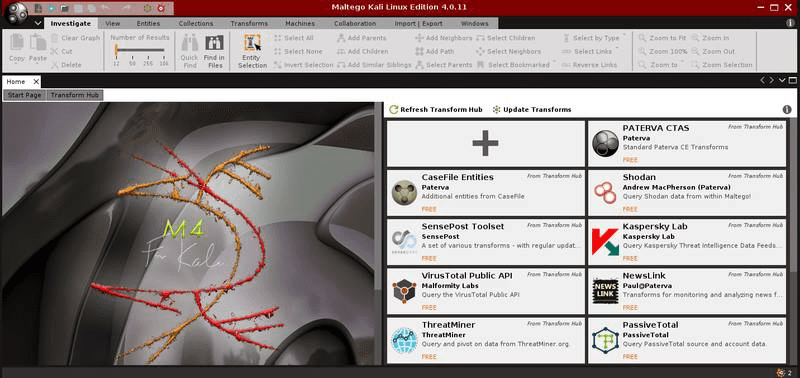

Maltego

Maltego, utviklet av Paterva, er et innebygd verktøy i Kali Linux. Dette etterretningsverktøyet brukes til å utføre omfattende undersøkelser av ulike mål ved hjelp av innebygde transformasjoner. Det er også mulig å skrive egne transformasjoner.

Maltego er skrevet i Java og er forhåndsinstallert i Kali Linux. For å bruke verktøyet kreves en gratis registrering på Patervas nettsted. Når registreringen er fullført, kan brukerne bruke verktøyet til å lage et digitalt fotavtrykk for et bestemt mål på internett.

De forventede resultatene kan omfatte IP-konvertering, AS-nummer, nettblokker, fraser og plasseringer. Alle ikonene i Maltego gir detaljert informasjon.

De forventede resultatene kan omfatte IP-konvertering, AS-nummer, nettblokker, fraser og plasseringer. Alle ikonene i Maltego gir detaljert informasjon.

Ved å fordype deg i prosessen, kan du få enda mer informasjon om målet. Maltego er et utmerket verktøy for å spore fotavtrykket til enhver enhet på internett og er tilgjengelig på alle populære operativsystemer.

TheHarvester

TheHarvester er et verktøy for å finne e-postadresser, underdomener, IP-adresser osv. fra offentlige datakilder.

Nedenfor er et eksempel på hvordan du finner underdomener ved hjelp av DNSdumpster:

[[email protected] theHarvester]# python theHarvester.py -d tipsbilk.net.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: tipsbilk.net.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.tipsbilk.net.com:104.25.134.107 tools.tipsbilk.net.com:104.25.134.107 www.tipsbilk.net.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

TheHarvester er også tilgjengelig på Kali Linux. Du kan sjekke installasjonsveiledningen for Kali Linux hvis du trenger det.

Det finnes mange andre verktøy for å finne underdomener.

Recon-Ng

Recon-ng er et effektivt verktøy for å gjennomføre rekognosering av et mål.

Styrken til dette verktøyet ligger i dets modulære tilnærming, lik den som brukes i Metasploit. Recon-ng har ulike innebygde moduler for å samle informasjon basert på brukernes behov. Du kan bruke modulene ved å legge til domener i et arbeidsområde.

Arbeidsområder opprettes for å utføre operasjonene inne i dem. Brukere omdirigeres til et arbeidsområde etter at det er opprettet. Inne i arbeidsområdet kan du spesifisere et domene ved å bruke kommandoen «add domain <domenenavn>». Recon-ng-moduler brukes til å hente informasjon om de spesifikke domenene etter at de er lagt til i Recon-ng.

Moduler som google-site-web og bing-domain-web brukes for å finne flere domener relatert til et hovedmål. Disse modulene gir alle de indekserte domenene fra søkemotorene. En annen nyttig modul er bing_linkedin_cache, som brukes til å hente e-postadresser relatert til domenet, og den kan også brukes til å utnytte sosial manipulasjon.

Ved å bruke andre moduler kan vi også hente mer tilleggsinformasjon om målene. Dette åpen kilde etterretningsverktøyet er et viktig verktøy for etterforskere.

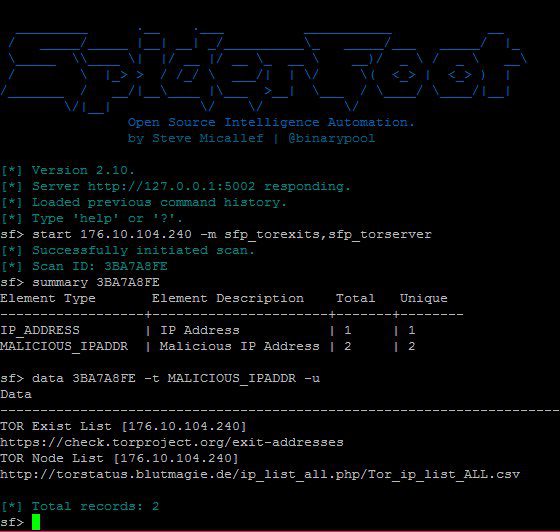

SpiderFoot er et åpen kilde rekognoseringsverktøy tilgjengelig for Linux og Windows. Det er utviklet i Python og kan kjøres på nesten hvilken som helst plattform. Det har et enkelt og interaktivt GUI med et kraftig kommandolinjegrensesnitt.

Det gir oss muligheten til å bruke over 100 OSINT-kilder for å hente informasjon om e-postadresser, navn, IP-adresser, domenenavn osv. Det samler et omfattende spekter av informasjon om et mål, som nettverk, e-post, webservere og mer. Med SpiderFoot kan du målrette dine spesifikke behov da det samler inn data og viser hvordan de er relatert til hverandre.

Dataene som samles inn fra SpiderFoot gir et bredt spekter av informasjon om målet. Det gir innsikt i potensielle hackingtrusler som kan føre til sårbarheter, datalekkasjer og annen viktig informasjon. Denne innsikten kan brukes til penetrasjonstesting og for å forbedre trusselintelligensen.

Dataene som samles inn fra SpiderFoot gir et bredt spekter av informasjon om målet. Det gir innsikt i potensielle hackingtrusler som kan føre til sårbarheter, datalekkasjer og annen viktig informasjon. Denne innsikten kan brukes til penetrasjonstesting og for å forbedre trusselintelligensen.

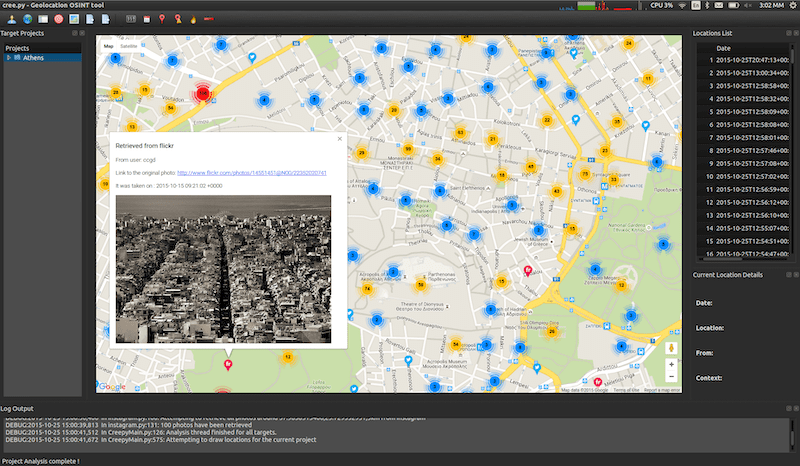

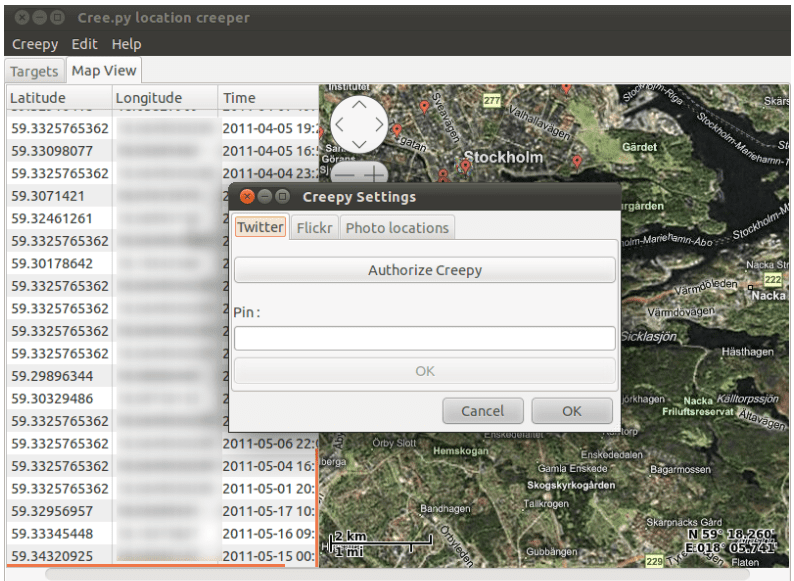

Creepy

Creepy er et åpen kilde geolokaliseringsintelligensverktøy. Det samler inn geolokaliseringsinformasjon ved å bruke ulike sosiale nettverksplattformer og bildedelingstjenester. Creepy presenterer rapportene på et kart ved hjelp av søkefilter basert på nøyaktig plassering og dato. Disse rapportene er tilgjengelige i CSV- eller KML-format for videre analyse.

Hovedfunksjonaliteten i Creepy er delt inn i to faner: «Mål» og «kartvisning».

Hovedfunksjonaliteten i Creepy er delt inn i to faner: «Mål» og «kartvisning».

Creepy er skrevet i Python og kommer med en binær fil for Linux-distribusjoner som Debian, Backtrack, Ubuntu og Microsoft Windows.

Creepy er skrevet i Python og kommer med en binær fil for Linux-distribusjoner som Debian, Backtrack, Ubuntu og Microsoft Windows.

Konklusjon

Penetrasjonstesting er en utfordrende prosess som krever informasjon fra ulike kilder. Forhåpentligvis vil de OSINT-verktøyene som er presentert her hjelpe deg i ditt arbeid.

Du kan også utforske andre nettbaserte verktøy for penetrasjonstesting, rekognosering og sårbarhetssøk.