[*]

[*]Det iøynefallende synet av forskjellige Open Source Intelligence (OSINT)-verktøy som er tilgjengelige på markedet.

[*]I vårt daglige liv søker vi etter mye informasjon på internett. Hvis vi ikke finner de forventede resultatene, slutter vi som regel!

[*]Men har du noen gang forestilt deg hva som ligger i de hundrevis av sideresultatene? «Informasjon»!

[*]Dette kan bare være mulig ved å bruke forskjellige verktøy. Verktøy spiller en betydelig rolle i å søke etter informasjon, men uten å vite viktigheten og bruken av verktøy, vil det ikke være nyttig for brukerne. Før vi begynner med verktøyene, la oss ha en klar idé om OSINT.

Innholdsfortegnelse

Hva er Open Source Intelligence?

[*]Åpen kildekode etterretning, kort fortalt, kalt OSINT, refererer til innsamling av informasjon fra offentlige kilder for å bruke den i etterretningssammenheng. Per i dag lever vi i «internettets verden», dens innvirkning på livene våre vil ha både fordeler og ulemper.

[*]Fordelene med å bruke internett er, gir mye informasjon og lett tilgjengelig for alle. Mens ulempene er å misbruke informasjonen og bruke mye tid på den.

[*]Nå, her kommer eksistensen av OSINT-verktøy som hovedsakelig brukes til å samle inn og korrelere informasjon på nettet. Informasjon kan være tilgjengelig i ulike former; det kan være tekstformat, fil, bilde og så videre. Ifølge CSR-rapport for kongressen, har det blitt sagt at Open Source Intelligence har blitt produsert fra offentlig informasjon som er korrekt spredt, samlet inn og utnyttet effektivt. Og gjør denne informasjonen tilgjengelig for brukerne for å løse et spesifikt etterretningskrav.

Hvorfor trenger vi OSINT-verktøy?

[*]La oss vurdere en situasjon eller et scenario der vi trenger å finne informasjon relatert til enkelte emner på nettet. For dette må du først søke og gjøre analyser til du får de eksakte resultatene, dette tar mye tid. Dette er hovedgrunnen til at vi trenger etterretningsverktøy fordi prosessen nevnt ovenfor kan gjøres i løpet av sekunder ved å bruke disse verktøyene.

[*]Vi kan til og med kjøre flere verktøy for å samle all informasjon relatert til målet, som kan korreleres og brukes senere.

[*]Så la oss dykke dypt inn i noen av de beste OSINT-verktøyene.

Shodan

[*]Google er den mest brukte søkemotoren for alle, mens Shodan er en fantastisk og gullgruve søkemotor for hackere for å se utsatte eiendeler.

[*]Sammenlignet med andre søkemotorer gir Shodan deg resultatene som gir mer mening og er relatert til sikkerhetseksperter. Det inkluderer hovedsakelig informasjon knyttet til eiendeler som kobles til nettverket. Enhetene kan variere fra bærbare datamaskiner, trafikksignaler, datamaskiner og forskjellige andre IoT-enheter. Dette åpen kildekodeverktøyet hjelper hovedsakelig sikkerhetsanalytikeren med å identifisere målet og teste det for forskjellige sårbarheter, passord, tjenester, porter og så videre.

[*]Dessuten gir den brukerne de mest fleksible søkene fra fellesskapet.

[*]La oss for eksempel vurdere situasjonen der enkeltbrukeren kan se de tilkoblede nettkameraene, webkameraene, trafikklysene og så videre. Vi skal se på noen av brukstilfellene fra Shodan:

- Tester «standard passord»

- Eiendeler med VNC-visning

- Bruk av RDP-porten åpen for å teste de tilgjengelige eiendelene

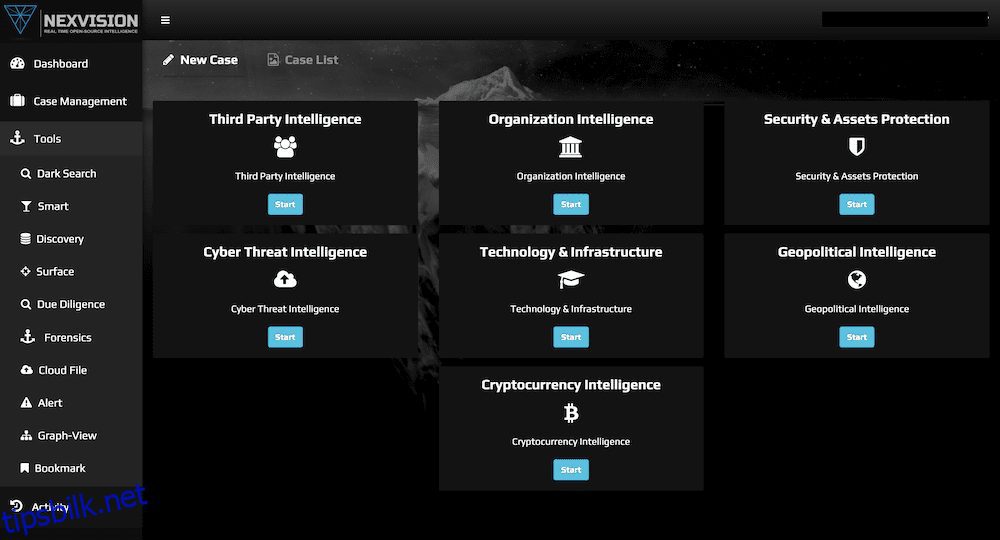

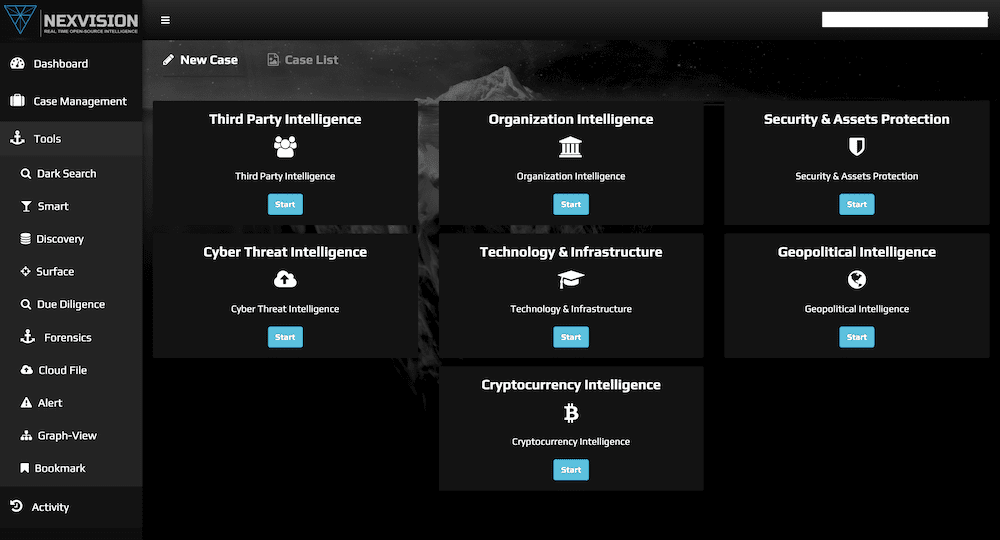

NexVision

[*]NexVision er en avansert AI-drevet OSINT-løsning som gir sanntidsintelligens fra hele nettet (Clear Web, Dark Web og sosiale medier). Det gir enestående tilgang til mørke nettsøk gjennom vanlige nettlesere som Chrome og Safari, uten bruk av anonymiserende nettleser Tor.

[*]Hvis du ønsker å foreta bakgrunnssjekker, due diligence, kundekonformitet (KYC/AML/CFT), samle organisasjonsinformasjon, tredjepartsinformasjon, cybertrusselintelligens eller til og med forskning på kryptovalutaadresser fra en løsepengevaretrussel, NexVision gir nøyaktige sanntidssvar.

[*]NexVision brukes først og fremst av militæret og regjeringer, men har siden 2020 vært kommersielt tilgjengelig og avhengig av Fortune 500-selskaper og små og mellomstore bedrifter (SMB) for deres etterretnings- og etterforskningsbehov. Tjenesten deres inkluderer et direkte abonnement på deres SaaS-løsning og kjøpsinformasjonsrapporter.

[*]NexVision brukes først og fremst av militæret og regjeringer, men har siden 2020 vært kommersielt tilgjengelig og avhengig av Fortune 500-selskaper og små og mellomstore bedrifter (SMB) for deres etterretnings- og etterforskningsbehov. Tjenesten deres inkluderer et direkte abonnement på deres SaaS-løsning og kjøpsinformasjonsrapporter.

[*]Hvordan det fungerer:

[*]I det første trinnet samler den AI-drevne motoren kontinuerlig inn data, analyserer dem og kategoriserer dem, og gir den største kommersielt tilgjengelige datainnsjøen. I det andre trinnet bruker motoren maskinlæring for å redusere falske positiver for å gi svært nøyaktige og kontekstualiserte resultater. Dette reduserer i stor grad arbeidstimene og tiden som kreves i undersøkelser og varslingstrettheten som analytikere møter når de møtes med store mengder irrelevante data. I det siste trinnet reflekteres alle resultatene på dashbordet der brukerne enkelt kan visualisere og ta informerte beslutninger.

[*]Dashbordet lar brukere sette søkeordvarsler for å overvåke mål i sanntid, utføre undersøkelser og analysere resultater mens de er anonyme.

[*]Programvaren har et enkelt grensesnitt som er designet for analytikere på inngangsnivå. Analytikere kan få tilgang til og bruke omfattende etterretning av militær klasse uten å stole på skript eller skrive en enkelt kodelinje.

[*]Dens sosiale mediemodul overvåker data fra Meta (tidligere Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram, etc, og er utstyrt med geolokaliseringsteknologi for å bestemme kilden og plasseringen av informasjonsspredning.

Sosiale lenker

[*]Sosiale lenker er et programvareselskap som utvikler AI-drevne løsninger som trekker ut, analyserer og visualiserer data fra åpne kilder, inkludert sosiale medier, messengers, blokkjeder og Dark Web. Flaggskipet deres SL Professional gir etterforskere og datasikkerhetseksperter mulighet til å nå sine arbeidsmål raskere og mer effektivt.

[*]SL Professional tilbyr en serie spesialdesignede søkemetoder som spenner over mer enn 500 åpne kilder. Produktets avanserte søk, hvorav mange er avhengige av maskinlæring, lar brukere filtrere dataene mens de samles inn på en rekke sofistikerte måter.

[*]Social Links OSINT-løsninger gjør imidlertid mer enn bare å samle informasjon; de tilbyr også avanserte analyseverktøy for å avgrense data mens du går gjennom undersøkelser, og gir nøyaktige resultater for et stadig mer forståelig bilde av undersøkelsen.

[*]Funksjoner

- En profesjonell pakke med 1000+ originale søkemetoder for over 500 åpne datakilder, inkludert alle større plattformer på tvers av sosiale medier, messengers, blokkjeder og Dark Web

- Avanserte automatiseringsfunksjoner som utnytter maskinlæring for å levere et ekspansivt utvalg av informasjonsinnhenting, som viser nøyaktige resultater med bemerkelsesverdige hastigheter.

- Skreddersydde analyseverktøy gjør at data kan bli betydelig beriket og formet til brukerens spesielle formål.

- Sømløs integrasjon i din IT-infrastruktur

- Social Links tilbyr opplæring og støtte som en del av produktpakkene deres.

[*]For organisasjoner som trenger den ultimate OSINT-løsningen, har Social Links også en enterprise-grade plattform SL Private Platform – en on-premise OSINT-løsning som tilbyr deres bredeste utvalg av søkemetoder, full tilpasning i henhold til brukernes behov, og privat datalagring.

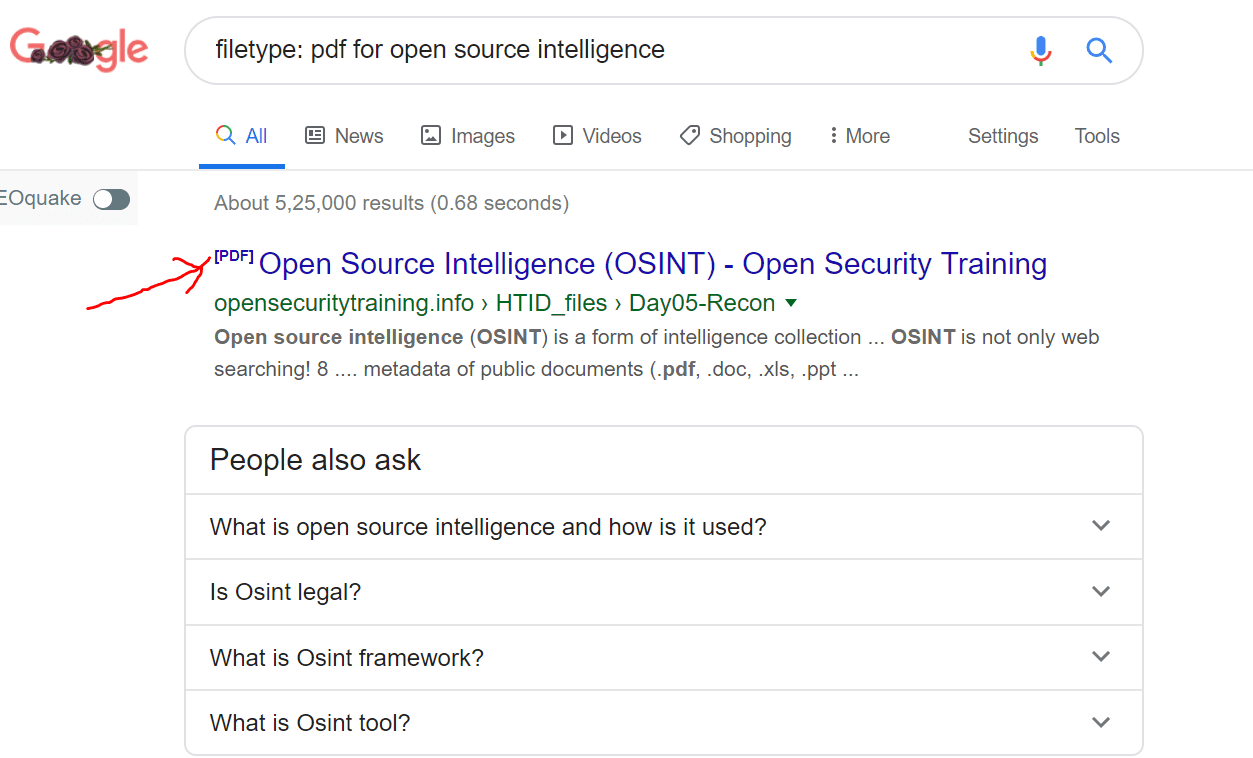

Google Dorks

[*]Google Dorks har kommet til i 2002, og det gir effektive resultater med utmerket ytelse. Dette spørringsbaserte etterretningsverktøyet med åpen kildekode er hovedsakelig utviklet og laget for å hjelpe brukere med å målrette indeksen eller søkeresultatene på en hensiktsmessig og effektiv måte.

[*]Google Dorks gir en fleksibel måte å søke etter informasjon ved å bruke noen operatører, og kanskje kalles det også Google Hacking. Disse operatørene gjør søket enklere å trekke ut informasjon. Nedenfor er noen av operatørene eller indekseringsalternativene som tilbys av Google Docker, og de er:

- Filtype: Denne operatoren brukes hovedsakelig til å finne filtypene eller for å søke etter en bestemt streng

- Intext: Dette indekseringsalternativet brukes til å søke etter en bestemt tekst på en bestemt side.

- Ext: Dette brukes til å søke etter en bestemt utvidelse i en fil.

- Inurl: Brukes til å søke etter den spesifikke strengen eller ordet i URL-en

- Intitle: For å søke etter tittelen eller ordene nevnt ovenfor i URL-en

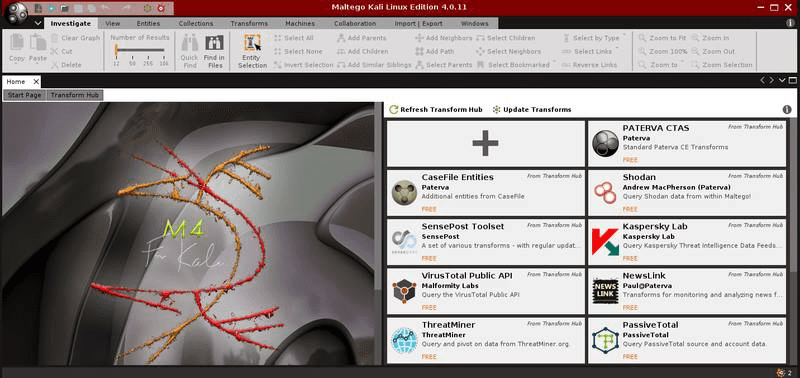

Maltego

[*]Maltego er designet og utviklet av Paterva, og det er et av de innebygde verktøyene i Kali Linux. Dette etterretningsverktøyet med åpen kildekode brukes hovedsakelig til å utføre en betydelig utforskning mot forskjellige mål ved hjelp av flere innebygde transformasjoner (og gir også muligheten til å skrive tilpassede).

[*]Et programmeringsspråk som du bruker i Maltego er skrevet i Java og vises som en innebygd forhåndspakket i Kali Linux. For å bruke dette verktøyet er registrering nødvendig, registreringen er gratis, og brukeren bør registrere seg på paterva-siden. Når registreringsprosessen er fullført, kan brukerne bruke dette verktøyet til å lage og utvikle effektive digitale fotavtrykk for det bestemte målet på internett.

[*]De forventede resultatene kan skje med IP-konvertering, AS-nummer er identifisert, Netblock er også identifisert, til og med setninger og lokasjoner er også identifisert. Dette er alle ikonene i Maltego som gir en detaljert visning og informasjon om alle ikonene.

[*]De forventede resultatene kan skje med IP-konvertering, AS-nummer er identifisert, Netblock er også identifisert, til og med setninger og lokasjoner er også identifisert. Dette er alle ikonene i Maltego som gir en detaljert visning og informasjon om alle ikonene.

[*]Du kan til og med få mer informasjon om målet ved å grave mer inn i prosessen. Til slutt kan jeg si at det er et utmerket verktøy for å spore fotavtrykkene til hver enkelt enhet over internett. Maltego er tilgjengelig på alle populære operativsystemer.

TheHarvester

[*]TheHarvester er et fantastisk verktøy for å finne e-poster, underdomener, IP-er osv. fra ulike offentlige data.

[*]Nedenfor eksempel for å finne underdomenene som bruker DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d tipsbilk.net.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: tipsbilk.net.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.tipsbilk.net.com:104.25.134.107 tools.tipsbilk.net.com:104.25.134.107 www.tipsbilk.net.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]TheHarvester er også tilgjengelig på Kali Linux. Du kan sjekke installasjonsveiledningen for Kali Linux hvis du trenger den.

[*]BTW, det er flere verktøy for å finne underdomener.

Recon-Ng

[*]Rekon-ng er et effektivt verktøy for å utføre rekognosering på målet.

[*]Hele kraften til dette verktøyet ligger fullstendig i den modulære tilnærmingen. Kraften til modulære verktøy kan forstås for de som brukes Metasploit. Recon-ng har forskjellige innebygde moduler som brukes til å målrette hovedsakelig mens du trekker ut informasjon i henhold til brukerbehov. Vi kan bruke Recon-ng-modulene bare ved å legge til domenene i arbeidsområdet.

[*]Arbeidsrom er hovedsakelig opprettet for å utføre operasjonene inne i den. Brukerne vil bli omdirigert til arbeidsområdet så snart det er opprettet. Inne i arbeidsområdet kan domenet spesifiseres spesielt ved å legge til domene

[*]Noen av de utmerkede modulene, som google-site-web og bing-domain-web, brukes til å finne flere domener relatert til det første første måldomenet. Resultatet av disse domenene vil være alle de indekserte domenene til søkemotorene. En annen fengende modul er bing_linkedin_cache som hovedsakelig brukes til å hente detaljene til e-postadressene relatert til domenet. Denne modulen kan også brukes til å utnytte sosial engineering.

[*]Ved å bruke andre moduler kan vi dessuten hente ekstra eller tilleggsinformasjon om mål. Så til slutt, dette åpen kildekode etterretningsverktøyet er et fantastisk verktøy og må også inkluderes i verktøysettet til forskere.

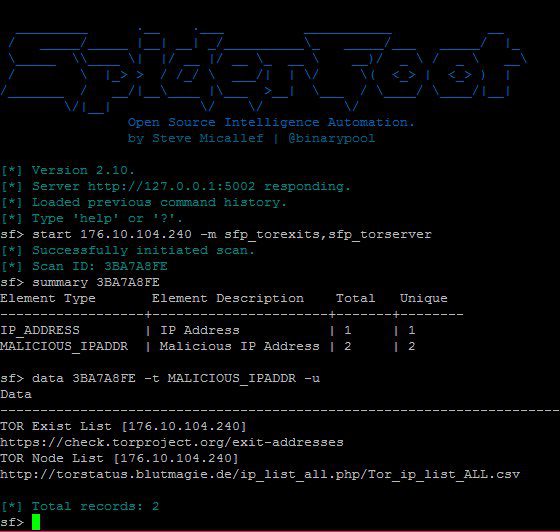

[*]Edderkoppfot er et åpen kildekode-rekognoseringsverktøy tilgjengelig for Linux og Windows. Den har utviklet seg med Python-språk med høy konfigurasjon og kjører praktisk talt på hvilken som helst plattform. Den integreres med enkelt og interaktivt GUI med et kraftig kommandolinjegrensesnitt.

[*]Den har automatisk gjort det mulig for oss å bruke forespørsler over 100+ OSINT-kilder for å hente informasjon om e-poster, navn, IP-adresser, domenenavn osv. Den samler inn et omfattende spekter av informasjon om et mål, for eksempel nettblokkering, e-post, web servere og mange flere. Ved å bruke Spiderfoot kan du kanskje målrette etter dine krav fordi den vil samle inn data ved å forstå hvordan de er relatert til hverandre.

[*]Dataene som samles inn fra en SpiderFoot vil gi et bredt spekter av informasjon om ditt spesifikke mål. Det gir klar innsikt om mulige hacking-trusler som fører til sårbarheter, datalekkasjer og annen viktig informasjon. Så denne innsikten vil bidra til å utnytte penetrasjonstesten og forbedre trusselintelligensen for å varsle før den blir angrepet eller stjålet.

[*]Dataene som samles inn fra en SpiderFoot vil gi et bredt spekter av informasjon om ditt spesifikke mål. Det gir klar innsikt om mulige hacking-trusler som fører til sårbarheter, datalekkasjer og annen viktig informasjon. Så denne innsikten vil bidra til å utnytte penetrasjonstesten og forbedre trusselintelligensen for å varsle før den blir angrepet eller stjålet.

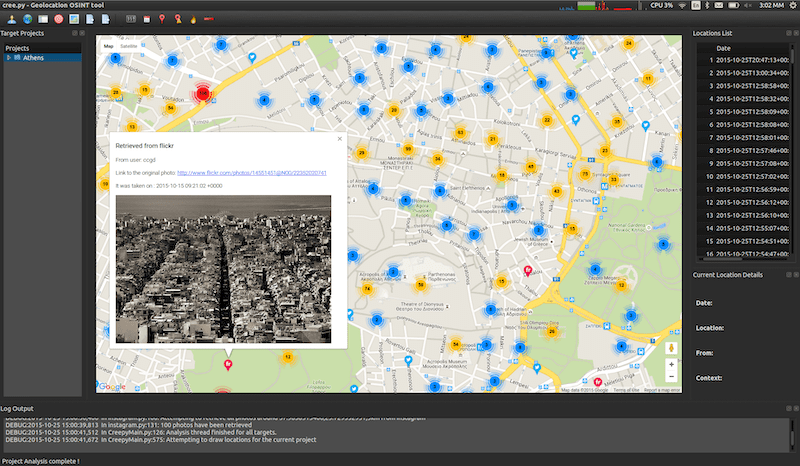

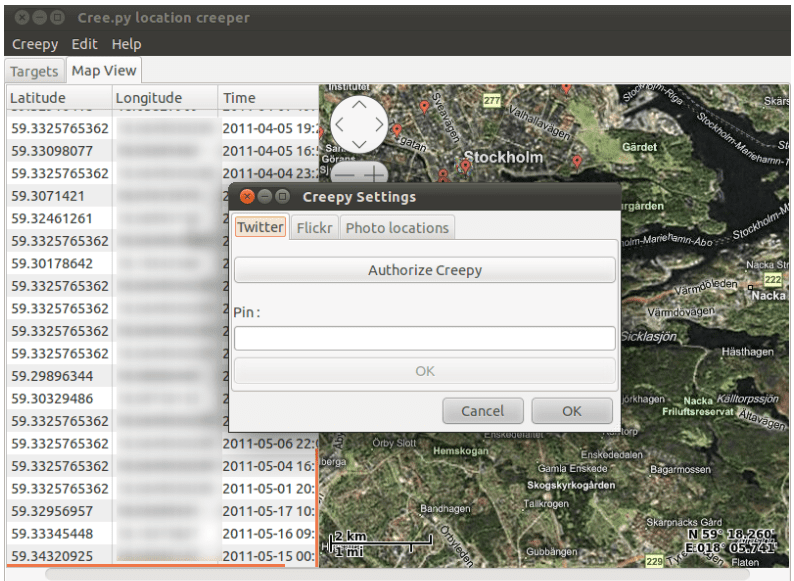

Skummel

[*]Skummel er et åpen kildekode Geolocation-intelligensverktøy. Den samler inn informasjon om Geolocation ved å bruke ulike sosiale nettverksplattformer og bildevertstjenester som allerede er publisert et annet sted. Creepy presenterer rapportene på kartet, ved hjelp av et søkefilter basert på nøyaktig plassering og dato. Disse rapportene er tilgjengelige i CSV- eller KML-format for eksport for ytterligere analyse.

[*]Hovedfunksjonaliteten i Creepy er delt inn i to hovedfaner, nemlig. «Mål» og «kartvisning»-fanene.

[*]Hovedfunksjonaliteten i Creepy er delt inn i to hovedfaner, nemlig. «Mål» og «kartvisning»-fanene.

[*]Creepy er skrevet i python og kommer også med en pakket binær for Linux-distribusjoner som Debian, Backtrack, Ubuntu og Microsoft Windows.

[*]Creepy er skrevet i python og kommer også med en pakket binær for Linux-distribusjoner som Debian, Backtrack, Ubuntu og Microsoft Windows.

Konklusjon

[*]Penetrasjonstesting er utfordrende, og det krever informasjon fra ulike kilder. Jeg håper ONIST-verktøyene ovenfor hjelper deg med det.

[*]Du kan også utforske online pentest-verktøy for rekognosering og utnyttelsessøk.