Vurder sikkerhetsmanglene i datasenteret før de kriminelle gjør det!

I dagens digitale verden er cyberangrep en stadig tilbakevendende nyhet. Disse angrepene kan forstyrre virksomheten, skade omdømmet og skape panikk blant sluttbrukere. Det er derfor avgjørende å vite hvordan man best kan sikre nettverksinfrastrukturen sin for å motstå slike angrep.

Det er ikke lenger tilstrekkelig å stole på årlige eller kvartalsvise penetrasjonstester. I dagens situasjon trenger du automatiserte systemer for brudd- og angrepssimulering (BAS), kontinuerlig skanning av dine ressurser og selvsagt, en god beskyttelse.

Heldigvis finnes det verktøy som lar deg simulere virkelige angrep mot datasenteret ditt. Dette gir deg muligheten til å analysere resultatene og iverksette nødvendige tiltak. Noen av disse verktøyene tilbyr til og med automatisering av disse prosessene.

Er du klar til å forberede deg på det verste?

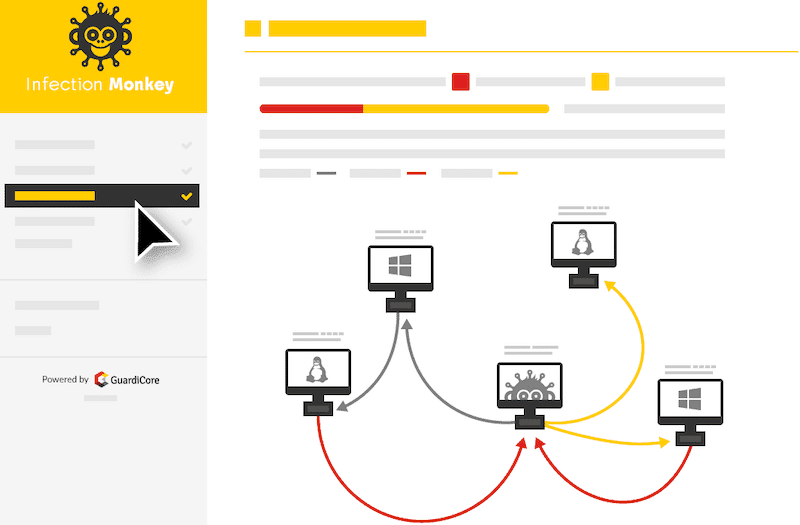

Infeksjonsape

Kjører du applikasjonen din i skyen? Da kan du bruke Infeksjonsape til å teste infrastrukturen din, enten den kjører på Google Cloud, AWS, Azure eller lokalt.

Infection Monkey er et åpen kildekodeverktøy som kan installeres på Windows, Debian og Docker.

Med dette verktøyet kan du kjøre automatiserte angrepssimuleringer for å teste for legitimasjonstyveri, feilkonfigurasjoner, kompromitterte ressurser, og mer. Noen av de mest bemerkelsesverdige funksjonene inkluderer:

- Ikke-påtrengende angrepssimulering, som ikke forstyrrer dine nettverksoperasjoner.

- Detaljert revisjonsrapport med konkrete anbefalinger for å styrke sikkerheten til webservere og annen infrastruktur.

- Lavt ressursforbruk av CPU og minne.

- Visualisering av nettverket og angriperens kart.

Hvis du er en CISO eller jobber i et sikkerhetsteam, vil du sette stor pris på rapportene. Det beste av alt er at det er GRATIS, så det er verdt å prøve ut.

NeSSi2

NeSSi2 er et annet åpen kildekodeverktøy som drives av JIAC-rammeverket. NeSSi står for Network Security Simulator, som forklarer hva verktøyet gjør. Hovedfokus er å teste algoritmer for deteksjon av inntrengning, nettverksanalyse, profilbaserte automatiserte angrep osv.

For å installere og kjøre NeSSi2 kreves Java SE 7 og MySQL.

KALDERA

KALDERA er et verktøy for å emulere motstandere, og det støtter i dag kun Windows Domain-nettverk.

Verktøyet bruker ATT&CK-modellen for å teste og replikere atferd. Alternativt kan du også prøve Metta fra Uber.

Foreseeti

securiCAD fra foreseeti lar deg angripe infrastrukturen din virtuelt for å evaluere og administrere risikoeksponeringen. Det hele fungerer etter tre enkle konsepter:

- Lag en modell: Legg til alle elementene du ønsker å teste (servere, rutere, brannmurer, tjenester, etc.)

- Simuler et angrep: For å se om og når systemet ditt vil feile.

- Risikorapport: En handlingsrettet rapport genereres basert på simuleringsdata, som du kan bruke for å redusere den samlede risikoen.

securiCAD er en bedriftsklar løsning, men det finnes også en community-versjon med begrensede funksjoner. Det er absolutt verdt å teste ut for å se hvordan det fungerer.

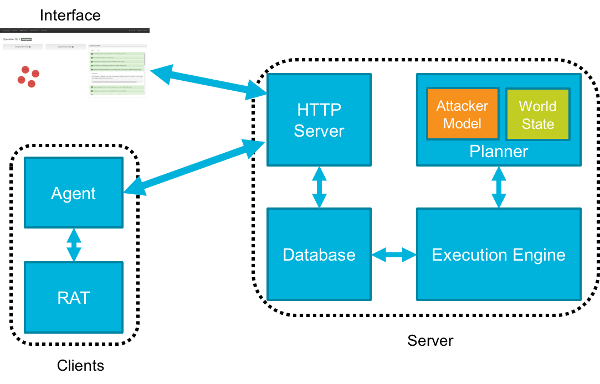

AttackIQ

AttackIQ er en populær og skalerbar plattform for sikkerhetsvalidering som hjelper deg med å styrke sikkerheten i datasenteret. Det er et offensivt-defensivt system som hjelper sikkerhetsoperasjonsingeniører med opplæring og red team-øvelser.

Plattformen er integrert med det viktige rammeverket MITRE ATT&CK. Andre funksjoner inkluderer:

- Drevet av AttackIQ-forskerteam og ledere innen bransjesikkerhet.

- Tilpass angrepsscenarioer for å etterligne trusler fra virkeligheten.

- Automatiser angrepene og motta kontinuerlige sikkerhetsstatusrapporter.

- Lettvekts agenter.

- Fungerer på de fleste operativsystemer og integreres godt med eksisterende infrastruktur.

De tilbyr en to ukers GRATIS prøveperiode, så du kan selv se hvor god infrastrukturen din er.

Ljå

Få innsikt i hvor utsatt organisasjonen din er for sikkerhetsrisiko. Ljå-plattformen tilbyr et kraftig og brukervennlig arbeidsflyt for å skape og lansere en cybertrusselkampanje i den virkelige verden. Du kan bruke dataene til å analysere sikkerhetsendepunktene dine i sanntid.

Ljå tilbys som en SaaS-modell eller lokalt. Dette verktøyet er egnet for alle, uansett om du er i et rødt, blått eller lilla team.

Hvis du er interessert i å lære om red team-aktiviteter, så sjekk ut dette nettkurset.

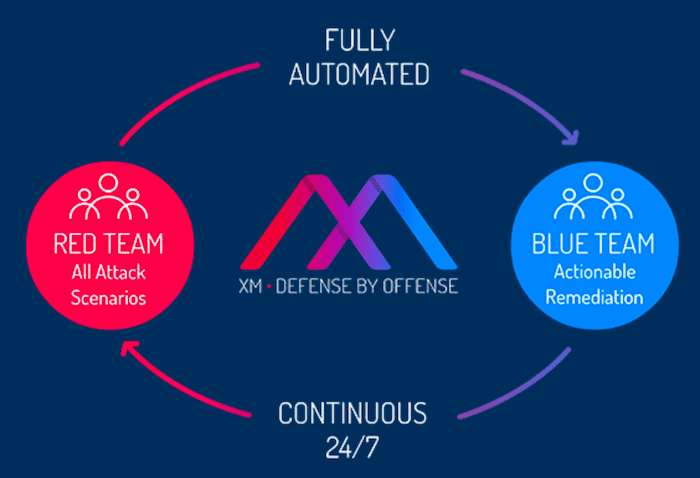

XM Cyber

XM Cyber tilbyr en automatisert og avansert simuleringsløsning for vedvarende trusler (APT). Dette hjelper deg med å være et skritt foran angriperne.

Du kan velge målet, sette opp pågående angrep og motta en prioritert rapport over utbedringstiltak. Noen av de viktigste funksjonene i verktøyet er:

- Tilpass angrepsscenarioene basert på dine behov.

- Visualiser angrepsveier.

- Hold deg oppdatert på nyeste angrepsmetoder.

- Få anbefalinger om beste praksis og retningslinjer.

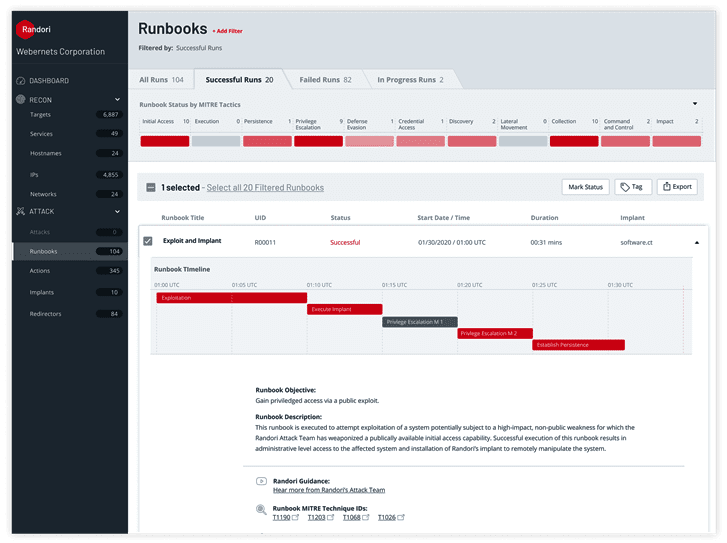

Randori

Randori er en pålitelig og automatisert plattform for cyberangrep fra et rødt team som tester effektiviteten til sikkerhetssystemer for å hindre angrep. Plattformen har kapasitet til å generere og lansere virkelige utnyttelser og angrep på samme måte som en angriper, men på en trygg måte.

Noen av fordelene med denne plattformen er:

- Evaluerer hele sikkerhetsløsningen og identifiserer svakheter.

- Gir innsikt i hvordan et angrep vil se ut for organisasjonens ressurser.

- Lar team simulere reelle angrep, på en trygg måte, mot organisasjonens IT-systemer.

- Gir angrepsmålanalyse i sanntid.

- Lar deg teste forsvaret, identifisere svakheter og slutte å anta at du er sikker.

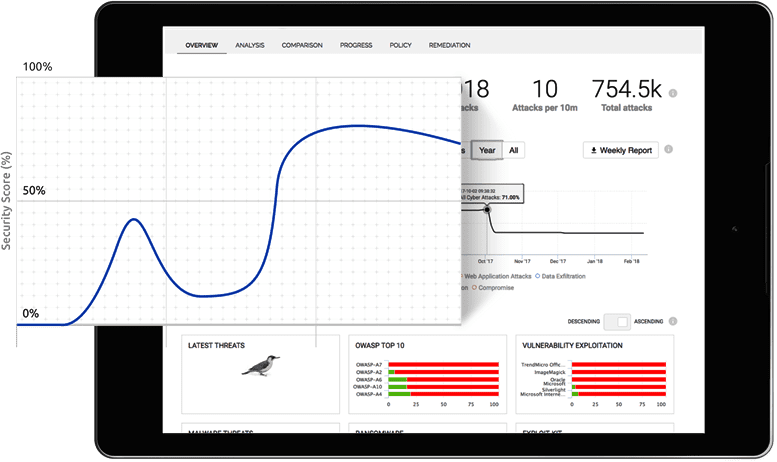

Picus

Picus er en sikkerhets- og risikostyringsløsning som lar deg kontinuerlig vurdere, måle og redusere sårbarheter. Dette gjør det mulig for organisasjonen din å ligge i forkant av cyberkriminelle. Med et brukervennlig dashbord gir Picus sikkerhetsbrudd og angrepssimuleringsplattform reelle angrep for å teste forsvaret ditt og avgjøre om de gir tilstrekkelig beskyttelse.

Fordelene med Picus inkluderer:

- Omfattende trusseldatabase og tilsvarende beskyttelsestiltak.

- Sanntidsidentifikasjon av svake og sterke sikkerhetslag, slik at team raskt kan identifisere og adressere sikkerhetshull.

- Finjuster og maksimer komplekse sikkerhetsteknologier.

- Muliggjør rask identifisering av sårbarheter og foreslår optimale tiltak for å redusere risikoen.

- Gir sanntidssynlighet for organisasjonens sikkerhetsberedskap og evne til å håndtere svakheter.

Konklusjon

Å håndtere IT-sikkerhetsrisiko i en organisasjon er en utfordring. Jeg håper at verktøyene nevnt ovenfor kan hjelpe deg med å implementere en kontroll i verdensklasse som reduserer risikoeksponeringen. De fleste av verktøyene tilbyr en gratis prøveversjon, så det beste du kan gjøre er å teste dem ut og se hva som fungerer best for deg.