Som systemadministrator er du sannsynligvis kjent med risikoen som følger med et stort antall kontoer som har privilegert tilgang til virksomhetskritiske IT-ressurser. Denne artikkelen ser på de beste metodene for å opprettholde kontroll over disse kontoene.

Situasjonen med privilegert tilgang kan raskt eskalere når antallet brukere øker, i tillegg til antall applikasjoner, enheter og ulike typer infrastruktur.

For å unngå en slik uoversiktlig situasjon, er det viktig å implementere en løsning for administrasjon av privilegert tilgang. La oss starte med å besvare det mest grunnleggende spørsmålet:

Hva er administrasjon av privilegert tilgang?

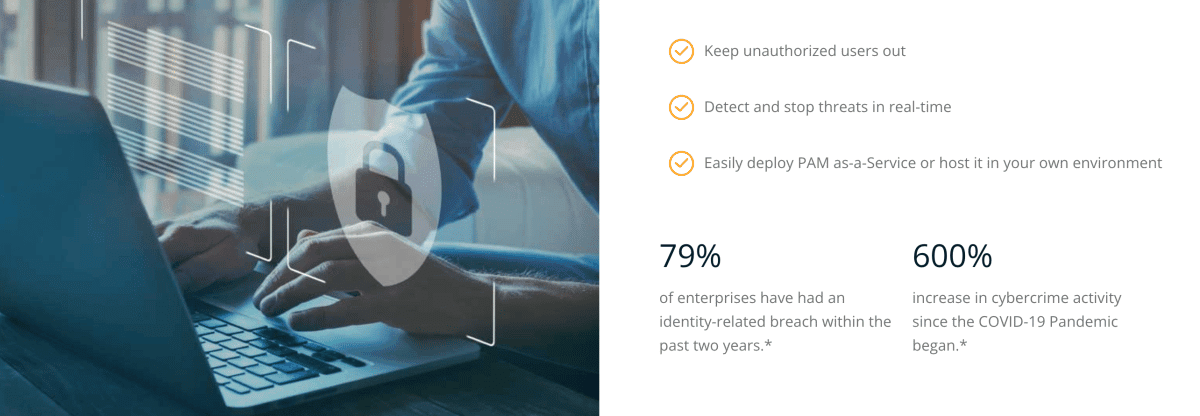

Administrasjon av privilegert tilgang (Privileged Access Management, PAM) refererer til et sett med cybersikkerhetsstrategier og teknologier som brukes for å kontrollere og styre tilgangen og rettighetene til brukere, kontoer, prosesser og systemer med forhøyede («privilegerte») tillatelser i et IT-miljø.

Ved å definere passende nivåer av privilegert tilgangskontroll, hjelper PAM organisasjoner med å minimere sårbarheter og forhindre (eller i det minste begrense) skade forårsaket av eksterne angrep, interne forsøk på sabotasje, eller uforsiktighet.

Selv om rettighetsadministrasjon omfatter en rekke metoder, er et hovedmål å implementere prinsippet om minste privilegium. Dette innebærer å begrense tilgangsrettigheter og tillatelser til det absolutte minimum som er nødvendig for at brukere, kontoer, applikasjoner og enheter skal kunne utføre sine vanlige, autoriserte oppgaver.

Mange analytikere og eksperter anser PAM som et av de mest sentrale sikkerhetstiltakene for å redusere risikoen for cyberangrep og oppnå høy avkastning på investeringer i sikkerhet.

Hvordan fungerer administrasjon av privilegert tilgang (PAM)?

Administrasjon av privilegert tilgang opererer etter prinsippet om minste privilegium, som sikrer at selv de mest privilegerte brukerne bare får tilgang til det de trenger. Verktøy for administrasjon av privilegert tilgang er typisk en del av større PAM-løsninger, utformet for å håndtere ulike utfordringer knyttet til overvåking, sikring og administrasjon av privilegerte kontoer.

En effektiv løsning for administrasjon av privilegert tilgang må ha funksjoner for å overvåke og loggføre all aktivitet knyttet til privilegert tilgang, og deretter rapportere dette til en administrator. Dette gjør det mulig for administratoren å holde oversikt over privilegert tilgang og oppdage potensielle misbrukssituasjoner.

Løsningen bør også gjøre det enkelt for systemadministratorer å identifisere avvik og potensielle trusler, slik at de raskt kan iverksette tiltak og begrense skadeomfanget. De viktigste egenskapene til en løsning for administrasjon av privilegert tilgang inkluderer:

- Identifisering, administrasjon og overvåking av privilegerte kontoer på tvers av alle systemer og applikasjoner i et nettverk.

- Kontroll over tilgang til privilegerte kontoer, inkludert tilgang som kan deles eller være nødvendig i nødsituasjoner.

- Generering av tilfeldige og sikre legitimasjoner for privilegerte kontoer, inkludert passord, brukernavn og nøkler.

- Implementering av multifaktorautentisering.

- Begrensning og kontroll av privilegerte kommandoer, oppgaver og aktiviteter.

- Håndtering av deling av legitimasjon mellom tjenester for å begrense eksponering.

PAM vs. IAM

Både administrasjon av privilegert tilgang (PAM) og identitets- og tilgangsadministrasjon (IAM) er essensielle for å opprettholde høy sikkerhet og gi brukere tilgang til IT-ressurser, uavhengig av sted og enhet.

Det er avgjørende for både forretnings- og IT-personell å forstå forskjellen mellom disse to tilnærmingene, samt deres respektive roller i å sikre tilgang til konfidensiell og sensitiv informasjon.

IAM er et bredere begrep som primært brukes til å identifisere og autorisere brukere i hele organisasjonen. PAM, derimot, er en underkategori av IAM som fokuserer spesifikt på privilegerte brukere, altså de som trenger tillatelse til å få tilgang til de mest sensitive dataene.

IAM innebærer å identifisere, autentisere og autorisere brukerprofiler ved hjelp av unike digitale identiteter. IAM-løsninger tilbyr selskaper en kombinasjon av funksjoner som er forenlige med en null-tillit-tilnærming til cybersikkerhet. Denne tilnærmingen krever at brukere verifiserer identiteten sin hver gang de ber om tilgang til en server, applikasjon, tjeneste eller annen IT-ressurs.

Nedenfor følger en oversikt over noen av de ledende PAM-løsningene som er tilgjengelige, både som skybaserte løsninger og lokalt installerte systemer.

SterkDM

StrongDM tilbyr en plattform for infrastrukturtilgang som eliminerer behovet for endepunktløsninger og støtter alle protokoller. Det fungerer som en proxy som kombinerer autentisering, autorisasjon, nettverk og overvåkingsmetoder i én enkelt plattform.

I stedet for å komplisere tilgang, forenkler StrongDMs mekanismer for tillatelsestildeling tilgangen ved å umiddelbart gi og tilbakekalle granulær tilgang med minste privilegium. Dette gjøres ved hjelp av rollebasert tilgangskontroll (RBAC), attributtbasert tilgangskontroll (ABAC) eller endepunktsgodkjenninger for alle ressurser.

Onboarding og offboarding av ansatte utføres med et enkelt klikk. Dette tillater midlertidig godkjenning av forhøyede privilegier for sensitive operasjoner via integrasjoner med Slack, Microsoft Teams og PagerDuty.

StrongDM lar deg koble hver enkelt bruker eller tjeneste til de nøyaktige ressursene de trenger, uavhengig av deres plassering. Den erstatter også VPN-tilgang og bastion-servere med et null-tillit-nettverk.

StrongDM tilbyr flere automatiseringsalternativer, inkludert integrasjon av arbeidsflyter for tilgang i eksisterende distribusjonsrørledninger, strømming av logger til SIEM-systemer, og innhenting av bevis for ulike sertifiseringsrevisjoner, som SOC 2, SOX, ISO 27001 og HIPAA.

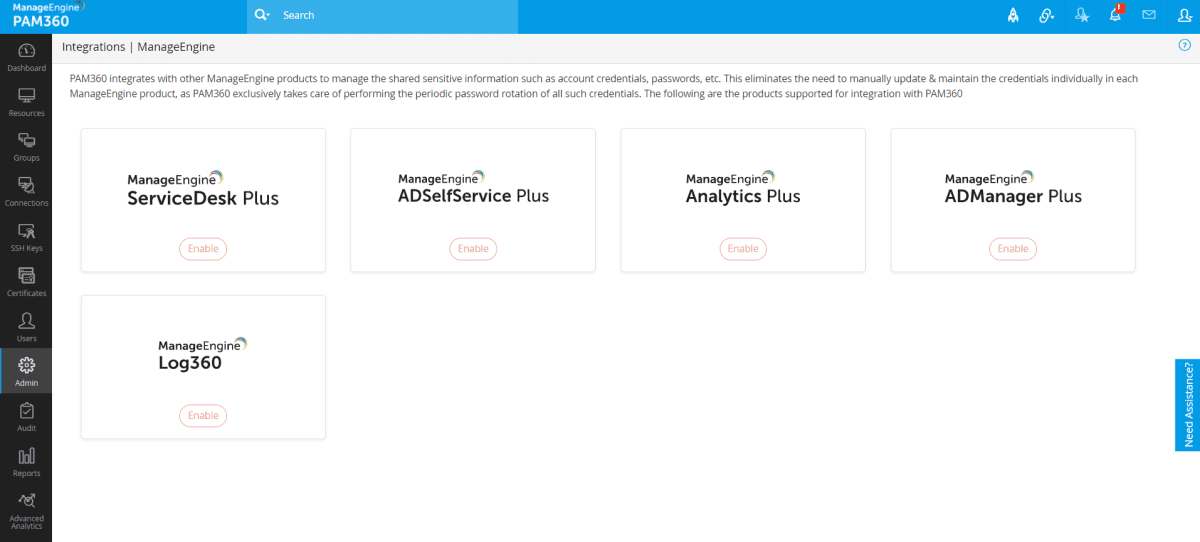

ManageEngine PAM360

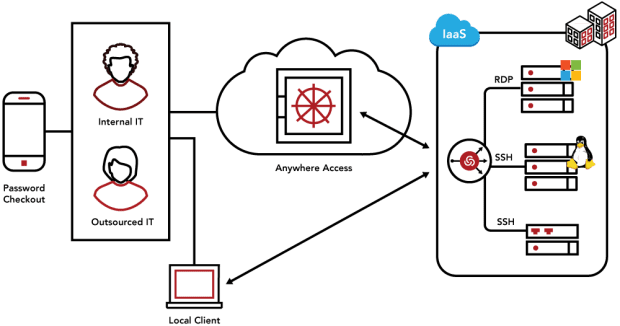

PAM360 er en omfattende løsning for bedrifter som ønsker å integrere PAM i sine sikkerhetsoperasjoner. Med PAM360s kontekstuelle integrasjonsfunksjoner kan du opprette en sentral konsoll der ulike deler av IT-styringssystemet er sammenkoblet. Dette gir en mer dyptgående korrelasjon av privilegert tilgangsdata og overordnede nettverksdata, noe som muliggjør mer meningsfulle analyser og raskere respons på hendelser.

PAM360 sikrer at ingen privilegert tilgang til virksomhetskritiske ressurser er uadministrert, ukjent eller uovervåket. For å oppnå dette, tilbyr løsningen et legitimasjonshvelv der du kan lagre privilegerte kontoer. Dette hvelvet tilbyr sentralisert administrasjon, rollebaserte tilgangsrettigheter og AES-256-kryptering.

Med just-in-time-kontroller for domenekontoer gir PAM360 forhøyede rettigheter kun når brukere trenger dem. Etter en definert periode trekkes tillatelsene automatisk tilbake, og passordene tilbakestilles.

I tillegg til å administrere privilegert tilgang, gjør PAM360 det enkelt for privilegerte brukere å koble seg til eksterne servere med et enkelt klikk, uten bruk av nettleserutvidelser eller agenter på endepunktene. Denne funksjonaliteten skaper en forbindelse via krypterte, passordfrie gatewayer som gir maksimal sikkerhet.

Teleport

Teleports strategi er å samle alle aspekter av infrastrukturtilgang i én enkelt plattform for programvareutviklere og applikasjonene de utvikler. Denne enhetlige plattformen er designet for å redusere sårbarheter og driftskostnader, samtidig som den øker produktiviteten og sikrer overholdelse av standarder.

Teleports Access Plane er en åpen kildekodeløsning som erstatter delt legitimasjon, VPN-er og eldre teknologier for administrasjon av privilegert tilgang. Den er spesielt utviklet for å gi nødvendig tilgang til infrastrukturen uten å hindre arbeid eller redusere produktiviteten for IT-personell.

Sikkerhetseksperter og utviklere kan få tilgang til Linux- og Windows-servere, Kubernetes-klynger, databaser og DevOps-applikasjoner som CI/CD, versjonskontroll og overvåkingsdashbord via ett enkelt verktøy.

Teleport Server Access bruker blant annet åpne standarder som X.509-sertifikater, SAML, HTTPS og OpenID Connect. Utviklerne har fokusert på enkel installasjon og bruk, da dette er sentralt for en god brukeropplevelse og en solid sikkerhetsstrategi. Løsningen består derfor av kun to binærfiler: en klient som lar brukere logge på for å motta kortvarige sertifikater, og Teleport-agenten, som installeres på en hvilken som helst Kubernetes-server eller -klynge med én enkel kommando.

Okta

Okta er et selskap som spesialiserer seg på løsninger for autentisering, katalogtjenester og enkel pålogging. De tilbyr også PAM-løsninger gjennom partnere, som integreres med deres produkter for å gi sentralisert identitetsadministrasjon, tilpassbare og adaptive tilgangspolitikker, sanntidsrapportering av hendelser og reduserte angrepsflater.

Gjennom Oktas integrerte løsninger kan selskaper automatisk klargjøre og deaktivere privilegerte brukere og administrative kontoer, samtidig som de gir direkte tilgang til kritisk infrastruktur. IT-administratorer kan oppdage unormal aktivitet gjennom integrasjon med sikkerhetsanalyseverktøy, varsle og iverksette tiltak for å redusere risiko.

Boundary

HashiCorp tilbyr sin Boundary løsning for å levere identitetsbasert tilgangsadministrasjon for dynamiske infrastrukturer. Den gir også enkel og sikker sesjonsadministrasjon og ekstern tilgang til alle pålitelige, identitetsbaserte systemer.

Ved å integrere HashiCorps Vault-løsning, er det mulig å sikre, lagre og kontrollere tilgang til tokens, passord, sertifikater og krypteringsnøkler. Dette beskytter hemmeligheter og andre sensitive data via et brukergrensesnitt, en CLI-sesjon eller et HTTP API.

Med Boundary er det mulig å få tilgang til kritisk infrastruktur via flere leverandører separat, uten behov for å administrere individuelle legitimasjoner for hvert system. Den kan integreres med identitetsleverandører, noe som eliminerer behovet for å eksponere infrastrukturen for offentlig tilgang.

Boundary er en plattformuavhengig åpen kildekodeløsning. Som en del av HashiCorp-porteføljen, har den naturlig integrasjon med eksisterende sikkerhetsarbeidsflyter, noe som gjør det enkelt å distribuere løsningen på tvers av de fleste offentlige skyplattformer. Den nødvendige koden er allerede tilgjengelig på GitHub og klar til bruk.

Delinea

Delineas løsninger for administrasjon av privilegert tilgang har som mål å forenkle installasjon og bruk. Selskapet fokuserer på intuitive løsninger som forenkler definisjonen av tilgangsgrenser. Enten det er i skyen eller lokale miljøer, er Delineas PAM-løsninger enkle å distribuere, konfigurere og administrere uten å gå på kompromiss med funksjonalitet.

Delinea tilbyr en skybasert løsning som tillater distribusjon på hundretusenvis av maskiner. Løsningen består av Privilege Manager for arbeidsstasjoner og Cloud Suite for servere.

Privilege Manager lar deg oppdage maskiner, kontoer og applikasjoner med administratorrettigheter, enten det er på arbeidsstasjoner eller servere som er hostet i skyen. Løsningen fungerer også på maskiner som tilhører forskjellige domener. Ved å definere regler kan den automatisk håndheve policyer for å administrere privilegier, definere lokalt gruppemedlemskap permanent og automatisk rotere privilegert legitimasjon som ikke brukes av mennesker.

En policyveiviser lar deg heve, avvise og begrense programmer med bare noen få klikk. Delineas rapporteringsverktøy gir deg detaljert informasjon om applikasjoner som blokkeres av skadelig programvare og overholdelse av minste privilegium. Løsningen tilbyr også Privileged Behavior Analytics-integrasjon med Privilege Manager Cloud.

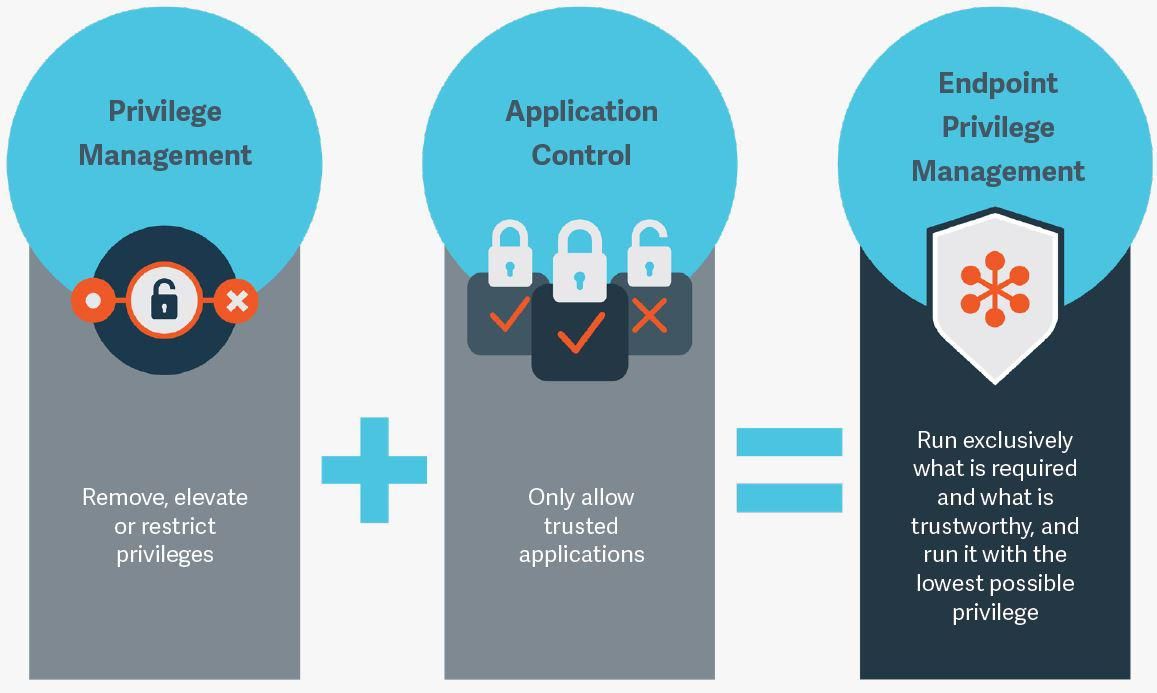

BeyondTrust

BeyondTrusts Privilege Management gjør det enkelt å gi privilegier til kjente og pålitelige applikasjoner som krever det, samtidig som det kontrollerer applikasjonsbruk og loggfører/rapporterer privilegert aktivitet. Dette oppnås ved bruk av sikkerhetsverktøy som allerede er implementert i infrastrukturen.

Med Privilege Manager kan du gi brukere de nøyaktige rettighetene de trenger for å utføre sine oppgaver uten risiko for overprivilegiering. Du kan også definere policyer og rettighetsfordelinger, justere og definere tilgangsnivået som er tilgjengelig i hele organisasjonen. Dette vil bidra til å forhindre angrep med skadelig programvare som følge av overskytende privilegier.

Du kan bruke detaljerte policyer for å gi applikasjonsprivilegier til standard Windows- eller Mac-brukere, og gi tilstrekkelig tilgang for å fullføre hver oppgave. BeyondTrust Privilege Manager integreres med pålitelige helpdesk-applikasjoner, sårbarhetsskannere og SIEM-verktøy gjennom koblinger som er innebygd i verktøyet.

BeyondTrusts endepunktsikkerhetsanalyse lar deg korrelere brukeratferd med sikkerhetsinformasjon. Du får også tilgang til et komplett revisjonsspor for all brukeraktivitet, slik at du kan fremskynde rettsmedisinske analyser og forenkle overholdelse av bedriftens retningslinjer.

One Identity

One Identitys løsninger for administrasjon av privilegert tilgang (PAM) reduserer sikkerhetsrisiko og bidrar til overholdelse av bedriftskrav. Produktet tilbys som en SaaS-løsning eller i en lokal modus. Begge variantene lar deg sikre, kontrollere, overvåke, analysere og administrere privilegert tilgang på tvers av ulike miljøer og plattformer.

I tillegg gir det fleksibilitet til å gi fullstendige privilegier til brukere og applikasjoner kun når det er nødvendig, ved å bruke en null-tillit, minst-privilegium driftsmodell i alle andre situasjoner.

CyberArk

Med CyberArk Privileged Access Manager kan du automatisk oppdage og integrere privilegert legitimasjon og hemmeligheter som brukes av mennesker eller maskiner. Gjennom sentralisert policyadministrasjon lar CyberArks løsning systemadministratorer definere retningslinjer for passordrotasjon, passordkompleksitet, tildeling av hvelv per bruker med mer.

Løsningen kan distribueres som en tjeneste (SaaS-modus), eller du kan installere den på dine egne servere (selvhostet).

Centrify

Centrifys Privilege Threat Analytics-tjeneste oppdager misbruk av privilegert tilgang ved å legge til et ekstra sikkerhetslag i skyen og lokale infrastrukturer. Dette oppnås ved hjelp av avansert atferdsanalyse og adaptiv multifaktorautentisering. Med Centrifys verktøy er det mulig å få nesten sanntidsvarsler om uvanlig aktivitet knyttet til alle brukere i nettverket.

Centrify Vault Suite lar deg tildele privilegert tilgang til delte kontoer og legitimasjon, holde passord og programhemmeligheter under kontroll og sikre eksterne økter. Med Centrify Cloud Suite kan organisasjonen din, uavhengig av størrelse, globalt administrere privilegert tilgang gjennom sentralt administrerte policyer som håndheves dynamisk på serveren.

Konklusjon

Misbruk av privilegier er en av de største cybersikkerhetstruslene i dag, og det resulterer ofte i kostbare tap og alvorlige forstyrrelser av forretningsdriften. Det er også en populær angrepsvektor blant nettkriminelle, da det gir fri tilgang til et selskaps mest sensitive data når det lykkes, ofte uten å utløse noen alarmer før skaden er skjedd. Å ta i bruk en passende løsning for administrasjon av privilegert tilgang er essensielt når risikoen for misbruk av kontoprivilegier blir vanskelig å håndtere.