DDoS-angrep utgjør en betydelig fare for sikkerheten på internett og kan medføre alvorlige konsekvenser, som lekkasje av data, skade på omdømme og økonomiske tap.

Selv en liten brist i sikkerhetsforsvaret kan føre til problemer som DDoS-angrep. Hovedmålet med denne typen cyberangrep er å bremse eller stenge ned en nettside ved å oversvømme hele nettverket med falsk trafikk.

Derfor er det viktig at nettstedeiere er bevisste på de ulike typene DDoS-angrep som finnes, og at de har evnen til å motvirke dem, eller i det minste minimere skadevirkningene.

Forskning antyder at DDoS-angrep kan øke med over 300 % i løpet av 2023. Dette er svært bekymringsfullt for både privatpersoner og bedrifter, da disse angrepene kan skade nettsider på mange ulike måter.

I denne artikkelen skal vi utforske forskjellige typer DDoS-angrep som er vanlige, og se på hvordan du kan forebygge dem og beskytte din egen nettside.

Hva er et DDoS-angrep?

Et DDoS-angrep (Distributed Denial of Service) er en sikkerhetstrussel mot nettsider som kan forstyrre trafikken til en server, et nettverk eller en tjeneste ved å overvelde den underliggende infrastrukturen med en massiv flom av uønsket trafikk. Angrepet kan utnytte datamaskiner og andre nettverksressurser, som for eksempel IoT-enheter.

Hovedmålet med et DDoS-angrep er å oversvømme systemet med falsk trafikk, for eksempel en brå økning i tilkoblingsforespørsler, meldinger eller datapakker. Denne enorme mengden forespørsler kan føre til at systemer bryter sammen eller blir svært langsomme, da ressursene ikke vil være tilstrekkelige til å håndtere alle forespørslene.

Selv om noen hackere bruker denne type angrep for å presse penger fra nettsideeiere, er de viktigste motivene bak angrepet:

- Å forstyrre kommunikasjon og tjenester

- Å skade merkevaren din

- Å skaffe seg en fordel overfor virksomheten din

- Å distrahere beredskapsgrupper

Bedrifter i alle størrelser kan bli rammet av slike angrep dersom de ikke tar de nødvendige sikkerhetsforanstaltninger. De mest utsatte virksomhetene er:

- Nettbutikker

- Fintech- og finansselskaper

- Nettspill- og spillselskaper

- Offentlige organer

- IT-tjenesteleverandører

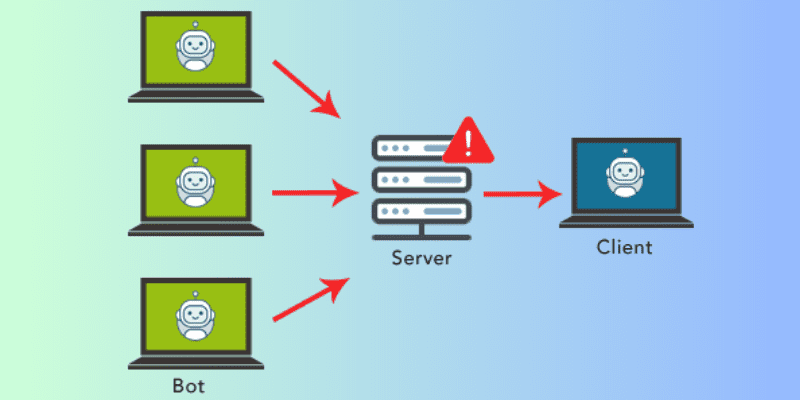

Angripere bruker vanligvis et botnett for å utføre DDoS-angrep. Et botnett er et nettverk av datamaskiner, IoT-enheter og mobile enheter som er infisert med skadelig programvare og som er under kontroll av DDoS-angriperen. Hackere bruker disse enhetene til å sende enorme mengder forespørsler til en servers IP-adresse eller et målrettet nettsted.

DDoS-angrep kan medføre store vanskeligheter for virksomheter, som forlatte handlekurver, tap av virksomhet og inntekter, avbrudd i tjenester, frustrerte kunder og mye mer. Dette kan kreve betydelige investeringer i tid og penger for å få virksomheten tilbake til sin normale drift.

Hvordan skjer et DDoS-angrep?

Angripere bruker internettilkoblede «zombie»-maskiner for å gjennomføre DDoS-angrep. Nettverket av disse maskinene består av en rekke enheter, som for eksempel IoT-enheter som kan være infisert med skadelig programvare, slik at angripere kan fjernstyre systemet ditt.

Disse individuelle enhetene er kjent som «bots», og en gruppe bots kalles et «botnett». Når en angriper har etablert et botnett, blir det lettere for dem å utføre et angrep ved hjelp av fjerninstruksjoner.

Når en servers nettverk eller server er målet, vil hver bot i botnettet sende en forespørsel til nettsidens IP-adresse, noe som fører til at nettverket eller serveren blir overbelastet med trafikk. Siden hver bot er en separat internettenhet, er det vanskelig å skille mellom normal og ondsinnede trafikk.

Konsekvenser av et DDoS-angrep for en bedrift

DDoS-angrep kan føre til redusert ytelse på nettsider, dårlig kundeservice og en rekke andre problemer. Som et resultat av dette kan bedrifter oppleve problemer som:

- Tap av omdømme: Omdømme er svært viktig for alle virksomheter. Kunder, investorer og partnere stoler på nettsiden din og den informasjonen den gir. Når nettsiden din blir utsatt for et DDoS-angrep, skaper det en følelse av utrygghet. Dette kan gjøre det vanskelig å gjenopprette tilliten.

- Tap av data: Hackere kan få tilgang til systemer og data og bruke dem til å stjele penger fra bankkontoer eller utføre andre ulovlige aktiviteter.

- Økonomisk tap: Tenk deg at du har en e-handelsplattform eller nettside som plutselig går offline; du vil begynne å tape penger, da forespørsler og bestillinger ikke kan behandles. I slike situasjoner kan konkurrenter dra nytte av situasjonen. I tillegg vil det koste ekstra å gjenopprette tapte virksomheter, kunder og omdømme.

Tre hovedtyper DDoS-angrep

Selv om hovedmålet med alle DDoS-angrep er å overvelde systemet med falsk trafikk, finnes det ulike metoder. La oss se nærmere på tre hovedtyper DDoS-angrep:

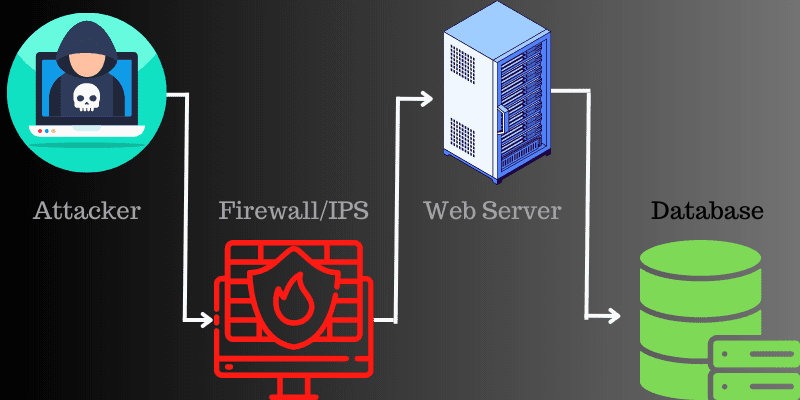

#1. Applikasjonslagsangrep

Applikasjonslaget er der serveren genererer et svar på en forespørsel fra en klientserver.

Hvis du for eksempel skriver inn https://www.abc.com/læring/ i nettleseren din, vil den sende en HTTP-forespørsel til serveren om å laste inn læringssiden. Serveren vil hente all informasjon knyttet til denne siden, pakke den sammen og sende den tilbake til nettleseren din.

Denne prosessen med å hente og pakke data skjer i dette laget. Et applikasjonslagsangrep oppstår når en angriper bruker flere maskiner eller roboter til å sende gjentatte forespørsler til den samme serverressursen.

Det vanligste applikasjonslagsangrepet er HTTP-flomangrepet, der ondsinnede aktører fortsetter å sende uønskede HTTP-forespørsler til serveren fra et bredt spekter av IP-adresser.

#2. Volumetriske angrep

Ved volumetriske angrep overvelder angriperen en server med store mengder trafikk, slik at nettsidens båndbredde blir helt oppbrukt.

Det vanligste angrepet som brukes er DNS-forsterkningsangrepet. Her sender en ondsinnede aktør kontinuerlige forespørsler til DNS-serveren ved hjelp av en falsk IP-adresse for det målrettede nettstedet.

DNS-serveren sender svaret til serveren som er målet for angrepet. Når dette skjer flere ganger, blir målserveren overveldet og bremser ned, noe som fører til dårlig ytelse på nettstedet.

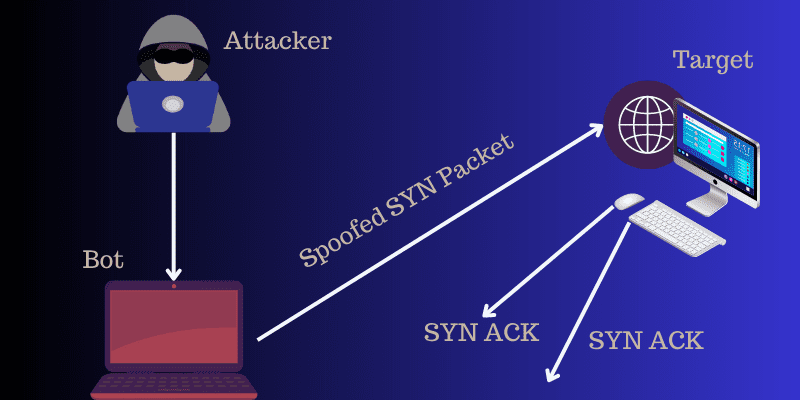

#3. Protokollangrep

Protokollangrep sliter ut nettverkssystemer som rutere, lastbalansere og brannmurer, samt serverressurser. Når to datamaskiner oppretter en kommunikasjonskanal, utfører de et TCP-håndtrykk. Dette innebærer at de to partene utveksler foreløpig informasjon.

SYN-pakken er det første steget i et TCP-håndtrykk, hvor serveren får beskjed om at en klient ønsker å opprette en ny kanal. I et protokollangrep vil hackeren oversvømme serveren eller nettverket med flere SYN-pakker som inneholder falske IP-adresser.

Serveren vil svare på hver pakke og be om å fullføre håndtrykket. I dette tilfellet vil imidlertid klienten aldri svare på pakkene, og serveren vil vente for lenge på et svar. Dette kan føre til redusert ytelse for serveren.

Ulike typer DDoS-angrep

De tre hovedtypene angrep vi har beskrevet ovenfor, er videre inndelt i ulike undertyper, som HTTP-flom, DNS-flom, SYN-flom, Smurf og mange flere. La oss se nærmere på dem og hvordan de kan påvirke virksomheten din.

#1. HTTP-flom

Kilde: PureVPN

Kilde: PureVPN

HTTP er den vanlige protokollen for nettleserbaserte forespørsler som brukes til å åpne nettsider eller sende innhold over internett.

En HTTP-flom er en type DDoS-angrep som faller inn under kategorien volumetriske angrep. Disse er spesielt designet for å overbelaste en server med et altfor stort antall HTTP-forespørsler. Når den målrettede serveren er overbelastet med forespørsler og ikke klarer å svare, vil DDoS-angrepet sende ytterligere forespørsler fra ekte brukere.

#2. DNS-flom

Domain Name Systems (DNS) kan sammenlignes med telefonbøker på internett. De fungerer som en bro der internettenheter slår opp bestemte webservere for å få tilgang til internettinnhold.

Et DNS-flomangrep er en type DDoS-angrep der en angriper oversvømmer DNS-serverne til et bestemt domene, for å forstyrre DNS-oppløsningen.

Hvis en bruker ikke har tilgang til en telefonbok, vil det være vanskelig å finne adressen for å ringe. Det samme skjer i DNS-flomscenariet. Dermed vil en nettside bli kompromittert og ikke lenger være i stand til å svare på legitim trafikk.

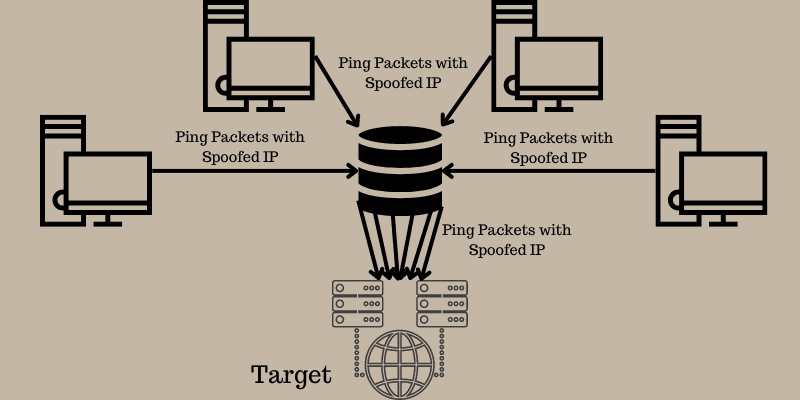

#3. Ping Flood

ICMP er et internettprotokollag som brukes av ulike nettverksenheter for å kommunisere. ICMP-ekkosvar og ekkoforespørsler blir ofte brukt til å pinge en enhet for å sjekke enhetens tilkobling og helse.

I et ping-flomangrep vil hackeren forsøke å overbelaste en enhet med ekkoforespørsler. Dette gjør at målet ikke lenger er i stand til å håndtere normal trafikk. Når falsk trafikk kommer fra flere enheter, danner angrepet et DDoS-angrep.

#4. SYN Flood

En SYN-flom er en type DDoS-angrep, også kjent som et halvåpent angrep, som har som mål å gjøre serveren utilgjengelig ved å avlede legitim trafikk og bruke alle tilgjengelige serverressurser.

Ved kontinuerlig å sende innledende tilkoblingsforespørsler, kan hackeren overbelaste alle portene på servermaskinen. Dette gjør at enheten reagerer tregt på legitim trafikk, eller ikke svarer i det hele tatt.

#5. UDP-flom

I et UDP-flomangrep sendes store mengder UDP-pakker (User Datagram Protocol) til serveren med det formål å overbelaste den, noe som reduserer enhetens evne til å svare og behandle.

Brannmuren blir overbelastet, noe som fører til et DDoS-angrep. I dette angrepet utnytter angriperen servertrinnene som er tatt for å svare på UDP-pakker som allerede er sendt til portene.

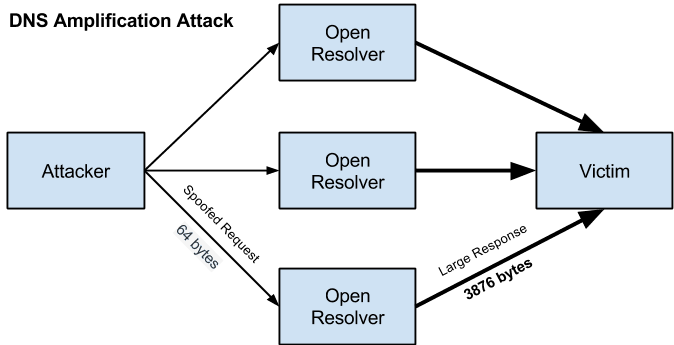

#6. DNS-forsterkningsangrep

Kilde: Cisco Umbrella

Kilde: Cisco Umbrella

Et DNS-forsterkningsangrep er et volumetrisk DDoS-angrep der en angriper bruker funksjonaliteten til åpne DNS-er for å overbelaste et nettverk eller en server med forsterket trafikk. Dette gjør serveren og den tilhørende infrastrukturen utilgjengelig.

Hvert forsterkningsangrep utnytter en forskjell i båndbreddeforbruket mellom den målrettede nettkilden og en angriper. Som et resultat av dette blir nettverket tilstoppet med falsk trafikk, noe som fører til et DDoS-angrep.

#7. XML-RPC Pingback

En pingback er en type kommentar som opprettes når du lenker til et bestemt blogginnlegg. XML-RPC pingback er en vanlig funksjonalitet i WordPress-modulen. Angripere kan bruke denne funksjonen til å bruke pingback-funksjonen på en bloggside for å angripe tredjepartssider.

Dette kan føre til mange forskjellige angrep ettersom det utsetter nettsiden for å tiltrekke seg ulike angrep. Noen eksempler er brute force-angrep, cross-site port-angrep, patsy proxy-angrep og mer.

#8. Slowloris DDoS-angrep

Slowloris er en type DDoS-angrep som lar en hacker overbelaste den målrettede serveren gjennom mange åpninger og opprettholde flere HTTP-forbindelser samtidig mellom angriperen og målet. Det er et applikasjonslagsangrep som skjer ved hjelp av ufullstendige HTTP-forespørsler.

Interessant nok er Slowloris ikke en angrepskategori, men et angrepsverktøy som er spesialdesignet for å la en enkelt maskin ødelegge en server. Denne typen angrep krever lav båndbredde og har som mål å bruke serverressurser.

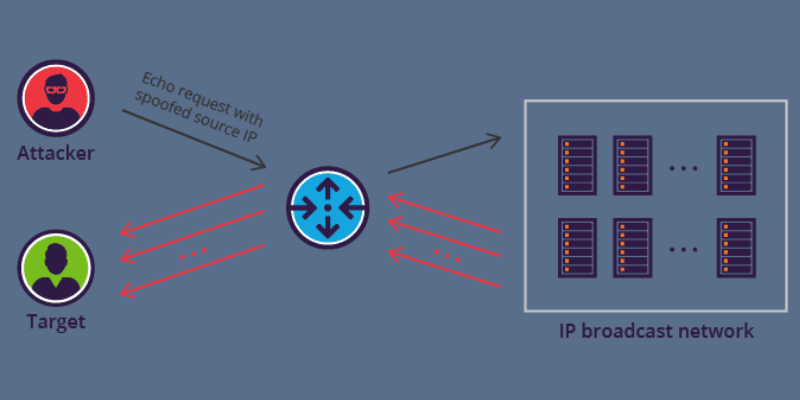

#9. Smurf DDoS-angrep

Kilde: Imperva

Kilde: Imperva

Et Smurf-angrep skjer på nettverksnivå. Navnet kommer fra skadelig programvare ved navn DDoS.Smurf, som gjør det mulig for angripere å utføre angrepet. Angriperne retter seg mot større selskaper for å stenge dem ned.

Et Smurf-angrep ligner på et ping-flom-angrep og bruker ICMP-pakker for å overvelde datamaskiner og andre enheter med ICMP-ekkoforespørsler. Slik foregår angrepet:

- Først oppretter Smurf en falsk pakke med kildeadressen satt til den faktiske IP-adressen til offeret.

- Pakken sendes til IP-kringkastingsadressen til en brannmur. Denne sender deretter forespørsler tilbake til hver vertsenhet i nettverket.

- Hver enhet mottar en rekke forespørsler, noe som resulterer i kompromittering av legitim trafikk.

#10. Zero Day Attack

En «zero-day» definerer sikkerhetshull i fastvare, maskinvare eller programvare som er ukjente for partene som er ansvarlige for å rette opp feilene. Et zero-day-angrep er et angrep som utføres i tidsrommet mellom at sårbarheten blir oppdaget og første angrep.

Hackere utnytter sårbarheten og utfører angrepet enkelt. Når sårbarheten er offentlig kjent, kalles den en «one-day» eller «n-day» sårbarhet.

Nå som vi har sett på ulike typer angrep, skal vi se på noen løsninger for å motvirke dem.

Løsninger for applikasjonslagsangrep

For applikasjonslagsangrep kan du bruke en webapplikasjonsbrannmur. Løsningene nedenfor tilbyr brannmurer for webapplikasjoner (WAF) som du kan bruke for å forebygge angrep.

#1. Sucuri

Beskytt nettsidene dine mot angrep med Sucuris Website Application Firewall (WAF), som eliminerer dårlige aktører, forbedrer nettsidens tilgjengelighet og reduserer innlastingstidene. Følg disse trinnene for å aktivere brannmuren for din nettside:

- Legg til nettsiden din til Sucuri WAF.

- Beskytt innkommende data ved å opprette SSL-sertifikater for brannmurserveren.

- Aktiver brannmuren ved å endre DNS-oppføringene.

- Velg hurtigbufring med høy ytelse for å maksimere nettsidens optimalisering.

Velg Sucuris Basic eller Pro-plan og beskytt nettsiden din mot uønskede angrep.

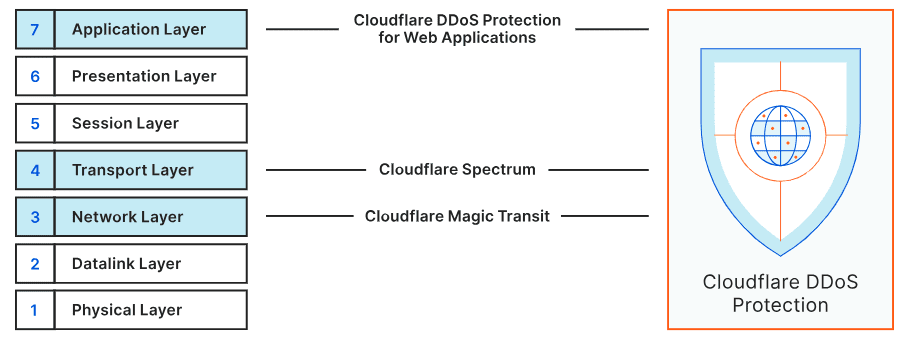

#2. Cloudflare

Få sikkerhet i bedriftsklassen med Cloudflares WAF-løsning, som gir bedre sikkerhet, kraftig beskyttelse, rask implementering og enkel administrasjon. Cloudflare tilbyr beskyttelse mot zero-day-sårbarheter.

Ifølge ledende analytikere er Cloudflare eksperter på applikasjonssikkerhet. Du får tilgang til maskinlæringsfunksjoner som er utviklet og trent av eksperter for å beskytte nettsiden din mot trusler, unnvikelser og mer.

Løsninger for volumetriske og protokollangrep

For volumetriske og protokollangrep kan du bruke løsningene nedenfor for å beskytte nettsiden din mot DDoS-angrep.

#1. Cloudflare

Få bransjeledende DDoS-forebygging fra Cloudflare for å beskytte nettsiden din og forhindre at du mister kunder og deres tillit. Nettverket med 197 Tbps blokkerer over 112 milliarder trusler daglig. Cloudflares globale nettverk dekker over 285+ byer og 100+ land for å forebygge angrep.

Implementeringen er enkel og lett; bruk Cloudflares dashbord eller API og legg til Cloudflares ytelse, pålitelighet og sikkerhetsfunksjoner til nettsiden din. Dette kan redusere DDoS-angrep mot nettsider, applikasjoner og nettverk.

#2. Sucuri

Forbedre nettsidens ytelse og tilgjengelighet mot store angrep med Sucuris Anycast Network og en sikker løsning for innholdslevering. Dette opprettholder nettsidens helse selv under massive DDoS-angrep og store trafikktopper.

Sucuri kan enkelt blokkere falske forespørsler og trafikk fra ulike ondsinnede roboter uten å forstyrre legitime trafikkkilder. Deres avanserte teknologi og maskinvare er i drift døgnet rundt for å beskytte nettsiden din mot ondsinnede aktiviteter.

#3. Imperva

Sikre alle dine eiendeler mot DDoS-angrep med Imperva og sikre kontinuitet i virksomheten din med oppetidsgaranti. Dette minimerer nedetid og kostnader knyttet til båndbredde, gir ubegrenset beskyttelse mot DDoS-angrep og sikrer tilgjengelighet uten å påvirke ytelsen.

Konklusjon

DDoS-angrep er en alvorlig nettkriminalitet der en hacker oversvømmer en server med store mengder falsk trafikk, slik at ekte brukere får problemer med å få tilgang til nettsider og nettjenester. Det finnes mange typer DDoS-angrep rettet mot HTTP, Ping, SYN og mer for å redusere ytelsen til nettsiden din.

Ovenfor har vi diskutert noen av de beste løsningene for å bekjempe applikasjonsangrep, volumetriske angrep og protokollangrep. Disse bidrar til å forhindre uønsket trafikk fra ulike kilder, for å opprettholde båndbredden og eliminere nedetid.

Du kan også lese om hvordan Anycast Routing hjelper til med å bekjempe DDoS-angrep.