Nettverkssegmentering er en sentral del av administrasjon og sikkerhet for moderne IT-systemer.

To utbredte metoder for å oppnå effektiv segmentering er VXLAN og VLAN.

La oss utforske kjennetegnene ved disse teknologiene og se hvordan de kan forme nettverksarkitekturen.

Hva er VLAN?

Kilde: Wikipedia

Kilde: Wikipedia

VLAN står for Virtuelt Lokalt Nettverk.

Det er en teknologi som brukes i datanettverk for å dele et fysisk nettverk inn i flere separate logiske nettverk.

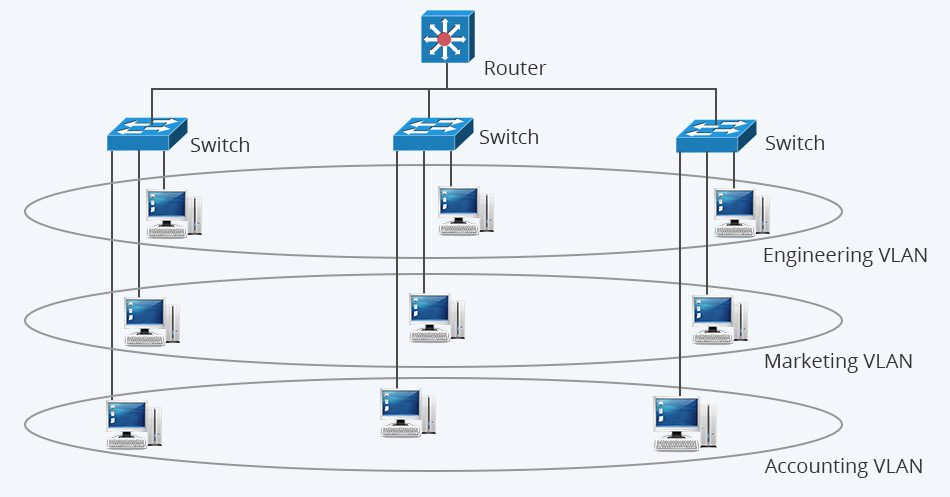

For å illustrere dette, la oss se på et eksempel.

Tenk deg et stort kontorbygg med avdelinger som teknologi, markedsføring og regnskap.

Hver avdeling har sine egne datamaskiner, skrivere og andre nettverksenheter.

Bygget har likevel bare én fysisk nettverksstruktur.

Uten VLAN ville alle enhetene dele samme kringkastingsdomene, der all trafikk ville sendes til alle. Dette kan føre til sikkerhetsproblemer og ineffektiv trafikkhåndtering.

VLAN løser disse utfordringene. Hvert VLAN fungerer som et eget kringkastingsdomene, noe som gir bedre kontroll og ytelse.

Bildekilde – fiberoptisk deling

Bildekilde – fiberoptisk deling

Anta at vi oppretter tre VLAN-er som tilsvarer de forskjellige avdelingene:

VLAN 1: Teknologi

VLAN 2: Markedsføring

VLAN 3: Regnskap

Når en enhet kobles til nettverket, tilordnes den et av disse VLAN-ene.

For eksempel: Alle enheter i teknologi er i VLAN 1.

Hvis en datamaskin i teknologi skal sende en melding, vil den kun sendes til enheter i VLAN 1, ikke til de andre avdelingene.

Dette sikrer at sensitiv informasjon kun er tilgjengelig for autoriserte enheter innenfor samme VLAN.

Hva er VXLAN?

VXLAN står for Virtuelt Utvidbart LAN.

Det er en nettverksvirtualiseringsteknologi som utvider Layer 2-nettverkssegmenter over et IP-nettverk. Det ble utviklet for å overkomme begrensningene til VLAN i store datasentermiljøer.

Bildekilde – fiberoptisk deling

Bildekilde – fiberoptisk deling

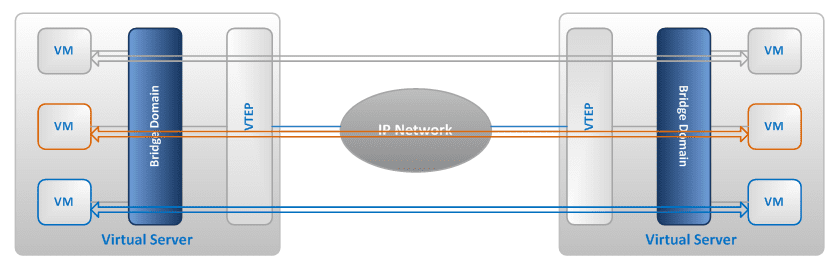

VXLAN brukes ofte i datasentre og skymiljøer for å skape logiske nettverk som kan krysse flere fysiske nettverkssegmenter.

VXLAN pakker Layer 2 Ethernet-rammer inn i Layer 3 UDP-pakker, slik at de kan sendes over et IP-nettverk.

Hvordan fungerer VXLAN?

Tenk deg et stort datasenter med mange fysiske servere og virtuelle maskiner (VM-er).

I et tradisjonelt VLAN-nettverk vil hver VM være tilordnet et spesifikt VLAN. Kommunikasjon mellom VM-er i forskjellige VLAN krever ruting på Layer 3.

Denne metoden kan bli kompleks og begrenset på grunn av det endelige antall VLAN-ID-er som er tilgjengelige.

Bildekilde – juniper.net

Bildekilde – juniper.net

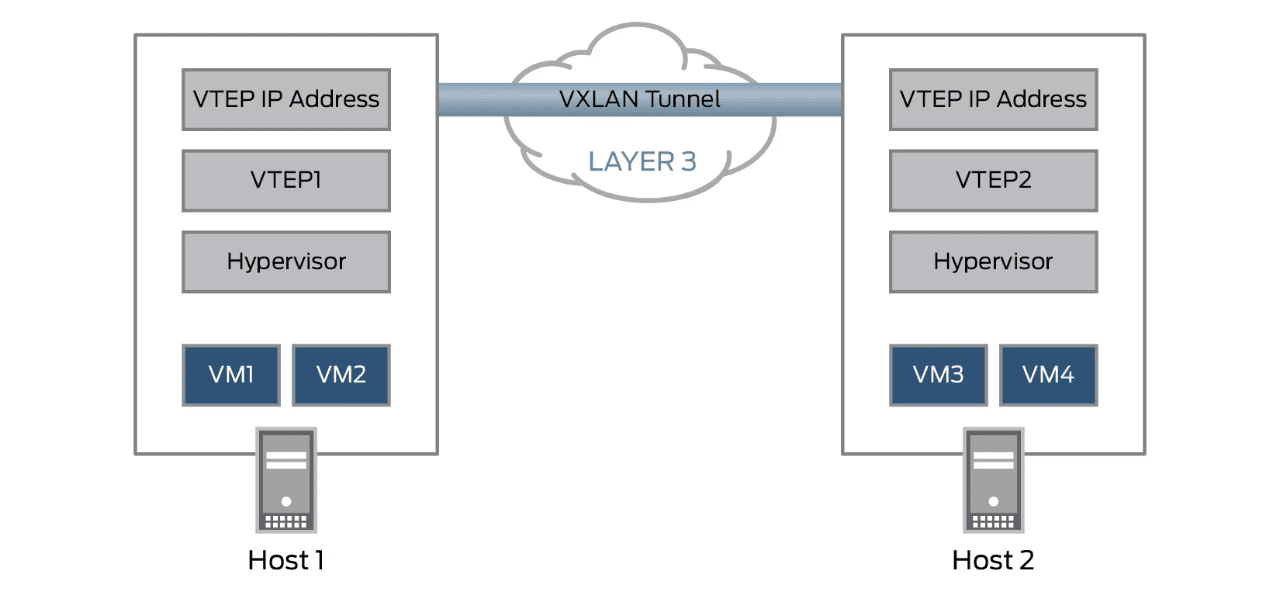

La oss se på et scenario for å forstå hvordan VXLAN fungerer.

Vi har 2 fysiske verter. Vert 1 har VM1 og VM2, og vert 2 har VM3 og VM4.

La oss si at vert 1 og 2 er del av et VXLAN-nettverk, og VM1 ønsker å kommunisere med VM3.

VXLAN-konfigurasjon

Vert 1 og 2 er konfigurert som VXLAN Tunnel Endpoints (VTEP). Det betyr at de har programvare eller maskinvare for VXLAN-innkapsling og -dekapsling.

VXLAN Network Identifier (VNI)

Et unikt VNI er tilordnet det virtuelle nettverket. La oss si at VNI for dette nettverket er 1001.

Innkapsling

VM1, på vert 1 – vil kommunisere med VM3, på vert 2.

Når VM1 sender en pakke til VM3, innkapsles den med en VXLAN-header.

VXLAN-headeren inkluderer kilde- og destinasjons-VTEP-adresser (IP-adressene til vert 1 og 2) og VNI (1001).

Underliggende IP-nettverk

Den innkapslede pakken sendes over det underliggende IP-nettverket – det kan være IPv4 eller IPv6. IP-nettverket er transportinfrastruktur for VXLAN-pakker.

Dekapsulering

VTEP på vert 2 dekapsler VXLAN-headeren når pakken mottas, og avdekker den originale Layer 2 Ethernet-rammen.

Levering til VM3

Etter dekapsulering leverer VTEP Layer 2 Ethernet-rammen til VM3 på vert 2.

VM1 på vert 1 kan kommunisere med VM3 på vert 2 som om de var i det samme Layer 2 Ethernet-nettverket – selv om de er på forskjellige fysiske verter.

VXLAN muliggjør denne kommunikasjonen ved å innkapsle og tunnelerere Layer 2-trafikk over Layer 3-nettverk, slik at Layer 2-tilkobling kan utvides over nettverksgrenser.

Fordeler med VLAN

Kringkastingskontroll

Kringkastingstrafikk begrenses til hvert VLAN, noe som reduserer størrelsen på kringkastingsdomenet og effekten av trafikk som kan svekke ytelsen.

Sikkerhet

VLAN muliggjør nettverksisolering og øker sikkerheten ved å separere brukergrupper eller enheter i egne kringkastingsdomener. Denne isolasjonen begrenser omfanget av potensielle sikkerhetsbrudd eller uautorisert tilgang, noe som forbedrer den generelle sikkerheten.

Tjenestekvalitet (QoS)

VLAN kan brukes til å implementere QoS-mekanismer, slik at administratorer kan prioritere trafikk eller bruke spesifikke regler. De kan sette grenser for hvilke applikasjoner som skal motta høy båndbredde.

Forenklet nettverksadministrasjon

VLAN forenkler nettverksadministrasjon ved å dele et stort fysisk nettverk inn i mindre virtuelle nettverk. Denne segmenteringen hjelper med å organisere enheter og gjør administrasjonsoppgaver enklere.

Fordeler med VXLAN

Skalerbarhet

VXLAN løser begrensningene til VLAN ved å tillate opptil 16 millioner virtuelle nettverk – i motsetning til de begrensede 4096 VLAN-ene. Denne økte skalerbarheten oppnås gjennom 24-biters VXLAN Network Identifier (VNI).

Nettverkssegmentering

VXLAN gir effektiv segmentering ved å pakke Layer 2 Ethernet-rammer inn i UDP-pakker. Dette gjør det mulig å skape isolerte virtuelle nettverk som kan krysse fysiske grenser, som datasentre eller skymiljøer.

Flerleieforhold

VXLAN støtter flerleiemodellen, der ulike organisasjoner kan dele samme fysiske infrastruktur og samtidig opprettholde sine egne virtuelle nettverk.

Layer 2-utvidelse over Layer 3-nettverk

VXLAN forenkler utvidelsen av Layer 2-tilkobling over Layer 3-nettverk.

Dette er viktig for å bygge geografisk spredte datasentre, og gir mobilitet for virtuelle maskiner på tvers av lokasjoner uten behov for kompliserte Layer 2-teknologier som Virtual Private LAN Service (VPLS).

Sammenligningstabell

Her er en sammenligningstabell mellom VXLAN og VLAN:

| Funksjoner | VXLAN | VLAN |

| Innkapsling | Bruker UDP for pakkeinnkapsling og transport | Ingen innkapsling – avhenger av 802.1Q-tagging |

| Skalerbarhet | Støtter opptil 16 millioner virtuelle nettverk | Begrenset til 4096 VLAN-nettverk |

| Nettverksisolering | Muliggjør isolering av Layer 2-nettverk på tvers av Layer 3-grenser | Isolerer trafikk innenfor et definert kringkastingsdomene |

| Spanning Multiple Sites | Tillater utvidelse av Layer 2-nettverk på tvers av geografiske lokasjoner | Krever spesielle Layer 2-utvidelser som VPLS for å spenne over avstander |

For å bruke VXLAN kreves VXLAN-kompatible enheter som støtter de nødvendige protokollene og innkapslingsteknikkene.

VXLAN-nettverk kan settes opp og administreres ved hjelp av disse enhetene.

VLAN er derimot mer utbredt og enkelt å implementere i eksisterende nettverksinfrastruktur, fordi de fleste nettverksenheter støtter det uten ekstra maskinvare eller spesialisert støtte.

Bruksområder for VLAN

Servervirtualisering

VLAN sørger for effektiv nettverksadministrasjon ved å isolere virtuelle maskiner som ligger på samme fysiske server.

Datasentre

VLAN brukes i datasentre for å administrere et stort antall servere. Administratorer kan gruppere servere basert på rolle eller bruksområde.

Gjestenettverk

VLAN skaper separate gjestenettverk på hoteller eller kontorer, som gir internettilgang samtidig som gjestene holdes isolert fra interne nettverk.

Virtuelle private nettverk (VPN)

VLAN brukes sammen med VPN-er for å etablere sikre forbindelser mellom geografisk spredte lokasjoner. Organisasjoner kan utvide sitt private nettverk over flere lokasjoner samtidig som de opprettholder logisk separasjon.

Testing og utvikling

VLAN tilbyr isolerte miljøer for test- og utviklingsformål. Utviklere kan lage VLAN dedikert til testing av applikasjoner uten å påvirke produksjonsnettverket.

Bruksområder for VXLAN

Datasenter-sammenkobling

VXLAN brukes til å koble sammen datasentre over et WAN. Det utvider Layer 2-tilkobling mellom datasentre, slik at virtuelle maskiner og arbeidsbelastninger kan flyttes mellom lokasjoner mens nettverkskonfigurasjonen opprettholdes.

Skyinfrastruktur

VXLAN er vanlig i skymiljøer for å tilby nettverksvirtualisering for skybaserte tjenester og applikasjoner. Det muliggjør effektiv fordeling av arbeidsbelastning over skyinfrastruktur.

Overleggsnettverk

VXLAN fungerer som grunnlag for overleggsnettverk, slik at nettverksingeniører kan allokere ressurser dynamisk og tilpasse seg skiftende behov.

Katastrofegjenoppretting

VXLAN brukes i katastrofegjenopprettingsscenarier for å etablere nettverkstilkobling og failover mellom primære og sekundære datasentre.

Forfatterens notat ✍️

Valget mellom VXLAN og VLAN avhenger av de spesifikke behovene til nettverksinfrastrukturen. Begge teknologiene har sine fordeler som bør vurderes nøye.

Hvis du trenger en skalerbar løsning for et stort antall virtuelle maskiner eller nettverkssegmenter, er VXLAN det beste valget. Det gir et større adresseområde og enklere arbeidsbelastningsmobilitet.

Hvis nettverket er mindre og har enklere behov, kan VLAN være det beste alternativet. VLAN er veletablert og støttes bredt av det meste av nettverksutstyr. Det er enkelt å konfigurere og administrere.

Jeg håper denne artikkelen har vært nyttig for å forstå forskjellene mellom VXLAN og VLAN. Du kan også være interessert i å lære om nettverksadgangskontroll og hvordan du implementerer det.