I takt med at data uavbrutt strømmer gjennom bedriftsnettverk og -systemer, øker også eksponeringen for potensielle cybertrusler. Blant de mange formene for cyberangrep, skiller DoS- og DDoS-angrep seg ut med sine distinkte metoder, omfang og konsekvenser, selv om de deler et felles mål.

Denne artikkelen har som hensikt å avdekke forskjellene mellom disse to typene cyberangrep, med det formål å bistå deg i å beskytte dine systemer.

Hva er et DoS-angrep?

Et Denial of Service (DoS)-angrep er en type angrep rettet mot en tjeneste, hvis hovedhensikt er å forstyrre den normale funksjonen eller nekte andre brukere tilgang. Dette oppnås ved å sende et overveldende antall forespørsler til tjenesten, som dermed blir treg eller fullstendig ute av drift.

Kjernen i et DoS-angrep er å oversvømme et målrettet system med mer trafikk enn det er i stand til å håndtere, med det formål å gjøre systemet utilgjengelig for legitime brukere. Det er typisk at et DoS-angrep utføres fra en enkelt maskin.

Hva er et DDoS-angrep?

Et Distributed Denial of Service (DDoS)-angrep viser likhetstrekk med et DoS-angrep. Den fundamentale forskjellen ligger i at et DDoS-angrep benytter seg av et nettverk av flere sammenkoblede enheter, også kalt botnett, for å overbelaste et målrettet system med en stor mengde internettrafikk, og dermed forstyrre systemets normale drift.

Et DDoS-angrep kan sammenlignes med en uventet trafikkork som blokkerer en motorvei, og forhindrer andre kjøretøy i å nå sin destinasjon i tide. Ved å krasje eller overbelaste et bedriftssystem, hindrer det legitim trafikk i å nå sitt tiltenkte mål.

Hovedtyper av DDoS-angrep

Med den stadig utviklende teknologien, dukker det opp ulike former for DoS/DDoS-angrep. I denne seksjonen vil vi fokusere på de mest fremtredende angrepsmetodene, som hovedsakelig involverer angrep på nettverksvolum, protokoller eller applikasjonslag.

#1. Volumbaserte angrep

Hvert nettverk eller hver tjeneste har en kapasitetsgrense for hvor mye trafikk den kan behandle innenfor en bestemt tidsperiode. Volumbaserte angrep har som mål å overvelde et nettverk med en falsk mengde trafikk, noe som resulterer i at nettverket ikke klarer å håndtere ytterligere forespørsler eller blir ekstremt tregt for andre brukere. Eksempler på slike angrep inkluderer ICMP og UDP-flom.

#2. Protokollbaserte angrep

Protokollbaserte angrep fokuserer på å overmanne serverressurser ved å sende store datapakker til målrettede nettverk og infrastrukturadministrasjonsverktøy, som for eksempel brannmurer. Disse angrepene utnytter sårbarheter i lag 3 og 4 i OSI-modellen. Et kjent eksempel på et protokollbasert angrep er SYN-flom.

#3. Applikasjonslagsangrep

Applikasjonslaget i OSI-modellen er ansvarlig for å generere responsen på en klients HTTP-forespørsel. En angriper retter seg mot lag 7, som leverer nettsider til brukerne, ved å sende en stor mengde forespørsler for en enkelt side. Dette fører til at serveren blir opptatt med den samme forespørselen, noe som gjør det vanskelig å levere sidene.

Disse angrepene er vanskelige å detektere da det kan være vanskelig å skille en legitim forespørsel fra en angripers. Eksempler på slike angrep er Slowloris-angrep og HTTP-flom.

Ulike typer DDoS-angrep

#1. UDP-angrep

User Datagram Protocol (UDP) er en tilkoblingsløs kommunikasjonsprotokoll med en minimal mekanisme som primært brukes i sanntidsapplikasjoner hvor forsinkelser i dataoverføring er uakseptabelt, som videokonferanser og spill. Disse angrepene oppstår når en angriper sender en stor mengde UDP-pakker til et mål, som resulterer i at serveren ikke er i stand til å svare på legitime forespørsler.

#2. ICMP-flomangrep

Internet Control Message Protocol (ICMP) flomangrep er en type DoS-angrep som innebærer å sende et overdrevet antall ICMP-ekko-forespørselsmeldinger til et nettverk. Dette forårsaker overbelastning og sløsing med nettverksbåndbredde, noe som fører til forsinket responstid for andre brukere. Det kan også føre til et fullstendig sammenbrudd av det angrepne nettverket eller tjenesten.

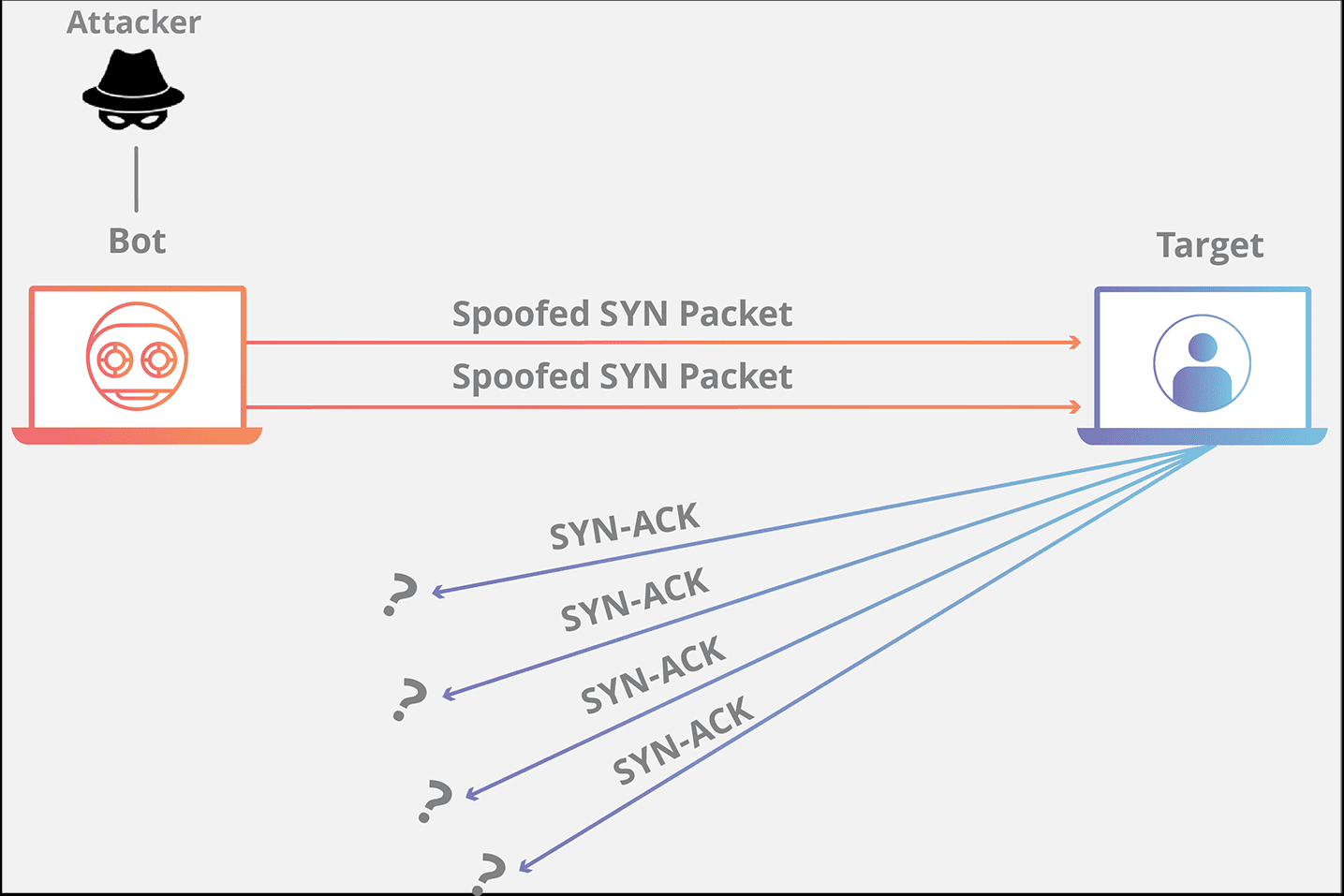

#3. SYN-flomangrep

Bildekilde: Cloudflare

Bildekilde: Cloudflare

Denne angrepstypen kan illustreres ved hjelp av en analogi med en servitør på en restaurant. I et normalt scenario legger en kunde inn en bestilling, servitøren bringer bestillingen til kjøkkenet, kjøkkenet tilbereder maten, og kunden blir servert.

I et SYN-flomangrep fortsetter en kunde å legge inn bestillinger uten å ha mottatt de tidligere bestillingene. Dette overbelaster kjøkkenet med for mange bestillinger, slik at de ikke er i stand til å behandle andres bestillinger. SYN-flomangrep utnytter sårbarheter i TCP-forbindelsen.

Angriperen sender utallige SYN-forespørsler uten å svare på SYN-ACK-svarene, noe som fører til at verten konstant venter på et svar og binder opp ressurser. Dermed er det ikke mulig for andre legitime forespørsler å nå verten.

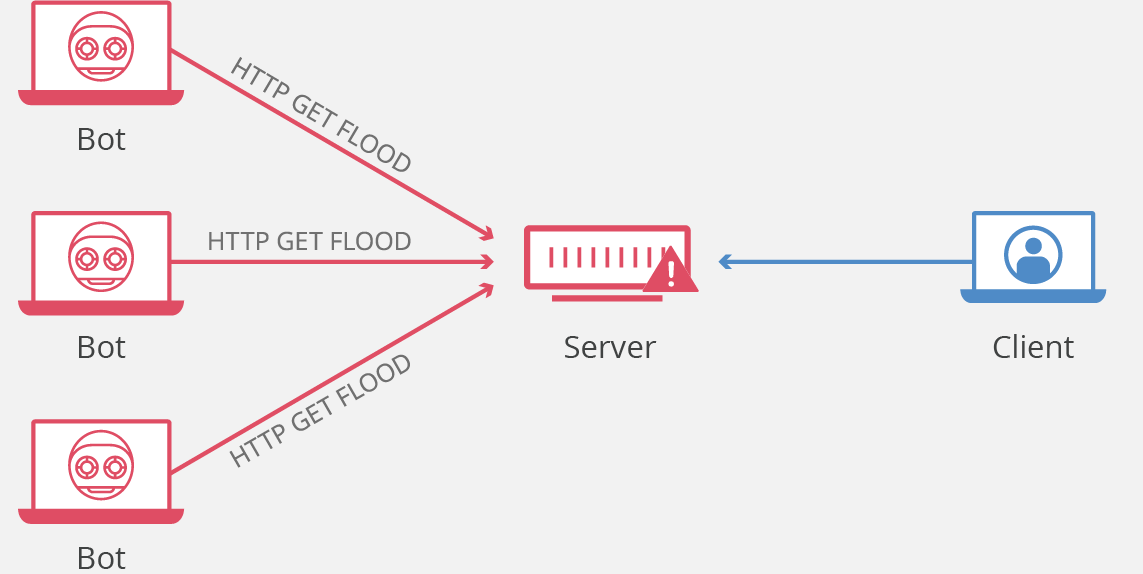

#4. HTTP-flomangrep

Bildekilde: Cloudflare

Bildekilde: Cloudflare

En av de vanligste og enkleste metodene for å utføre et angrep, er ved hjelp av HTTP-flomangrep. Dette utføres ved å sende en stor mengde HTTP-forespørsler til en server fra forskjellige IP-adresser. Målet med disse angrepene er å tømme serverens ressurser som strøm, nettverksbåndbredde og minne, med tilsynelatende legitime forespørsler. Dette gjør serveren utilgjengelig for den faktiske brukertrafikken.

#5. Slowloris-angrep

Et Slowloris-angrep utføres ved å etablere et stort antall delvise forespørsler til et mål. Dette holder serveren åpen for tilkoblingen, mens serveren venter på at hele forespørselen skal sendes. Siden forespørselen aldri fullføres, overfylles det maksimalt tillatte antall tilkoblinger, noe som fører til tjenestenekt for andre brukere.

Andre angrep inkluderer «ping of death» (POD), forsterkningsangrep, «dråpeangrep», IP-fragmenteringsangrep og flomangrep. Felles for disse angrepene er at de har som mål å overbelaste tjenesten eller serveren og hindre den i å håndtere legitime forespørsler fra legitime brukere.

Hvorfor skjer DoS-angrep?

I motsetning til andre angrep der målet er å stjele data fra serveren, er målet med et DoS-angrep å hindre tilgang ved å tømme ressursene. Dette gjør at serveren ikke er i stand til å svare på legitime brukers forespørsler.

Med økende teknologiske fremskritt er stadig flere virksomheter avhengige av skyløsninger for å betjene kunder via internett. For å opprettholde et konkurransefortrinn i dagens marked er det nesten umulig for bedrifter å ikke ha en tilstedeværelse på nett. Konkurrenter kan utnytte DDoS-angrep for å diskreditere andre ved å stenge ned tjenestene deres og fremstå som upålitelige.

DoS-angrep kan også brukes som løsepengeverktøy av angripere. Dette gjøres ved å oversvømme en bedriftsserver med irrelevante forespørsler og kreve løsepenger før de stopper angrepene og gjør serveren tilgjengelig igjen for legitime brukere.

Noen grupper har også rettet angrep mot plattformer de er uenige med av politiske eller sosiale årsaker. Det er viktig å understreke at DoS-angrep ikke har som mål å kompromittere dataene på serveren, men snarere å forhindre at serveren brukes av andre brukere.

Redusere DoS/DDoS-angrep

Når virksomheter er klar over risikoen for angrep, bør de sørge for å implementere tiltak som sikrer at deres systemer og servere ikke enkelt blir sårbare for slike angrep. Her er noen tiltak bedrifter kan ta for å beskytte seg:

Overvåk trafikken din

Å forstå nettverkstrafikken din spiller en avgjørende rolle i å redusere DoS-angrep. Hver server har et karakteristisk trafikkmønster. En plutselig økning i trafikken som avviker fra det normale, kan indikere uregelmessigheter, inkludert et DoS-angrep. Å ha innsikt i trafikken din gir deg mulighet til å reagere raskt i slike situasjoner.

Hastighetsbegrensning

Ved å begrense antall forespørsler som kan sendes til en server eller et nettverk innenfor en bestemt tidsperiode, kan DoS-angrep reduseres. Angripere sender typisk mange forespørsler samtidig for å overvelde serveren. Med en hastighetsbegrensning på plass, vil serveren automatisk forsinke overskytende forespørsler etter at den tillatte mengden er mottatt. Dette gjør det vanskeligere for en DoS-angriper å oversvømme serveren.

Distribuert server

Å ha en distribuert server i en annen region er en anerkjent global praksis som også bidrar til å redusere DoS-angrep. Hvis en angriper lykkes med et angrep på en server, vil ikke de andre bedriftsserverne bli påvirket, og de vil fortsatt være i stand til å betjene legitime forespørsler. Å bruke et Content Delivery Network (CDN) for å cache servere på forskjellige steder nær brukerne, fungerer også som et lag av beskyttelse mot DoS-angrep.

Forbered en DoS/DDoS-angrepsplan

Å være forberedt på enhver form for angrep er nøkkelen til å redusere omfanget av skaden et angrep kan påføre. Ethvert sikkerhetsteam bør ha en trinnvis handlingsplan for hvordan de skal reagere når en hendelse inntreffer, for å unngå å måtte lete etter løsninger under et pågående angrep. Planen bør inneholde hva du skal gjøre, hvem du skal kontakte, hvordan du opprettholder legitime forespørsler osv.

Overvåking av systemet ditt

Kontinuerlig overvåking av serveren for eventuelle uregelmessigheter er avgjørende for helhetlig sikkerhet. Sanntidsovervåking gjør det enklere å oppdage angrep i tide og håndtere dem før de eskalerer. Det hjelper også teamet å identifisere normal og unormal trafikk. Overvåking gjør det enklere å blokkere IP-adresser som sender ondsinnede forespørsler.

En annen metode for å redusere DoS/DDoS-angrep er å benytte seg av brannmurverktøy og overvåkingssystemer for nettapplikasjoner, som er utviklet for raskt å detektere og forhindre vellykkede angrep. Disse verktøyene er automatisert for å utføre denne funksjonen og tilbyr allsidig sanntidssikkerhet.

Sucuri

Sucuri er en brannmur for nettapplikasjoner (WAF) og et inntrengingsforebyggende system (IPS) for nettsteder. Sucuri blokkerer enhver form for DoS-angrep rettet mot lag 3, 4 og 7 i OSI-modellen. Noen av kjernefunksjonene inkluderer proxy-tjeneste, DDoS-beskyttelse og rask skanning.

Cloudflare

Cloudflare er et av de høyest rangerte verktøyene for reduksjon av DDoS-angrep. Cloudflare tilbyr også et innholdsleveringsnettverk (CDN) samt tre lag med beskyttelse: nettsted DDoS-beskyttelse (L7), applikasjons-DDoS-beskyttelse (L4) og nettverk-DDoS-beskyttelse (L3).

Imperva

Imperva WAF er en proxy-server som filtrerer all innkommende trafikk for å sørge for at den er sikker før den videresendes til webserveren. Proxy-tjeneste, sikkerhetsoppdatering og kontinuitet i nettstedtilgjengelighet er noen av de viktigste funksjonene til Imperva WAF.

Stack WAF

Stack WAF er enkel å konfigurere og bidrar til presis trusselidentifikasjon. Stack WAF gir applikasjonsbeskyttelse, inkludert beskyttelse for nettsteder, API-er og SaaS-produkter, innholdsbeskyttelse og DDoS-angrepsbeskyttelse for applikasjonslag.

AWS-skjold

AWS-skjold overvåker trafikk i sanntid ved å analysere flytdata for å oppdage mistenkelig trafikk. Det benytter seg også av pakkefiltrering og trafikkprioritering for å bidra til å kontrollere trafikken gjennom serveren. Det er viktig å merke seg at AWS-skjoldet kun er tilgjengelig i AWS-miljøet.

Vi har gjennomgått noen praksiser som kan bidra til å redusere sannsynligheten for et vellykket DoS/DDoS-angrep på en server. Det er viktig å huske at ingen tegn på trusler eller avvik bør ignoreres uten å bli grundig håndtert.

DoS vs. DDoS-angrep

Ved første øyekast kan DoS- og DDoS-angrep virke svært like. I denne seksjonen vil vi fokusere på de betydelige forskjellene som skiller dem fra hverandre.

| Parameter | DoS | DDoS |

| Trafikk | DoS-angrep stammer fra en enkelt kilde. Derfor er mengden trafikk relativt lav sammenlignet med DDoS. | DDoS-angrep bruker flere roboter eller systemer, noe som betyr at det kan generere en stor mengde trafikk fra forskjellige kilder samtidig og raskt overvelde en server. |

| Kilde | Enkelt system/bot | Flere systemer/bot samtidig |

| Reduksjon | DoS-angrep er lettere å detektere og stoppe siden de kommer fra en enkelt kilde. | DDoS-angrep har flere opprinnelser, noe som gjør det vanskeligere å identifisere kilden til alle angrepene og stoppe dem. |

| Kompleksitet | Enklere å utføre | Krever store ressurser og litt teknisk kunnskap |

| Hastighet | Langsom sammenlignet med DDoS | DDoS-angrep er svært raske |

| Innvirkning | Begrenset innvirkning | Ekstrem innvirkning på system/server |

Konklusjon

Organisasjoner bør prioritere sikkerheten til sine systemer i alle tilfeller. Et brudd eller en driftsstans kan føre til tap av tillit fra brukerne. Både DoS- og DDoS-angrep er ulovlige og skadelige for de angrepne systemene. Derfor bør alle tiltak for å sikre at disse angrepene oppdages og håndteres, tas på alvor.

Du kan også utforske de beste skybaserte DDoS-beskyttelsesløsningene for små og mellomstore bedrifter.