Hva er Wi-Fi Pineapple og hvordan beskytte seg mot det?

Du risikerer å bli offer for et Wi-Fi Pineapple-angrep hvis du benytter deg av offentlige Wi-Fi-nettverk uten å praktisere sikker nettbruk.

Sikkerhetseksperter kan benytte Wi-Fi Pineapple-enheter for å gjennomføre penetrasjonstesting, men kriminelle kan ulovlig bruke verktøyet til å utføre «mann-i-midten»-angrep, opprette falske portaler, simulere falsk HTTPS og utnytte andre sårbarheter.

Denne artikkelen vil gi deg innsikt i Wi-Fi Pineapple-enheten, hva den er, og hvordan den lovlig kan anvendes for å oppdage sikkerhetshull.

Vi vil også utforske hvordan kriminelle kan misbruke enheten til å stjele konfidensiell informasjon fra intetanende brukere. La oss begynne.

Hva er en Wi-Fi Pineapple?

Wi-Fi Pineapple er en portabel enhet for penetrasjonstesting som identifiserer svakheter i trådløse nettverk. Disse enhetene har et utseende som ligner vanlige trådløse aksesspunkter.

De skiller seg likevel ut med større kapasitet, lengre rekkevidde og evnen til å støtte et høyere antall enheter. Enhetene har også tilleggsfunksjoner som er designet for penetrasjonstesting og nettverkskontroll.

Wi-Fi ananasbilde: Hak5

Wi-Fi ananasbilde: Hak5

Under testing kan fagfolk på lovlig vis simulere passordknekking, useriøse aksesspunkter, «mann-i-midten»-angrep og mer. Dette gjør det mulig å avdekke og håndtere sårbarheter i trådløse nettverk.

Generelt er enheten lett tilgjengelig, enkel å bruke og relativt rimelig. Penetrasjonstestere, etiske hackere og nettkriminelle kan alle bruke ananasenheten av ulike årsaker.

Ved lovlig bruk representerer enheten et robust verktøy for nettverksrevisjon. Kriminelle kan derimot bruke den ulovlig til å spionere på nettverkstrafikk og gjennomføre forskjellige Wi-Fi Pineapple-angrep, som kan føre til tyveri av private data eller kompromittering av brukernes enheter.

Vanlige Wi-Fi Pineapple-angrep

Nettkriminelle kan anvende Wi-Fi Pineapple for å avlytte nettverkstrafikk som beveger seg mellom en enhet og internett. Siden den kan overvåke og videresende informasjon uten å endre den, er det vanskelig for brukere å oppdage når de er under angrep eller når personlig informasjon blir stjålet.

En Wi-Fi-aktivert enhet vil typisk kontinuerlig sende ut informasjon mens den søker etter tilgjengelige Wi-Fi-nettverk. Når Pineapple-enheten fanger opp disse sendingene, kan den resende dem og gi brukerens enhet inntrykk av at disse nettverkene er tilgjengelige. Det dreier seg imidlertid om falske trådløse aksessnettverk med identiske navn.

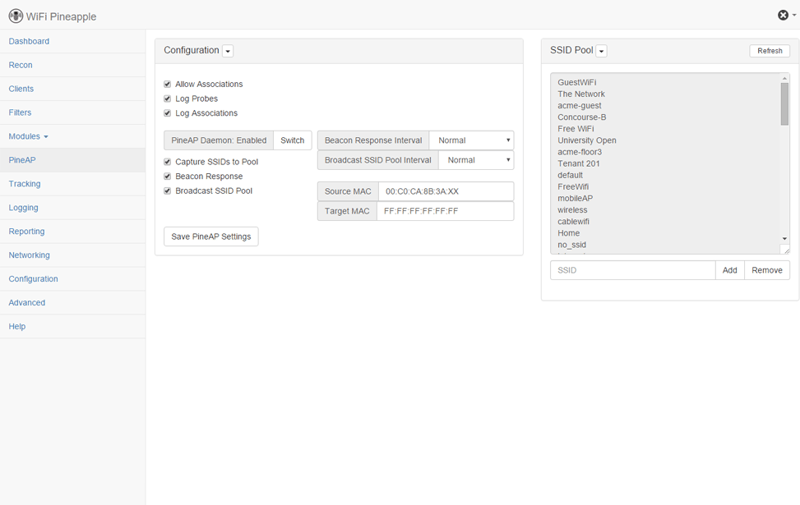

Et typisk Wi-Fi Pineapple-dashbord: Wifi ananas

Et typisk Wi-Fi Pineapple-dashbord: Wifi ananas

Brukeren vil da koble seg til det falske nettverket, ofte uten å behøve passord. Hvis enheten er innstilt til å automatisk koble seg til tilgjengelige trådløse nettverk, vil den automatisk opprette forbindelse til det falske aksesspunktet som kontrolleres av kriminelle, uten inngripen fra brukeren.

Når du er koblet til det kompromitterte offentlige trådløse nettverket, kan kriminelle fange opp og stjele passord, kredittkortinformasjon og annen sensitiv data som overføres mellom enheten din og internett.

I tillegg kan de kriminelle, når du er på det falske aksesspunktet (RAP), omdirigere deg til en falsk loggportal eller server under deres kontroll. De kan for eksempel omdirigere brukere til falske nettsteder som Amazon, eBay, Facebook eller andre populære nettsteder.

Angriperen vil deretter stjele privat informasjon som påloggingsdetaljer, kredittkortinformasjon, adresser og andre data som brukeren sender inn.

Noen av de mest kjente Wi-Fi Pineapple-angrepene inkluderer:

#1. «Mann-i-midten»-angrep (MITM)

Ved hjelp av Wi-Fi Pineapple-enheten kan kriminelle etablere et falskt aksesspunkt som gir dem mulighet til å utføre «mann-i-midten»-angrep (MITM). De vil først lure en bruker til å koble seg til internett via et falskt trådløst nettverk som de kontrollerer.

I denne typen angrep vil de kriminelle avskjære og videresende trafikken mellom offerets enhet og internett, ofte med det formål å stjele sensitiv informasjon som passord, bankdetaljer og annen konfidensiell data. Disse private dataene kan deretter misbrukes til ulovlige transaksjoner eller til å stjele penger fra offerets kontoer.

#2. «Vegg av sauer»

Dersom brukere kobler seg til et nettverk uten å beskytte sin identitet, kan en administrator eller andre som overvåker nettverksaktiviteten få tilgang til sensitiv informasjon som brukernavn og passord. «Vegg av sauer» er en demonstrasjon der sikkerhetseksperter eller hackere offentliggjør en liste over enheter, besøkte nettsteder og i noen tilfeller påloggingsinformasjon som brukere sender over usikre offentlige nettverk.

Wi-Fi Pineapple har en «Vegg av sauer»-funksjon (DWall) som, når aktivert, gjør det mulig for administratorer eller kriminelle å overvåke brukerens aktivitet, inkludert besøkte nettsider og privat informasjon som overføres. Dette skjer ofte når brukere sender ukrypterte data via trådløse nettverk.

Formålet med «Vegg av sauer» er å gjøre brukere oppmerksomme på risikoen ved usikker nettbruk og motivere dem til å praktisere tryggere nettvett. I test- eller advarselsøyemed vises listen på en stor skjerm hvor alle kan se informasjonen som eksponeres. Angripere kan derimot bruke samme metode for å stjele privat informasjon og kompromittere de berørte kontoene og enhetene.

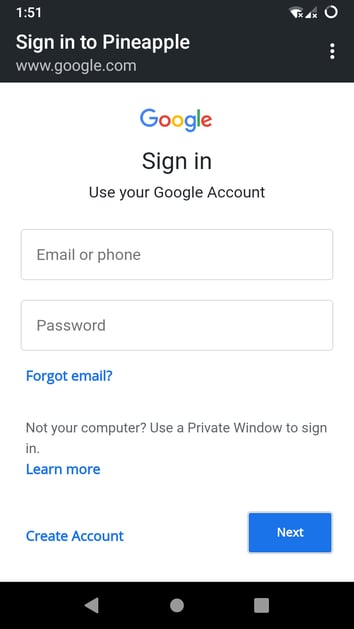

#3. Angrep med falsk portal

I denne angrepsmetoden lager kriminelle en falsk nettside som ser ut som en ekte side. Når brukere forsøker å koble seg til det legitime nettstedet via et offentlig trådløst nettverk, dirigerer angriperne dem til den falske siden.

Den falske portalen etterligner populære og pålitelige nettsteder, påloggingssider og andre plattformer som er tilgjengelige på internett. Kriminelle kan for eksempel lage en falsk side som ser ut som et sosialt medium eller en e-handelsplattform som Walmart, eBay eller Amazon, og deretter omdirigere brukere dit.

Falsk Gmail-påloggingssidebilde Github

Falsk Gmail-påloggingssidebilde Github

Teknikken, som ligner på MITM-angrep, gjør det mulig for kriminelle å stjele brukernavn, passord, kredittkortinformasjon, telefonnumre, adresser og annen konfidensiell informasjon som offeret skriver inn på den falske nettsiden. I tillegg kan de infisere brukerens enhet med skadelig programvare eller virus.

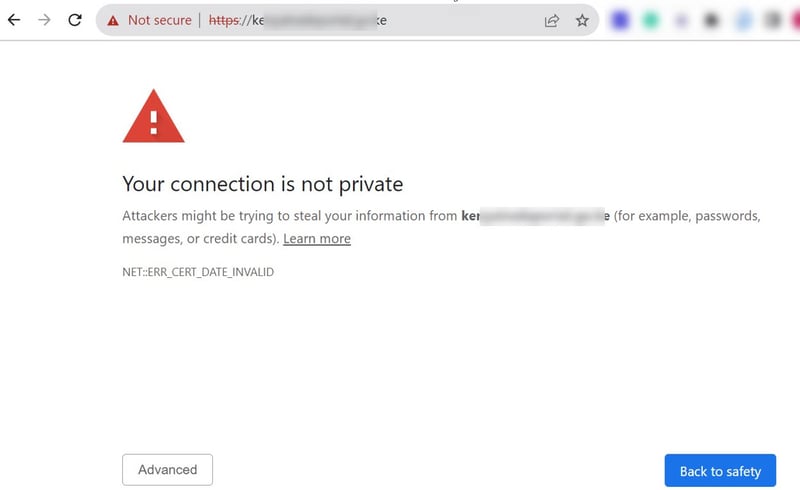

#4. Falsk HTTPS

Sikre nettsteder bruker ofte HTTPS-protokollen for å kryptere data og beskytte nettsidene og brukerne. Ved falsk HTTPS-utnyttelse posisjonerer en hacker, som bruker en Wi-Fi Pineapple, seg mellom brukeren og nettstedet.

Når en bruker sender en forespørsel om et nettsted (de fleste legger ikke til HTTPS), vil kommunikasjonen benytte den mindre sikre HTTP-tilkoblingen til angriperen. Angriperen kobler deretter brukeren til den mindre sikre HTTP-versjonen av nettstedet. I denne typen kommunikasjon overføres data i klartekst, slik at angriperen kan få tilgang til sensitiv informasjon.

Hvordan beskytte seg mot Wi-Fi Pineapple-angrep

For å beskytte deg mot Wi-Fi Pineapple-angrep, er det nødvendig å være bevisst på trygg nettbruk og unngå de fleste offentlige trådløse nettverk, med mindre det er absolutt nødvendig. Her er noen av de viktigste tiltakene du kan ta for å være trygg:

- Unngå å koble til usikrede offentlige trådløse nettverk. Kriminelle tilbyr ofte gratis Wi-Fi, som vanligvis ikke krever passord. Det kan derimot kreves registrering med e-postadresse og passord. Mange brukere foretrekker å benytte samme passord for alle kontoer for å forenkle bruken. Dette gjør det mulig for angripere å stjele personlig informasjon som kontonavn, e-postadresser, brukernavn, passord, kredittkortdetaljer og andre data du måtte oppgi.

- Vær forsiktig med usikre nettsider og unngå å oppgi sensitiv personlig informasjon som passord, bankinformasjon og lignende. Det er viktig å forsikre deg om at du bare kobler til nettsider som bruker HTTPS. Dette kan du bekrefte med det grønne låsikonet som vises i begynnelsen av URL-en.

- Bruk en VPN (Virtual Private Network), som krypterer dataene før de sendes over internett. På denne måten vil ikke kriminelle kunne lese dataene, selv om enheten er koblet til en Wi-Fi Pineapple. De fleste VPN-tjenester tilbyr ende-til-ende-kryptering slik at ingen kan tyde eller lese informasjonen som overføres mellom enheten og internett, selv om du er koblet til et falskt aksesspunkt.

- Sørg for at du er koblet til et Wi-Fi-nettverk som samsvarer med din fysiske plassering. Hvis du er koblet til et trådløst nettverk som er knyttet til arbeidsplassen din, mens du jobber hjemmefra, bør du være på vakt. Vær oppmerksom på at Wi-Fi Pineapple kan generere falske nettverksnavn eller SSID-er basert på det den bærbare datamaskinen eller mobile enheten sender ut.

- Fjern lagrede offentlige trådløse nettverk fra enheten din. Dette hindrer enheten i å sende ut informasjon om lagrede nettverk, og dermed nekter kriminelle muligheten til å fange opp denne informasjonen og opprette falske aksesspunkter som enheten din automatisk kan koble seg til.

- Deaktiver automatisk tilkobling og Wi-Fi-radioen når den ikke er i bruk. Dette sikrer at enheten ikke automatisk kobler seg til tilgjengelige trådløse nettverk. Hvis du lar innstillingen være aktivert, vil enheten kontinuerlig kringkaste den lagrede trådløse SSID-en eller nettverksnavnene. Angripere kan benytte Wi-Fi Pineapple til å avlytte dette og etablere et nettverk med identisk navn. Enheten din vil da automatisk koble seg til dette falske aksesspunktet, noe som gir kriminelle mulighet til å fange opp sensitiv informasjon eller omdirigere deg til en server under deres kontroll.

- Unngå tilgang til usikre nettsteder, særlig over offentlige aksesspunkter. Det er ideelt å kun bruke HTTPS-beskyttede nettsteder. Dette kan du verifisere ved å sjekke om adressen har HTTPS og et grønt låsikon foran URL-en. Noen nettlesere vil varsle deg hver gang du forsøker å gå inn på et usikkert nettsted uten HTTPS. Hvis du må benytte et nettsted uten HTTPS, bruk en VPN eller unngå å legge inn sensitiv informasjon som bankdetaljer, brukernavn, passord og annen privat data.

HTTPS usikker nettstedsfeil Bilde (skjermbilde)

HTTPS usikker nettstedsfeil Bilde (skjermbilde)

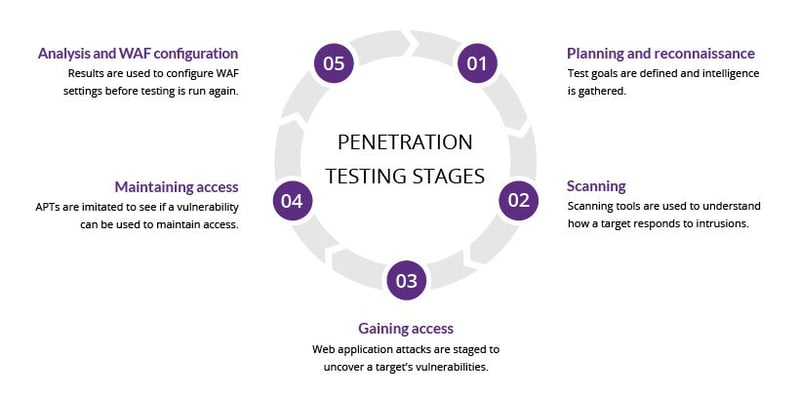

Wi-Fi Pineapple som enhet for penetrasjonstesting

Wi-Fi Pineapple er et effektivt verktøy for penetrasjonstesting som gjør det mulig for fagfolk innen nettverk å identifisere og håndtere sikkerhetssvakheter i trådløse nettverk. Det er en kostnadseffektiv enhet som gir sikkerhetsteam muligheten til å lovlig hacke sine egne nettverk og identifisere sårbarheter som angripere kan utnytte.

Wi-Fi Pineapple har et intuitivt grensesnitt og flere nedlastbare moduler for å inspisere trådløse nettverk og finne svakheter. Den inkluderer for eksempel den gratis nedlastbare PineAP-pakken, som inneholder forskjellige verktøy for sporing, logging, trafikkanalyse, utføring av MITM-angrep, knekking av passord, rekognosering og mer.

Penetrasjonstesting er en autorisert hackingmetode som organisasjoner kan bruke til å avdekke og håndtere sikkerhetsproblemer. Det er imidlertid også risiko for misbruk, for eksempel utføring av «mann-i-midten»-angrep og andre typer angrep, hvis enheten faller i gale hender.

Penetrasjonstesting Bilde Imperva

Penetrasjonstesting Bilde Imperva

I prinsippet gir ananasen etiske hackere mulighet til å utføre penetrasjonstesting og revidere sikkerhetssystemer. Til tross for de ulike fordelene, kan verktøyet misbrukes av kriminelle for å iverksette skadelige aktiviteter som fører til at de kan stjele private data fra intetanende ofre.

Hva du bør gjøre hvis du er kompromittert i et Wi-Fi Pineapple-angrep

Hvis du har blitt utsatt for et Wi-Fi Pineapple-angrep, er det viktig å iverksette noen tiltak for å hindre ytterligere skade:

- Endre passord for alle kompromitterte kontoer, spesielt de du fikk tilgang til via det falske nettverket. Aktiver også multifaktorautentisering dersom den ikke allerede er aktiv.

- Varsle institusjonene, som banken eller kredittkortselskapet, dersom en konto har blitt kompromittert. Dette slik at de kan stoppe eventuelle nye transaksjoner til du kan bekrefte at det er trygt.

- Installer og oppdater antivirus, antimalware og annen relevant sikkerhetsprogramvare. Skann deretter datamaskinen og rengjør den for å se etter eventuelle infeksjoner eller kompromitteringer.

- Oppdater operativsystemet, programmene og sikkerhetsprogramvaren.

- Hvis dataene har blitt kompromittert, må du kanskje gjenopprette dem fra en sikkerhetskopi.

Konklusjon

Wi-Fi Pineapple-enheter representerer et effektivt verktøy for nettverksrevisjon. Den kan overvåke nettverkstrafikk, simulere ulike nettangrep og hjelpe sikkerhetseksperter med å identifisere sikkerhetshull. Kriminelle kan derimot bruke den til å spionere på nettverksaktivitet, utføre MITM-angrep, etablere falske portaler og andre angrep som gjør det mulig å stjele sensitiv informasjon, som brukernavn og passord, kredittkortinformasjon, bankdetaljer og andre private data.

Det er lett å bli et offer for Wi-Fi Pineapple-angrep hvis man ikke er svært forsiktig. En måte å beskytte seg på er å unngå offentlige Wi-Fi-nettverk. Når dette ikke er mulig, kan du bruke en VPN for å kryptere dataene og hindre kriminelle i å stjele informasjonen din.

I tillegg til bruk av VPN, er det også anbefalt å bruke sterke passord, aktivere multifaktorautentisering, kun besøke HTTPS-aktiverte nettsteder, være årvåken når du bruker offentlige trådløse nettverk, og så videre. I tillegg bør du deaktivere automatisk tilkobling og alltid slå av Wi-Fi-radioen på enheten din når den ikke er i bruk.

Du kan også utforske den beste Wi-Fi-analysatorprogramvaren for små og mellomstore bedriftsnettverk.