Anonymisering av Internett-trafikk med Linux, Tor og ProxyChains

Det er fullt mulig å skjule sin identitet på internett ved hjelp av et Linux-basert operativsystem, og dette kan oppnås uten å måtte betale for en VPN-tjeneste. Dette er en kostnadseffektiv og fleksibel løsning for å opprettholde anonymitet på nettet.

Distribusjoner som Kali Linux er kjent for å brukes til sikkerhetstesting av trådløse nettverk, nettsider og servere. Også operativsystemer som Debian og Ubuntu er populære valg for slike formål.

Verktøy som ProxyChains og Tor gir muligheten til å koble sammen flere proxy-servere og oppnå anonymitet, noe som gjør det vanskeligere å spore din reelle IP-adresse. ProxyChains skjuler din faktiske IP ved å rute trafikken gjennom flere proxy-servere. Det er viktig å huske at jo flere proxyer du bruker, desto lavere vil hastigheten på internettforbindelsen være.

Hva er ProxyChains?

ProxyChains er et program for UNIX-systemer som lar deg maskere IP-adressen din ved å omdirigere nettverkstrafikken. Det dirigerer TCP-trafikken din via en kjede av proxy-servere, inkludert TOR, SOCKS, og HTTP.

- Verktøy for TCP-rekognosering, som Nmap, er kompatible.

- Muliggjør videresending av alle TCP-tilkoblinger over internett via en rekke konfigurerbare proxy-servere.

- Tor-nettverket er standardvalg.

- En liste kan inneholde en blanding av ulike typer proxy-servere.

- ProxyChains kan også brukes for å unngå deteksjon av brannmurer, IDS og IPS-systemer.

Proxy-kjededannelse er en enkel prosess som alle kan utføre, som beskrevet i denne artikkelen.

Denne veiledningen forklarer hvordan du setter opp Tor og ProxyChains i Linux for å oppnå anonymitet.

Installasjon av Tor og ProxyChains i Linux

Start med å oppdatere Linux-systemet for å sikre at du har de nyeste applikasjonene og sikkerhetsoppdateringene. Dette gjøres ved å åpne en terminal og skrive:

$ sudo apt update && sudo apt upgrade

Etter oppdateringen sjekker du om Tor og ProxyChains allerede er installert ved å skrive inn disse kommandoene hver for seg:

$ proxychains $ tor

Hvis de ikke er installert, kan du installere dem ved å bruke denne kommandoen:

$ sudo apt install proxychains tor -y

Merk at vi ikke installerer Tor-nettleseren, men selve Tor-tjenesten. Tjenesten kjører lokalt på din virtuelle maskin eller operativsystem og er bundet til en spesifikk port på local-host. Standardporten for Tor-tjenesten er 9050.

For å sjekke statusen til Tor:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

For å starte Tor-tjenesten:

$ service tor start

For å stoppe Tor-tjenesten:

$ service tor stop

Konfigurering av ProxyChains

Først må du finne katalogen til ProxyChains ved hjelp av denne kommandoen:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

Her ser vi at konfigurasjonsfilen er:

/etc/proxychains4.conf

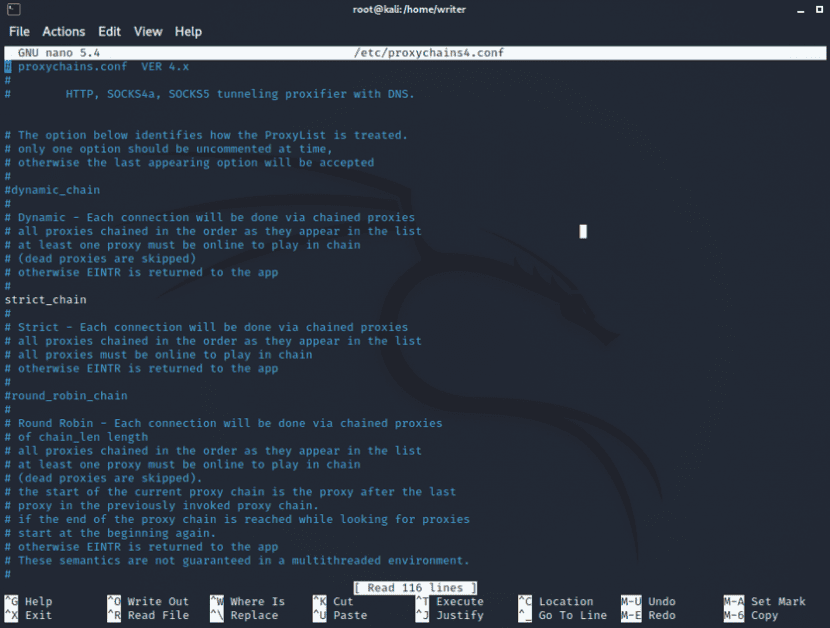

Vi skal nå gjøre noen justeringer i ProxyChains» konfigurasjonsfil. Åpne filen i din foretrukne tekstredigerer, som leafpad, vim eller nano.

I dette eksemplet brukes nano editor.

nano /etc/proxychains.conf

Konfigurasjonsfilen åpnes. Nå må du kommentere ut og inn enkelte linjer for å konfigurere proxy-kjedene.

Du vil se «#» i konfigurasjonen, som markerer kommentarer i bash-språk. Du kan bruke piltastene for å bla ned og gjøre justeringene.

#1. Fjern kommentartegnet (#) foran «dynamic_chain».

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Sett kommentartegn (#) foran «random_chain» og «strict_chain».

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#3. Forsikre deg om at «proxy_dns» er aktivert (uten #). Dette forhindrer DNS-lekkasjer som kan avsløre din reelle IP-adresse.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Legg til «socks5 127.0.0.1 9050» som siste linje i proxy-listen.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Socks4 proxy er allerede gitt, så du trenger kun å legge til socks5 proxy. Lagre konfigurasjonsfilen og lukk tekstredigereren.

Bruk av ProxyChains

Før du kan bruke ProxyChains, må du starte Tor-tjenesten.

┌──(root💀kali)-[/home/writer] └─# service tor start

Når Tor er startet, kan du bruke ProxyChains til å surfe og utføre anonym skanning. Du kan også bruke verktøy som Nmap eller sqlmap med ProxyChains for å utføre anonyme oppgaver.

For å bruke ProxyChains, skriver du «proxychains» i terminalen etterfulgt av navnet på programmet du ønsker å bruke. Formatet er:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

Slik bruker du Nmap:

$ proxychains nmap -targetaddress

Slik bruker du sqlmap:

$ proxychains python sqlmap -u target

Du kan også teste for sårbarheter anonymt slik:

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Alle TCP-baserte verktøy kan brukes sammen med ProxyChains.

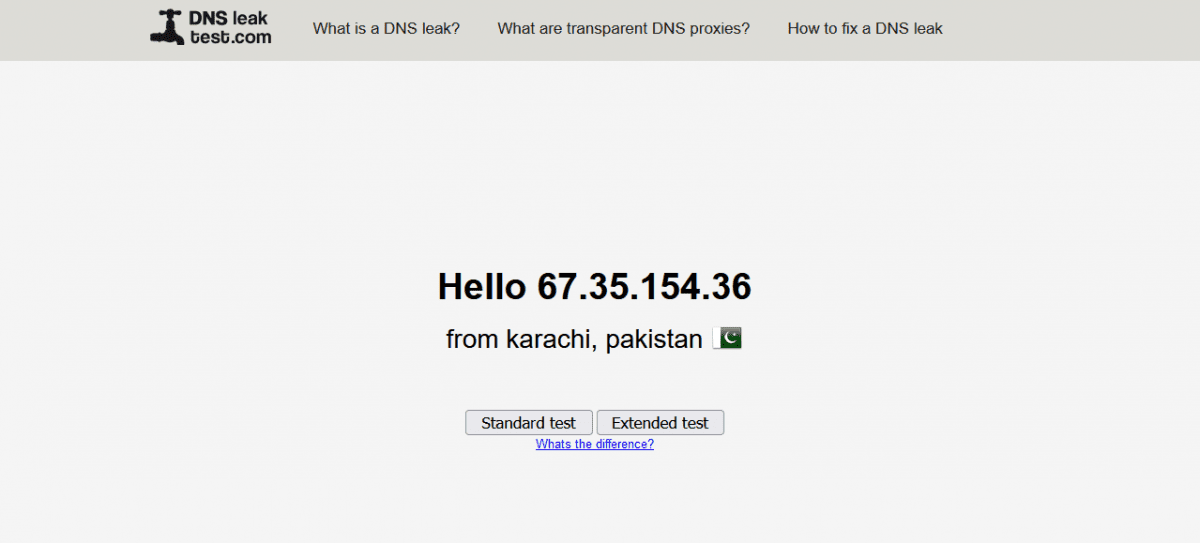

For å bekrefte at ProxyChains fungerer som det skal, gå til dnsleaktest.com og sjekk din IP-adresse og DNS-lekkasjer.

Etter å ha startet ProxyChains, vil du se at Firefox kanskje lastes med et annet språk. La oss kjøre en DNS-lekkasjetest ved å bruke følgende kommando:

$ proxychains firefox dnsleaktest.com

Her ser vi at plasseringen har endret seg, og ProxyChains endrer dynamisk IP-adressen din for å opprettholde anonymiteten.

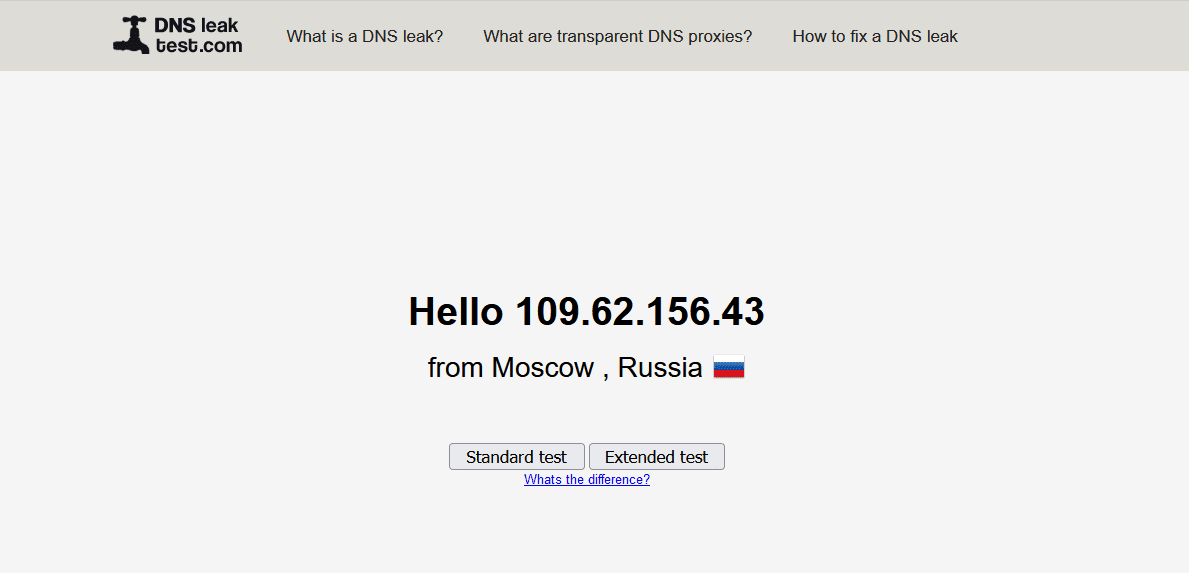

For å se et nytt resultat, lukk Firefox, rydd terminalen, start Tor-tjenesten igjen og kjør ProxyChains på nytt. Du vil se ulike resultater i DNS-lekkasjetesten.

Her ser vi at plasseringen har endret seg igjen. Dette viser hvordan dynamiske proxy-kjeder fungerer. Det øker sjansen for anonymitet.

Konklusjon

Vi har lært hvordan vi kan opprettholde anonymitet på internett og beskytte vårt personvern under testing. ProxyChains kan også brukes med sikkerhetsverktøy som Nmap og Burpsuite, ofte for å omgå deteksjon fra IDS-, IPS- og brannmursystemer.

Hvis du ønsker en raskere og enklere løsning, kan du vurdere å bruke en VPN-tjeneste som anonymiserer all trafikk ut av boksen.