Raske lenker

Hovedpoeng

- Krypteringsnøkler for BitLocker kan hentes ut ved bruk av en Raspberry Pi Pico, men denne metoden er bare relevant for eldre TPM-moduler som bruker LPC-bussen for kommunikasjon.

- De fleste moderne datamaskiner har integrert TPM-teknologi, noe som gjør det betydelig vanskeligere å få tilgang til BitLocker-nøkler. Spesielt prosessorer fra AMD og Intel anses som sikre.

- Til tross for sårbarheten, forblir BitLockers AES-128- eller AES-256-kryptering robust, så det er ingen umiddelbar grunn til å forlate denne løsningen.

BitLocker fra Microsoft er et mye brukt verktøy for full diskkryptering som er inkludert i Windows 10 og 11 Pro. Det gir en lett tilgjengelig krypteringsløsning for et stort antall Windows-brukere globalt. Imidlertid kan BitLockers status som en ledende krypteringsmetode være truet etter at en YouTube-bruker klarte å stjele krypteringsnøkler og dekryptere private data i løpet av bare 43 sekunder. Dette ble utført med en Raspberry Pi Pico som koster rundt $6.

Hvordan ble BitLockers kryptering kompromittert?

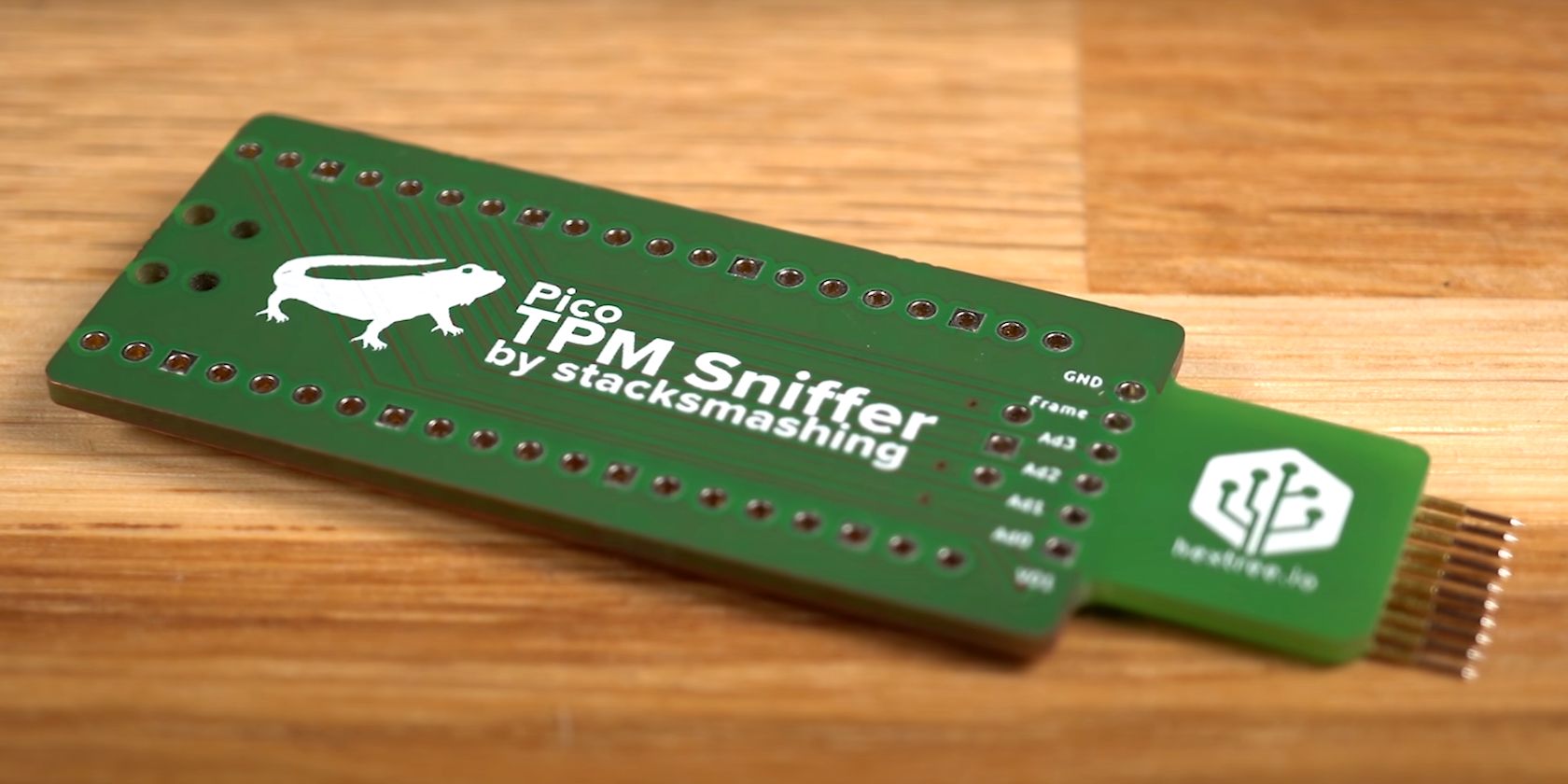

YouTuber Stacksmashing demonstrerte hvordan BitLockers kryptering kunne brytes ved å publisere en video. I videoen beskriver han hvordan han fanget BitLocker-data, hentet ut dekrypteringsnøkler og utnyttet BitLocker-krypteringsprosessen.

Stacksmashings metode innebærer ekstern Trusted Platform Module (TPM), den samme TPM-brikken som kreves for å oppgradere til Windows 11, som finnes i enkelte bærbare og stasjonære datamaskiner. Mens mange hovedkort har integrert TPM-brikken, og moderne prosessorer har integrert TPM i designet, bruker andre systemer fremdeles eksterne TPM-moduler.

Problemet, og sårbarheten som Stacksmashing oppdaget, ligger i kommunikasjonen mellom de eksterne TPM-modulene og prosessoren. Denne kommunikasjonen foregår via det som kalles en LPC-buss (Low Pin Count). Dette er en metode for enheter med lav båndbredde for å opprettholde kommunikasjon med annen maskinvare uten å belaste systemet for mye.

Stacksmashing avdekket at selv om dataene på selve TPM-modulen er sikret, er kommunikasjonskanalene (LPC-bussen) mellom TPM og prosessoren ukrypterte under oppstartsprosessen. Med de rette verktøyene kan en angriper derfor fange opp data som overføres mellom TPM og prosessor, og disse dataene kan inkludere ubeskyttede krypteringsnøkler.

Et verktøy som Raspberry Pi Pico er ideelt for dette formålet. Stacksmashing koblet en Raspberry Pi Pico til ledige kontakter på en testlaptop og lyktes med å lese de binære dataene under oppstart. Disse dataene inneholdt den såkalte volumhovednøkkelen som er lagret på TPM-modulen. Denne nøkkelen kunne han deretter bruke til å dekryptere andre data.

Bør du vurdere å bytte fra BitLocker?

Interessant nok, Microsoft var klar over potensialet for denne typen angrep. Dette er likevel første gang et praktisk angrep demonstreres i praksis, noe som viser hvor raskt BitLocker-krypteringsnøkler kan kompromitteres.

Dette reiser det sentrale spørsmålet om det er nødvendig å vurdere alternativer til BitLocker, som for eksempel det gratis og åpne kildekodeverktøyet VeraCrypt. Heldigvis er det ingen grunn til panikk, og flere grunner til at du ikke behøver å bytte løsning umiddelbart.

For det første er sårbarheten kun relevant for eksterne TPM-moduler som kommuniserer data via LPC-bussen. De fleste moderne datamaskiner bruker integrert TPM. Selv om en TPM-modul som er plassert på hovedkortet teoretisk kan utnyttes, vil det kreve betydelig mer tid, ressurser og tilgang til målenheten over lengre tid. I tillegg blir det enda vanskeligere å hente ut BitLocker Volume Master Key-data hvis modulen er integrert i selve prosessoren.

AMD-prosessorer har integrert TPM 2.0 siden 2016 (med lanseringen av AM4-plattformen, kjent som fTPM), mens Intel-prosessorer integrerte TPM 2.0 med lanseringen av åttende generasjons Coffee Lake-prosessorer i 2017 (kjent som PTT). Det betyr at hvis du bruker en datamaskin med en AMD- eller Intel-prosessor fra disse tidspunktene eller senere, er du sannsynligvis godt beskyttet.

Det er også viktig å understreke at til tross for denne sårbarheten, er BitLocker i seg selv fortsatt et sikkert krypteringsverktøy, og den underliggende krypteringsalgoritmen (AES-128 eller AES-256) anses fortsatt som sikker.