Kartleggings- og oversiktsfasen er essensiell for enhver metodikk og prosess som benyttes ved penetrasjonstesting. Det er avgjørende å innhente kunnskap om nettverket som skal testes før selve testingen iverksettes.

Men hva innebærer dette konkret? Og hvilke verktøy er mest effektive for å bistå deg i kartleggings- og oversiktsfasen av en test?

Hva er nettverksskanning og opptelling innen cybersikkerhet?

Skanning og opptelling innebærer å samle inn detaljer om nettverket eller ressursen som er gjenstand for en penetrasjonstest. Dette omfatter nettverksskanning for å identifisere aktive verter, IP-adresser, åpne porter, tjenester som er aktive på disse portene, samt operativsystemene til de aktuelle maskinene.

Denne prosessen er et nøkkelelement i rekognoseringen, da den gir innsikt i målet, hjelper til med å forstå nettverkets struktur, identifisere potensielle svakheter og evaluere den generelle sikkerhetsstatusen.

Det finnes en mengde kostnadsfrie og brukervennlige verktøy tilgjengelig på nettet for å utføre skanning og opptelling under penetrasjonstesten. Her presenteres noen av de mest effektive.

1. Nmap

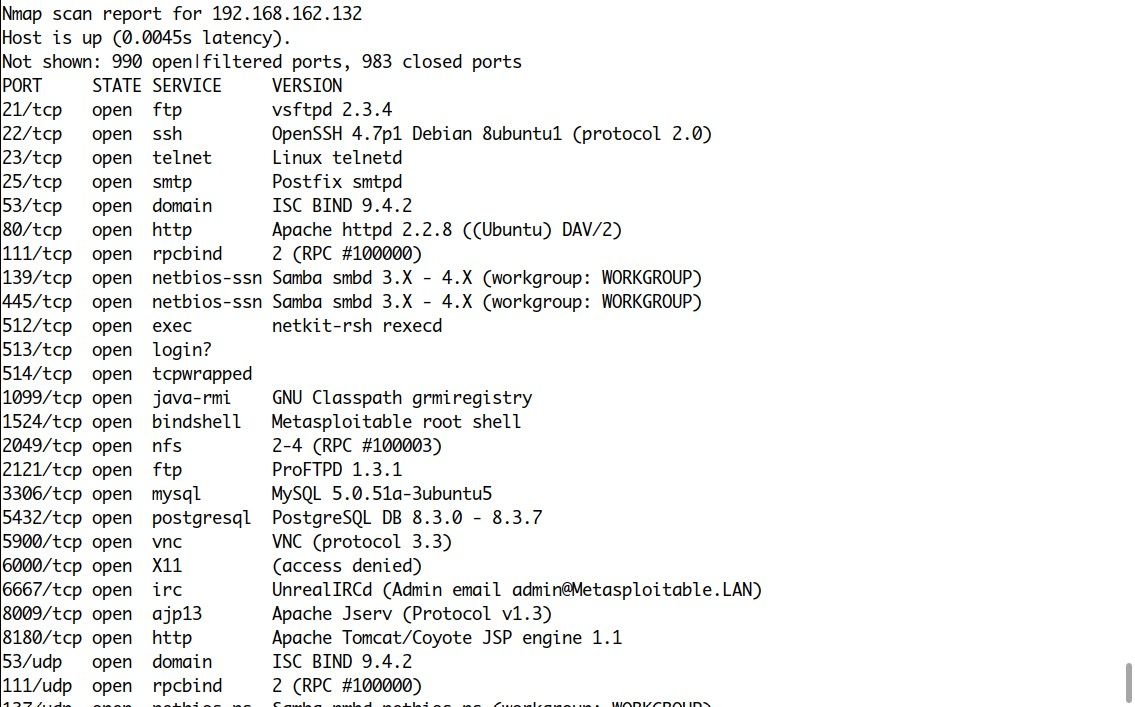

Nmap, som står for Network Mapper, er et anerkjent kommandolinjeverktøy blant eksperter innen cybersikkerhet. Dette verktøyet, som er gratis og åpen kildekode, brukes til nettverksoppdagelse og skanning for raskt å kartlegge nettverk og verter av alle størrelser.

Nmap er utviklet for å oppdage verter, tjenester og åpne porter i datanettverk, og generere et kart over nettverkets arkitektur. Verktøyet opererer ved å sende spesialkonstruerte pakker til målverter og analysere responsene. Informasjonen som fremkommer fra Nmap spiller en betydelig rolle i opptellingsprosessen.

Nmap er forhåndsinstallert i flere Linux-distribusjoner, men er også kompatibel med operativsystemene Windows, Linux og Mac. I tillegg er det enkelt å installere og bruke.

2. Nessus

Nessus er et populært, automatisert verktøy for sårbarhetsskanning og -vurdering, utviklet av Tenable Inc. Sikkerhetseksperter og forskere benytter dette verktøyet for å avdekke sårbarheter i sikkerheten til nettverk, systemer og applikasjoner, slik at organisasjoner proaktivt kan håndtere potensielle svakheter og styrke sin overordnede sikkerhetsstilling.

Nessus er brukervennlig og kan installeres på Linux, Windows og MacOS. Du kan finne mer informasjon om nedlasting og installasjon av Nessus på Tenable sin nettside. Her finner du også informasjon om muligheten til å melde deg på et kurs for å lære hvordan du bruker verktøyet.

Selv om Nessus tilbyr betalte versjoner, har Tenable en pakke kalt Nessus Essentials, som inkluderer alt nødvendig for å utføre individuelle skanninger.

3. Zenmap

Zenmap er den grafiske versjonen av Nmap. Den har de samme funksjonene som Nmap, men presenterer den innsamlede informasjonen i et lettleselig og velstrukturert format (med en søkbar database), i motsetning til CLI-versjonen som viser informasjonen direkte i terminalen. Zenmap er gratis og åpen kildekode, og kan brukes på Linux, Windows og MacOS.

I Zenmap kan du også lagre skanningsresultater og spesifikke kommandoer som du foretrekker, for senere bruk.

4. Nettoppdager

Netdiscover er et aktivt/passivt rekognoseringsverktøy som benyttes for å samle informasjon om et nettverk eller en IP-adresse. Det kan også brukes til å inspisere trafikk i et nettverk og identifisere IP-adresser i et lokalt nettverk (LAN). Dette er et kommandolinjeverktøy med åpen kildekode som er tilgjengelig i mange Linux-distribusjoner.

For å installere Netdiscover, kjør:

sudo apt install netdicover

Eller:

sudo dnf install netdiscover

Gjennomføring av en grundig penetrasjonstest

Fundamentet for en vellykket penetrasjonstest ligger i informasjonsinnhentings- og rekognoseringsfasen. Denne fasen er avgjørende for å skaffe en dyp forståelse av målnettverket. Jo mer informasjon du har om systemet som testes, desto bedre forberedt er du til å gjennomføre en nøyaktig og effektiv penetrasjonstest.