Ettersom data flyter ustanselig på tvers av bedriftsnettverk og -systemer, øker også risikoen for cybertrusler. Mens det finnes mange former for cyberangrep, er DoS og DDoS to typer angrep som fungerer forskjellig når det gjelder skala, utførelse og effekt, men som deler lignende mål.

Vi vil belyse forskjellene mellom disse to typene cyberangrep for å hjelpe deg med å beskytte systemene dine.

Innholdsfortegnelse

Hva er et DoS-angrep?

Et Denial of Service DoS-angrep er et angrep som utføres på en tjeneste som har som mål å forårsake en forstyrrelse av den normale funksjonen eller nekte andre brukere tilgang til den tjenesten. Dette kan være ved å sende flere forespørsler til en tjeneste enn den kan håndtere, noe som gjør den treg eller ødelagt.

Essensen av DoS er å oversvømme et målsystem med mer trafikk enn det kan håndtere, med det eneste målet å gjøre det utilgjengelig for de tiltenkte brukerne. Et DoS-angrep utføres vanligvis på en enkelt maskin.

Hva er et DDoS-angrep?

En distribuert Denial of Service DDoS ligner også på et DoS-angrep. Forskjellen er imidlertid at DDoS bruker en samling av flere tilkoblede nettenheter, også kjent som botnett, for å oversvømme et målsystem med overdreven internettrafikk for å forstyrre dens normale funksjon.

DDoS fungerer som en uventet trafikkork som tetter motorveien, og hindrer andre kjøretøy i å nå målet i tide. Et bedriftssystem forhindrer legitim trafikk fra å nå målet ved å krasje systemet eller overbelaste det.

Hovedtyper av DDoS-angrep

Ulike former for DoS/DDoS-angrep dukker opp ved siden av teknologiutviklingen, men i denne delen skal vi se på de viktigste angrepsformene som finnes. Disse angrepene kommer i stor grad i form av å angripe et nettverks volum, protokoll eller applikasjonslag.

#1. Volumbaserte angrep

Hvert nettverk/tjeneste har en mengde trafikk den kan håndtere i en gitt periode. Volumbaserte angrep tar sikte på å overbelaste et nettverk med en falsk mengde trafikk, noe som gjør at nettverket ikke kan behandle mer trafikk eller blir tregt for andre brukere. Eksempler på denne typen angrep er ICMP og UDP.

#2. Protokollbaserte angrep

Protokollbaserte angrep tar sikte på å overmanne serverressurser ved å sende store pakker til målnettverk og infrastrukturadministrasjonsverktøy som brannmurer. Disse angrepene retter seg mot svakheten i lag 3 og 4 i OSI-modellen. SYN-flom er en type protokollbasert angrep.

#3. Applikasjonslagsangrep

Applikasjonslaget til OSI-modellen genererer svaret på en klients HTTP-forespørsel. En angriper retter seg mot lag 7 av OSI-modellen som er ansvarlig for å levere disse sidene til en bruker ved å sende flere forespørsler for en enkelt side, noe som gjør serveren opptatt av den samme forespørselen og blir umulig å levere sidene.

Disse angrepene er vanskelige å oppdage fordi en legitim forespørsel ikke lett kan skilles fra en angripers forespørsel. Typen av dette angrepet inkluderer slowloris-angrep og en HTTP-flom.

Ulike typer DDoS-angrep

#1. UDP-angrep

User Datagram Protocol (UDP) er en type tilkoblingsløs kommunikasjon med en minimal protokollmekanisme som hovedsakelig brukes på sanntidsapplikasjoner der en forsinkelse i mottak av data ikke kan tolereres, for eksempel videokonferanser eller spill. Disse angrepene skjer når en angriper sender et stort antall UDP-pakker til et mål som gjør at serveren ikke kan svare på legitime forespørsler.

#2. ICMP flomangrep

Internet Control Message Protocol (ICMP) flomangrep er en type DoS-angrep som sender et for stort antall ICMP-ekkoforespørselspakker til et nettverk, noe som fører til overbelastning av nettverket og sløsing med nettverksbåndbredden som fører til en forsinkelse i responstid for andre brukere. Det kan også føre til et fullstendig sammenbrudd av nettverket/tjenesten som blir angrepet.

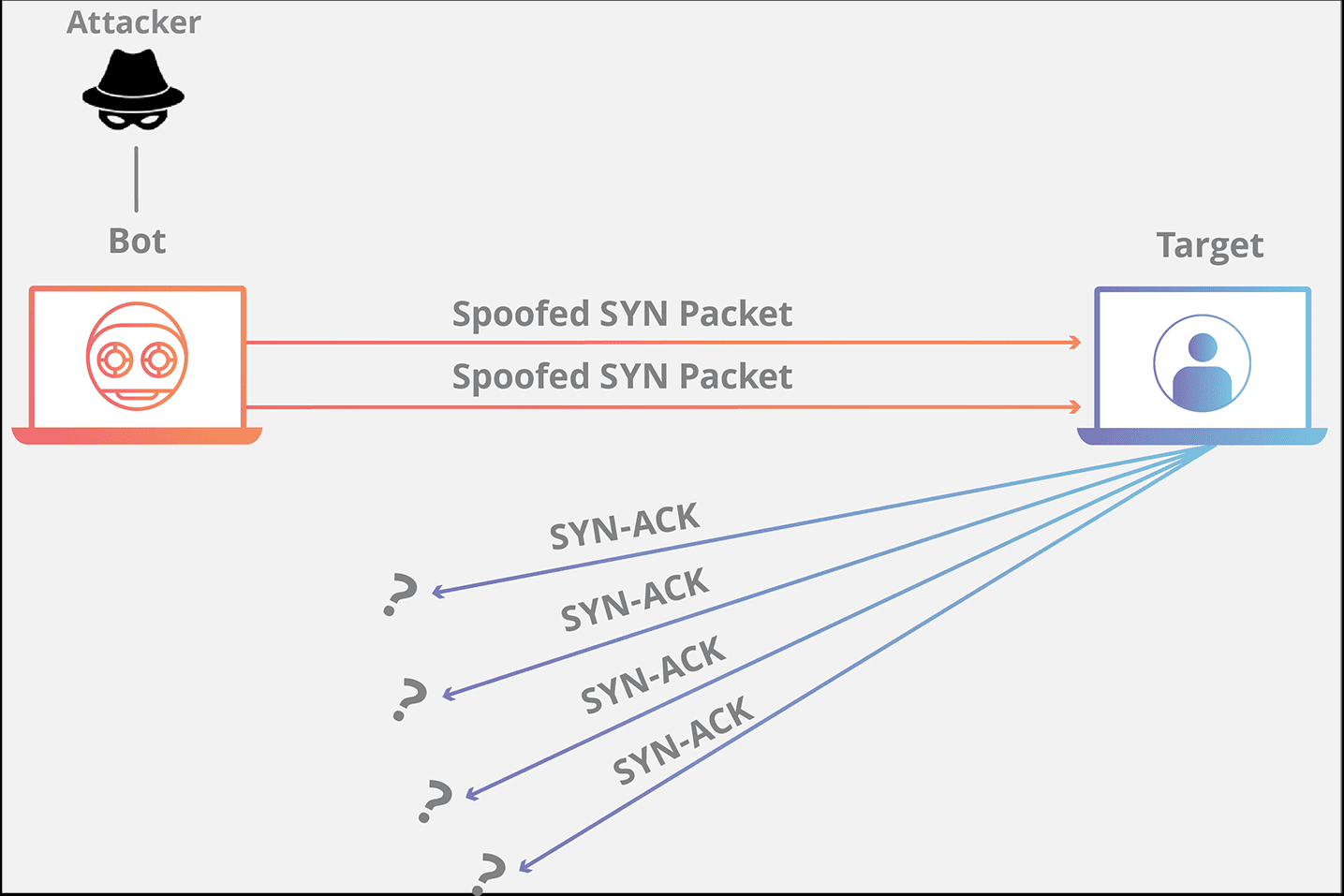

#3. SYN flomangrep

Bildekilde: Cloudflare

Bildekilde: Cloudflare

Denne typen angrep kan forklares av en kelner på en restaurant. Når en kunde legger inn en bestilling, leverer servitøren bestillingen til kjøkkenet, og deretter oppfyller kjøkkenet kundens bestilling, og kunden blir servert i et ideelt scenario.

I et SYN-flomangrep fortsetter en enkelt kunde å legge inn bestilling på bestilling bare etter å ha mottatt noen av sine tidligere bestillinger til kjøkkenet er for overfylt med så mange bestillinger og ikke er i stand til å oppfylle andres bestillinger. SYN flomangrep utnytter svakheter i TCP-forbindelsen.

Angriperen sender flere SYN-forespørsler, men svarer ikke på noen av SYN-ACK-svarene, noe som gjør at verten kontinuerlig venter på et svar fra forespørselen som binder opp ressurser til ingen ordreforespørsel kan sendes til verten.

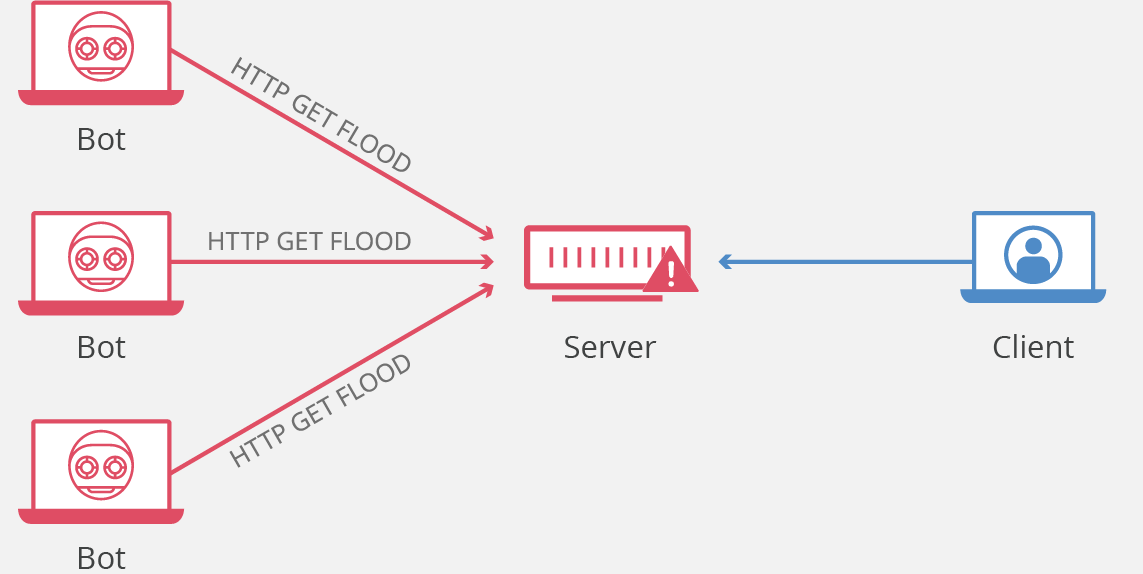

#4. HTTP flomangrep

Bildekilde: Cloudflare

Bildekilde: Cloudflare

En av de vanligste og enkleste metodene for dette angrepet er HTTP-flomangrepet, som utføres ved å sende flere HTTP-forespørsler til en server fra en annen IP-adresse. Målet med disse angrepene er å forbruke serverens strøm, nettverksbåndbredde og minne med legitime forespørsler som gjør den utilgjengelig for faktiske brukeres trafikk.

#5. Slowloris angrep

Et slowloris-angrep utføres ved å etablere flere delforespørsler til et mål, holde serveren åpen for tilkoblingen, vente på hele forespørselen som aldri blir sendt, overfylle den maksimalt tillatte tilkoblingen og føre til tjenestenekt for andre brukere .

Andre angrep inkluderer blant annet ping of death POD, forsterkning, dråpeangrep, IP-fragmenteringsangrep og flomangrep. Målet med dette angrepet er å overbelaste tjenesten/serveren, og begrense den fra å kunne behandle legitime forespørsler fra legitime brukere.

Hvorfor skjer DoS-angrep?

I motsetning til andre angrep som fokuserer på å få data fra serveren, har DoS-angriperen som mål å hindre serveren ved å bruke opp ressursene, slik at den ikke svarer på legitime brukeres forespørsler.

Med flere teknologiske fremskritt betjener flere bedrifter kunder ved hjelp av skyen via nettet. For at bedrifter skal opprettholde et forsprang i dagens markedsområde, er det nesten uunnværlig for dem å ha en tilstedeværelse på nettet. På den annen side kan konkurrenter utnytte DDoS-angrep for å diskreditere konkurrentene deres ved å stenge tjenestene deres, slik at de ser upålitelige ut.

DoS-angrep kan også brukes som løsepengevare av angripere. Oversvømmer en bedriftsserver med irrelevante forespørsler og ber bedriften om å betale løsepenger før de avbryter angrepene sine og gjør serveren tilgjengelig for legitime brukere.

Noen grupper har også rettet seg mot plattformer som av politiske eller sosiale årsaker ikke er enig med deres ideologier. Totalt sett har ikke DoS-angrep tillatelse til å tukle med dataene på serveren; snarere kan de bare stenge serveren fra å bli brukt av andre brukere.

Redusere DoS/DDoS-angrep

Når du vet at det er en mulighet for å bli angrepet, bør virksomheter sørge for at de setter inn tiltak for å sikre at deres systemer/servere ikke lett blir sårbare for dette angrepet uten å kjempe. Her er noen tiltak bedrifter kan ta for å sikre at de er trygge.

Overvåk trafikken din

Å forstå nettverkstrafikken din kan spille en stor rolle i å redusere DoS-angrep. Hver server har et trafikkmønster som den mottar. En plutselig topp på oversiden, vekk fra de vanlige trafikkmønstrene, indikerer tilstedeværelsen av uregelmessigheter, som også kan være et DoS-angrep. Å forstå trafikken din kan hjelpe deg med å handle raskt i tilfeller som dette.

Satsbegrensende

Ved å begrense antall forespørsler som kan sendes til en server/nettverk innenfor en bestemt tid, kan DoS-angrep dempes. Angripere vil vanligvis sende flere forespørsler samtidig for å oversvømme serveren. Med en hastighetsgrense på plass, når den tillatte mengden av forespørsler mottas innenfor en bestemt tidsramme, vil serveren automatisk forsinke den overskytende forespørselen, noe som gjør det vanskelig for DoS-angriperen å flyte over serveren.

Distribuert server

Å ha distribuert server i en annen region er en global beste praksis. Det bidrar også til å redusere DoS-angrep. Hvis en angriper starter et vellykket angrep på en server, vil ikke de andre bedriftsserverne bli påvirket og kan fortsatt betjene legitime forespørsler. Å bruke et innholdsleveringsnettverk for å cache servere på forskjellige steder i nærheten av brukere fungerer også som et lag av forebygging mot DoS-angrep.

Forbered en DoS/DDoS-angrepsplan

Å være forberedt på enhver form for angrep er nøkkelen til å redusere mengden skade som angrepet kan forårsake. Hvert sikkerhetsteam bør ha en trinn-for-trinn handlingsplan for hva de skal gjøre når en hendelse inntreffer for å unngå å lete etter løsninger i et angrep. Planen bør inkludere hva du skal gjøre, hvem du skal gå til, hvordan du opprettholder legitime forespørsler osv.

Overvåker systemet ditt

Kontinuerlig overvåking av serveren for eventuelle uregelmessigheter er svært viktig for allsidig sikkerhet. Sanntidsovervåking hjelper til med å enkelt oppdage angrep i tide og adressere dem før de eskalerer. Det hjelper også teamet å vite hva vanlig og unormal trafikk kommer fra. Overvåking bidrar også til å enkelt blokkere IP-adresser som sender inn ondsinnede forespørsler.

En annen måte å redusere DoS/DDoS-angrep på er ved å utnytte brannmurverktøy og overvåkingssystemer for nettapplikasjoner som er bygget for å oppdage og forhindre forekomsten av et vellykket angrep raskt. Disse verktøyene er automatiserte for å betjene denne funksjonen og kan gi allsidig sanntidssikkerhet.

Sucuri

Sucuri er en nettapplikasjonsbrannmur (WAF) og inntrengingsforebyggende system (IPS) for nettsteder. Sucuri blokkerer enhver form for DoS-angrep rettet mot lag 3, 4 og 7 i OSI-modellen. Noen av nøkkelfunksjonene inkluderer proxy-tjeneste, DDoS-beskyttelse og rask skanning.

Cloudflare

Cloudflare er et av de høyest rangerte DDoS-reduksjonsverktøyene. Cloudflare tilbyr også innholdsleveringsnettverk CDN samt tre lag med beskyttelse, nettsted DDoS-beskyttelse (L7), applikasjons-DDoS-beskyttelse (L4) og nettverks-DDoS-beskyttelse (L3).

Imperva

Imperva WAF er en proxy-server som filtrerer all innkommende trafikk som sendes og sørger for at den er trygg før den sendes over til webserveren. Proxy-tjeneste, sikkerhetsoppdatering og kontinuitet for nettstedtilgjengelighet er noen av hovedfunksjonene til Imperva WAF.

Stable WAF

Stable WAF er enkel å sette opp og hjelper med presis trusselidentifikasjon. Stack WAF gir applikasjonsbeskyttelse, inkludert nettsted, APIer og SaaS-produkter, innholdsbeskyttelse og DDoS-angrepsbeskyttelse for applikasjonslag.

AWS-skjold

AWS-skjold overvåker trafikk i sanntid ved å se på flytdata for å oppdage mistenkelig trafikk. Den bruker også pakkefiltrering og trafikkprioritering for å hjelpe til med å kontrollere trafikken gjennom serveren. Det er verdt å merke seg at AWS-skjoldet kun er tilgjengelig i AWS-miljøet.

Vi har gjennomgått noen praksiser som kan bidra til å redusere et vellykket DoD/DDoS-angrep på en server. Det er viktig å merke seg at ingen tegn på trusler/avvik skal avvises uten å bli riktig håndtert

DoS vs. DDoS-angrep

DoS og DDoS på overflatenivå er mye like. I denne delen vil vi dekke noen av de bemerkelsesverdige forskjellene som skiller dem fra hverandre.

ParameterDoSDDoSTrafficDoS kommer fra en enkelt opprinnelse. Derfor er mengden trafikk det kan generere relativt lav sammenlignet med DDoSDDoS-angrepet bruker flere roboter/systemer, noe som betyr at det kan forårsake en stor mengde trafikk fra forskjellige opprinnelser samtidig og overflyte en server raskt Kilde Enkelt system/botFlere systemer/bot samtidig timeMitigationDoS-angrep er lettere å oppdage og avslutte siden de kommer fra en enkelt opprinnelse.DDoS-angrep har flere opphav som gjør det vanskelig å identifisere kilden til alle målene og avslutte angrepetKompleksitetEnklere å utføreKrever store ressurser og litt teknisk kunnskapSpeedSlow sammenlignet med DDoSDDoS-angrep er veldig raskeImpactLimited impactEkstrem påvirkning på system/server

Bunnlinjen

Organisasjoner bør sørge for at sikkerheten til deres system er prioritert i alle tilfeller; et brudd/brudd i tjenester kan føre til potensielt tap av tillit fra brukere. DoS- og DDoS-angrep er alle ulovlige og skadelige for målsystemet. Derfor bør alle tiltak for å sikre at disse angrepene kan oppdages og håndteres tas på alvor.

Du kan også utforske topp skybasert DDoS-beskyttelse for små til bedriftsnettsteder.