Bli med på en utforskning av skykryptografi, dens forskjellige varianter og hvordan Google Cloud implementerer dette.

Skybasert databehandling, en underkategori av IaaS, har for lengst passert stadiet som et «buzzword». Det er nå en dominerende kraft der enkeltpersoner, selskaper og offentlige instanser benytter seg av skytjenester for å redusere kompleksiteten ved å drifte en lokal teknologistruktur.

Skyen er et symbol på brukervennlighet, kostnadseffektivitet og skalerbarhet.

Kort fortalt, skybasert databehandling betyr å leie datakraft som lagringsplass, RAM, CPU over internett, uten å fysisk være vert for noe selv.

Et dagligdags eksempel er Google Drive eller Yahoo Mail. Vi gir disse selskapene i oppdrag å lagre data – noen ganger sensitiv personlig eller forretningsrelatert informasjon.

Gjennomsnittsforbrukeren er vanligvis ikke opptatt av personvern eller sikkerhet ved skybasert databehandling. Likevel, enhver som er oppdatert på overvåkingshistorien eller sofistikerte dataangrep, bør være på vakt eller i det minste gjøre seg kjent med situasjonen.

Hva innebærer skykryptografi?

Skykryptografi tar tak i denne følelsen av usikkerhet ved å kryptere data som er lagret i skyen, for å forhindre uautorisert tilgang.

Kryptering er en teknikk der en algoritme (chiffer) brukes til å konvertere vanlig informasjon til en kryptert versjon. En angriper vil da ikke kunne forstå detaljene, selv om de blir synlige.

Det finnes flere typer kryptering basert på bruksområde. Det er derfor viktig å bruke en pålitelig krypteringsmetode for datasikkerhet i skyen.

For eksempel, klarer du å tyde følgende tekst?

Iggmhnctg rtqfwegu jkij-swcnkva vgejpqnqia & hkpcpeg ctvkengu, ocmgu vqqnu, cpf CRKu vq jgnr dwukpguugu cpf rgqrng itqy.

Nei!

Dette kan være en nøtt for en menneskelig hjerne, men ved å bruke en hvilken som helst Caesar-dekoder, vil den knekke det på sekunder:

Selv en som har kjennskap til Caesar-chiffer, vil forstå at alle bokstaver i den krypterte teksten er to plasser frem i alfabetet sammenlignet med bokstavene i klarteksten.

Poenget er altså å benytte seg av et sterkt chiffer, som for eksempel AES-256.

Hvordan fungerer skykryptografi?

De siste setningene i forrige avsnitt kan gi inntrykk av at du selv må velge en chiffer for å kryptere dataene.

I teorien kan det fungere slik. Men normalt aktiverer skytjenesteleverandøren kryptering som standard, eller du benytter en krypteringstjeneste fra en tredjepart.

Vi kan dele dette inn i to kategorier og se på implementasjonen.

#1. Kryptering via skyplattformen

Dette er den mest strømlinjeformede metoden der den etablerte skytjenesteleverandøren håndterer krypteringen.

Ideelt sett gjelder dette:

Data i hvilemodus

Dette er når dataene blir lagret i kryptert form før de overføres til lagringsbeholdere, eller etterpå.

Ettersom skykryptografi er et forholdsvis nytt felt, finnes det ingen definert standard. Mange forskningspublikasjoner undersøker ulike metoder, men det viktigste er anvendelsen i det virkelige liv.

Hvordan beskytter en ledende skyinfrastrukturleverandør som Google Cloud data i hvilemodus?

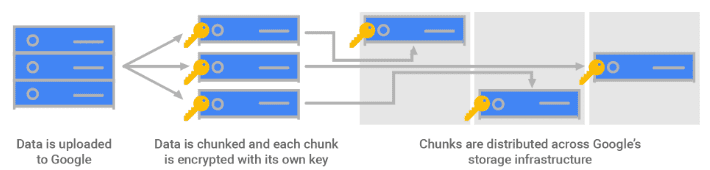

I følge Googles egne dokumenter, deles dataene inn i små enheter på noen få gigabyte som spres over deres lagringsbeholdere på forskjellige maskiner. Hver beholder kan inneholde data fra samme eller forskjellige brukere.

Videre blir hver enkelt enhet kryptert individuelt, selv om de ligger i samme beholder og tilhører samme bruker. Det betyr at dersom krypteringsnøkkelen tilknyttet en enhet blir kompromittert, vil andre filer være trygge.

Kilde: Google Cloud

Kilde: Google Cloud

Krypteringsnøkkelen endres også ved hver dataoppdatering.

Data på dette lagringsnivået krypteres med AES-256, med unntak av noen få eldre disker opprettet før 2015 som bruker AES-128-bits kryptering.

Dette er det første krypteringslaget – på det individuelle pakkenivået.

Deretter blir harddiskene (HDD) eller SSD-ene som inneholder disse dataenhetene, kryptert med et nytt lag AES-256-bits kryptering. Noen eldre HDD-er benytter fortsatt AES-128. Det er viktig å huske at krypteringsnøklene på enhetsnivå er forskjellige fra krypteringen på lagringsnivå.

Alle disse datakrypteringsnøklene (DEK) krypteres videre med nøkkelkrypteringsnøkler (KEK), som deretter administreres sentralt av Googles Key Management Service (KMS). Alle KEK-er bruker AES-256/AES-128-bits kryptering, og minst én KEK er knyttet til hver Google-skytjeneste.

Disse KEK-ene roteres minst én gang i løpet av 90 dager ved hjelp av Googles standard kryptografiske bibliotek.

Hver KEK sikkerhetskopieres, og det spores hver gang den brukes. Kun autorisert personell har tilgang.

Deretter blir alle KEK-ene kryptert på nytt med AES-256-bits kryptering, som genererer KMS-hovednøkkelen. Denne lagres i et annet nøkkeladministrasjonsanlegg, kalt Root KMS, som oppbevarer et begrenset antall slike nøkler.

Denne rot-KMS-en administreres på dedikerte maskiner i hvert Google Cloud-datasenter.

Rot-KMS-en er kryptert med AES-256, noe som skaper en enkelt rot-KMS-hovednøkkel som lagres i en peer-to-peer-infrastruktur.

Hver rot-KMS-forekomst kjører på hver rot-KMS-hovednøkkeldistributør som oppbevarer nøkkelen i minnet med tilfeldig tilgang.

Hver ny forekomst av rot-KMS-hovednøkkeldistributør godkjennes av allerede aktive forekomster for å hindre feil.

For å håndtere situasjonen der alle distributørforekomstene må starte samtidig, sikkerhetskopieres rot-KMS-hovednøkkelen på bare to fysiske lokasjoner.

Til sist har færre enn 20 Google-ansatte tilgang til disse sterkt sikrede stedene.

Dette er hvordan Google praktiserer skykryptografi for data i hvilemodus.

Hvis du ønsker å ha kontroll selv, kan du også administrere nøklene. Alternativt kan du legge til et ekstra lag med kryptering og administrere nøklene selv. Det er viktig å huske at det å miste nøklene også betyr at du vil miste tilgang til ditt eget skyprosjekt.

Det er ikke sikkert at du kan forvente denne detaljrikdommen fra alle andre skyleverandører. Google tar en premie for sine tjenester, men det kan være at du finner en annen leverandør som er billigere og som passer bedre til din spesifikke risikoprofil.

Data under overføring

Dette er når data flyttes innenfor skyleverandørens datasenter eller utenfor dets grenser, for eksempel når du laster opp data fra din egen maskin.

Igjen, det finnes ingen fastsatt metode for å beskytte data under transport, så la oss se på hvordan Google Cloud implementerer dette.

Whitepaperet om dette temaet, kryptering under overføring, skisserer tre tiltak for å sikre data som ikke er stasjonære: autentisering, kryptering og integritetssjekk.

Innenfor sitt datasenter sikrer Google data under overføring ved å bruke endepunktsautentisering og integritetsbekreftelse med valgfri kryptering.

Selv om brukeren kan velge ytterligere tiltak, bekrefter Google en fremragende sikkerhet internt med svært overvåket tilgang som er begrenset til et fåtall ansatte.

Utenfor sine fysiske grenser benytter Google en differensiert policy for sine egne skytjenester (som Google Disk) og alle kundeapplikasjoner som driftes i skyen (som alle nettsteder som kjører på datamotoren).

I det første tilfellet går all trafikk først til et sjekkpunkt som er kjent som Google Front End (GFE) ved hjelp av Transport Layer Security (TLS). Deretter får trafikken DDoS-beskyttelse, lastbalansering på tvers av servere, og blir til slutt dirigert til den aktuelle Google Cloud-tjenesten.

I det andre tilfellet ligger ansvaret for å sikre data under overføring hovedsakelig hos eieren av infrastrukturen, med mindre de benytter en annen Google-tjeneste (som Cloud VPN) for dataoverføring.

TLS brukes vanligvis for å sikre at data ikke endres underveis. Dette er den samme protokollen som brukes som standard når du kobler deg til et nettsted ved hjelp av HTTPS, som vises med et hengelåsikon i adressefeltet.

Den brukes i alle nettlesere, men du kan også bruke den i andre applikasjoner som e-post, lyd-/videosamtaler, direktemeldinger og lignende.

For de høyeste krypteringsstandardene finnes det virtuelle private nettverk som gir flere sikkerhetslag med avanserte krypteringschiffer som AES-256.

Det er imidlertid krevende å implementere skykryptografi på egen hånd, noe som bringer oss til …

#2. Kryptering som en tjeneste

Dette er et alternativ dersom standard sikkerhetsprotokoller på din skyplattform er svake eller mangler for spesifikke brukssituasjoner.

En opplagt løsning er å overvåke alt selv og sørge for datasikkerhet i bedriftsklasse. Men det er lettere sagt enn gjort og fjerner den smidige tilnærmingen som noen foretrekker ved skybasert databehandling.

Dette er grunnen til at vi kan bruke Encryption-as-a-service (EAAS), for eksempel CloudHesive. På samme måte som med skybasert databehandling, «leier» du denne gangen kryptering, og ikke CPU, RAM, lagring osv.

Avhengig av EAAS-leverandøren kan du bruke kryptering for både data i hvilemodus og under transport.

Fordeler og ulemper ved skykryptografi

Den største fordelen er sikkerhet. Bruk av skykryptografi sørger for at brukernes data er beskyttet mot nettkriminelle.

Selv om skykryptografi ikke kan stoppe alle angrep, handler det om å gjøre det man kan og ha et godt utgangspunkt dersom noe går galt.

Når det kommer til ulemper, er den første kostnadene og tiden som trengs for å oppgradere det eksisterende sikkerhetssystemet. Det er også lite man kan gjøre dersom man mister tilgang til krypteringsnøklene ved egen administrasjon.

Ettersom dette er en ny teknologi, er det heller ikke lett å finne en velprøvd EAAS.

Konklusjonen er at det beste alternativet er å bruke en etablert skytjenesteleverandør og stole på deres standard krypteringsmekanismer.

Oppsummering

Vi håper at dette har gitt deg et innblikk i skykryptografi. Kort fortalt handler det om datasikkerhet knyttet til skyen, inkludert når data forflyttes utenfor.

De fleste ledende skyinfrastrukturleverandører som Google Cloud, Amazon Web Services osv., har tilstrekkelig sikkerhet for de fleste bruksområder. Det skader likevel ikke å sette seg inn i terminologien før man plasserer sine forretningskritiske applikasjoner hos en leverandør.

PS: Sjekk ut noen løsninger for kostnadsoptimalisering i skyen for AWS, Google Cloud, Azure osv.