Portskanning er en teknikk innenfor datanettverk som brukes for å avdekke hvilke porter som er åpne på en bestemt enhet. Det kan sammenlignes med å sjekke hvilke dører som er åpne i et hus, og hvilke som er lukket.

Porter fungerer som virtuelle endepunkter som muliggjør kommunikasjon mellom ulike typer nettverkstjenester og applikasjoner over et nettverk. En sikkerhetsekspert kan bruke portskanning for å undersøke hvilke «dører» (porter) som er tilgjengelige på et nettverk.

Hver datamaskin har et stort antall porter, som alle har sin spesifikke funksjon i kommunikasjon. Noen porter er åpne for kommunikasjon, mens andre er lukket og ikke svarer på henvendelser.

Ved en portskanning sendes små meldinger til disse portene for å se om det kommer svar. Et svar indikerer at porten er åpen og kan potensielt brukes til å kommunisere med datamaskinen eller nettverket. Dette kan brukes til legitime formål, for eksempel å teste sikkerheten i eget nettverk, eller til ondsinnede formål, som å finne svakheter for å trenge inn i et system.

Betydningen av portskanning

Portskanning spiller en viktig rolle i datanettverk av flere årsaker:

Nettverksdeteksjon

Portskanning er et viktig verktøy for nettverksadministratorer for å identifisere enheter som er tilkoblet nettverket og hvilke tjenester de tilbyr. Dette er viktig for å ha en nøyaktig oversikt over enhetene og deres konfigurasjoner, noe som er essensielt for effektiv nettverksadministrasjon.

Feilsøking i nettverk

Portskanning kan bistå med å finne årsaken til nettverksproblemer, slik som tilkoblingsvansker. Ved å undersøke statusen til bestemte porter, kan administratorer avdekke feilkonfigurerte tjenester eller brannmurer som blokkerer trafikk.

Sikkerhetsvurdering

En av de viktigste bruksområdene for portskanning er i sikkerhetsvurderinger av nettverk. Det kan brukes til å finne mulige sårbarheter i nettverksenheter. For eksempel kan en åpen port med en utdatert tjeneste være et lett mål for angripere.

Brannmurkonfigurasjon

Portskanning benyttes til å teste og verifisere brannmurkonfigurasjoner. Ved å skanne både internt og eksternt, kan nettverksadministratorer sørge for at brannmurene filtrerer trafikk korrekt og beskytter nettverket.

Intrusjonsdeteksjon

Intrusjonsdeteksjons- og forebyggingssystemer (IDS/IPS) bruker ofte portskanningsteknikker for å identifisere skadelig nettverksaktivitet. Hvis et IDS oppdager et uvanlig antall tilkoblingsforsøk på spesifikke porter, kan det utløse et varsel.

Nettverkskartlegging

Portskanning bidrar til å lage nettverkskart, som er viktig for å forstå nettverkets struktur.

Tjenesteovervåkning

Portskanning brukes også til å overvåke tjenester for å sikre at de fungerer som de skal. Automatiserte skanninger kan regelmessig sjekke statusen til kritiske porter og varsle ved eventuelle problemer.

Penetrasjonstesting

Etiske hackere bruker ofte portskanning som en del av penetrasjonstester for å evaluere sikkerheten til et nettverk. Dette hjelper dem med å oppdage potensielle svakheter som ondsinnede angripere kan utnytte.

Hvordan fungerer portskanning?

Her er en trinnvis forklaring på hvordan portskanning fungerer:

#1. Velge målet

Det første steget er å velge målenheten eller IP-adressen som skal skannes. Dette kan være en enkelt enhet eller et helt nettverk.

#2. Velge skanneverktøyet

Portskanning utføres vanligvis ved hjelp av spesielle verktøy som kalles portskannere. Brukeren kan konfigurere skanneprosessen med ulike parametere.

#3. Sende meldingspakker

Portskanneren begynner med å sende en rekke meldingspakker til målet. Hver pakke er rettet mot en bestemt port på målenheten. Disse pakkene simulerer faktisk nettverkstrafikk og sjekker statusen til målportene.

#4. Analysere svar

Målenheten behandler de innkommende pakkene og svarer avhengig av portens tilstand. Det finnes fire vanlige svar:

Åpen: Målenheten svarer positivt på meldingen hvis porten er åpen og en tjeneste aktivt lytter. Dette indikerer at porten er tilgjengelig.

Lukket: Hvis svaret er «porten er stengt», betyr det at ingen tjeneste er aktiv på den aktuelle porten på målmaskinen.

Filtrert: Hvis meldingen ikke mottar svar, er porten filtrert. Dette kan skyldes en brannmur eller andre sikkerhetstiltak.

Ufiltrert: I enkelte tilfeller kan det være uklart om porten er åpen eller lukket fordi ingen svar mottas.

#5. Registrering av resultater

Portskanneren registrerer svarene som mottas fra målenheten for hver undersøkte port. Den holder orden på hvilke porter som er åpne, lukkede og filtrerte.

#6. Generere en rapport

Etter å ha skannet de valgte portene, samler verktøyet resultatene i en rapport. Denne rapporten gir detaljert informasjon om de åpne portene og deres tilhørende tjenester, som kan brukes for videre analyse.

#7. Tolke resultatene

Det siste trinnet er å analysere resultatene av portskanningen for å vurdere sikkerheten til målenheten. Dette kan avdekke potensielle sårbarheter og feilkonfigurasjoner som trenger oppmerksomhet.

Typer portskanning

Her er noen vanlige typer portskanningsteknikker:

#1. TCP Connect Scan

Dette er den mest grunnleggende formen for portskanning. Den forsøker å opprette en full TCP-forbindelse med hver port for å finne ut om den er åpen eller lukket.

Hvis en tilkobling opprettes, regnes porten som åpen. Denne skannemetoden er relativt lett å oppdage.

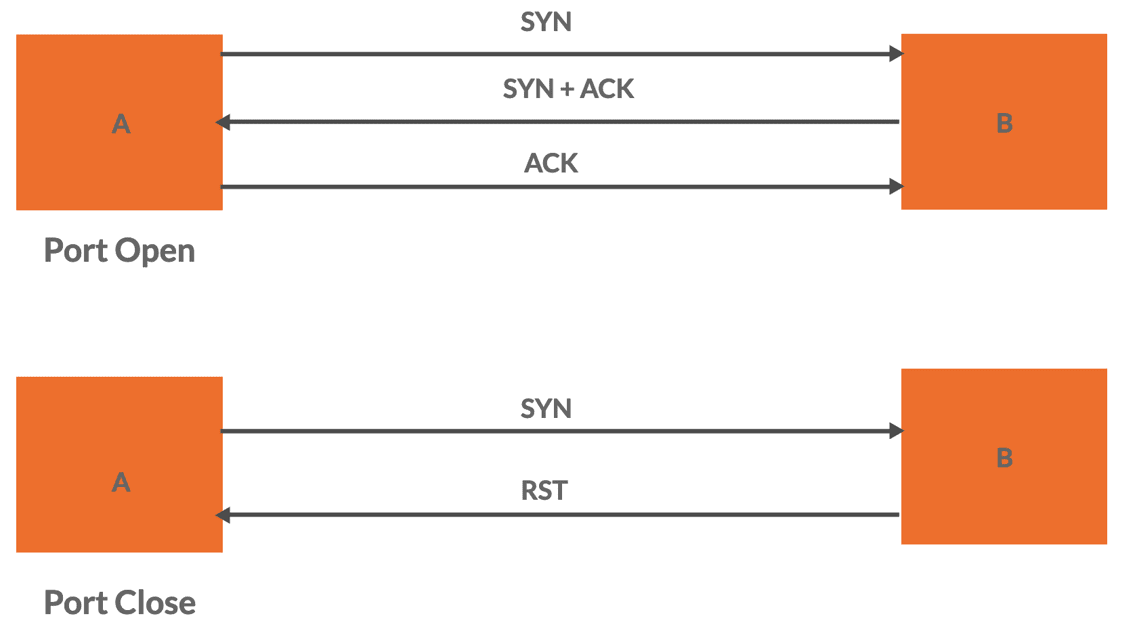

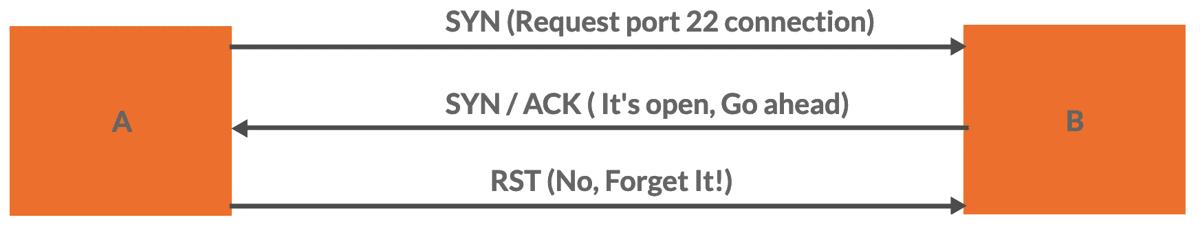

#2. TCP SYN-skanning (halvåpen skanning)

Her sender skanneren en TCP SYN-pakke til målporten. Hvis porten er åpen, returneres en SYN-ACK-melding.

I stedet for å fullføre treveis håndtrykket, sender skanneren en RST-melding (reset) for å avbryte forbindelsen. Denne metoden er mer diskret enn en full tilkoblingsskanning.

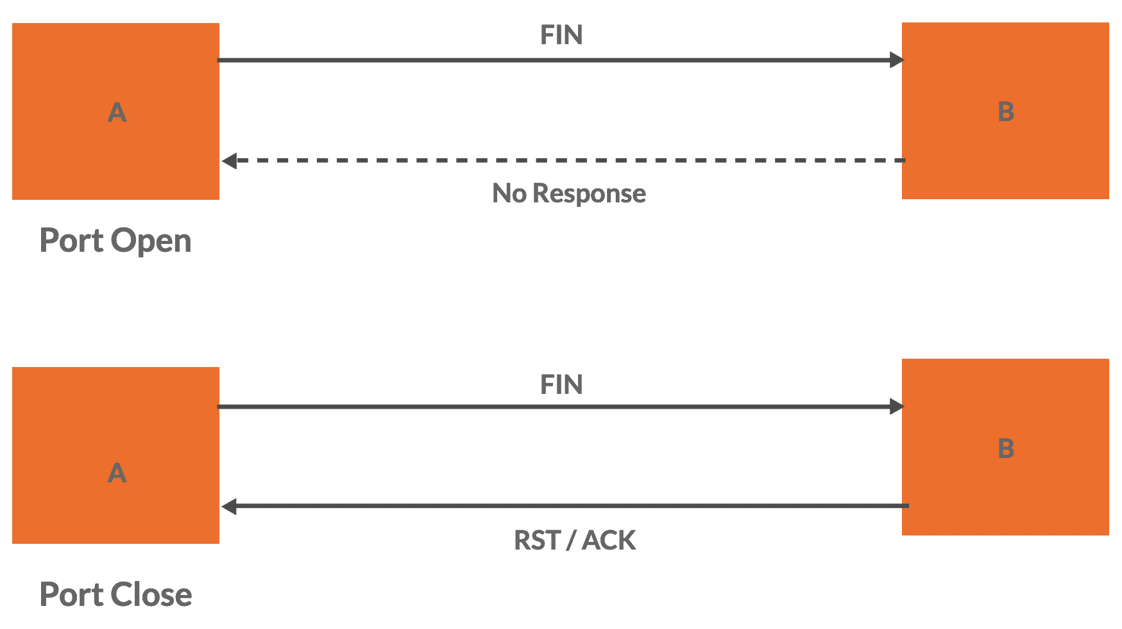

#3. TCP FIN skanning

Skanneren sender en TCP FIN-pakke til målporten.

Hvis porten er stengt, svarer den med en RST-pakke. Hvis porten er åpen, ignoreres FIN-pakken. Denne metoden kan være effektiv i noen situasjoner, men fungerer ikke mot alle systemer.

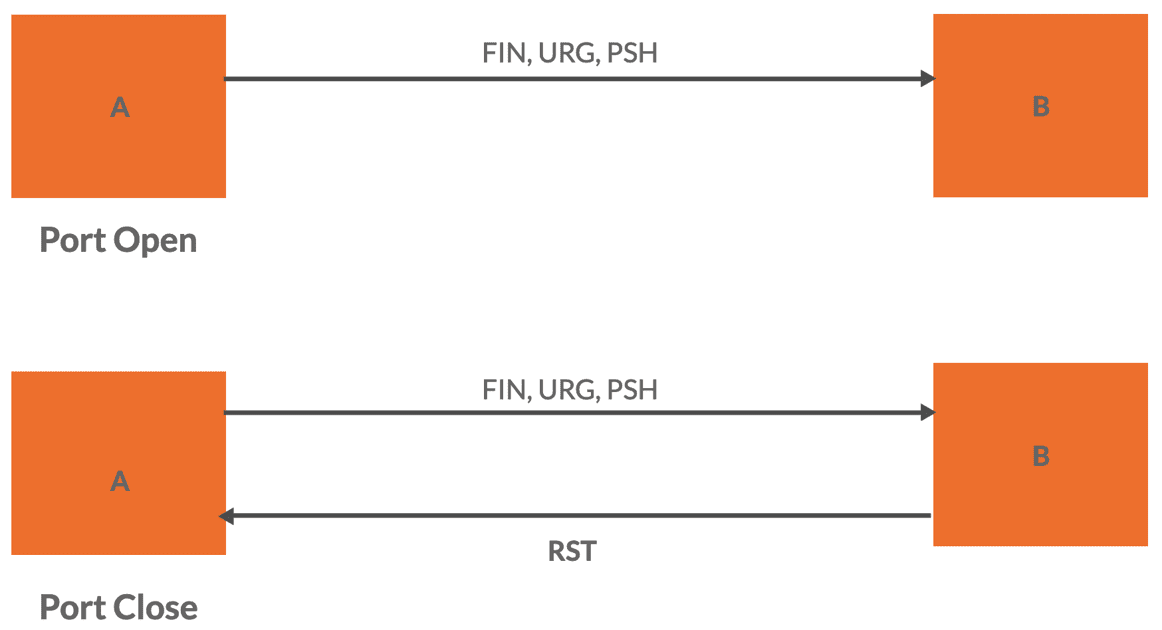

#4. TCP XMAS Tree Scan

Som med FIN-skanningen, sendes en TCP-pakke med FIN-, URG- og PSH-flaggene satt.

Hvis porten er stengt, skal den svare med en RST-pakke. Hvis porten er åpen, ignoreres pakken.

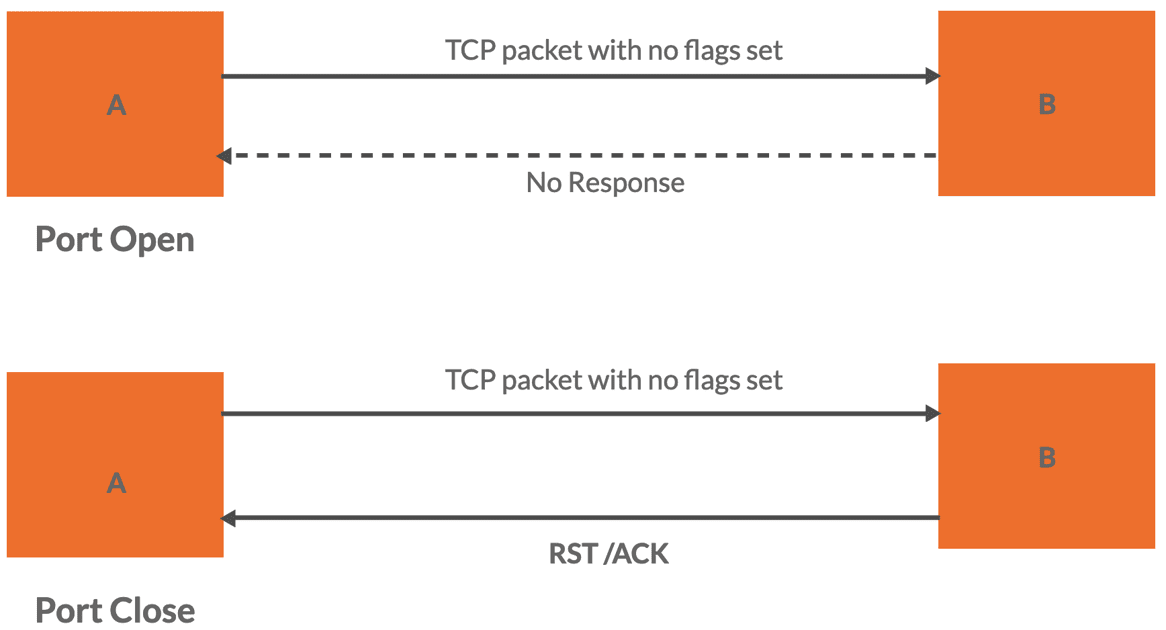

#5. TCP nullskanning

Under en nullskanning sender skanneren en TCP-pakke uten noen flagg satt.

Åpne porter ignorerer de sendte dataene, og stengte porter svarer ofte med en RST-melding. Denne metoden er diskret, men ikke alltid pålitelig.

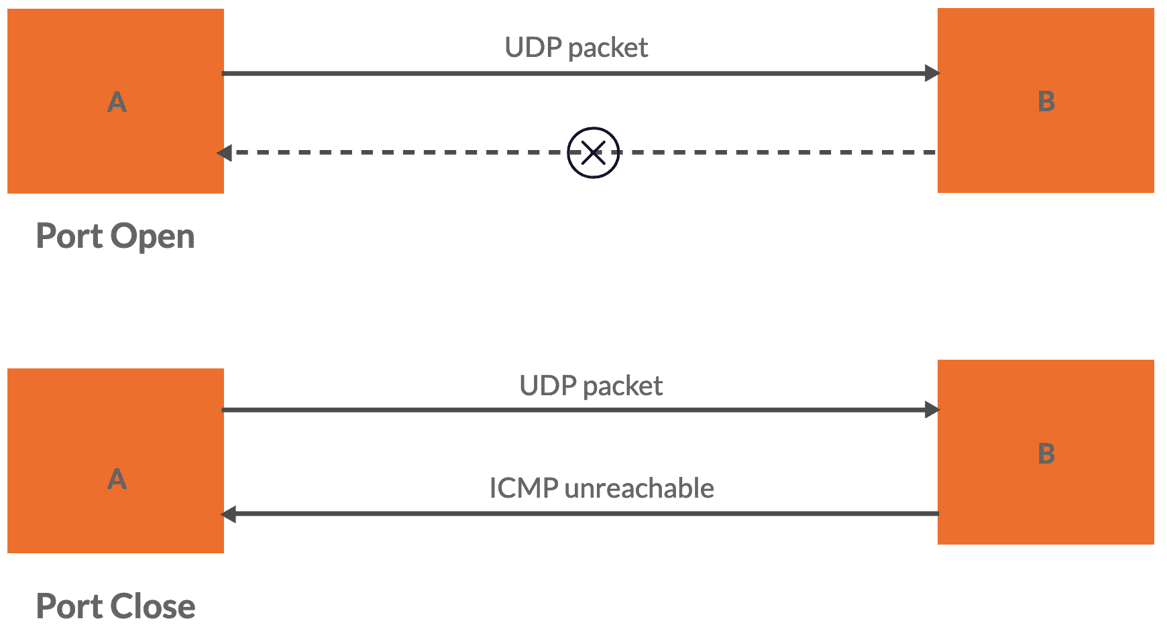

#6. UDP-skanning

Skanning av UDP-porter er mer komplisert fordi UDP er en tilkoblingsløs protokoll.

Skanneren sender en UDP-pakke til målporten og venter på svar. Hvis porten er stengt, kan den svare med en ICMP Port Unreachable-melding. Hvis den er åpen, kan det komme et svar på applikasjonsnivå. UDP-skanning kan være tregere på grunn av den manglende tilkoblingsorienteringen.

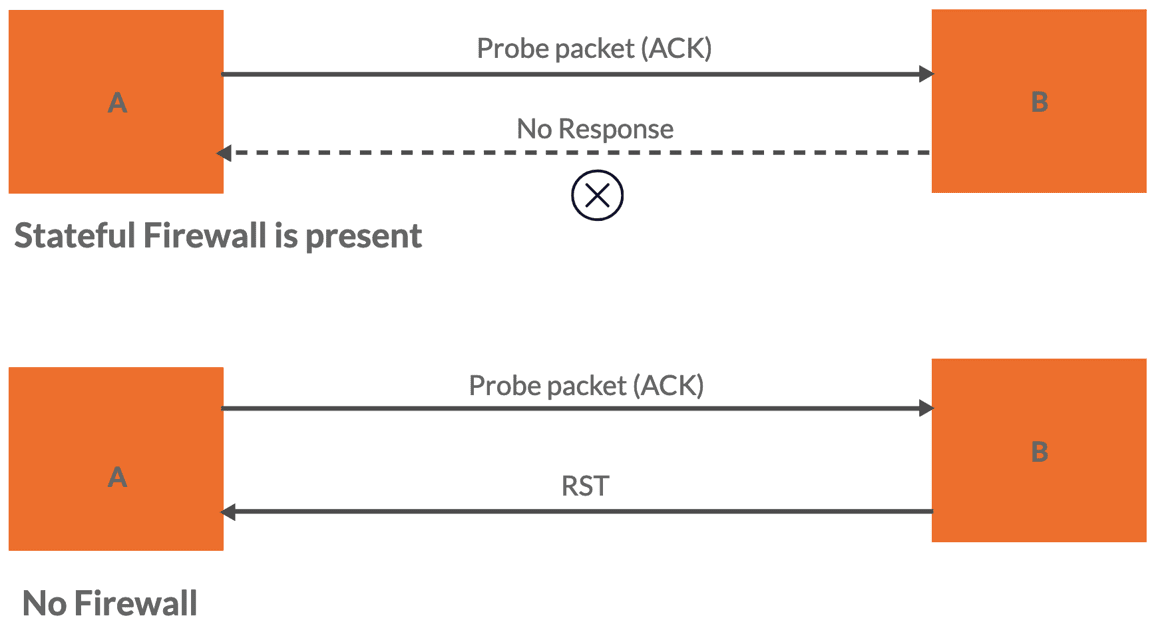

#7. ACK-skanning

Under denne skanningen sendes en ACK (bekreftelse)-pakke til målporten. Svaret avhenger av om porten er filtrert eller ufiltrert.

Hvis den er filtrert, kan den reagere med en RST-pakke eller ingen respons. Hvis den er ufiltrert, kan den ignorere pakken. Denne skanningen er nyttig for å identifisere tilstandsfulle brannmurer.

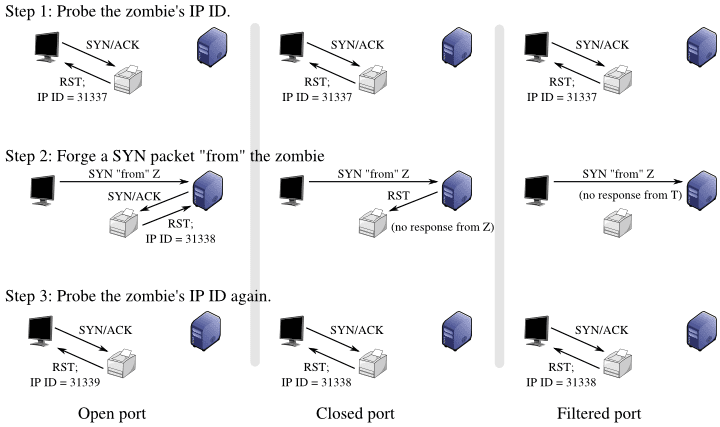

#8. Inaktiv skanning (zombieskanning)

Dette er en avansert metode som bruker en «zombie»-vert som en mellommann for å utføre skanningen.

Ved å analysere IPID-sekvensnummer i svarene fra zombieverten, kan skanneren bestemme statusen til målporten. Inaktiv skanning er svært diskret, men kompleks å utføre.

Bildekilde – bam programvare

Bildekilde – bam programvare

Viktig merknad: Uautorisert portskanning kan betraktes som en inntrengning. Det er avgjørende å ha de nødvendige tillatelsene før portskanning utføres.

De beste portskannerne

Portskannerverktøy automatiserer og forenkler mange manuelle oppgaver knyttet til nettverksrekognosering.

#1. Nmap (Nettverkskartlegger)

Nmap er et av de mest populære og kraftfulle nettverksskanningsverktøyene med åpen kildekode.

Det har en skriptmotor som lar brukere skrive egendefinerte skript for å utføre ulike oppgaver under skanningen. Disse skriptene kan brukes med eksterne databaser for sårbarhetsdeteksjon, informasjonsinnhenting og mer.

Nmap kan også gi informasjon om typen brannmur/pakkefiltreringsregler som er i bruk i et nettverk ved å analysere hvordan pakker filtreres eller forkastes.

Det finnes mange detaljerte artikler om hvordan du bruker Nmap for sårbarhetsskanning.

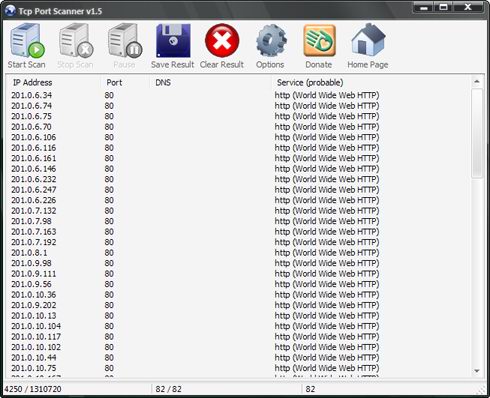

#2. TCP-portskanner

En TCP-portskanner er et gratis og brukervennlig verktøy for å analysere statusen til TCP/IP-porter på en målenhet.

En av de utmerkede egenskapene er hastigheten. Den kan skanne nettverk med opptil 10 000 porter per sekund.

Den bruker hovedsakelig SYN-skannemetoden, som sender en TCP SYN-pakke til målporten og analyserer responsen.

Brukere kan lagre resultatene av skanningene sine i en tekstfil.

#3. Netcat

Netcat er et kraftig verktøy for å lese og skrive data over nettverkstilkoblinger ved hjelp av TCP/IP-protokollen, og det brukes ofte for feilsøking i nettverk.

Den kan opprette både utgående og inngående nettverksforbindelser ved hjelp av TCP- eller UDP-protokoller.

Den støtter også tunnelering, som lar deg lage spesialiserte tilkoblinger som konvertering fra UDP til TCP, og den gir fleksibilitet i konfigurering av nettverksparametere som grensesnitt og lytteporter.

Netcat tilbyr avanserte alternativer som bufret sendemodus, som sender data med spesifikke intervaller, og hexdump, som kan vise overførte og mottatte data i heksadesimalt format. Den har også en RFC854 telnet-kodeparser og responder, som kan være nyttig for å emulere telnet-sesjoner.

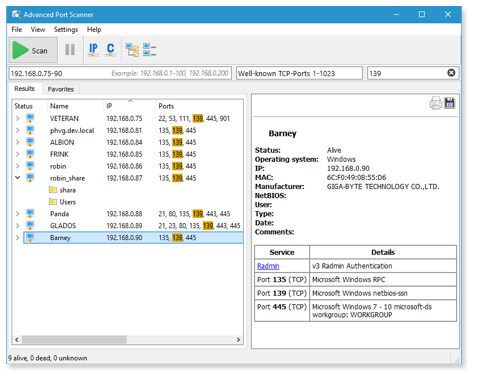

#4. Avansert portskanner

Avansert portskanner er et annet kraftig verktøy som raskt kan sjekke hvilke enheter som er tilkoblet et nettverk, og hvilke av dem som har åpne porter.

Det kan enkelt finne ut hvilke programmer eller programvare som kjører på de åpne portene, og det hjelper også med å få tilgang til ressursene bak dem, hvis det finnes åpne porter.

Det kan for eksempel hjelpe deg med å åpne nettsteder (HTTP/HTTPS), laste ned filer (FTP) eller få tilgang til delte mapper på andre datamaskiner.

Du kan til og med kontrollere andre datamaskiner eksternt. Det gir deg muligheten til å betjene en datamaskin fra et annet sted, som om du satt rett foran den. Dette er nyttig for oppgaver som feilsøking eller administrering av flere datamaskiner.

Hvordan bruker cyberangripere portskanning?

Angripere bruker portskanning som en teknikk for å samle inn informasjon om potensielle mål og svakheter. Her er hvordan de bruker det:

Identifisering av sårbare tjenester

Angripere skanner en rekke IP-adresser eller spesifikke mål for å identifisere åpne porter og tjenester. De kan for eksempel lete etter velkjente porter som er knyttet til vanlige tjenester (som port 80 for HTTP) for å finne svakheter i webservere eller andre tjenester.

Kartlegging av nettverket

Portskanning hjelper angripere med å kartlegge nettverkets struktur og identifisere enheter og deres roller. Denne informasjonen brukes til å planlegge videre angrep.

Fingeravtrykk

Angripere analyserer svarene de mottar fra åpne porter for å identifisere den spesifikke programvaren og versjonen som kjører på målet. Dette hjelper dem med å designe angrepsvektorer som er tilpasset svakhetene i den programvaren.

Brannmurunndragelse

Angripere kan bruke portskanning for å finne åpne porter som omgår brannmurregler, noe som gir dem potensiell tilgang til et nettverk eller en enhet.

Forsvar mot portskanning

Vurder følgende tiltak for å beskytte deg mot portskanning og sikre nettverket ditt:

Brannmurer

Implementer robuste brannmurregler for å begrense innkommende og utgående trafikk. Åpne kun nødvendige porter for viktige tjenester og se over og oppdater brannmurkonfigurasjonene regelmessig.

IDS og IPS system

Bruk inntrengingsdeteksjons- og forebyggingssystemer for å overvåke nettverkstrafikk for mistenkelig aktivitet, inkludert portskanningsforsøk, og iverksette tiltak for å blokkere eller varsle om slik aktivitet.

Havnesikkerhet

Skann regelmessig ditt eget nettverk for åpne porter og tjenester. Steng eventuelle porter som ikke er i bruk for å redusere angrepsoverflaten.

Nettverksovervåking

Overvåk kontinuerlig nettverkstrafikk for uvanlige eller gjentatte tilkoblingsforsøk, som kan indikere et portskanningsangrep.

Hastighetsbegrensning

Implementer regler for hastighetsbegrensning i brannmurer/rutere for å begrense antall tilkoblingsforsøk fra en enkelt IP-adresse, noe som gjør det vanskeligere for angripere å gjennomføre omfattende skanninger.

Honningpotter

Bruk honningpotter eller lokkesystemer for å avlede angripernes oppmerksomhet og samle inn informasjon om deres taktikker uten å risikere ditt faktiske nettverk.

Regelmessige oppdateringer

Hold all programvare oppdatert med sikkerhetsoppdateringer for å minimere risikoen for sårbarheter som angripere kan utnytte.

Portskanning vs. nettverksskanning

Her er en klar sammenligning mellom portskanning og nettverksskanning:

Portskanning

Fokus: Identifisere åpne porter og tjenester på en spesifikk enhet eller IP-adresse.

Mål: Å finne inngangspunkter for kommunikasjon eller potensielle sårbarheter på et enkelt mål.

Metode: Sender datapakker til individuelle porter for å bestemme deres status (åpen, lukket, filtrert).

Omfang: Begrenset til en enkelt enhet eller IP-adresse.

Brukstilfeller: Nettverkssikkerhet, feilsøking, tjenesteoppdagelse og penetrasjonstesting.

Nettverksskanning

Fokus: Kartlegge og oppdage enheter, undernett og nettverkstopologi på tvers av et helt nettverk.

Mål: Å lage en oversikt over nettverksressurser, inkludert enheter og deres egenskaper.

Metode: Skanner flere IP-adresser og enheter for å identifisere deres tilstedeværelse/attributter.

Omfang: Dekker et helt nettverk, inkludert flere enheter, undernett og nettverkssegmenter.

Brukstilfeller: Nettverksadministrasjon, sikkerhetsvurdering, lagerstyring og sårbarhetsvurdering.

Portskanning fokuserer på å identifisere åpne porter og tjenester på en bestemt enhet, mens nettverksskanning handler om å oppdage og kartlegge nettverksstrukturen på tvers av et bredere nettverksinfrastruktur. Begge teknikkene har forskjellige bruksområder innen nettverksadministrasjon.

Konklusjon✍️

Portskanning er en viktig ressurs for å opprettholde helsen og sikkerheten til datanettverk.

Forhåpentligvis var denne artikkelen nyttig for å lære om portskanning og dens betydning.

Du kan også være interessert i å lære om den beste programvaren for nettverkstilgangskontroll for å utføre sikkerhetsvurderinger.