Helt fra starten har rammverket kjent som «cyber kill chain» spilt en sentral rolle i identifiseringen og nøytraliseringen av avanserte cybertrusler. Imidlertid konkluderer nå mange eksperter innenfor cybersikkerhet med at denne metoden er utilstrekkelig for å beskytte mot dagens cyberangrep i et landskap som stadig er i endring.

Hva er egentlig dette cyber kill chain-rammeverket, hvordan fungerer det, og hva er de største begrensningene? Fortsett å lese for å få svarene.

Hva er et Cyber Kill Chain-rammeverk?

Utviklet av Lockheed Martin, er cyber kill chain-rammeverket basert på militærets «kill chain»-modell for å avdekke og forhindre fiendtlig aktivitet.

Det assisterer sikkerhetsteam med å forstå og motarbeide inntrengninger ved å skissere de ulike stadiene i et cyberangrep. Samtidig gir det innsikt i de kritiske punktene hvor cybersikkerhetspersonell kan identifisere, oppdage og avskjære angripere.

Cyber kill chain er spesielt nyttig i kampen mot avanserte vedvarende trusler (APT), der trusselaktører bruker betydelig tid på å kartlegge ofrene sine og nøye planlegge sine cyberangrep. Disse angrepene kombinerer ofte skadelig programvare, trojanere og sosial manipulasjon.

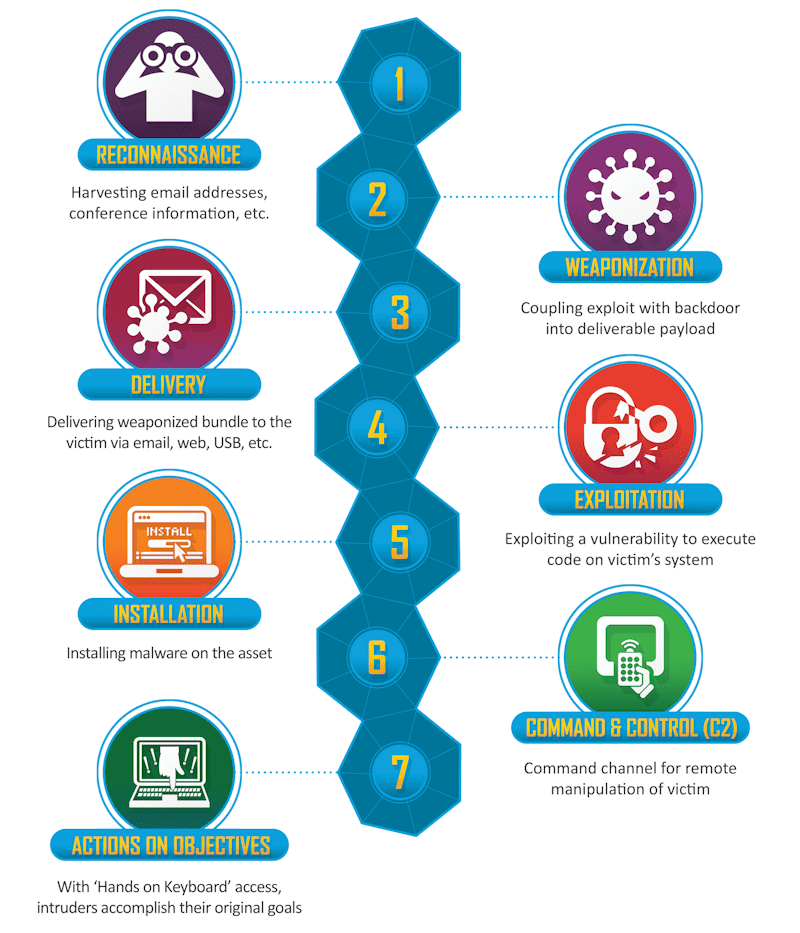

Cyber kill chain-modellen består av syv distinkte trinn: Rekognosering, våpenisering, levering, utnyttelse, installasjon, kommando og kontroll, og handlinger på mål. Hvert stadium representerer et trinn på angriperens vei.

Faser i Cyber Kill Chain-rammeverket

Rammverket for cyber kill chain gir sikkerhetsteam muligheten til å forutsi angripernes bevegelser, noe som gir raskere intervensjon.

Bildekreditt: Lockheed Martin

Bildekreditt: Lockheed Martin

Her er de syv trinnene i cyber kill chain-prosessen:

#1. Rekognosering

Rekognoseringsfasen dreier seg om innsamling av informasjon om målet eller nettverket.

Det finnes to hovedtyper av rekognosering:

Passiv rekognosering

I denne fasen forsøker hackere å samle inn informasjon fra offentlig tilgjengelige kilder. Dette kan inkludere å undersøke WHOIS-data, stillingsannonser, LinkedIn-profiler, sosiale medier-kontoer, bedrifters nettsider og mer. De kan også benytte verktøy som ARIN og SHODAN for å finne sårbarheter og mulige inngangspunkter.

Siden passiv rekognosering ikke innebærer direkte interaksjon med organisasjoner, prøver hackere å samle så mye informasjon som mulig om målet i denne fasen.

Aktiv rekognosering

I aktiv rekognosering tar trusselaktører kontakt med organisasjonen din på en eller annen måte for å innhente informasjon som kan hjelpe dem med å trenge inn i bedriftens nettverk. De bruker verktøy som NMAP, sårbarhetsskannere, portskannere, bannergrabbing, etc.

Rekognoseringsfasen er kritisk i ethvert cyberangrep. Jo mer informasjon en trusselaktør har om målets nettverk, desto bedre kan de planlegge angrepet sitt.

For å stoppe trusselaktører ved passiv og aktiv rekognosering kan du gjøre følgende:

- Begrens utlevering av offentlig informasjon som hackere kan bruke til å planlegge phishing-angrep.

- Lag en policy for akseptabel bruk av sosiale medier.

- Endre serverfeilmeldinger slik at de ikke lekker ut viktig informasjon om nettverket.

- Deaktiver ubrukte porter og tjenester.

- Implementer en brannmur med en funksjon for innbruddsforebygging (IPS).

Hovedmålet med rekognoseringsfasen er å avdekke en svakhet som hackere kan utnytte for å få tilgang til nettverket ditt.

Opprettelse av honeypots og honeynets er en effektiv metode for å oppdage sårbarheter i nettverket og styrke forsvaret.

#2. Våpenisering

Våpeniseringsstadiet har som mål å utvikle et angrepsverktøy (angrepsvektor) som kan utnytte systemets eller nettverkets sårbarhet som ble oppdaget i rekognoseringsfasen.

Denne prosessen kan inkludere valg eller opprettelse av den rette skadelige programvaren, løsepengevaren eller ondsinnet kode som samsvarer med sårbarheten.

Angriperen kamuflerer skadelig programvare i et filformat som ser ufarlig ut, for eksempel et Word-dokument eller en PDF, for å lure målet til å åpne det.

Metasploit, SQLMAP, Exploit-DB og verktøysett for sosial manipulering er vanlige verktøy i denne fasen.

Våpeniseringsfasen handler om hvilken angrepsvektor hackere vil benytte for å angripe systemer og nettverk.

Å styrke forsvaret er en viktig strategi for å forhindre at angrepsvektorer kommer inn i systemene og nettverkene dine.

Her er noen tips for å starte:

- Vær proaktiv med patch-administrasjon i organisasjonen. Dette reduserer angrepsoverflaten hvis det ikke finnes sårbarheter i programvare og operativsystemer.

- Installer pålitelig antivirusprogramvare på alle endepunkter.

- Deaktiver makroer i Office, JavaScript og unødvendige nettlesertillegg.

- Bruk e-postsikkerhetsverktøy og nettleserisolering.

- Overvåk loggfiler for å oppdage uregelmessigheter i nettverket.

Sørg også for at du har et godt system for oppdagelse og forebygging av inntrengning, og implementer multifaktorautentisering i organisasjonen.

#3. Levering

Nå som hackere har valgt en passende angrepsvektor for å utnytte sårbarhetene, kommer tiden for levering, når angriperne prøver å infiltrere nettverket ditt.

Leveringsmetoden kan variere avhengig av angrepsvektoren som brukes.

Typiske eksempler på leveringsmetoder inkluderer:

- Nettsider – Trusselaktører kan infisere tredjepartsnettsider som potensielle mål ofte besøker.

- E-poster – Angripere kan sende infiserte e-poster med skadelig programvare.

- USB-enheter – De kan legge igjen infiserte USB-enheter i fellesområder, i håp om at brukere vil koble dem til systemene sine.

- Sosiale medier – Nettkriminelle kan bruke sosiale medier til å utføre phishing-angrep som lurer brukere til å klikke på infiserte lenker.

Det mest effektive forsvaret mot levering av vanlige angrepsvektorer er å fokusere på opplæring av ansatte.

Andre sikkerhetstiltak du kan iverksette er å implementere en webfiltrering og DNS-filtreringsløsning, og deaktivere USB-porter på enheter.

#4. Utnyttelse

I utnyttelsesfasen i cyber kill chain-rammeverket bruker angripere verktøyet for å utnytte svakheter i målsystemet. Dette markerer starten på selve angrepet etter våpenlevering.

Her er en nærmere titt:

- Angripere finner sårbarheter i programvare, systemer eller nettverk.

- De introduserer det ondsinnede verktøyet eller koden som er rettet mot å utnytte disse sårbarhetene.

- Utnyttelseskoden aktiveres og utnytter sårbarhetene for å oppnå uautorisert tilgang eller privilegier.

- Ved å trenge inn i perimeteren kan angripere utnytte målsystemene ytterligere ved å installere skadelige verktøy, kjøre skript eller endre sikkerhetssertifikater.

Denne fasen er sentral i overgangen fra en ren trussel til en sikkerhetshendelse. Målet med utnyttelsesfasen er å oppnå tilgang til systemene eller nettverket ditt.

Et faktisk angrep kan ta form av SQL-injeksjon, bufferoverflyt, skadelig programvare, JavaScript-kapring og mer.

De kan bevege seg sideveis i nettverket og identifisere flere inngangspunkter underveis.

På dette stadiet er en hacker inne i nettverket ditt og utnytter sårbarheter. Du har begrensede ressurser til å beskytte systemer og nettverk.

Du kan benytte funksjonen Data Execution Prevention (DEP) og anti-utnyttelsesfunksjonen i antivirusprogrammet ditt (hvis det har en) for å beskytte deg mot utnyttelse.

Noen EDR-verktøy kan også hjelpe deg med å oppdage og reagere raskt på cyberangrep.

#5. Installasjon

Installasjonsstadiet, også kjent som privilegieeskaleringsstadiet, omfatter installasjon av skadelig programvare og distribusjon av andre skadelige verktøy, slik at trusselaktører kan opprettholde vedvarende tilgang til systemene og nettverkene dine, selv etter at du har oppdatert og startet det kompromitterte systemet på nytt.

Standardteknikker brukt i installasjonsfasen inkluderer:

- DLL-kapring

- Installasjon av en ekstern tilgangstrojaner (RAT)

- Registerendringer slik at skadelige programmer kan starte automatisk

Angripere kan også forsøke å skape en bakdør for å oppnå kontinuerlig tilgang til systemer eller nettverk, selv når det opprinnelige inngangspunktet er stengt av sikkerhetseksperter.

Hvis nettkriminelle har nådd dette stadiet, er beskyttelsen din begrenset. Systemet eller nettverket ditt er blitt infisert.

Nå kan du benytte deg av verktøy etter infeksjon, som verktøy for brukeratferdsanalyse (UBA) eller EDR-verktøy for å sjekke om det er uvanlig aktivitet knyttet til register- og systemfiler. I tillegg bør du være forberedt på å iverksette din responsplan for hendelser.

#6. Kommando og kontroll

I kommando- og kontrollfasen etablerer angriperen en forbindelse med det kompromitterte systemet. Denne lenken tillater fjernkontroll over målet. Angriperen kan nå sende kommandoer, motta data eller laste opp mer skadelig programvare.

To vanlige taktikker er tilsløring og tjenestenekt (DoS).

- Tilsløring hjelper angripere med å skjule sin tilstedeværelse. De kan slette filer eller endre koder for å unngå oppdagelse. I hovedsak dekker de sporene sine.

- Tjenestenekt distraherer sikkerhetsteamene. Ved å forårsake problemer i andre systemer, avleder de oppmerksomheten din fra deres primære mål. Dette kan omfatte forstyrrelse av nettverket eller nedleggelse av systemer.

På dette stadiet er systemet ditt fullstendig kompromittert. Du bør fokusere på å begrense hva hackere kan kontrollere og oppdage uvanlig aktivitet.

Nettverkssegmentering, inntrengningsdeteksjonssystemer (IDS) og sikkerhetsinformasjon og hendelsesadministrasjon (SIEM) kan hjelpe deg med å begrense skaden.

#7. Handlinger på mål

Cyber kill chain’s syv trinn kulminerer i «Handlinger på mål»-fasen. Her utfører angriperne sitt primære mål. Dette stadiet kan vare i uker eller måneder, avhengig av tidligere suksess.

Typiske endelige mål inkluderer, men er ikke begrenset til, datatyveri, kryptering av sensitive data, forsyningskjedeangrep og mer.

Ved å implementere datasikkerhetsløsninger, sikkerhetsløsninger for endepunkter og nulltillit-sikkerhet kan du begrense skaden og forhindre at hackere oppnår målene sine.

Kan Cyber Kill Chain møte dagens sikkerhetsutfordringer?

Cyber Kill Chain-modellen er nyttig for å forstå og bekjempe ulike cyberangrep. Men dens lineære struktur kan vise seg utilstrekkelig mot dagens sofistikerte angrep med flere vektorer.

Her er begrensningene ved det tradisjonelle cyber kill chain-rammeverket.

#1. Ignorerer innsidetrusler

Innsidetrusler oppstår fra personer i organisasjonen, som ansatte eller kontraktører, som har legitim tilgang til systemene og nettverket. De kan misbruke tilgangen sin med vilje eller utilsiktet, noe som kan føre til datainnbrudd eller andre sikkerhetshendelser.

Faktisk mener 74 % av bedriftene at innsidetrusler har blitt hyppigere.

Den tradisjonelle cyber kill chain-modellen tar ikke hensyn til disse interne truslene, da den er utviklet for å spore aktivitetene til eksterne angripere.

I tilfelle innsidetrusler trenger ikke en angriper å gjennomgå mange av trinnene i cyber kill chain, som rekognosering, våpenisering eller levering, da de allerede har tilgang til systemene og nettverket.

Dette betydelige tilsynet med rammeverket gjør det ute av stand til å oppdage eller redusere innsidetrusler. Mangelen på en mekanisme for å overvåke og analysere atferden eller tilgangsmønstrene til personer i organisasjonen, er en betydelig begrensning i cyber kill chain-rammeverket.

#2. Har begrenset kapasitet for angrepsdeteksjon

Cyber kill chain har et relativt smalt omfang for å identifisere ulike cyberangrep. Dette rammeverket dreier seg primært om å oppdage skadelig programvare og ondsinnede nyttelaster, og etterlater et betydelig gap i å håndtere andre former for angrep.

Et godt eksempel inkluderer nettbaserte angrep som SQL-injeksjon, Cross-Site Scripting (XSS), ulike typer tjenestenektangrep (DoS) og zero-day-angrep. Disse angrepstypene kan lett passere under radaren da de ikke følger de vanlige mønstrene som cyber kill chain er designet for å oppdage.

I tillegg kommer rammeverket til kort når det gjelder å ta hensyn til angrep som er initiert av uautoriserte personer som utnytter kompromitterte påloggingsdata.

I slike scenarier er det en åpenbar mangel, da disse angrepene kan forårsake betydelig skade, men likevel går de kanskje ubemerket hen på grunn av de begrensede deteksjonsegenskapene til cyber kill chain.

#3. Mangler fleksibilitet

Cyber kill chain-rammeverket, som hovedsakelig fokuserer på skadelig programvare og nyttelastbaserte angrep, mangler fleksibilitet.

Den lineære modellen i cyber kill chain-rammeverket stemmer ikke overens med den dynamiske naturen til moderne trusler, noe som gjør det mindre effektivt.

I tillegg sliter den med å tilpasse seg nye angrepsteknikker, og kan overse viktige aktiviteter etter inntrengningen. Dette indikerer behovet for mer fleksible sikkerhetstilnærminger.

#4. Fokuserer kun på perimetersikkerhet

Cyber Kill Chain-modellen kritiseres ofte for sitt fokus på perimetersikkerhet og forebygging av skadelig programvare. Dette blir problematisk når organisasjoner beveger seg fra tradisjonelle lokale nettverk til skybaserte løsninger.

I tillegg har fremveksten av fjernarbeid, personlige enheter, IoT-teknologi og avanserte applikasjoner som Robotic Process Automation (RPA) utvidet angrepsoverflaten for mange bedrifter.

Denne utvidelsen betyr at nettkriminelle har flere tilgangspunkter å utnytte, noe som gjør det utfordrende for bedrifter å sikre hvert enkelt endepunkt og fremhever modellens begrensninger i dagens utviklende trusselbilde.

Les mer: Hvordan Cybersecurity Mesh hjelper i den nye æraen av beskyttelse

Alternativer til Cyber Kill Chain-modellen

Her er noen alternativer til cyber kill chain-modellen som du kan utforske for å velge et av de beste cybersikkerhetsrammeverkene for din bedrift.

#1. MITRE ATT&CK Framework

MITRE ATT&CK-rammeverket skisserer taktikker, teknikker og prosedyrer som angripere bruker. Se på det som en lærebok for å forstå cybertrusler. Cyber Kill Chain fokuserer kun på angrepsstadier, mens ATT&CK gir en detaljert oversikt. Det viser til og med hva angripere gjør etter at de har kommet seg inn, noe som gjør det mer omfattende.

Sikkerhetseksperter foretrekker ofte MITRE ATT&CK på grunn av dybden. Det er nyttig både for angrep og forsvar.

#2. NIST Cybersecurity Framework

NIST Cybersecurity Framework tilbyr retningslinjer for organisasjoner for å håndtere og redusere risiko knyttet til cybersikkerhet. Det legger vekt på en proaktiv tilnærming. I motsetning til dette fokuserer Cyber Kill Chain på å forstå angriperens handlinger under et brudd.

Rammeverket skisserer fem kjernefunksjoner: Identifiser, Beskytt, Oppdag, Svar og Gjenopprett. Disse trinnene hjelper organisasjoner med å forstå og håndtere risiko innen cybersikkerhet.

NIST-rammeverkets bredere omfang hjelper med å forbedre den generelle cybersikkerhetsstillingen, mens Cyber Kill Chain hovedsakelig assisterer med å analysere og avbryte angrepssekvenser.

Ved å adressere sikkerhet på en helhetlig måte, viser NIST-rammeverket seg ofte mer effektivt for å fremme motstandskraft og kontinuerlig forbedring.

Konklusjon

Da den ble lansert, var Cyber Kill Chain et godt rammeverk for cybersikkerhet for å identifisere og dempe trusler. Men nå har cyberangrep blitt mer kompliserte på grunn av bruken av skyen, IoT og annen samarbeidsteknologi. Det som verre er, er at hackere i økende grad utfører nettbaserte angrep som SQL-injeksjoner.

Derfor vil et moderne sikkerhetsrammeverk som MITRE ATT&CK eller NIST gi bedre beskyttelse i dagens stadig skiftende trusselbilde.

Du bør også regelmessig bruke verktøy for simulering av cyberangrep for å vurdere nettverkssikkerheten din.