Utfordringer med sikkerhet i nettskyen

Et av de hyppigst fremsatte argumentene mot bruk av nettskyen er bekymringer knyttet til sikkerhet. BYOE-konseptet (Bring Your Own Encryption) tilbyr imidlertid en løsning for å øke sikkerheten i dine nettskybaserte tjenester. La oss undersøke hvordan dette fungerer.

I et tradisjonelt nettskymiljø har dataeieren ikke direkte kontroll over informasjonen sin. De er avhengig av at skytjenesteleverandøren beskytter dataene mot uautorisert tilgang. Den vanligste metoden for å beskytte data i skyen er kryptering.

Selv om datakryptering hindrer uautoriserte brukere i å få tilgang til dataene, kan det også skape komplikasjoner for autoriserte brukere når de skal bruke dataene.

Tenk deg at et selskap lagrer sine data kryptert hos en skytjenesteleverandør. I en slik situasjon trenger de en effektiv dekrypteringsmetode som ikke skaper problemer for brukerne og deres bruk av applikasjoner, og heller ikke forringer brukeropplevelsen.

Mange skyleverandører gir kundene sine mulighet til å holde dataene kryptert og tilbyr verktøy for å gjøre dekryptering gjennomsiktig for autoriserte brukere.

Et robust krypteringssystem trenger imidlertid krypteringsnøkler. Hvis datakrypteringen utføres av skyleverandøren som også lagrer dataene, vil krypteringsnøklene også være i deres besittelse.

Dette betyr at som kunde kan man ikke ha full kontroll over dataene sine. Man må stole på at skyleverandøren ivaretar krypteringsnøklene på en sikker måte, noe som ikke alltid er garantert. Ethvert kompromiss av disse nøklene kan eksponere dataene for uautorisert tilgang.

Hvorfor BYOE er nødvendig

BYOE (Bring Your Own Encryption) kalles også noen ganger BYOK (Bring Your Own Keys), selv om betydningen av disse forkortelsene kan variere mellom ulike selskaper.

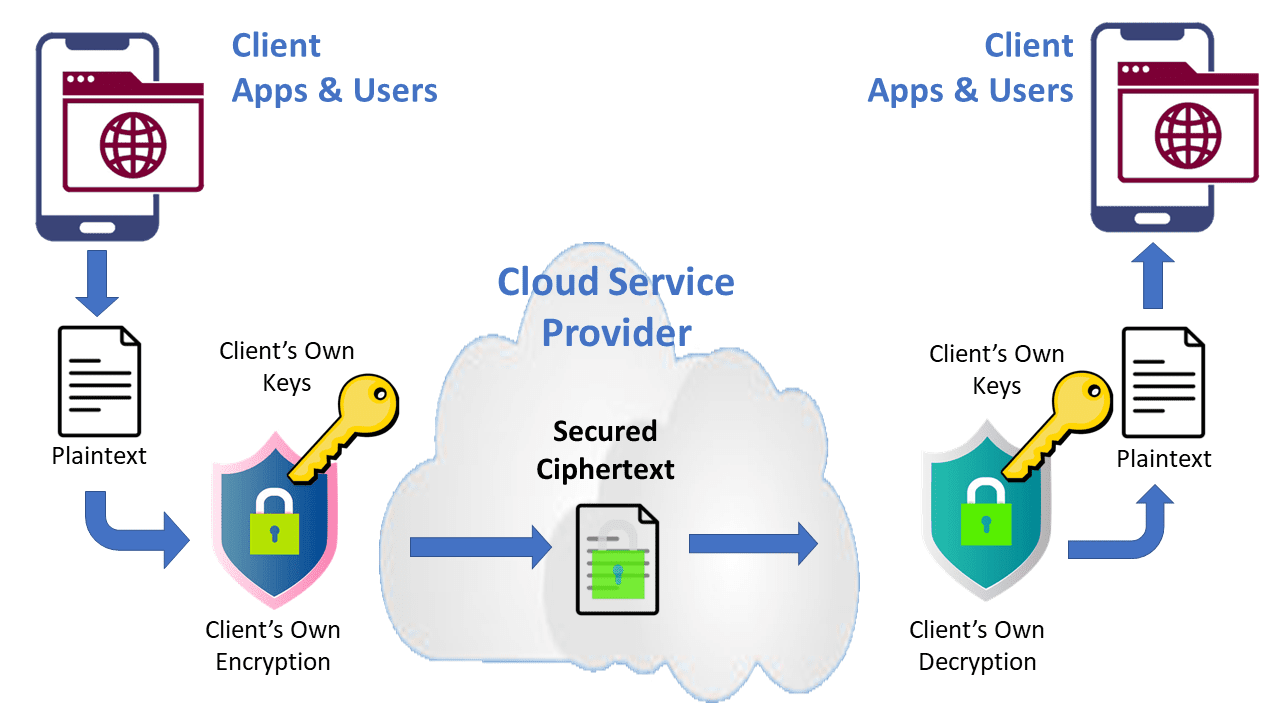

BYOE er en sikkerhetsmodell som er spesielt utviklet for nettskyen. Den gir skytjenestekunder mulighet til å bruke egne krypteringsverktøy og administrere sine egne krypteringsnøkler.

I BYOE-modellen distribuerer kundene en virtualisert utgave av sin egen krypteringsprogramvare sammen med applikasjonen som de hoster i skyen.

Applikasjonen konfigureres slik at all informasjon behandles av krypteringsprogramvaren. Denne programvaren krypterer dataene før de lagres som chiffertekst hos skyleverandøren.

En viktig fordel med BYOE er at det lar virksomheter bruke skytjenester til å hoste data og applikasjoner samtidig som de overholder krav til databeskyttelse som er pålagt av myndigheter innen enkelte bransjer. Dette gjelder selv i flerbrukermiljøer hos tredjeparter.

Med BYOE kan bedrifter velge krypteringsteknologien som best dekker deres behov, uavhengig av skytjenesteleverandørens infrastruktur.

Fordeler med BYOE

De mest betydningsfulle fordelene med BYOE inkluderer:

- Økt sikkerhet for data som lagres hos en tredjepart.

- Full kontroll over datakryptering, inkludert valg av algoritme og nøkler.

- Forbedret overvåking og tilgangskontroll.

- Gjennomsiktig kryptering og dekryptering for å opprettholde en god brukeropplevelse.

- Muligheten for å forsterke sikkerheten med maskinvarebaserte sikkerhetsmoduler.

Det er en utbredt misforståelse at kryptering i seg selv garanterer sikkerhet. Sikkerheten til krypterte data er imidlertid avhengig av sikkerheten til nøklene som brukes til dekryptering. Hvis nøklene avsløres, vil dataene også bli eksponert, selv om de er krypterte.

BYOE er en metode for å sikre at sikkerheten til krypteringsnøklene ikke overlates til tilfeldighetene eller sikkerhetstiltakene til en tredjepart, som for eksempel din skyleverandør.

BYOE er en ekstra sikkerhetsmekanisme som fyller et potensielt gap i databeskyttelsen. Selv om skyleverandørens krypteringsnøkler kompromitteres, vil dine data fortsatt være beskyttet.

Slik fungerer BYOE

BYOE krever at skyleverandøren gir kundene muligheten til å bruke egne krypteringsalgoritmer og nøkler.

For å implementere dette uten å påvirke brukeropplevelsen, må kunden distribuere en virtualisert versjon av sin krypteringsprogramvare sammen med applikasjonene som hostes hos skyleverandøren.

Bedriftsapplikasjoner i et BYOE-system må konfigureres slik at alle data som behandles går via krypteringsprogramvaren.

Denne programvaren fungerer som en mellomtjener mellom frontend og backend av applikasjonene. Dermed flyttes eller lagres aldri data ukryptert.

Det er viktig at backend av applikasjonene lagrer en kryptert versjon av dataene hos skyleverandøren.

BYOE kontra standard kryptering

BYOE-arkitekturer gir høyere tillit til databeskyttelsen enn standard krypteringsløsninger fra skyleverandørene. Dette er fordi BYOE beskytter både strukturerte databaser og ustrukturerte filer og store datamiljøer.

Ved å benytte utvidelser kan BYOE-løsninger tillate bruk av data selv under kryptering og nøkkeloperasjoner. BYOE muliggjør også overvåking og logging av datatilgang for tidlig oppdagelse og avverging av trusler.

Det finnes BYOE-løsninger som tilbyr høyytelses AES-kryptering med maskinvareakselerasjon og detaljerte tilgangskontrollpolicyer.

Disse løsningene kan spesifisere hvem som har tilgang til data, når og gjennom hvilke prosesser, uten behov for dedikerte overvåkingsverktøy.

Administrasjon av nøkler

I tillegg til din egen krypteringsmodul, trenger du programvare for administrasjon av krypteringsnøkler (EKM).

Denne programvaren gjør det lettere for IT- og sikkerhetsadministratorer å håndtere tilgangen til nøkler, slik at bedrifter kan lagre egne nøkler utenfor kontrollen til tredjeparter.

Det finnes ulike typer krypteringsnøkler avhengig av datatypen som krypteres. For å være effektiv, må EKM-programvaren kunne håndtere alle typer nøkler.

Fleksibel og effektiv administrasjon av krypteringsnøkler er viktig for bedrifter som kombinerer skyløsninger med lokale og virtuelle systemer.

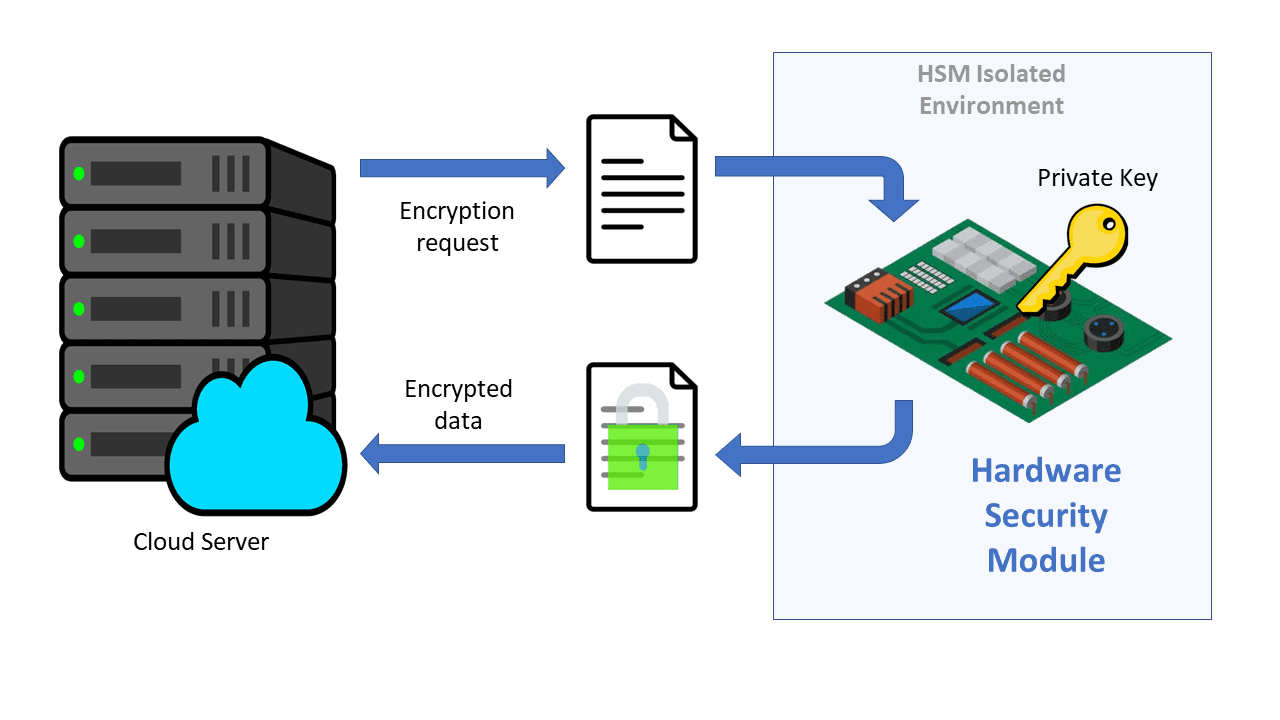

Sikring av BYOE med HSM

En maskinvare sikkerhetsmodul (HSM) er en fysisk enhet som brukes til raske og sikre kryptografiske operasjoner. Dette inkluderer kryptering, nøkkelhåndtering, dekryptering og autentisering.

HSM-er er designet for maksimal sikkerhet og robusthet, og egner seg godt til beskyttelse av klassifisert informasjon. De kan distribueres som PCI Express-kort, frittstående enheter med Ethernet-tilkobling eller som eksterne USB-enheter.

De har egne operativsystemer som er spesielt utviklet for å maksimere sikkerheten, og nettverkstilgangen er beskyttet av en brannmur.

Når en HSM brukes sammen med BYOE, tar HSM rollen som en mellomtjener mellom bedriftens applikasjoner og skyleverandørens lagringssystemer og håndterer all nødvendig kryptografisk behandling.

Ved å bruke HSM til kryptering, sikrer man at disse oppgavene ikke forårsaker forsinkelser i den normale driften av applikasjonene. En HSM minimerer også sjansen for at uautoriserte brukere forstyrrer administrasjonen av nøkler eller krypteringsalgoritmer.

Viktige standarder

Ved implementering av BYOE bør du undersøke hva din skyleverandør kan tilby. Som denne artikkelen har vist, må leverandøren sørge for at du kan installere din egen krypteringsprogramvare eller HSM sammen med applikasjonene, at dataene krypteres før de lagres, og at du alene har tilgang til krypteringsnøklene for å sikre at dataene er trygge.

Det kan også være verdt å undersøke ulike løsninger for sikkerhetsmeglere for skytilgang for å forbedre organisasjonens lokale sikkerhetssystemer.