Forstå Forskjellen: VPN, SDP og ZTNA

Er du på utkikk etter en mer avansert løsning for nettverkssikkerhet? La oss utforske forskjellene mellom VPN (Virtual Private Network), SDP (Software Defined Perimeter) og ZTNA (Zero Trust Network Access).

VPN-er har i over 25 år hjulpet bedrifter med å etablere sikker tilgang for å koble sammen avdelinger, eksterne ansatte og tredjeparter. Likevel er behovene for nettverk og kommunikasjon i stadig endring, og sofistikerte cybertrusler blir mer og mer vanlige.

Undersøkelser viser at 55 prosent av bedrifter nå har medarbeidere som ofte arbeider eksternt, mens 50 prosent av bedriftsdata lagres i skyen. Trusler er like sannsynlig internt som eksternt. Derfor viser VPN-er sine begrensninger i det nye sikkerhetslandskapet.

Din nåværende VPN-leverandør kan slite med å modernisere teknologien i takt med dagens sikkerhetsutfordringer. Det er her SDP og ZTNA kommer inn som innovative og mer omfattende alternativer til VPN.

Hva er VPN, SDP og ZTNA?

La oss se nærmere på disse begrepene.

Virtuelle Private Nettverk (VPN)

VPN refererer til en nettverksforbindelse som bruker virtuelle, sikre tunneler mellom ulike punkter for å beskytte brukere på offentlige nettverk. VPN-er autentiserer brukere utenfor nettverket før de gir dem tilgang. Kun brukere som er logget på VPN kan se og få tilgang til ressurser og nettverksaktivitet.

Tenk deg at du bruker en VPN for å surfe på internett. I dette tilfellet vil ikke din internettleverandør eller andre tredjeparter kunne se hvilke nettsider du besøker eller dataene du sender og mottar, fordi VPN-serveren blir kilden til dataene dine. Den krypterer internettrafikken din og skjuler din online identitet i sanntid. På samme måte kan ikke nettkriminelle kapre internettrafikken din for å stjele personlig informasjon.

VPN-er har imidlertid noen svakheter. Da de første VPN-ene ble utviklet, var for eksempel ikke skytjenester og Software-as-a-Service (SaaS) vanlig. De fleste bedrifter lagret dataene sine på interne nettverk, og fjernarbeid var uvanlig.

Ulemper med VPN

Her er noen av ulempene med VPN som gjør dem utdaterte for moderne organisasjoner:

Åpne porter: VPN-konsentratorer (utstyr som muliggjør VPN-forbindelser) er avhengige av åpne porter for å etablere tilkoblinger. Dessverre er åpne porter ofte mål for nettkriminelle, som bruker dem til å få uautorisert tilgang.

Tilgang på nettverksnivå: Når en VPN autentiserer en bruker, får vedkommende som regel ubegrenset tilgang til hele nettverket. Dette utsetter nettverket for potensielle trusler og sårbarheter.

Mangelfull autorisasjon: I motsetning til SDP og ZTNA, krever ikke VPN-er at både brukere og enheter autentiseres før tilgang gis. Svak passordpraksis og stjålne påloggingsdetaljer som er tilgjengelige på det mørke nettet, gjør det enkelt for hackere å omgå sikkerhetstiltak som tofaktorautentisering.

Programvaresårbarheter: Flere populære VPN-systemer har kjente programvaresårbarheter som utnyttes av angripere. Nettkriminelle leter aktivt etter uoppdatert VPN-programvare, og manglende oppdatering av programvare kan gjøre bedrifter sårbare.

Ineffektiv ytelse: VPN-konsentratorer kan føre til flaskehalser, som resulterer i treg ytelse, høy forsinkelse og en dårlig brukeropplevelse.

Upraktisk: Implementering av VPN-er er en kostbar og tidkrevende prosess som krever mye ressurser fra både sikkerhetsteamet og brukere. I tillegg er de ikke ansett som en sikker løsning på grunn av teknologiske sårbarheter som øker angrepsflaten.

Software-Defined Perimeter (SDP)

SDP, også kjent som en «Black Cloud», er en sikkerhetsmetode som skjuler Internett-tilkoblet infrastruktur som servere og rutere fra å være synlig for eksterne parter eller angripere, uansett om de er lokalisert lokalt eller i skyen.

SDP kontrollerer tilgangen til nettverksressurser ved hjelp av identitetsbasert autentisering. Både enhetens tilstand og brukerens identitet blir verifisert før tilgang gis. En autentisert bruker får en kryptert nettverkstilkobling, som ingen andre brukere eller servere har tilgang til. Dette nettverket inkluderer også kun de tjenestene brukeren har fått tillatelse til.

Kun autoriserte brukere kan se og få tilgang til bedriftens ressurser. Dette skiller SDP fra VPN-er, som ofte gir ubegrenset nettverkstilgang selv om brukerrettighetene er begrenset.

Zero Trust Network Access (ZTNA)

ZTNA er en sikkerhetsløsning som gir sikker ekstern tilgang til applikasjoner og tjenester basert på retningslinjer for tilgangskontroll.

ZTNA tillater ingen tillit til brukere eller enheter, og begrenser tilgangen til nettverksressurser selv om en bruker tidligere har hatt tilgang til de samme ressursene.

Hver person og enhet som prøver å få tilgang til ressurser på et null-tillitsnettverk må gjennom en streng verifiserings- og autentiseringsprosess, uansett om de er interne eller eksterne.

Når ZTNA har etablert tilgang og validert brukeren, gis tilgang til applikasjonen gjennom en sikker, kryptert kanal. Dette gir et ekstra lag med sikkerhet ved å skjule IP-adresser.

En ledende aktør innen ZTNA-løsninger er Perimeter 81.

SDP vs. VPN

SDP-er er ansett som sikrere enn VPN-er, fordi SDP-er gir hver bruker sin egen private nettverkstilkobling. Brukere får kun tilgang til de ressursene som er tildelt dem, i motsetning til VPN-er som gir alle brukere tilgang til hele nettverket.

SDP-er er ofte også lettere å administrere, spesielt når brukere har behov for flere tilgangsnivåer. Å håndtere ulike tilgangsnivåer med VPN-er krever utrulling av flere VPN-klienter. Med SDP har hver bruker sin egen nettverkstilkobling, som gir en følelse av å ha et personlig VPN.

SDP-er verifiserer i tillegg både enheter og brukere før tilgang gis, noe som gjør det vanskeligere for angripere å få tilgang til systemet kun ved hjelp av stjålet legitimasjon.

Andre viktige forskjeller mellom SDP og VPN er:

- SDP-er er ikke begrenset av geografi eller infrastruktur. De kan brukes til å sikre både lokale og skybaserte infrastrukturer, ettersom de er programvarebasert i stedet for maskinvarebasert.

- SDP-er integreres enkelt med multisky- og hybridskyinstallasjoner.

- SDP-er gir brukerne tilgang uansett hvor de er. Dette gjør dem mer praktiske for å administrere eksterne team.

VPN vs. ZTNA

I motsetning til VPN-er, som stoler på brukere og enheter i nettverket og gir full tilgang til LAN (Local Area Network), fungerer ZTNA etter prinsippet om at ingen brukere, datamaskiner eller nettverk skal være klarert – som standard.

Zero Trust sikkerhet sikrer at alle som forsøker å få tilgang til ressurser er verifisert, og at brukere kun får tilgang til de tjenestene de har tillatelse til. ZTNA undersøker enhetens status, autentiseringsstatus og brukerplassering før tilgang innvilges.

Dette løser et typisk problem med VPN-er, hvor eksterne brukere som benytter BYOD (Bring Your Own Device) ofte får samme tilgang som brukere på kontoret, til tross for at de ofte har færre sikkerhetsbegrensninger.

En annen forskjell er at klassisk VPN-sikkerhet kan forhindre ekstern tilgang, men de er designet for å stole på interne brukere. Dette gir brukere tilgang til alle nettverksressurser, og angripere som har fått tilgang har full kontroll over alt som finnes internt.

Et null-tillitsnettverk gir sikkerhetsteam muligheten til å sette sted- eller enhetsspesifikke retningslinjer for å hindre at usikre enheter kobler seg til bedriftens tjenester.

Oppsummert har ZTNA flere fordeler sammenlignet med VPN:

- Økt sikkerhet: ZTNA skjuler brukere og applikasjoner.

- Begrenset tilgang: Bare tildelte skybaserte og interne bedriftsressurser er tilgjengelige for eksterne arbeidere og brukere på stedet.

- Enkel administrasjon: ZTNA er designet for dagens nettverkssikkerhetslandskap og er enkel å integrere.

- Bedre ytelse: Skybaserte ZTNA-løsninger sikrer autentisering av både brukere og enheter og eliminerer sikkerhetsproblemene som VPN-er medfører.

- Enkel skalering: ZTNA er en skybasert plattform som er lett å skalere og som ikke krever fysisk utstyr.

SDP vs. ZTNA

SDP (Software Defined Perimeters) og ZTNA (Zero Trust Networks Access) benytter begge konseptet med en mørk sky for å skjule applikasjoner og tjenester for uautoriserte brukere og enheter.

Både ZTNA og SDP gir brukere tilgang til de ressursene de trenger. Dette reduserer risikoen for lateral bevegelse som er vanlig med VPN-er, spesielt hvis kompromitterte endepunkter eller legitimasjon tillater tilgang til andre tjenester.

SDP bruker en null-tillitsarkitektur som standard. Dette betyr at tilgang er begrenset med mindre brukeren klarer å autentisere sin identitet på en tilfredsstillende måte.

Integrering av din eksisterende VPN med SDP og ZTNA

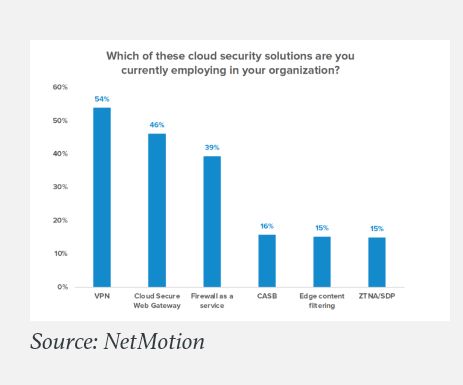

Ifølge en undersøkelse fra NetMotion brukte 54 prosent av bedriftene VPN for å gi sikker ekstern tilgang i 2020, sammenlignet med 15 prosent som brukte ZTNA- og SDP-løsninger. VPN er fortsatt den mest populære sikkerhetsteknologien for skytilgang.

En annen undersøkelse viser at 45 prosent av bedriftene planlegger å fortsette å bruke VPN i minst tre år til.

Du kan integrere SDP og ZTNA med din eksisterende VPN for å skape en mer omfattende og sikker tilkobling mellom brukere og enheter. Ved å bruke disse sikkerhetsløsningene kan sikkerhetsteam enkelt tilpasse og automatisere tilgang basert på de ansattes roller og behov.

Tilgang til sensitive data og apper kan holdes trygg og diskret, uavhengig av om de ansatte er på kontoret eller i skyen.

Avsluttende tanker 👨🏫

Når nettverks-, IT- og sikkerhetsteam samarbeider for å minimere angrepsflaten og forhindre trusler, kan mange finne ut at å investere i en SDP- eller ZTNA-løsning og integrere denne med sin eksisterende VPN er det mest logiske valget.

Disse sikkerhetsendringene behøver ikke å være raske, forstyrrende eller kostbare, men de kan være effektive.