Med teknologisk utvikling øker også antallet cyberangrep og trusler. Denne artikkelen tar for seg en bestemt type DDoS-angrep, kjent som Ping of Death, og hvordan man kan beskytte seg mot det. Angripere bruker denne metoden for å forstyrre tjenester i et system.

Hva er Ping of Death?

Ping of Death (PoD) er en form for tjenestenektangrep (DoS) der angriperen sender store mengder data til en tjeneste, langt over det som er nødvendig. Målet er å lamme tjenesten og gjøre den utilgjengelig for andre brukere. RFC 791 spesifiserer at en standard IP-pakke skal være på maksimalt 65 535 byte.

Dersom mengden byte overstiger dette, kan det føre til at systemet fryser eller krasjer under behandlingen av forespørselen.

Hvordan fungerer Ping of Death?

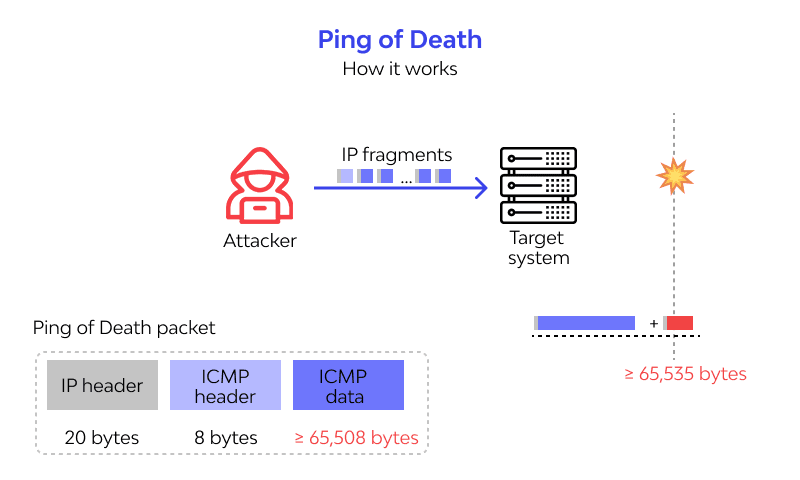

PoD-angrepet utnytter en overdimensjonert ICMP-pakke (Internet Control Message Protocol) som sendes via nettverket.

En «ping» eller ICMP ekko-forespørsel brukes for å teste en nettverkstilkobling. Den sjekker om nettverket eksisterer og kan motta forespørsler. Dette gjøres ved å sende en ping med en viss mengde data og forvente et svar.

Svaret verifiserer statusen til tjenesten.

Ved et PoD-angrep sender angriperen store pakker som bryter med RFC791-protokollen, som krever en gyldig IPv4-pakke på 65 535 byte. Angripere kan ikke sende pakker som er større enn dette, så de deler opp data i fragmenter. Når systemet setter sammen disse fragmentene, oppstår en overdimensjonert pakke som får systemet til å fryse. Dette er opphavet til navnet «Ping of Death».

Eksempler på Ping of Death-angrep

#1. Angrep mot DNC

I 2018 ble Den demokratiske nasjonale komiteen rammet av et DDoS-angrep. Angrepene skjedde når DNC og DCCC samlet inn penger eller hadde kandidater som økte i popularitet. Ping of Death-angrep brukes for å skape forstyrrelser og kan utnyttes i rivaliseringssituasjoner.

#2. Australsk folketellingsangrep

I 2016 ble Australian Bureau of Statistics utsatt for et DDoS-angrep. Dette gjorde at innbyggere ikke fikk tilgang til byråets nettsted for å delta i folketellingen. Angripernes PoD-angrep hadde som mål å overbelaste nettverket og hindre australiere i å delta.

#3. Whitehouse.org-angrepet

I 2001 ble et parodinettsted for Det hvite hus, whitehouse.org, utsatt for et Ping of Death-angrep. Angriperen hadde egentlig whitehouse.gov som mål, men forvekslet det med det mindre kjente parodinettstedet.

Brook Talley, som oppdaget angrepet, bemerket at nettstedet mottok en stor flom av ICMP ekko-forespørsler i 13 timer. Angrepet var egentlig ment å forårsake en tjenestenekt på whitehouse.gov.

Beste praksis for å beskytte seg mot Ping of Death-angrep

Angripere utnytter svakheter i systemer for å få tilgang. Derfor er det viktig å sikre at systemene er tilstrekkelig beskyttet. Her er noen tiltak for å holde systemet sikkert:

Hold systemene oppdatert

Å sørge for at systemet har de nyeste oppdateringene er en viktig del av sikkerheten. Oppdateringer og patches rettes mot kjente sikkerhetsproblemer. Ved å holde systemet oppdatert, blokkerer man mange kjente sikkerhetsbrudd.

Filtrer pakker

Ping of Death-angrep utnytter overføringen av pakker. Hver pakke inneholder en overskrift med informasjon som kildens IP-adresse, destinasjons-IP-adresse, protokoll og port, samt en nyttelast med selve dataene.

En brannmur med pakkefiltrering kan hjelpe med å filtrere pakker som sendes til serveren og sikre at kun godkjente pakker når frem. Ulempen er at systemet også kan blokkere legitime forespørsler.

Nettverkssegmentering

Målet med et DDoS-angrep er å forhindre at legitime forespørsler blir behandlet. Nettverkssegmentering bidrar til å redusere den direkte innvirkningen. Ved å isolere kritiske tjenester og data på forskjellige steder, kan andre ressurser brukes som en reserve i tilfelle angrep.

Overvåk trafikk

Kontinuerlig overvåking av nettverkstrafikk og logger kan gi tidlig varsel om DDoS-angrep, inkludert Ping of Death. Det hjelper deg å skille vanlig trafikk fra unormal trafikk og planlegge tiltak for å oppdage uregelmessigheter.

Bruk DDoS-løsninger

Flere selskaper tilbyr løsninger for å redusere risikoen for eller oppdage DDoS-angrep tidlig. Å integrere en slik tjeneste i systemet kan gi et ekstra lag med beskyttelse. Her er noen eksempler:

#1. Cloudflare

Cloudflare er en ledende løsning mot DDoS-angrep. Tjenesten tilbyr trelags beskyttelse mot angrep på lag syv, applikasjonslaget (L4) og nettverkslaget (L3).

Cloudflare tilbyr også Firewwall-as-a-service for å sette opp regler for å redusere uønsket pakketilgang. Med sitt overvåkingssystem overvåker Cloudflare kontinuerlig nettverksaktiviteter for å oppdage DDoS-angrep.

#2. Imperva

Imperva tilbyr beskyttelse mot DDoS-angrep, inkludert PoD, med umiddelbar varsling om mistenkelig aktivitet, kontinuerlig overvåking og enkel integrering med SEIM-verktøy. Imperva gir beskyttelse for nettsteder, nettverk og individuelle IP-adresser.

Imperva kan filtrere bort ondsinnet trafikk ved å lede all innkommende trafikk gjennom sine scrubbesentre. Dette sørger for at bare legitime forespørsler blir behandlet.

Hva er forskjellen mellom Ping of Death (PoD) og Smurf- eller SYN Flood-angrep?

Et SYN Flood-angrep er en type DDoS-angrep rettet mot TCP-handshake-prosessen, i motsetning til PoD, som retter seg mot ICMP. Angrepet innebærer at angriperen sender mange TCP SYN-pakker (synkroniseringspakker) med falske kilde-IP-adresser.

Systemet behandler responsen, tildeler ressurser og venter på en ACK-bekreftelse fra klienten, som aldri kommer. Dette tapper systemressursene og blokkerer for behandling av nye forespørsler.

Et Smurf-angrep er også et DDoS-angrep som utnytter ICMP- og IP-kringkastingsadresser. Det går ut på å sende mange ICMP-pakker til et nettverk, med offerets IP-adresse som avsender, noe som fører til at nettverket fryser.

Tiltak etter et PoD-angrep

Hvis et PoD-angrep har lykkes, er det viktig å umiddelbart begynne å gjenopprette systemet. Jo lengre systemet/tjenesten er nede, desto mer skader det ryktet til systemet. Her er noen tiltak man bør ha i bakhodet:

Isoler systemer

Det er avgjørende å kunne isolere ulike deler av systemet. Målet med et angrep er å utnytte en sårbarhet og få tilgang til hele systemet. Hvis angrepet ikke kontrolleres i tide, kan det forårsake mer skade.

Finn kilden

Overvåking er essensielt for å identifisere avvik i systemet. Ved et angrep må kilden identifiseres så raskt som mulig for å begrense skadene. Jo lengre kilden forblir aktiv, jo større blir skaden.

Kjør systemoppdatering

Etter et angrep er det viktig å sjekke om det finnes systemoppdateringer som ikke har blitt installert. PoD-angrep utnytter sårbarheter, og oppdateringer er ofte rettet mot å fikse disse.

Planlegg og overvåk for fremtidige angrep

Planlegging for et eventuelt angrep hjelper organisasjoner med å ha en liste over tiltak som må utføres. Dette reduserer stress ved å vite hva man skal gjøre ved en hendelse. Kontinuerlig overvåking er viktig for tidlig oppdagelse av angrep.

Rapporter hendelse

Det er viktig å rapportere et angrep til myndighetene for å sikre at de er klar over problemet og kan bidra til å spore opp angriperne.

Siste tanker

Sikkerhet er en viktig faktor for suksess, særlig ettersom flere tjenester flyttes til skyen. Organisasjoner bør sørge for at de har gode sikkerhetsrutiner for å hindre at angripere får tilgang til systemene deres.

Du kan også undersøke skybasert DDoS-beskyttelse for små og store nettsteder.