Hva er passordsprøyting og hvordan unngå det?

Å sette en grense for kontosperring kan hindre hackere i å utføre brute-force angrep for å gjette passord til brukerkontoer. Men nå bruker hackere i stadig større grad passordsprøyteangrep for å omgå slike innstillinger.

Sammenlignet med et tradisjonelt brute-force angrep, er et passordsprøyteangrep relativt enkelt å utføre og har en lav oppdagelsesrate.

Så, hva er egentlig et passordsprøyteangrep, hvordan fungerer det, hvordan kan du forhindre det, og hva bør du gjøre for å håndtere et passordsprøyteangrep? La oss finne ut av det.

Hva er et passordsprøyteangrep?

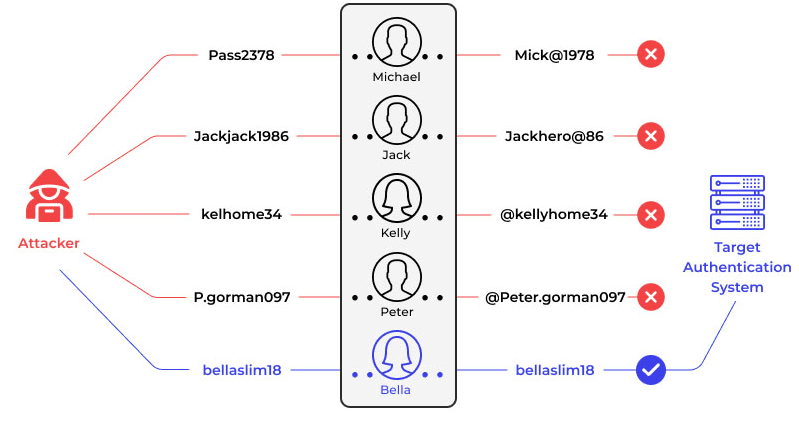

Et passordsprøyteangrep er en type cyberangrep der angripere sprer vanlige passord over flere kontoer i en organisasjon, i håp om at noen av passordene vil gi dem tilgang.

Hackere bruker et enkelt, ofte brukt passord mot mange kontoer i et selskap. Hvis de ikke får tilgang til en konto ved første forsøk, vil de bruke et annet passord for å utføre et nytt passordsprøyteangrep etter noen dager.

De gjentar prosessen til de får tilgang til en bedriftskonto. Siden de ikke bruker flere passord mot en enkelt konto innen kort tid, vil innstillingene for påloggingsforsøk ikke blokkere kontoene på grunn av overdreven feilaktige forsøk.

Når de er inne i et bedriftsnettverk, kan de utføre ulike aktiviteter for å nå sine ondsinnede mål.

Brukere har mange kontoer i dag. Å lage et sterkt passord for hver konto er en vanskelig oppgave, for ikke å snakke om å huske alle disse passordene.

Mange brukere lager enkle passord for å gjøre prosessen enklere. Men enkle passord er populære og velkjente. Hvem som helst kan søke på Google etter de vanligste passordene og få en liste over de mest brukte passordene. Dette scenarioet har bidratt til økningen av passordsprøyteangrep.

Leverandøren av digitale arbeidsområder og bedriftsnettverk, Citrix, bekreftet at angripere fikk tilgang til selskapets interne nettverk ved hjelp av passordsprøyting i perioden 13. oktober 2018 til 8. mars 2019.

Microsoft har også bekreftet passord sprøyteangrep mot mer enn 250 Office 365-kunder.

Hvordan fungerer et passordsprøyteangrep?

Bildekilde: Wallarm

Bildekilde: Wallarm

Her er de tre trinnene for vellykkede passordsprøyteangrep.

#1. Samle listen over brukernavn

Det første trinnet i å utføre et passordsprøyteangrep er å skaffe en liste over brukernavn i en organisasjon.

Vanligvis bruker selskaper en standardisert konvensjon for brukernavn, som gjør brukernes e-postadresser til standard brukernavn for tilknyttede kontoer. Det krever liten innsats å gjette e-postadressene til brukerne, siden det mest brukte e-postformatet er [email protected].

Angripere kan også finne ut av brukernes e-postadresser ved å besøke selskapets nettside, ansattes LinkedIn-profiler eller andre relevante nettprofiler.

Alternativt kan de kjøpe en lett tilgjengelig liste over brukernavn fra det mørke nettet.

#2. Spray passord

Når de har en liste over brukernavn, vil de lete etter «listen over vanlige passord». Søk på Google og Bing kan raskt gi hackere en liste over vanlige passord for et gitt år. For å øke sjansen for suksess kan hackere justere listen over ofte brukte passord i henhold til brukernes geografiske plassering.

De kan for eksempel ta hensyn til populære idrettslag/spillere, kulturelle aktiviteter, musikk og så videre. Hvis en organisasjon er basert utenfor Oslo, kan hackere kombinere Vålerenga med ofte brukte passord for å spraye passord.

Etter å ha sprayet ett enkelt passord mot flere kontoer, vil de vente i minst 30 til 50 minutter før de starter neste sprøyteangrep for å unngå kontosperringer.

Hackere kan bruke ulike automatiserte verktøy for å automatisere sprøyteprosessen.

#3. Få tilgang til kontoer

Hvis sprøyteangrepet er vellykket, vil angriperen få tilgang til brukerkontoer. Basert på privilegiene til de kompromitterte kontoene, kan angriperne utføre ulike ondsinnede aktiviteter, som å installere skadelig programvare, stjele sensitive data, foreta falske kjøp og så videre.

Anta også at angriperen er i stand til å komme seg inn i bedriftsnettverket. I så fall kan de grave dypere inn i nettverket ditt via sideveis forflytning for å søke etter verdifulle eiendeler og øke privilegiene deres.

Passordspraying vs. Credential Stuffing vs. Brute Force Attack

Bildekilde: Cloudflare

Bildekilde: Cloudflare

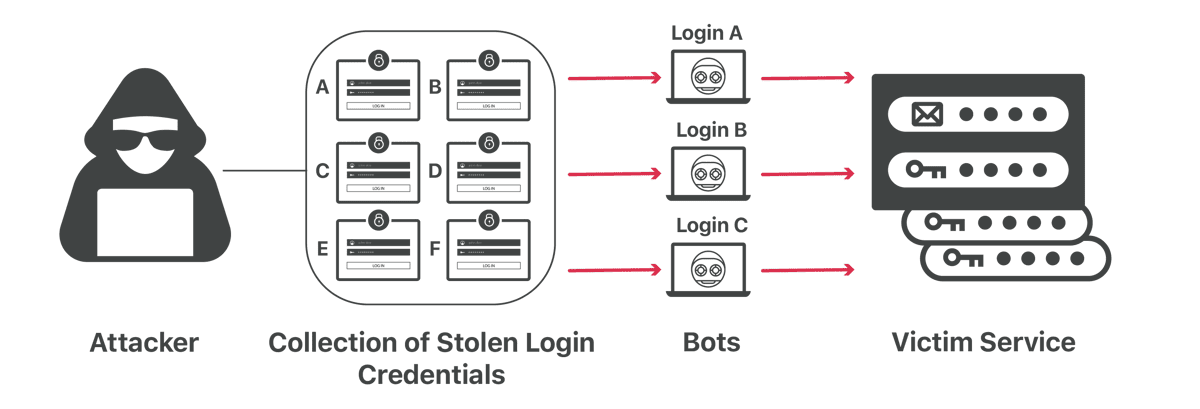

Ved angrep på passordpåloggingsinformasjon bruker angripere stjålet legitimasjon fra én organisasjon for å få tilgang til brukerkontoer på forskjellige plattformer.

Angripere utnytter det faktum at mange bruker de samme brukernavnene og passordene for å få tilgang til kontoene sine på flere nettsteder. Ettersom flere påloggingsopplysninger blir avslørt på grunn av de økende tilfellene av datainnbrudd, har hackere nå flere muligheter til å utføre påloggingsangrep.

På den annen side bruker et brute-force angrep prøving og feiling for å knekke passord og påloggingsinformasjon. Nettkriminelle prøver å gjette de riktige passordene ved å teste en lang rekke kombinasjoner. De bruker brute-force angrepsverktøy for å fremskynde prosessen.

Innstillinger for låsing av påloggingsforsøk kan forhindre brute-force angrep, siden de aktuelle kontoene vil bli blokkert når systemet oppdager for mange mislykkede påloggingsforsøk i løpet av kort tid.

I passordsprøyteangrep prøver hackere ett enkelt vanlig passord mot flere kontoer i en organisasjon. Siden angripere ikke prøver forskjellige passord på en enkelt konto innen kort tid, kan passordsprøyteangrep omgå innstillingene for låsing av påloggingsforsøk.

Hvordan passordsprøyting kan påvirke bedriften din

Her er hvordan et vellykket passordsprøyteangrep kan påvirke bedriften din:

- Ved å få uautorisert tilgang til kontoene dine i organisasjonen, kan angripere avsløre sensitiv informasjon, finansielle poster, kundedata og forretningshemmeligheter.

- Angripere kan bruke kompromitterte kontoer til å foreta svindelaktige transaksjoner, uautoriserte kjøp eller til og med hente penger fra bedriftskontoene dine.

- Når hackere får uautorisert tilgang til brukerkontoer i bedriften din, kan de kryptere viktige data og kreve løsepenger i bytte mot dekrypteringsnøkkelen.

- Et passordsprøyteangrep kan forårsake et datainnbrudd, noe som kan føre til økonomisk tap og tap av omdømme for bedriften din. Hendelser med datainnbrudd vil sannsynligvis føre til svekket tillit hos kundene. Som et resultat kan de ta virksomheten sin til konkurrentene dine.

- Du trenger ressurser for å håndtere et datainnbrudd, få juridisk rådgivning og ansette eksterne eksperter på cybersikkerhet. Så passordsprøyting vil føre til et betydelig ressursforbruk.

Kort sagt, et vellykket passordsprøyteangrep vil ha en gjennomgripende effekt på ulike aspekter av virksomheten din. Dette kan inkludere økonomiske, operasjonelle, juridiske og omdømmemessige konsekvenser.

Hvordan oppdage passordsprøyteangrep

Her er viktige tegn på et passordsprøyteangrep:

- Du merker et høyt volum av påloggingsaktivitet i løpet av kort tid.

- Det er et høyt volum av avviste passord mot flere kontoer på kort tid.

- Du observerer påloggingsforsøk fra inaktive eller ikke-eksisterende brukere.

- Det er påloggingsforsøk fra IP-adresser som er geografisk inkonsistente med den kjente plasseringen til brukerne.

- Det gjøres forsøk på å få tilgang til flere kontoer på uvanlige tidspunkter eller utenfor åpningstidene dine. Og ett passord blir brukt til å logge på disse kontoene om gangen.

Du bør gå gjennom autentiseringslogger for system- og applikasjonspåloggingsfeil for gyldige kontoer for å oppdage passordsprøyteangrep.

Hvis du mistenker at hackere forsøker et passordsprøyteangrep, er følgende handlingspunkter å følge:

- Be de ansatte om å endre alle passord umiddelbart og aktivere MFA hvis noen av dem ikke har gjort det så langt.

- Distribuer et Endpoint Detection and Response (EDR)-verktøy for å spore all ondsinnet aktivitet i bedriftens endepunkter for å forhindre sideveis bevegelse av hackere i tilfelle et passordsprøyteangrep.

- Se etter tegn på datatyveri eller datakryptering og lag en plan for å gjenopprette data fra sikkerhetskopien etter å ha forsikret deg om at alle kontoer er sikre. Implementer en datasikkerhetsløsning for å beskytte dataene dine.

- Forbedre følsomheten til sikkerhetsproduktene dine for å identifisere mislykkede påloggingsforsøk på tvers av flere systemer.

- Gå gjennom hendelseslogger for å forstå hva som skjedde, når det skjedde og hvordan det skjedde for å forbedre responsplanen for hendelser.

Hackere prøver å utnytte programvaresårbarheter for å heve privilegiene sine. Så sørg for at de ansatte installerer alle programvareoppdateringer og feilrettinger.

Hvordan forhindre passordsprøyteangrep

Følgende er noen strategier for å hindre hackere fra å få tilgang til brukerkontoer ved hjelp av passordsprøyteangrep.

#1. Følg en sterk passordpolicy

Passordsprøyteangrep retter seg mot svake passord som er enkle å gjette. Implementering av en sterk passordpolicy vil tvinge de ansatte til å lage sterke, komplekse passord som hackere ikke kan gjette eller finne på nettet. Som et resultat vil brukerkontoer i organisasjonen din være beskyttet mot angrep med passordsprøyting.

Her er de viktigste punktene passordpolicyen din bør inkludere:

- Passord bør være på minst 12 tegn, inkludert store bokstaver, små bokstaver og spesialtegn.

- Det bør være en passordnektliste, noe som betyr at brukerne ikke skal inkludere fødselsdato, fødested, stillingsbetegnelse eller navn på kjære i passordene sine.

- Alle passord bør utløpe etter en viss tidsperiode.

- Alle brukere må opprette forskjellige passord for forskjellige kontoer.

- Det bør være en kontosperregrense for å blokkere brukerkontoer hvis flere mislykkede påloggingsforsøk oppstår.

Implementering av et godt passordverktøy kan hjelpe brukere med å lage sterke passord og unngå å bruke de vanligste passordene.

Topprangerte passordbehandlere kan hjelpe deg med å finne ut om passordene dine er utsatt for datainnbrudd.

#2. Håndheve multifaktorautentisering (MFA)

Multi-faktor autentisering (MFA) legger til et ekstra sikkerhetslag til kontoer. Når MFA er aktivert, krever MFA at brukerne sender inn én eller flere verifiseringsfaktorer i tillegg til brukernavn og passord før de får tilgang til nettkontoer.

Ved å implementere multifaktorautentisering i bedriften din, kan du beskytte nettkontoer mot brute-force-angrep, ordbokangrep, passordsprøyteangrep og andre typer passordangrep. Dette er fordi angripere ikke vil ha tilgang til ytterligere bekreftelsesfaktorer sendt via SMS, e-post eller passordautentiseringsapper.

Videre kan multifaktorautentisering forhindre dine nettkontoer fra keylogger-angrep.

#3. Implementer passordløs autentisering

Passordløs autentisering bruker biometri, magiske lenker, sikkerhetstokens og mer for å autentisere brukere. Siden passord ikke brukes for å få tilgang til kontoer, vil ikke hackere kunne utføre passordsprøyteangrep.

Så, passordløs autentisering er en sikker måte å forhindre de fleste passordangrep på. Du kan utforske disse passordløse autentiseringsløsningene for å sikre kontoer i bedriften din.

#4. Testberedskap ved å utføre simulerte angrep

Du må sjekke dine ansattes beredskap til å bekjempe passordsprøyteangrep ved å utføre et simulert passordsprøyteangrep. Dette vil hjelpe deg bedre å forstå passordsikkerheten din og ta de nødvendige skritt for å forbedre passordsikkerheten i bedriften din.

#5. Ha et påloggingsverktøy på plass

Du bør sette opp et sanntidsrevisjonsverktøy for å oppdage mistenkelige påloggingsforsøk. Det riktige verktøyet kan hjelpe deg med å identifisere mistenkelige påloggingsforsøk på flere kontoer fra en enkelt vert over kort tid, påloggingsforsøk på flere inaktive kontoer, mange påloggingsforsøk utenfor åpningstidene dine, og så videre.

Når du oppdager mistenkelig påloggingsaktivitet, kan du iverksette tiltak for å blokkere uautoriserte forsøk på å få tilgang til kontoene dine. Disse handlingene kan inkludere blokkering av kompromitterte kontoer, endring av brannmurinnstillinger, aktivering av multifaktorautentisering osv.

#6. Lær opp dine ansatte

Dine ansatte spiller en avgjørende rolle når det gjelder å beskytte brukernes kontoer mot passordsprøyteangrep. Alle tekniske sikkerhetskontroller, uansett hvor gode de er, vil ikke fungere hvis de ansatte ikke lager sterke passord og aktiverer multifaktorautentisering på kontoene sine.

Så kjør regelmessige programmer for bevisstgjøring av cybersikkerhet for å utdanne de ansatte om forskjellige passordangrep og hvordan de kan forhindre dem. Sørg for at de vet hvordan de lager et tilstrekkelig komplekst passord.

Konklusjon

Et passordsprøyteangrep kan forårsake alvorlig skade på bedriften din, inkludert kontokompromittering, datainnbrudd og fremtidige cybersikkerhetsangrep. Så du bør øke passordsikkerheten i bedriften din.

Å håndheve en streng passordpolicy, implementere MFA, ta i bruk passordløs autentisering, ha et påloggingsdeteksjonsverktøy på plass og opplæring av ansatte kan hjelpe deg med å forhindre sprøyteangrep med passord.

Du bør også prøve å være kreativ mens du velger bedriftens brukernavnkonvensjon. Slutt å bruke den vanlige—[email protected].

For å forbedre kontosikkerheten i bedriften din, kan du utforske disse magiske koblingsplattformene for passordløs autentisering.