En grundig titt på GoScan: Din interaktive nettverksskanner

Innledningsvis er det viktig å forstå at opptelling er en kritisk fase i penetrasjonstesting (pentesting) av et nettverk. La oss dykke ned i hvordan du kan utføre dette med GoScan.

Mange nettverksskannere som Nmap og zmap er kraftige, men kan kreve betydelig tid for å fullføre skanningen, spesielt i større nettverk. I tillegg kan de ha en læringskurve, selv om de er svært praktiske for erfarne brukere.

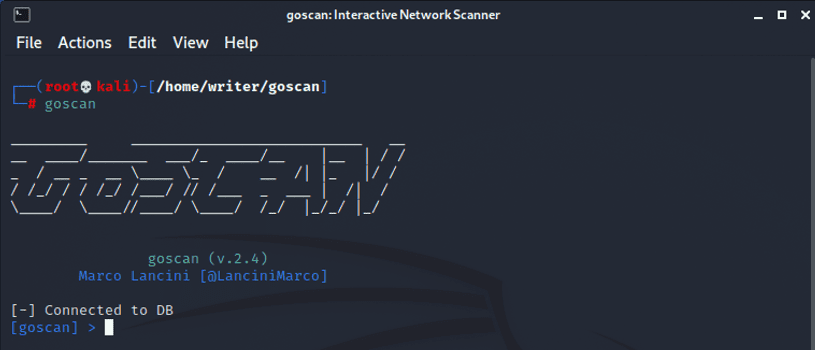

GoScan, derimot, er en interaktiv nettverksskanner som automatiserer prosessen, og raskt gir deg en oversikt over nettverk og tjenester.

Hva kjennetegner GoScan?

GoScan er utviklet med et interaktivt grensesnitt, og automatiserer utvalgte Nmap-funksjoner. Verktøyet tilbyr intelligent tab-autofullføring og benytter en SQLite-database i bakkant, som sørger for at tilkoblinger og data forblir stabile, selv under ustabile forhold.

I motsetning til mange andre nettverksskannere, er GoScan mer enn bare et rammeverk som er bygget over eksisterende verktøy. Det er designet for å forenkle og automatisere flere oppgaver. GoScan benytter primært Nmaps portskannings- og tjenesteoppregningsfunksjoner, men inkluderer også andre skannere, som Nikto.

GoScan dekker de essensielle stegene i nettverksskanning:

- Vertsoppdagelse (ARP + ping-sweep)

- DNS-oppregning

- Tjenesteoppregning

- Portskanning

- Domeneoppregning

Installasjonsveiledning for verktøyet

Bygg fra kildekoden

Start med å klone repoet:

$ git clone https://github.com/marco-lancini/goscan.git

Gå deretter til GoScan-katalogen og bygg programmet:

$ cd goscan/goscan $ make setup $ make build

For å lage en binær fil som fungerer på flere plattformer, bruk følgende kommando:

$ make cross

Installasjon via Docker

$ git clone https://github.com/marco-lancini/goscan.git $ cd goscan/ $ docker-compose up --build

Binær installasjon

Denne metoden er sterkt anbefalt. Last ned den aktuelle binærfilen:

# Linux (64bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip $ unzip goscan_2.4_linux_amd64.zip # Linux (32bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip $ unzip goscan_2.4_linux_386.zip # Deretter må den kjørbare filen plasseres i PATH $ chmod +x goscan $ sudo mv ./goscan /usr/local/bin/goscan

Bruk av GoScan i praksis

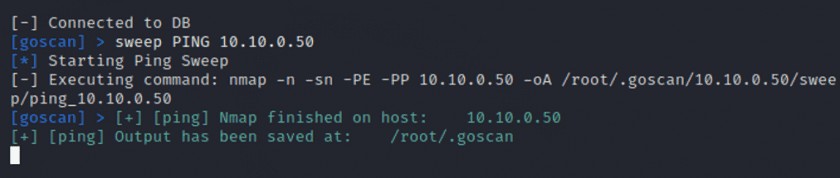

Ping Sweep

GoScan er lett å bruke, takket være funksjoner som automatiske kommandoforslag og tabulatorfullføring. Når du begynner å skrive en kommando, vil du se forslag med beskrivelser.

Vi starter med å definere et mål. Dette kan være en eller flere IP-adresser, men i vårt tilfelle fokuserer vi på en enkelt målmaskins IP-adresse:

[goscan] > load target SINGLE 10.0.1.24 [*] Imported target: 10.0.1.24

La oss deretter utføre en ping-sweep:

GoScan oppretter først en katalog hvor resultatene vil lagres. Denne katalogen kan justeres, men standardplasseringen fungerer som regel bra. Deretter ser vi Nmap-kommandoen som blir brukt, og hvor lang tid den tar å fullføre. Resultatene kan sees i flere formater i den nylig opprettede katalogen.

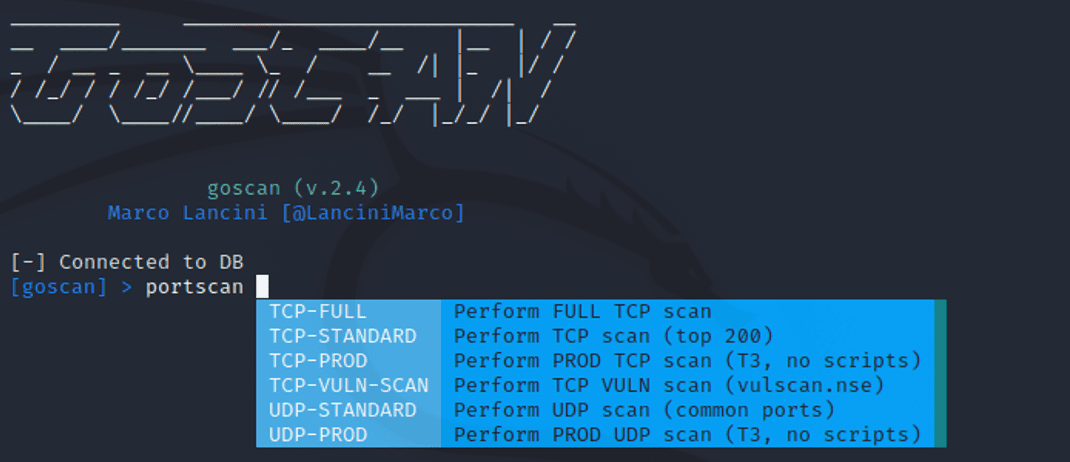

Portskanning

GoScans portskanningsfunksjoner er blant de mest kraftfulle. Ved å skrive «portscan», får vi opp en liste over tilgjengelige skanningstyper:

All informasjonen som GoScan lagrer, kan ses med «show»-kommandoen. Vi kan for eksempel se målene:

[goscan] > show targets +------------+---------+ | ADDRESS | STEP | +------------+---------+ | 10.0.1.24 | SWEEPED | +------------+---------+

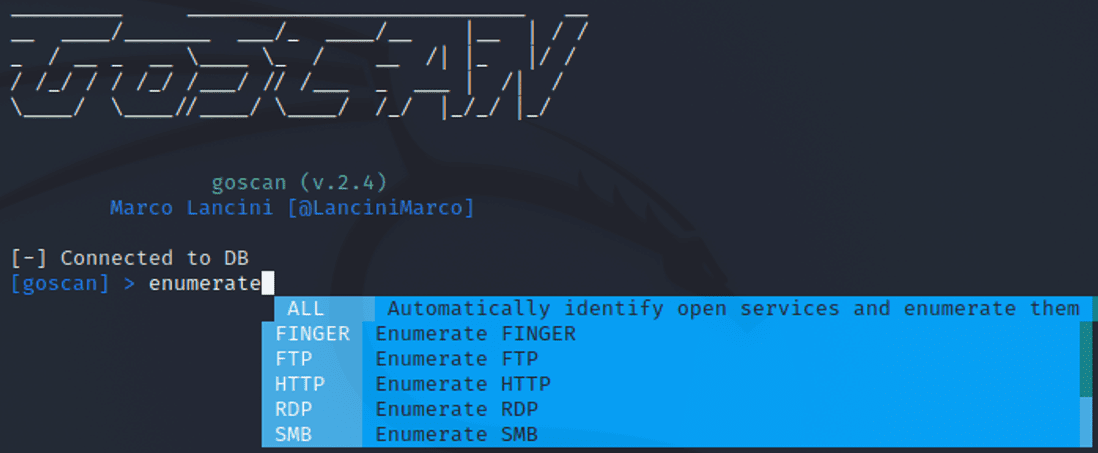

Tjenesteoppregning

I tillegg til portskanning, kan GoScan også brukes til å kartlegge tjenester som kjører på målet. Ved å skrive «enumerate», får vi opp en liste over tilgjengelige moduler, inkludert FINGER, FTP, HTTP, RDP og SMB.

Hver tjeneste kommer også med et par alternativer, som DRY (gjør en testkjøring), POLITE (kjører, men unngår brute-force) og BRUTEFORCE (kjører med brute-force).

Spesielle skanninger

GoScan tilbyr også spesifikke skanninger som kan være nyttige i rekognoseringsfasen. Ved å skrive «special» får du opp de tilgjengelige valgene:

[goscan] > special

eyewitness Takes screenshots of websites and open VNC servers

domain Extracts domain information from enumerated data

dns Performs DNS enumeration

EyeWitness-funksjonen tar skjermbilder av nettsider og VNC-servere. For at denne skal fungere, må EyeWitness være installert og tilgjengelig i systemets PATH. Domenskanningen gir deg mulighet til å hente ut domeneinformasjon som brukere, verter og servere.

Oppsummering ✍

GoScan er et nyttig verktøy for raskt å kartlegge nettverk og tjenester, men det er fortsatt rom for forbedring. For eksempel kunne det inkludert flere tjenesteoppregningsmoduler, som SNMP og SMTP. Likevel er GoScan et kraftig verktøy som gjør Nmap-oppgaver enklere.