Grunnleggende om kryptografi

Kryptografi er en teknikk som sikrer informasjon og kommunikasjon ved hjelp av regelbaserte beregninger, kjent som algoritmer, og matematiske prinsipper. Dette gjør at kun den tiltenkte mottakeren kan forstå innholdet. Det er avgjørende for å forhindre uautorisert tilgang til sensitiv informasjon.

Ordet «kryptografi» stammer fra det greske ordet «kryptos», som betyr skjult. Sammensetningen «krypto» og «grafi» betyr henholdsvis «skjult» og «skriving».

Denne artikkelen vil presentere de grunnleggende prinsippene i kryptografi, utforske forskjellige typer med eksempler, diskutere utfordringer og se på fremtidige trender. Målet er å gi en omfattende oversikt som dekker både enkle og mer komplekse konsepter.

Kryptografi sikrer digital kommunikasjon og informasjon i en rekke systemer og applikasjoner. Det beskytter konfidensialitet og datasikkerhet, og forhindrer uautorisert tilgang til data.

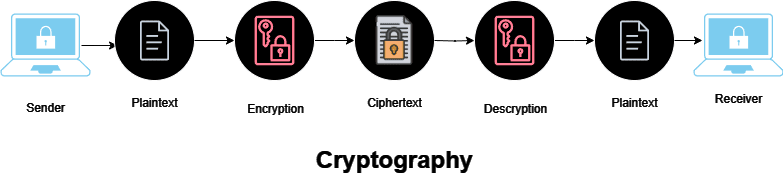

La oss se hvordan kryptografi fungerer:

- Avsenderen starter prosessen ved å ha en melding eller data som skal sendes.

- Klarteksten, som er den opprinnelige meldingen, blir konvertert til et uleselig format ved hjelp av en metode som kalles kryptering.

- Mottakeren bruker en nøkkel for å konvertere den krypterte teksten tilbake til et lesbart format, en prosess kalt dekryptering.

- Den dekrypterte meldingen er i klartekst og identisk med den originale meldingen sendt av avsenderen.

- Mottakeren har nå tilgang til den opprinnelige meldingen.

Nå skal vi utforske de grunnleggende prinsippene for kryptografi.

Grunnleggende prinsipper for kryptografi

Det er fire sentrale prinsipper innen kryptografi:

1. Konfidensialitet: Kun den tiltenkte mottakeren skal ha tilgang til informasjonen. Den skal holdes privat for alle andre.

2. Integritet: Informasjon skal ikke endres under lagring eller overføring uten at endringene oppdages.

3. Ikke-avvisning: Avsenderen skal ikke kunne benekte å ha sendt informasjonen i etterkant.

4. Autentisering: Dette bekrefter identiteten til både avsender og mottaker, og verifiserer kilden og destinasjonen til informasjonen.

Før vi fortsetter, la oss se på noen sentrale begreper.

Ordliste:

| Ord | Betydning |

| Kryptografi | En teknikk som sikrer informasjon og kommunikasjon ved hjelp av algoritmer og matematikk. |

| Chiffer | En metode eller algoritme for å kryptere og dekryptere data. |

| Kryptering | Prosessen med å konvertere klartekst til chiffertekst. |

| Klartekst | Den opprinnelige, ukrypterte formen for data eller tekst. |

| Chiffertekst | Krypterte data eller tekst (en kodet form). |

| Dekryptering | Prosessen med å konvertere chiffertekst tilbake til klartekst ved hjelp av en nøkkel. |

| Nøkkel | En informasjon som kontrollerer krypterings- og dekrypteringsprosessen. |

| Nøkkelutveksling | Sikker overføring av krypteringsnøkler mellom avsender og mottaker. |

Det finnes tre hovedtyper av kryptografi:

- Symmetrisk nøkkelkryptografi

- Asymmetrisk nøkkelkryptografi

- Hash-funksjoner

Symmetrisk nøkkelkryptografi

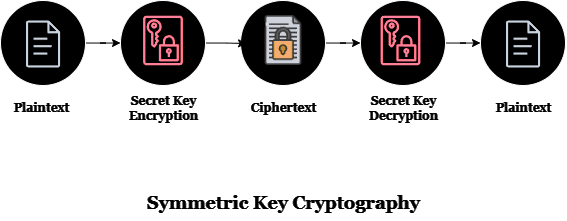

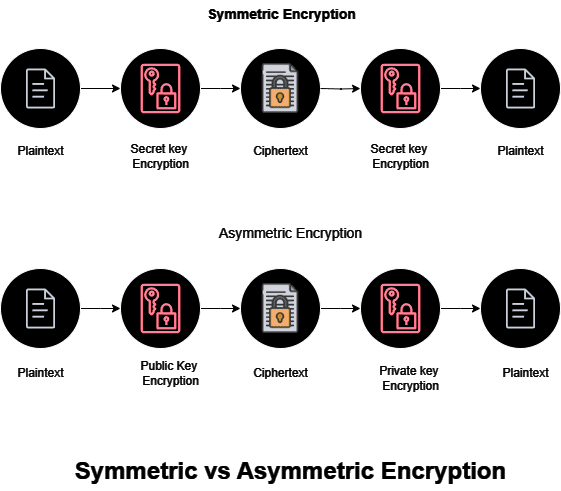

Symmetrisk nøkkelkryptografi, også kjent som enkeltnøkkelkryptering, er en krypteringsteknikk som bruker en enkelt hemmelig nøkkel for både kryptering og dekryptering av data.

I denne metoden må både avsender og mottaker bruke den nøyaktig samme hemmelige nøkkelen for å forstå dataene. Den endrer vanlige data til hemmelig kode (chiffertekst) ved hjelp av den hemmelige nøkkelen og en spesifikk matematisk prosess.

Når mottakeren, som også kjenner den hemmelige nøkkelen, mottar den hemmeligkodede meldingen, kan de bruke samme matematiske prosess for å gjøre den tilbake til vanlige data. På denne måten får mottakeren den opprinnelige informasjonen fra den hemmelige koden.

La oss forstå prosessen med følgende trinn:

- Algoritmen konverterer originaltekst (klartekst) til chiffertekst ved hjelp av en hemmelig nøkkel.

- Avsenderen sender deretter chifferteksten til mottakeren via en kommunikasjonskanal. Denne kanalen kan være privat eller offentlig.

- Mottakeren bruker den samme hemmelige nøkkelen for å dekryptere chifferteksten og konvertere den tilbake til originaltekst.

Denne symmetriske krypteringsprosessen sørger for at kommunikasjonen mellom avsender og mottaker er sikker. Det er avgjørende at den hemmelige nøkkelen forblir konfidensiell.

For å opprettholde konfidensialitet og integritet må begge parter administrere og beskytte denne hemmelige nøkkelen på en sikker måte.

Det finnes to typer symmetrisk kryptering:

- Strømkryptering

- Blokk-kryptering

| Strømkryptering | Blokk-kryptering |

| Krypterer data én bit eller byte av gangen. | Krypterer data i blokker med fast lengde. |

| Enklere enn blokk-kryptering. | Mer kompleks enn strøm-kryptering. |

| Bruker 8 biter av nøkkelen. | Bruker enten 64 biter eller mer enn 64 biter av nøkkelen. |

| Langsom og egnet for offline-applikasjoner. | Når dataene krypteres, lagrer systemet dem i minnet til hele blokker er klare for behandling. |

| Bruker CFB- og OFB-moduser. | Bruker ECB- og CBC-moduser. |

Noen eksempler på symmetriske krypteringsalgoritmer inkluderer:

- AES (Advanced Encryption Standard): Kjent for sin sikkerhet og effektivitet. Brukes til å sikre sensitive data som trådløs sikkerhet, skytjenester, banktjenester og e-handel.

- DES (Data Encryption Standard): En eldre krypteringsmetode erstattet av AES og 3DES. Bruker en 56-bits nøkkel.

- IDEA (International Data Encryption Algorithm): Bruker en 128-bits nøkkel og brukes i diverse applikasjoner.

- Blowfish: Designet som en erstatning for DES eller IDEA.

- RC4 (Rivest Cipher 4): Utviklet av Ron Rivest. Kjent for sin enkelhet og hastighet, men har sikkerhetsproblemer i noen implementeringer.

- RC5 (Rivest Cipher 5): Designet for å være effektiv og sikker, med variabel blokk- og nøkkelstørrelse.

- RC6 (Rivest Cipher 6): Designet for å gi forbedret sikkerhet og ytelse sammenlignet med tidligere versjoner.

AES, DES, IDEA, Blowfish, RC5 og RC6 er blokk-krypteringer.

RC4 er en strøm-kryptering.

Fordeler med symmetrisk nøkkelkryptografi

- Raskere og mer effektivt enn asymmetrisk kryptografi.

- Nøkkelstørrelsen er liten, noe som tillater generering av sterkere chiffer.

- Relativt kostnadseffektivt å produsere sterke nøkler for chiffer.

- AES er en av de sikreste algoritmene.

Ulemper med symmetrisk nøkkelkryptografi

- Sikker deling av krypteringsnøkler med alle parter som skal kommunisere sikkert er en stor utfordring.

- Hele systemets sikkerhet kan kompromitteres hvis nøkkelen blir fanget opp eller misbrukt av en angriper under overføring.

- Symmetriske krypteringssystemer krever nøye håndtering av nøkler, inkludert generering, lagring, oppdatering og tilbakekalling.

- Angripere kan fange opp nøkler utvekslet over en usikker kanal, noe som kompromitterer kommunikasjonen.

Til tross for ulempene, er symmetrisk kryptering en viktig del av moderne kryptografi og brukes mye i mange applikasjoner.

Sterk nøkkelhåndtering og sikre metoder for nøkkelutveksling kan bidra til å overvinne noen av utfordringene med symmetrisk kryptografi.

Asymmetrisk nøkkelkryptografi

Asymmetrisk kryptografi bruker par av nøkler – en privat nøkkel som holdes hemmelig og en offentlig nøkkel som deles åpent. Du kan bruke noens offentlige nøkkel for å kryptere en melding, og kun de kan dekryptere den med sin private nøkkel.

Denne metoden øker digital sikkerhet ved å muliggjøre sikker kommunikasjon uten å dele hemmelige nøkler, noe som er viktig i vår online verden.

Dette er nyttig for sikker kommunikasjon, siden mottakere kun trenger din offentlige nøkkel, og eliminerer risikoen for å dele en hemmelig symmetrisk nøkkel.

Disse «offentlige nøkkelalgoritmene» bruker et par nøkler for å sikre data.

Her er en forenklet oversikt:

- Det er to nøkler. En offentlig nøkkel, som er tilgjengelig for alle, og en privat nøkkel, som holdes hemmelig.

- Den offentlige nøkkelen brukes til å kryptere eller låse dataene.

- Den private nøkkelen brukes til å dekryptere eller låse opp dataene.

Det er viktig å forstå at du ikke kan finne den private nøkkelen fra den offentlige nøkkelen. Offentlige nøkler er vanligvis knyttet til identiteter av sertifiseringsorganisasjoner.

Sikker kommunikasjon: Avsender og mottaker har utvekslet en sikker melding uten å kompromittere sine private nøkler.

Disse algoritmene er avhengige av matematiske problemer som heltallsfaktorisering og diskrete logaritmer for å lage digitale signaturer og etablere/distribuere sesjonsnøkler, for eksempel i TLS-protokollen.

Noen eksempler på asymmetriske krypteringsalgoritmer inkluderer:

- RSA (Rivest-Shamir-Adleman): En av de mest brukte asymmetriske krypteringsalgoritmene, basert på matematiske egenskaper ved store primtall.

- Elliptic Curve Cryptography (ECC): Basert på algebraisk struktur av elliptiske kurver over endelige felt. Gir mindre nøkkelstørrelser sammenlignet med ikke-EC-kryptering, og brukes for å generere tilfeldige tall og digitale signaturer.

- Diffie-Hellman nøkkelutveksling: Brukes for sikker nøkkelutveksling. En nøkkel opprettet med denne metoden kan brukes til kryptering med en symmetrisk algoritme, og muliggjør en delt hemmelig nøkkel over en usikker kanal.

Fordeler med asymmetrisk kryptografi

- Gir sterkere sikkerhet sammenlignet med symmetrisk kryptografi.

- Mottakeren kan bekrefte avsenderens identitet.

- Løste problemet med nøkkeldistribusjon.

- Meldingsmottakere kan oppdage om meldingen har blitt endret under overføring.

Ulemper med asymmetrisk nøkkelkryptografi

- En langsommere prosess enn symmetrisk kryptografi.

- Krever flere beregningsressurser enn symmetrisk kryptografi.

- Avhengig av offentlige og private nøkler. Sikker administrering kan være komplekst og utfordrende.

- Sårbar for kvantedatamaskiner, som kan løse matematiske problemer raskere enn klassiske datamaskiner.

Det forskes kontinuerlig for å utvikle kvante-resistente kryptografiske teknikker.

La oss se på neste type kryptografi:

Hash-funksjoner

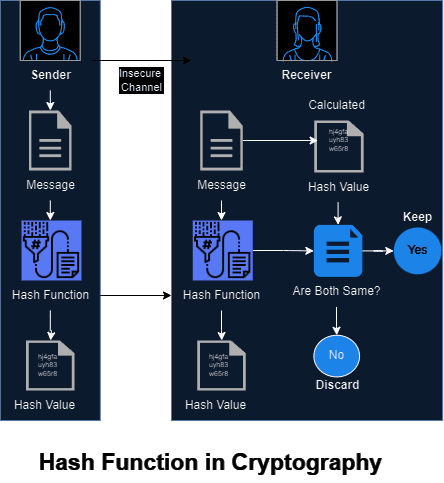

Kryptografiske hash-funksjoner skiller seg fra andre typer kryptografi. De krypterer ikke data, men bruker kompleks matematikk for å gjøre alle data om til en unik kode bestående av bokstaver og tall.

Disse kodene kalles hash-koder, hash-verdier eller meldingssammendrag. De er viktige for å sjekke om data er trygge. Når data sendes eller lagres, beregnes hashkoden og sendes eller lagres sammen med dataene.

Mottakeren kan beregne koden til dataene de mottok på nytt og kontrollere den mot den som er sendt. Hvis kodene samsvarer, betyr det at dataene forble trygge under overføring og lagring.

Her er en trinnvis forklaring:

Avsenderens side:

- Avsenderen bruker en hash-funksjon for å lage en unik hash-verdi for de angitte dataene.

- Etter å ha opprettet hashverdien, sender avsenderen både den originale meldingen og hashkoden til mottakeren gjennom en usikker kanal.

Mottakerens side:

- Mottakeren mottar meldingen og hashkoden.

- Mottakeren bruker også samme hash-funksjon for å lage en ny hashkode for den mottatte meldingen.

- Mottakeren sammenligner den nye hashkoden med den som ble sendt av avsenderen.

Resultat:

- Hvis hash-kodene samsvarer, betyr det at meldingen ikke ble endret under overføringen, og den anses som sikker.

- Hvis hashkodene ikke stemmer overens, tyder det på at meldingen kan ha blitt endret, og at den ikke anses som sikker.

Her er noen egenskaper som gjør hash-funksjoner nyttige:

Egenskaper for hash-funksjoner:

- Deterministisk: Samme input gir alltid samme output.

- Ensartethet og kollisjonsfri: En god hash-funksjon skal gi jevnt fordelte utdata og unngå kollisjoner.

- Effektiv: Hash-funksjoner er designet for å behandle store datamengder raskt.

- Utdata med fast størrelse: Produserer utdata med fast størrelse uavhengig av inngangsstørrelsen.

Hash-funksjoner har mange applikasjoner innen informatikk og informasjonssikkerhet, inkludert kryptografi, dataintegritetskontroll, dataindeksering, passordlagring, digital etterforskning og blokkjede.

Vanlige kryptografiske hashfunksjoner inkluderer:

Det finnes to mye brukte familier av kryptografiske hash-funksjoner – MD-familien (meldingssammendrag) og SHA-familien (sikker hash-algoritme).

- SHA-1 (Secure Hash Algorithm 1): Anses som svak på grunn av sårbarheter. Brukes ikke lenger for de fleste sikkerhetsapplikasjoner.

- MD5 (Message Digest Algorithm 5): Anses også som svak på grunn av kollisjonssårbarheter. Brukes ikke for sikkerhetssensitive applikasjoner.

- SHA-3: En nyere familie av hash-funksjoner som gir sterk sikkerhet og er designet for å være motstandsdyktig mot visse typer angrep.

Selv om hash-funksjoner ikke krypterer meldinger, spiller de en avgjørende rolle i å sikre og autentisere data, som er nøkkelmål innen kryptografi.

Fordeler med hash-funksjoner

- Høy kollisjonsmotstand.

- Enkelt å sammenligne filer for likhet.

- Raske og effektive.

- Brukes i databasesystemer for å søke etter data uten indeksstruktur.

Ulemper med hash-funksjoner

- Kan være mindre effektivt ved mange kollisjoner.

- Nullverdier er ikke tillatt.

- Implementering av hashtabeller kan være utfordrende på grunn av kompleksitet.

- Det er nesten umulig helt å forhindre hash-kollisjoner i praksis.

Les også: Slik beskytter du deg mot et regnbuebordangrep

Reelle anvendelser av kryptografi

- Autentisering/digitale signaturer: Bruker hash-funksjoner og privat nøkkel for å validere og signere dokumenter på en sikker måte.

- Kryptering av skylagring: Brukes for å sikre filer som er lagret i skyen og under overføring til og fra skytjenester.

- Elektroniske penger: Bruker kryptering, digitale signaturer og offentlig nøkkelkryptering for sikkerhet ved elektroniske pengeoverføringer.

- Kryptering/dekryptering i e-post: Sikrer e-postinnhold mot uautorisert tilgang ved bruk av offentlig nøkkelkryptering.

- Kryptering i WhatsApp: Bruker signalprotokollen for kryptering med symmetrisk og asymmetrisk nøkkelkryptografi for konfidensialitet, integritet, autentisering og ikke-avvisning.

- Kryptering i Instagram: Kommunikasjon er kryptert med SSL/TLS over port 443, og forhindrer avlytting av data utvekslet mellom brukere og servere.

- SIM-kortautentisering: Verifiserer SIM-kortets tilgang til nettverket ved å generere et tilfeldig tall og bruke algoritmer som A3.

Utfordringer i kryptografi

- Nøkkelhåndtering er fortsatt en utfordring, spesielt i store systemer. Sikker lagring og gjenopprettingsmekanismer er nødvendig.

- Symmetrisk kryptografi kan bli ineffektivt når mange brukere skal kommunisere sikkert. Hvert brukerpar trenger en unik nøkkel.

- Asymmetrisk kryptografi krever lengre nøkler enn symmetrisk kryptografi for samme sikkerhetsnivå, noe som kan føre til tregere behandling og økt ressursbruk.

- Oppdagelse av sårbarheter i hash-funksjoner kan føre til sikkerhetsbrudd. Det kreves kontinuerlig analyse og tilpasning av hash-funksjoner.

- I applikasjoner med hash-funksjoner for passordlagring, er riktig «salting» av passord nødvendig for å forhindre regnbuebordangrep.

- Kvantedatabehandling utgjør en betydelig utfordring for kryptografien, da kvantedatamaskiner kan løse visse matematiske problemer mye raskere enn vanlige datamaskiner.

Behovet for å utvikle nye kryptografiske teknikker som tåler kvanteangrep blir stadig viktigere.

Fremtidige trender innen kryptografi

- Utvikling og bruk av post-kvantekryptografiske algoritmer som er motstandsdyktige mot kvanteangrep. Algoritmer som gitterbasert kryptografi utforskes.

- Skybasert kryptering og nøkkeladministrasjon øker, spesielt innen finans. Homomorf kryptering tillater beregninger på krypterte data uten dekryptering.

- Kryptografi spiller en sentral rolle for å sikre blokkjedeteknologi.

- Med økte databeskyttelsesbestemmelser, brukes tokenisering oftere i helsevesen, finansielle tjenester og bedrifter.

Siste ord

Kryptografi er et omfattende felt, og vi har kun dekket det grunnleggende.

Vi har sett på kryptografi, dens prinsipper, typer, hash-funksjoner, utfordringer, fremtidige trender og praktiske anvendelser.

Det er fortsatt mye mer å utforske.

Neste tema er: Skykryptografi: En introduksjon og Google Cloud-case-studie.