Windows 10 endrer hvordan BitLocker håndterer kryptering

Mange SSD-disker på markedet reklamerer med at de støtter kryptering, og BitLocker har tidligere stolt på disse påstandene. Men som det kom frem i fjor, er det ofte slik at disse diskene ikke krypterer filene på en sikker måte. Microsoft har nå justert Windows 10 for å unngå å stole på disse potensielt usikre SSD-ene og benytter nå programvarekryptering som standard.

For å forklare nærmere, solid-state-disker og andre harddisker markedsføres ofte som «selvkrypterende». Hvis de er det, ville ikke BitLocker utføre noen kryptering, selv om brukeren hadde aktivert BitLocker manuelt. I teorien var dette en god løsning: Disken skulle utføre krypteringen på firmware-nivå, noe som kunne øke hastigheten på prosessen, redusere CPU-bruk og kanskje spare litt strøm. Men i praksis var dette ikke tilfelle. Mange disker hadde svake standardpassord og andre alvorlige sikkerhetsbrister. Det viste seg at man ikke kan stole på at forbruker-SSD-er implementerer kryptering på en sikker måte.

Microsoft har nå tatt grep. Som standard vil BitLocker nå ignorere disker som hevder å være selvkrypterende og utfører krypteringen gjennom programvare. Selv om disken din hevder å støtte kryptering, vil ikke BitLocker stole på det.

Denne endringen ble introdusert i Windows 10-oppdateringen KB4516071, som ble lansert 24. september 2019. SwiftOnSecurity på Twitter la merke til denne endringen:

Microsoft gir opp SSD-produsenter: Windows vil ikke lenger stole på stasjoner som sier at de kan kryptere seg selv, BitLocker vil som standard bruke CPU-akselerert AES-kryptering i stedet. Dette er etter en avsløring av brede problemer med firmware-drevet kryptering. https://t.co/6B357jzv46 pic.twitter.com/fP7F9BGzdD

— SwiftOnSecurity (@SwiftOnSecurity) 27. september 2019

Eksisterende systemer med BitLocker vil ikke automatisk bli oppdatert og vil fortsette å benytte maskinvarekryptering hvis de allerede var konfigurert på denne måten. Hvis du allerede har aktivert BitLocker-kryptering på systemet ditt, må du dekryptere disken og deretter kryptere den igjen for å sikre at BitLocker benytter programvarekryptering i stedet for maskinvarekryptering. Denne sikkerhetsbulletinen fra Microsoft inneholder en kommando som du kan bruke for å sjekke om systemet ditt benytter maskinvare- eller programvarebasert kryptering.

Som SwiftOnSecurity påpeker, kan moderne CPU-er håndtere krypteringsprosessen i programvare, og du bør ikke merke noen betydelig nedgang i ytelse når BitLocker bytter til programvarebasert kryptering.

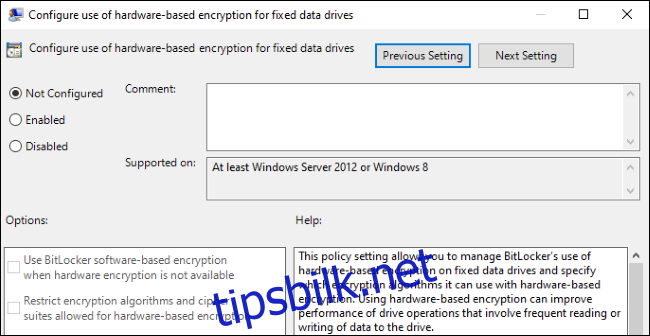

BitLocker kan fortsatt bruke maskinvarekryptering hvis du ønsker det. Alternativet er bare deaktivert som standard. For bedrifter som har disker med firmware de stoler på, vil alternativet «Konfigurer bruk av maskinvarebasert kryptering for faste datadisker» under Computer Configuration\Administrative Templates\Windows Components\BitLocker Drive Encryption\Fixed Data Drives i Group Policy la dem aktivere bruk av maskinvarebasert kryptering. Alle andre bør la innstillingen være som den er.

Det er beklagelig at Microsoft, og vi alle, ikke kan stole på diskprodusentene. Men det er forståelig. Selv om din bærbare datamaskin er laget av Dell, HP eller til og med Microsoft, vet du egentlig hvilken disk som er inni og hvem som produserte den? Kan du stole på at produsenten av disken håndterer kryptering på en sikker måte og leverer oppdateringer hvis det oppstår problemer? Som vi har erfart, er det sannsynligvis ikke tilfelle. Nå gjør heller ikke Windows det.