kjenn fienden og du kjenner deg selv, du trenger ikke frykte resultatet av hundre kamper. – Sun Tzu

Rekognosering er avgjørende for alle penetrasjonstestere eller sikkerhetsingeniører som jobber med et penntestingsprosjekt. Å kjenne de riktige verktøyene for å finne eller oppdage spesifikk informasjon gjør det enkelt for pentesteren å lære mer om målet.

Denne artikkelen vil se på en liste over nettbaserte verktøy sikkerhetseksperter kan bruke for å finne spesifikk informasjon og utnytte målet.

Innholdsfortegnelse

Finn teknologistabelen til målet.

Før du finner eller oppdager e-postadresser og annen ekstern informasjon relatert til målet, er det nødvendig å finne målets teknologistabel. For eksempel, å vite at målet er bygget med PHP Laravel og MySQL hjelper pentesteren å finne ut hvilken type utnyttelse som skal brukes mot målet.

Bygget Med

BuiltWith er et teknologioppslag eller profiler. Den gir pentestere sanntidsinformasjon om målet via domene API og domene live API. Domene-APIet mater pentestere med teknisk informasjon som analysetjeneste, innebygde plugins, rammeverk, biblioteker, etc.

Domene-APIet er avhengig av en BuiltWith-database for å gi gjeldende og historisk teknologiinformasjon om målet.

Søkelinjen for oppslag henter den samme informasjonen som leveres av domene-API. På den annen side utfører domenets live API et omfattende oppslag på domenet eller URL-en som er oppgitt umiddelbart eller i sanntid.

Det er mulig å integrere begge API-ene i et sikkerhetsprodukt for å mate sluttbrukere med teknisk informasjon.

Wappalyzer

Wappalyzer er en teknologiprofiler som brukes til å trekke ut informasjon relatert til teknologistabelen til målet. Hvis du vil finne ut hvilket CMS eller bibliotek målet bruker og hvilket som helst rammeverk, er Wappalyzer verktøyet du kan bruke.

Det er forskjellige måter å bruke – du kan få tilgang til informasjon om målet ved å bruke Lookup API. Denne metoden brukes mest av sikkerhetsingeniører eller infosec-utviklere for å integrere Wappalyzer som en teknologiprofiler i et sikkerhetsprodukt. Ellers kan du installere Wappalyzer som en nettleserutvidelse for Chrome, Firefoxog Kant.

Oppdag underdomener til målet

Et domene er navnet på et nettsted. Et underdomene er en ekstra del av domenenavnet.

Vanligvis er domenet assosiert med ett eller flere underdomener. Derfor er det viktig å vite hvordan du finner eller oppdager underdomener relatert til måldomenet.

Dnsdumpster

Dnsdumpster er et gratis verktøy for domeneforskning som kan oppdage underdomener relatert til måldomenet. Den utfører underdomeneoppdagelse ved å videresende data fra Shodan, Maxmind, og andre søkemotorer. Det er en grense for antall domener du har lov til å søke i. Hvis du ønsker å overvinne denne grensen, kan du prøve deres kommersielle produkt kalt domeneprofiler.

Måten domeneprofiler utfører domeneoppdagelse på, er ganske lik Dnsdumpster. Imidlertid inkluderer domeneprofiler tilleggsinformasjon, for eksempel DNS-poster. I motsetning til Dnsdumpster er ikke domeneprofileringen gratis. Det krever en full medlemsplan.

Både Dnsdumpster og domeneprofileringstjeneste tilhører hackertarget.com.

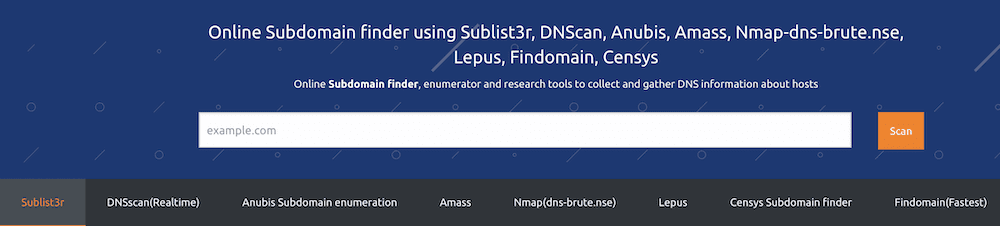

nmmapper

nmmapper utnytter innfødte rekognoseringsverktøy som Sublister, DNScan, Lepus og Amass for å søke etter underdomener.

NMMAPER har mange andre verktøy som ping-test, DNS-oppslag, WAF-detektor, etc.

Finn e-postadresser

For effektivt å teste om et selskap er sårbart for phishing eller ikke, må du finne e-postadresser til arbeidere som jobber for målselskapet.

Jeger

Hunter er en populær tjeneste for e-postsøk. Den lar alle søke etter e-postadresser via metode for domenesøk eller metode for å finne e-post. Med domenesøkemetoden kan du søke etter en e-postadresse via domenenavn.

Hunter tilbyr også API.

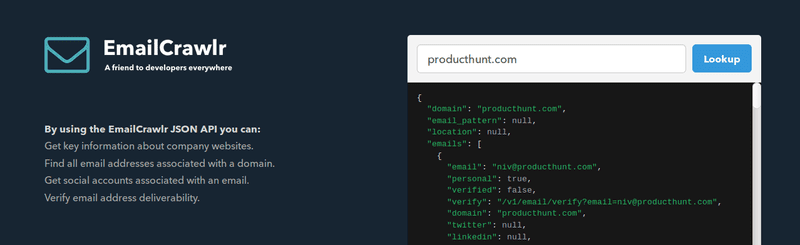

EmailCrawlr

GUI eller API – ditt valg.

EmailCrawlr returnerer en liste over e-postadresser i et JSON-format.

Skrapp

Selv om Skrapp er egnet for e-postmarkedsføring, kan den søke etter e-postadresser via domenesøkefunksjonen. Det er en annen funksjon kjent som bulk e-postsøker. Den lar deg importere en CSV-fil med navn på ansatte og selskaper. Det returnerer e-postadresser i bulk.

Det er en resten API tilgjengelig for de som foretrekker å søke etter e-postadresser programmatisk.

Utforsk flere verktøy for e-postsøk.

Finn mapper og filer

Det er viktig å vite hvilken type filer eller mapper som er vert på målnettserveren i et pentest-prosjekt. Du vil vanligvis finne sensitiv informasjon i filer og mapper som administratorpassord, GitHub-nøkkel og så på en webserver.

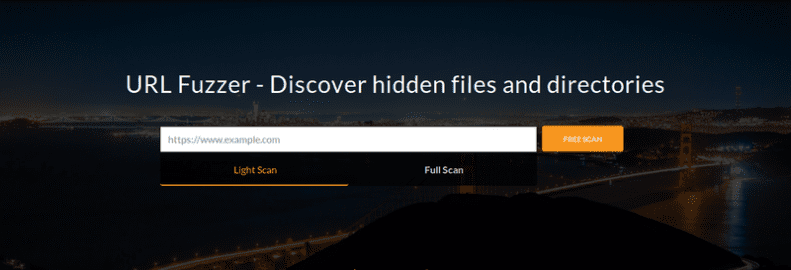

URL Fuzzer

Url Fuzzer er en nettbasert tjeneste fra Pentest-Tools. Den bruker en spesialbygd ordliste for å oppdage skjulte filer og kataloger. Ordlisten inneholder mer enn 1000 vanlige navn på kjente filer og kataloger.

Den lar deg skanne etter skjulte ressurser via en lett skanning eller full skanning. Fullskanningsmodus er kun for registrerte brukere.

Pentest Tools har mer enn 20 verktøy for informasjonsinnhenting, testing av nettstedsikkerhet, infrastrukturskanning og utnyttelseshjelpere.

Diverse informasjon

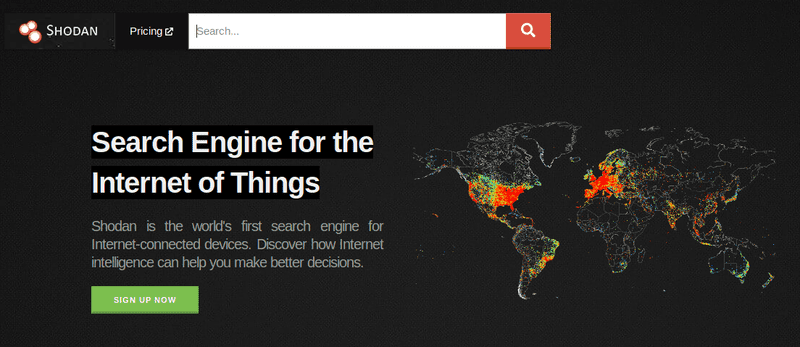

I en situasjon der vi trenger informasjon om Internett-tilkoblede enheter som rutere, webkameraer, skrivere, kjøleskap og så videre, må vi stole på Shodan.

Shodan

Vi kan stole på Shodan for å gi oss detaljert informasjon. Som Google er Shodan en søkemotor. Den søker i de usynlige delene av internett etter informasjon på Internett-tilkoblede enheter. Selv om Shodan er en søkemotor for cybersikkerhet, kan alle som er interessert i å vite mer om disse enhetene bruke den.

For eksempel kan du bruke Shodan-søkemotoren til å finne hvor mange selskaper som bruker Nginx-nettserveren eller hvor mange apache-servere som er tilgjengelige i Tyskland eller San Fransico. Shodan tilbyr også filtre for å begrense søket til et spesifikt resultat.

Utnytt søkeverktøy

I denne delen ser vi på forskjellige online utnyttelsessøkeverktøy eller tjenester tilgjengelig for sikkerhetsforskere.

Pakkestorm

Selv om pakkestorm er en informasjonssikkerhetstjeneste kjent for å publisere aktuelle og historiske sikkerhetsartikler og verktøy, publiserer den også aktuelle utnyttelser for å teste CVE-er. En gruppe cybersikkerhetseksperter driver det.

Utnytt-DB

Utnytt-DB er den mest populære gratis databaseutnyttelsen. Det er et prosjekt fra Offensiv sikkerhet for å samle inn utnyttelser sendt inn av publikum for penetrasjonstestingsformål.

Sårbarhet-Lab

Sårbarhet-Lab gir tilgang til en stor database over sårbarhet med utnyttelser og proof-of-concept for forskningsformål. Du må registrere en konto før du kan sende inn utnyttelser eller gjøre bruk av dem.

Konklusjon

Jeg håper verktøyene ovenfor hjelper deg med forskningsarbeidet ditt. De er strengt tatt ment å brukes til pedagogiske formål på ressursen din eller har tillatelse til å kjøre testen på et mål.

Utforsk deretter rettsmedisinske etterforskningsverktøy.