Er IT-sikkerhet en topprioritet i din organisasjon? Da er det viktig å ha de beste verktøyene for administrasjon av identitetstilgang. Her presenterer vi en oversikt over noen av de ledende løsningene.

I det digitale landskapet vi lever i, er sikkerhet en av de største utfordringene for enhver virksomhet. Hackere utvikler stadig nye metoder og verktøy for å stjele data fra bedrifter og selge dem på det mørke nettet.

Avanserte hackere kan kreve millioner av dollar i løsepenger ved å ta kontroll over hele IT-infrastrukturen, inkludert kritiske databaser som kan ramme tusenvis av brukere.

Derfor bruker bedrifter robuste IAM-verktøy i tillegg til strenge datasikkerhets- og passordretningslinjer som en ekstra sikkerhetsforanstaltning for å beskytte virksomhetens data.

Hva er Identity Access Management (IAM)?

Identity Access Management (IAM) er et sett med applikasjoner, retningslinjer og verktøy som overvåker, vedlikeholder og regulerer hvilke ansatte eller interessenter som har tilgang til spesifikke digitale ressurser.

For bedrifter omfatter digitale ressurser hovedsakelig applikasjonsservere, kundedatabaser, ERP-systemer, faktureringsapplikasjoner, betalingsapper, ansattes lønnsdata og mye mer.

Innenfor DevSecOps-miljøet innebærer tilgang til digitale ressurser blant annet å sjekke kodelagre, få tilgang til CI/CD-pipelines, interne og eksterne kunnskapsbaser, plattformer som en tjeneste, intranett, programvarelogger og kommunikasjonskanaler for virksomheten.

Kort sagt, du eller en cybersikkerhetsadministrator må kontrollere tilgangen til alle digitale ressurser som virksomheten din er avhengig av for å opprettholde en problemfri drift.

Behovet for Identity Access Management (IAM)

For det første trenger du et IAM-system for å gi tilgang til bedriftens applikasjoner og ressurser for både eksisterende og nye ansatte. Med noen få klikk kan du raskt trekke tilbake tilgangen til en ansatt fra et ERP-system eller gi dem tilgang etter behov.

IAM-systemer gjør det mulig for virksomheter å være proaktive i stedet for reaktive når det gjelder sikkerhet. Det er ikke en god strategi å implementere sikkerhetstiltak først etter å ha blitt utsatt for datainnbrudd og økonomiske tap.

I stedet bør retningslinjer for datasikkerhet og tilgangskontroll iverksettes fra dag én for å beskytte virksomheten mot potensielle omdømme- og økonomiske tap.

Andre viktige grunner til å investere i en IAM-løsning inkluderer:

- Sikre skalerbarhet i virksomhetens sikkerhet ved å bruke en skybasert applikasjon som kontinuerlig kan spore tilgangen til servere, kodebaser, containerpakker, kundedata, betalingsmetoder og mer for alt fra 10 til tusenvis av ansatte.

- Stoppe datainnbrudd i startfasen og dermed minimere skadeomfanget før media, offentligheten og investorene involveres.

- Optimalisere ressursallokering og unngå sløsing med lisenser ved å kontinuerlig overvåke forretningsressurser. Tildel deretter nødvendige ressurser dynamisk for å spare kostnader og forhindre at data havner i feil hender.

Hvordan fungerer administrasjon av identitetstilgang?

For å sikre virksomhetens data, tilbyr en IAM-løsning følgende sikkerhetsfunksjoner og verktøy:

#1. Enkel påloggingstilgang

En IAM-løsning gir sømløs tilgang til alle bedriftens applikasjoner og kontoer via bedriftens e-post. Ansatte slipper å huske utallige brukerkontoer og passord.

#2. Logg, revisjon og rapportering

IAM registrerer alle handlinger i IT-infrastrukturen og gir rapporter med informasjon om nylige sikkerhetshendelser, tilbakestillinger av passord, påloggingsforsøk fra eksterne nettverk og mer.

#3. Brukerautorisasjon

Dette hindrer brukere i å gjøre uautoriserte endringer i systemer, applikasjoner og nettsteder ved å regelmessig validere handlingene deres og sjekke brukerdatabasen for nylige endringer.

#4. Brukerautentisering

IAM krever sikkerhetsautentisering hver gang en ansatt logger på bedriftens systemer. Dette kan inkludere passord, SMS-koder, fysiske sikkerhetsnøkler, CAPTCHA-er og andre metoder. Systemet oppfordrer også brukere til å endre passord og annen legitimasjon jevnlig.

#5. Tildeling og tilbakekalling av brukertillatelser

Når en brukerkonto opprettes i IAM-systemet, gir den tilgang til spesifikke forretningssystemer basert på brukerens rolle eller stilling. IAM-verktøyet kan også rute disse forespørslene om tilgang gjennom flere ledere for å sikre at det er flere godkjenningspunkter.

Videre vil sletting av en bruker fra IAM-systemet umiddelbart fjerne all tidligere tilgang til applikasjoner og databaser. Dette skjer i sanntid, og verktøyet vil låse ute en ansatt selv om de er aktive i en applikasjon.

#6. Administrere systembrukere

IAM-verktøy kan integreres med alle bedriftens databaser, applikasjoner, servere, virtuelle skrivebord og skylagring. Du trenger bare å opprette én brukerprofil i IAM-verktøyet, og den aktuelle personen vil få den applikasjons- og datatilgangen som er tildelt.

Hvordan hjelper et verktøy for administrasjon av identitetstilgang deg?

Et effektivt IAM-verktøy hjelper virksomheten din på følgende måter:

- Det gir en enkelt kilde til sannhet for all informasjon om sikkerhet for digitale data og eiendeler.

- En nyansatt kan begynne å jobbe den første dagen med tilgang til de nødvendige ressursene med noen få klikk.

- Bedriftens data er beskyttet ved at tilgangen til ansatte som slutter i virksomheten, umiddelbart trekkes tilbake.

- Systemet varsler deg om sikkerhetshendelser slik at du kan iverksette tiltak før større skade oppstår.

- Det forebygger problemer som kan oppstå fra varslere og interne trusler.

- Uregelmessig atferd fra ansatte eller eksterne leverandører blokkeres ved å oppdage mistenkelig aktivitet ved hjelp av kunstig intelligens (AI) og maskinlæring (ML).

Nå skal vi se på hvilke funksjoner du bør se etter i et IAM-verktøy.

IAM-verktøyfunksjoner

Når du anskaffer et IAM-verktøy, bør du forsikre deg om at det har følgende viktige funksjoner:

- Eierkostnadene skal ikke være for høye.

- Verktøyet må tilby brukerkontobasert fakturering. Det vil si at du betaler mindre når du oppretter få kontoer, og mer når du oppretter flere. Det bør også være en mengderabatt for administrasjon av store mengder kontoer.

- IAM-løsningen må tilby de seks standardfunksjonene: enkel pålogging, rapportering, autentisering, autorisasjon, tildeling av tillatelser og et administrasjonsdashboard.

- Verktøyet må følge en nulltillitspolicy.

- Det bør tilfeldiggjøre autentiseringssystemet for å øke bevisstheten rundt datasikkerhetsansvar hos brukerne.

Nå som du kjenner de grunnleggende prinsippene for administrasjon av identitetstilgang, presenterer vi noen ideelle verktøy for enhver digital virksomhet:

AWS Identity and Access Management

Hvis du hoster skyapplikasjoner, databaser og analyseprosjekter på Amazon Web Services, er AWS IAM en ideell løsning for å beskytte virksomhetens data. Den har mange funksjoner, men de viktigste er:

- IAM-tilgangsanalyse

- IAM Identity Center

- Administrasjon av IAM-konto eller brukerroller

- Administrasjon av IAM-tillatelser som tildeling og tilbakekalling

- Multifaktorautentisering for robust datasikkerhet og ansvarlighet

Du bør vurdere å bruke AWS IAM hvis du har behov for følgende i din virksomhet:

- Tildel detaljerte tillatelser og bruk attributter som rolle, team, lokasjon osv. for kontotildeling.

- Kontrollere kontoer enkeltvis eller i grupper.

- Implementere datasikkerhetspraksis på tvers av organisasjonen med noen få klikk.

- Opprettholde en policy for minste nødvendige rettigheter for bedriftens applikasjoner og data.

AWS tilbyr omfattende ressurser om implementering og drift av AWS IAM. Dette gjør det mulig å komme raskt i gang.

Okta IAM

Hvis du er på utkikk etter en komplett løsning for identitetsadministrasjon og identitetsbasert tjenestelevering, bør du vurdere Okta. Den har over 7000 forretningsapplikasjonsintegrasjoner. Oktas integrasjonsteam jobber også aktivt med apputviklingsprosjekter som skal lanseres i fremtiden.

De viktigste IAM-funksjonene inkluderer:

- Universell pålogging

- Enkel pålogging

- Passordløs autentisering

- Adaptiv MFA (multitrinnsautentisering)

- Livssyklusadministrasjon

- Arbeidsflyter

- Identitetsstyring

Okta har to forskjellige tjenester innenfor identitetsadministrasjon. Den første løsningen er en kundevendt tjeneste. Hvis du leverer SaaS-tjenester til sluttbrukere, hoster OTT-videoplattformer, abonnementsbaserte nettsteder eller nettinnhold bak en betalingsmur, kan du bruke Customer Identity fra Okta.

I tillegg kan du bruke Workforce Identity Cloud for å gi ansatte, leverandører, kunder, samarbeidspartnere og frilansere tilgang til dine forretningsressurser i skyen eller lokalt.

ManageEngine

ManageEngine AD360 fra Zoho er et integrert IAM-verktøy som gjør det mulig for IT-sikkerhetsadministratorer å endre, klargjøre og tilbakekalle brukeridentiteter. Det gir deg mulighet til å kontrollere brukertilgang til nettverksressurser på offentlige, private, hybride eller lokale servere.

Du kan administrere alle disse aspektene på tvers av Exchange-servere, lokale Active Directory-tjenester og skyapplikasjoner fra en sentralisert programvare eller et nettdashboard.

Kort sagt, ManageEngine AD360 gir dine ansatte rask tilgang til applikasjoner, ERP-systemer, kundedata, bedriftswikier osv. på få minutter. Deretter kan du trekke tilbake tilgangen når de slutter eller når du mener at tilgangen ikke lenger er nødvendig for den enkelte ansatt.

SailPoint IAM

SailPoints IAM-løsning er bygget på et kjerne-IAM-system som styres av integrasjon, automatisering og intelligens. Rundt dette kjernesystemet for administrasjon av identitetstilgang finnes det flere undermoduler.

Disse undermodulene sikrer at IAM-løsningen til din virksomhet fungerer døgnet rundt uten problemer. Noen av de viktigste undermodulene er:

- Administrasjon av SaaS-verktøy

- Automatisert tildeling og tilbakekalling av brukerkontoer

- AI-baserte anbefalinger for tilgang

- IAM-arbeidsflyter

- Dataanalyse og tilgangsinnsikt

- Digitale sertifikater for tilgang til applikasjoner, lesing av filer osv.

- Passordadministrasjon, tilbakestilling og svartelisting

- Administrasjon av fil- og dokumenttilgang

- Håndtering av forespørsler om tilgang

SailPoint tilbyr IAM-løsninger for en rekke bransjer, som helsevesen, produksjon, bank, offentlig sektor, utdanning og mer.

IAM-verktøyene tilbyr praktiske tjenester som nulltillitsimplementering, som øker effektiviteten i IT-infrastrukturen, overholder forskrifter og sikrer ressurser uansett hvor de befinner seg.

Fortinet IAM-løsninger

Fortinet IAM Solutions tilbyr sikkerhetsfunksjonene som er nødvendige for å bekrefte identiteten til ansatte, kunder, leverandører og enheter når de kobler seg til intranettet eller internettnettverket.

De viktigste funksjonene og fordelene er:

- Sikrer at korrekt autentiserte, autoriserte og validerte brukere får tilgang til bedriftens ressurser i skyen eller lokalt.

- Multifaktorautentiseringen sikrer at den opprinnelige brukeren får tilgang til de tillatte ressursene. I tilfelle datainnbrudd vet du hvem du skal kontakte.

- Fortinet SSO gir sømløs tilgang til IT-infrastruktur uten behov for å huske passord. Den bruker SAML, OIDC, OAuth og API-støtte.

- Fortinet IAM støtter BYOD-policyer (Bring Your Own Device), gjestekontoer, ad-hoc-tilgang og mye mer.

JumpCloud IAM

JumpCloud hjelper deg med å redusere eierkostnadene for IAM-løsninger gjennom en felles enhets- og IAM-løsning. Med denne tjenesten reduseres overheadkostnadene og kompleksiteten i IAM-systemet. Du trenger også færre IT-leverandører.

Når du har satt opp løsningene, kan du gi ansatte, praktikanter, kunder, interessenter, leverandører og besøkende tilgang til IT-infrastrukturen med følgende forretningslogikk:

- Gi tilgang til en eller flere valgte ressurser.

- Gi tilgang fra et hvilket som helst eller et bestemt sted.

- Gi tilgang med en fysisk eller digital identitet.

- Godkjenn tilgang fra skyen.

- Gi tilgang til pålitelig maskinvare eller programvare.

Med IAM-verktøyet kan du administrere prosesser, arbeidsflyter, enheter og personer fra en enkelt webapplikasjon som er hostet i en åpen katalog som vedlikeholdes av JumpCloud.

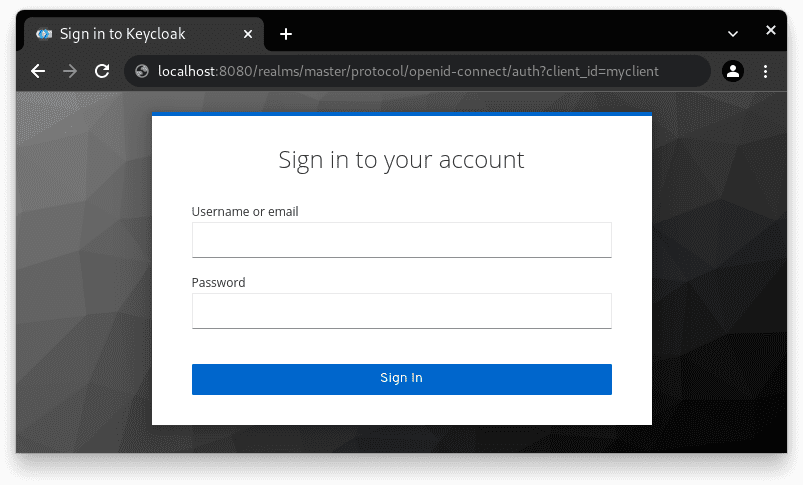

Keycloak åpen kildekode IAM

Keycloak er et åpen kildekode IAM-produkt som er under kontinuerlig utvikling med bidrag og støtte fra Red Hat. Hvis virksomheten din trenger spesialutviklede IAM-løsninger som andre selskaper ikke tilbyr, kan du vurdere Keycloak.

De viktigste funksjonene er:

- Keycloak SSO for pålogging og utlogging for mange applikasjoner i en organisasjon eller plattform.

- Opprette sosiale påloggingssider for å la brukerne få tilgang til dine skytjenester ved å bruke Google-, GitHub- og Facebook-kontoer.

- Du kan utvikle din egen IAM-løsning ved hjelp av Keycloaks kodebase og din relasjonsdatabase.

- Du kan integrere denne IAM-løsningen med Active Directory-servere og Lightweight Directory Access Protocol (LDAP).

Serveren er tilgjengelig for gratis nedlasting, inkludert Keycloak-kodebasen, containerbildet og operatøren.

Ping Identity

Ping Identity bruker sin egenutviklede PingOne-sky for identitetstilgangsadministrasjon. Plattformen dirigerer brukeren til en annen sky eller lokal server. PingOne-skyen er egnet for dine kundefokuserte arbeidsbelastninger og den interne arbeidsstyrken.

Du oppretter en konto for en godkjent bruker i PingOne-skyen og konfigurerer en autentiseringsarbeidsflyt. Ping Identity orkestrerer kundens eller ansattes reise til en bedriftsapplikasjon via en forhåndsdefinert arbeidsflyt.

Dette omfatter følgende trinn:

- Oppdager brukerdata og enhet

- Verifiserer brukeren

- Profiler brukeraktiviteten i IT-ressursene dine

- Autentiserer med sekundære sikkerhetsprotokoller

- Bedriftens interessenter autoriserer den nye brukeren

- Brukeren får sømløs tilgang til de valgte applikasjonene og databasene

Avsluttende ord

Å finne det rette verktøyet for administrasjon av identitetstilgang er ikke en enkel oppgave. IT-administratorer og cybersikkerhetsledere bruker mye tid på å finne det verktøyet som kan sikre det sikkerhetsnivået de ønsker.

Du kan spare både tid og penger, og unngå frustrasjon ved å evaluere noen av de beste IAM-verktøyene som er nevnt i denne artikkelen.

Neste tema er de beste teknikkene for å beskytte seg mot cyberangrep.