Hva er Reverse Engineering?

Reverse engineering, eller omvendt utvikling, er en metode for å analysere et produkt eller et system. Målet er å forstå dets konstruksjon, hvordan det fungerer internt og hvilke funksjoner det har. Denne prosessen går ut på å plukke fra hverandre et eksisterende system for å studere det i detalj.

Ofte blir denne teknikken brukt for å få en dypere forståelse av et produkt eller system. Dette kan være for å forbedre det, skape konkurrerende produkter eller systemer, eller for å finne og rette feil eller svakheter. Omvendt utvikling finner anvendelse i mange områder, slik som programvareutvikling, produksjon og sikkerhet. Det er imidlertid viktig å være klar over at omvendt utvikling også kan brukes til ondsinnede handlinger, som å stjele forretningshemmeligheter eller kopiere produkter ulovlig. Derfor er det ofte lover som regulerer bruken av omvendt utvikling, spesielt knyttet til opphavsrett og forretningshemmeligheter.

En ekspert som arbeider med omvendt utvikling bør ha solid kunnskap om datavitenskap og programmering. Erfaring med verktøy og metoder som brukes i omvendt utvikling er også viktig. Dette inkluderer blant annet demontering og feilsøking.

Hvordan fungerer omvendt utvikling?

Omvendt utvikling handler om å studere et system grundig for å forstå hvordan de ulike delene henger sammen, hvilke funksjoner de har og hvordan systemet opererer. Denne forståelsen kan brukes til å skape en kopi av systemet, en etterligning, eller bare for å forstå hvordan det virker.

Denne prosessen er nyttig i mange sammenhenger. Det kan dreie seg om å forstå et systems funksjonalitet, oppdage sårbarheter eller svakheter, skape versjoner som fungerer sammen med systemet, eller forbedre den opprinnelige designen.

Prosessen begynner ofte med å demontere systemet, enten det er et fysisk produkt eller et programvaresystem. Målet er å identifisere de enkelte komponentene og hvordan de samhandler. For fysiske enheter betyr dette å ta dem fra hverandre. For programvare betyr det å analysere koden og strukturen.

Etter demontering blir hver komponent analysert for å forstå dens funksjon og hvordan den bidrar til det totale systemets virkemåte. Det er viktig å huske på at man må respektere andres rettigheter og kun bruke omvendt utvikling til lovlige og etiske formål.

Hensikten med omvendt utvikling innen sikkerhet

Innen sikkerhet er hovedmålet med omvendt utvikling å finne og redusere potensielle svakheter i et produkt eller system. Dette gjøres ved å undersøke produktets design, kode eller komponenter. På denne måten kan man finne ut hvordan systemet fungerer og avdekke mulige sikkerhetshull.

For eksempel kan en sikkerhetsforsker bruke omvendt utvikling for å analysere hvordan et program fungerer. Dette for å finne svakheter som hackere kan utnytte. Dette kan innebære å studere koden, analysere kommunikasjonen over nettverket, eller se på hvordan programmet samhandler med andre deler av systemet.

Når potensielle sårbarheter er funnet, kan forskeren utvikle løsninger for å rette opp disse. Dette kan være for eksempel å lappe koden eller innføre ekstra sikkerhetstiltak. Slikt arbeid bidrar til å øke sikkerheten til produktet eller systemet og beskytte det mot mulige angrep.

Trinn i omvendt utvikling

Omvendt utvikling består typisk av følgende trinn:

- Identifiser produktet eller systemet: Start med å definere hvilket spesifikt program eller system som skal analyseres for å forstå dets design og funksjonalitet.

- Samle inn informasjon: Samle relevant informasjon fra forskjellige kilder som design dokumenter, kode eller brukermanualer.

- Analyser systemet: Undersøk den innsamlede informasjonen nøye for å forstå hvordan systemet er designet og hvordan det fungerer. Dette kan involvere å demontere produktet, studere dets komponenter og interaksjoner, eller analysere designdokumenter og kode.

- Lag en modell: Utvikle en modell som nøyaktig representerer systemets design, interne funksjoner og funksjonalitet. Modellen kan brukes til videre studier og for å gjøre endringer.

- Bruk kunnskapen: Bruk den nye kunnskapen til å forbedre systemet, skape konkurrerende produkter, eller identifisere og rette feil og svakheter. Dette kan innebære å endre systemets design, kode eller komponenter, eller utvikle helt nye produkter basert på det du har lært.

La oss se på noen av de beste verktøyene som brukes til omvendt utvikling.

Ghidra

Ghidra er et gratis og åpen kildekode verktøy for omvendt utvikling av programvare (SRE). Det er utviklet av National Security Agency (NSA). Ghidra brukes til å demontere, dekompilere og analysere binær kode.

Dette verktøyet er laget for å være robust og skalerbart, og brukes både av myndigheter og i det private SRE-miljøet. Det ble offentlig tilgjengelig i 2019 og kan lastes ned og brukes kostnadsfritt.

Ghidra har et brukervennlig grensesnitt og en modulær design. Dette gjør det mulig for brukerne å tilpasse verktøyet etter egne behov. I tillegg inkluderer Ghidra en dekompilator som kan oversette maskinkode til et høyere nivå, som C eller Java. Dette forenkler forståelsen av en binærfils funksjonalitet.

Androguard

Androguard er et åpen kildekode verktøysett for å analysere Android-applikasjoner. Det er skrevet i Python og brukes til å undersøke strukturen og oppførselen til Android-apper.

Androguard tilbyr en rekke verktøy for ulike typer analyser, inkludert demontering, dekompilering og deobfuskering av Android-apper. Det kan brukes til å analysere appens kode, hente ut ressurser og finne potensielle sårbarheter.

Forskere og sikkerhetseksperter bruker Androguard mye for å undersøke sikkerheten til Android-apper. Verktøyet tilbyr funksjoner for omvendt utvikling, slik som støtte for flere filformater, muligheten til å utføre både statisk og dynamisk analyse, og integrasjon med andre verktøy som IDA Pro og radare2.

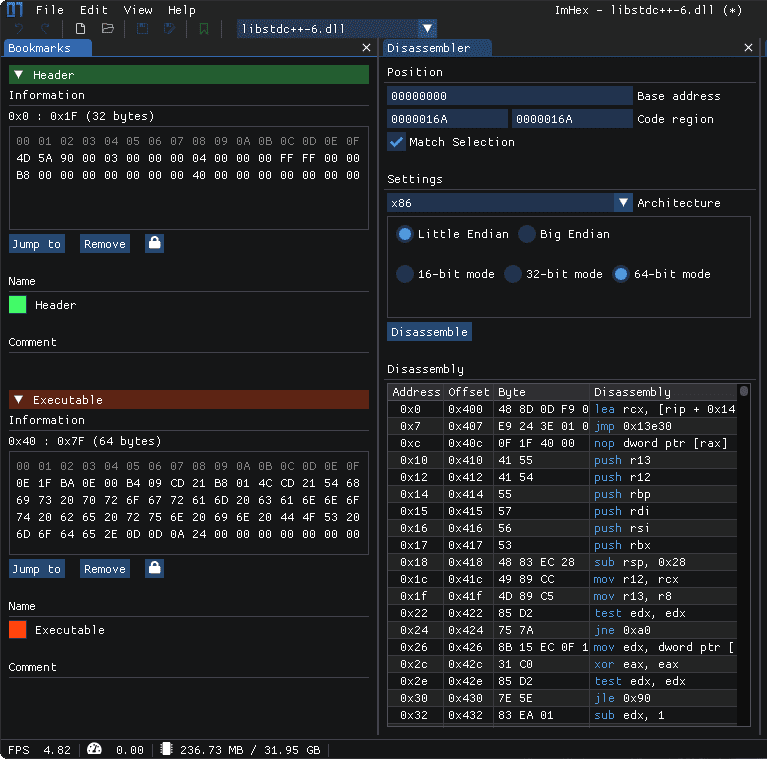

ImHex

ImHex er en hex-editor. Dette er programvare som lar brukerne se og endre rå binære data i en fil. Hex-editorer brukes ofte av programmerere, sikkerhetsforskere og andre tekniske brukere for å undersøke innholdet i en fil på et lavt nivå. De er spesielt nyttige for å analysere filer som er i et binært format, slik som kjørbare filer eller annen kompilert kode.

ImHex er en gratis og åpen kildekode hex-editor som er tilgjengelig for Windows og Linux. Den har et brukervennlig grensesnitt og flere funksjoner som gjør den lett å bruke. Noen av de viktigste funksjonene i ImHex inkluderer støtte for store filer, en fleksibel søk- og erstattfunksjon, og muligheten til å sammenligne filer side om side. ImHex lar også brukerne definere egne datatyper, noe som kan være nyttig når man skal undersøke spesifikke typer data i en fil.

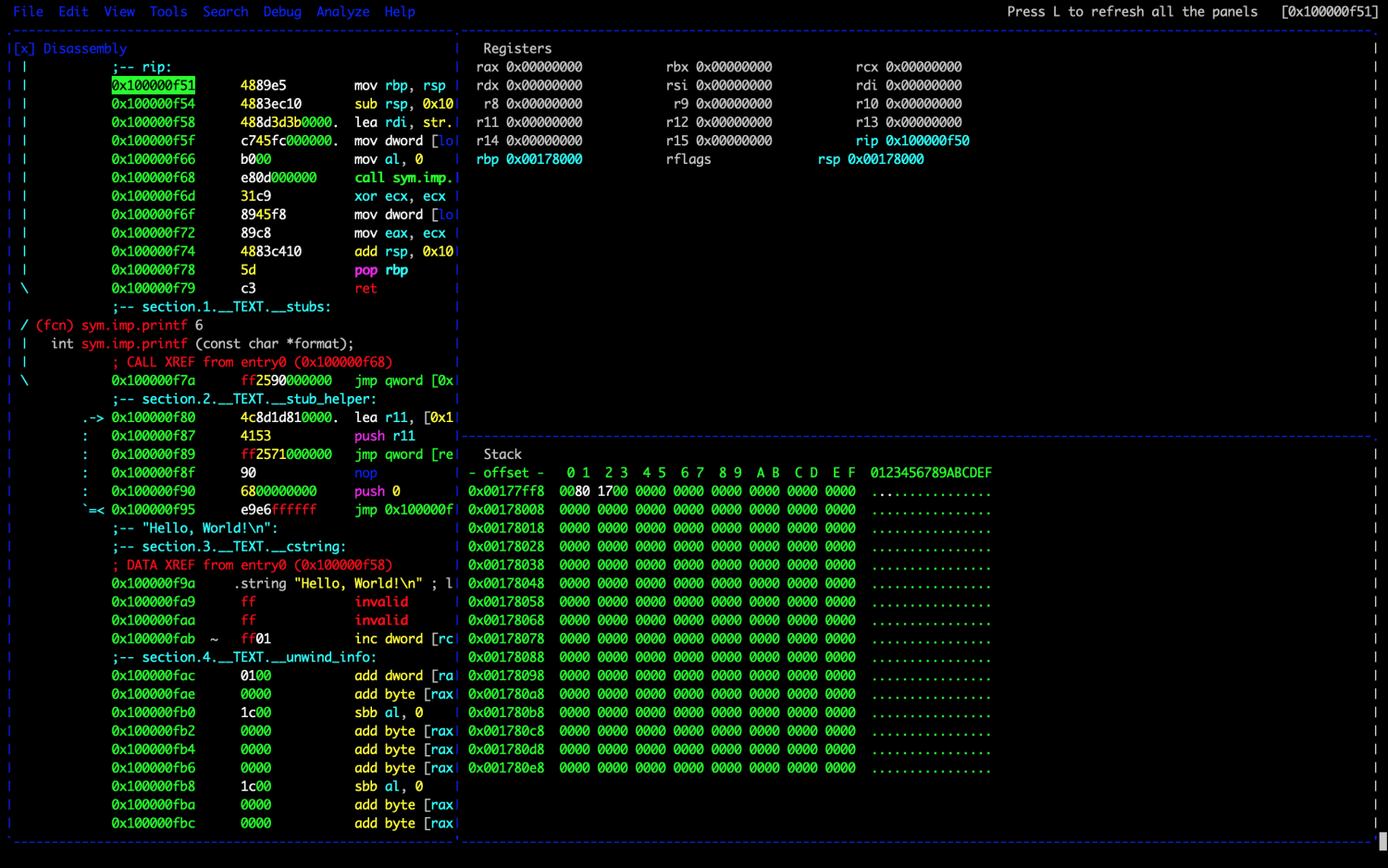

Radare2

Radare2 er en åpen kildekode rammeverk for omvendt utvikling. Den brukes til å demontere, analysere og feilsøke binære filer. Verktøyet er skrevet i C og er tilgjengelig for mange plattformer, som Windows, Linux og macOS.

Sikkerhetsforskere bruker Radare2 for ulike oppgaver, inkludert omvendt utvikling, sårbarhetsanalyse og etterforskning. Verktøyet har et kommandolinjegrensesnitt og en kraftig skriptmotor som gjør det mulig å automatisere komplekse oppgaver og utvide verktøyets funksjonalitet.

Radare2 har også en disassembler som kan oversette binær kode til menneskelesbare monteringsinstruksjoner. Dette gjør det lettere å forstå hvordan en binærfil fungerer internt. Verktøyet tilbyr funksjoner for omvendt utvikling, som støtte for flere arkitekturer og filformater, muligheten til å utføre statisk og dynamisk analyse, og integrasjon med andre verktøy som debuggere og disassemblere.

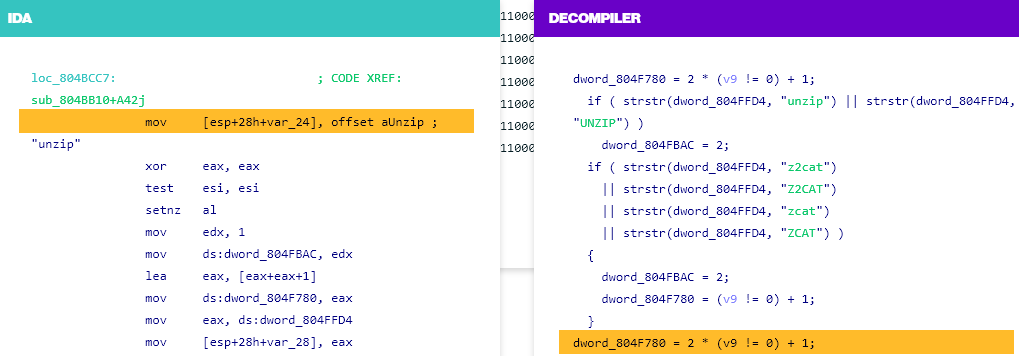

IDA Pro

IDA Pro (Interactive Disassembler Pro) er et kommersielt verktøy for demontering og feilsøking. Det brukes ofte av sikkerhetsforskere for å analysere kompilert kode. IDA Pro kan brukes til å analysere kjørbare filer og andre binære filer.

Verktøyet tilbyr funksjoner for både statisk og dynamisk analyse. Dette inkluderer støtte for flere arkitekturer og filformater, muligheten til å lage og endre demonteringer, og integrasjon med andre verktøy som debuggere og dekompilatorer. IDA Pro er kompatibel med flere plattformer, og tilbyr både et grafisk brukergrensesnitt og et skriptspråk for å automatisere komplekse oppgaver. Det regnes som en av de kraftigste disassemblerne, men har også en bratt læringskurve og høy pris.

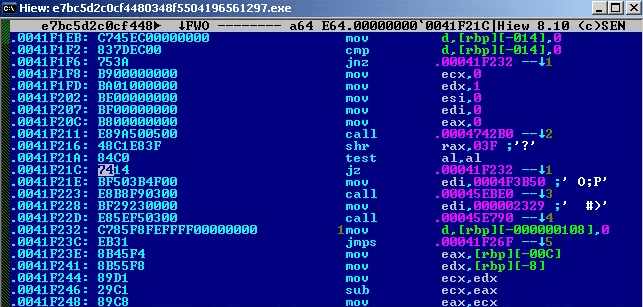

Hiew

Hiew er en binær filviser og editor for Microsoft Windows. Det er et populært verktøy blant programvareutviklere og sikkerhetsforskere. Med Hiew kan brukerne se og endre rådataene i en binær fil, samt demontere maskinkode til monteringsspråk.

Hiew kan også brukes til å søke etter mønstre eller strenger i en binærfil og til å sammenligne to filer for å finne forskjeller. Hiew er ikke åpen kildekode og er ikke gratis, men kan kjøpes fra utviklerens nettside.

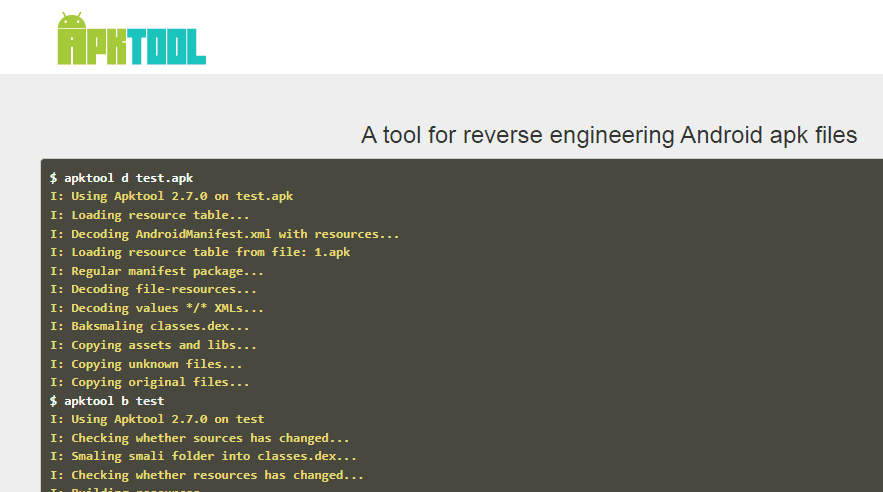

Apktool er et gratis og åpen kildekode verktøy for omvendt utvikling av Android apk-filer. Det er skrevet i Java og kan kjøres på alle plattformer som støtter Java. Apktool lar brukerne dekode ressurser i en apk-fil og gjenoppbygge appen med endringer.

Android-utviklere og moddere bruker ofte Apktool for å tilpasse apper. Sikkerhetsforskere bruker det også til å utføre statiske analyser av Android-apper.

Apktool kan dekode ressurser i en apk-fil og lage en menneskelesbar fremstilling av appens kode og innhold. Verktøyet kan også brukes til å utføre sikkerhetsanalyser på Android-apper, da det gir brukerne mulighet til å inspisere appens kode og ressurser. Dette lar brukerne endre appens utseende og oppførsel. Det er viktig å huske at man må respektere opphavsretten til apputviklere og kun bruke Apktool til lovlige og etiske formål.

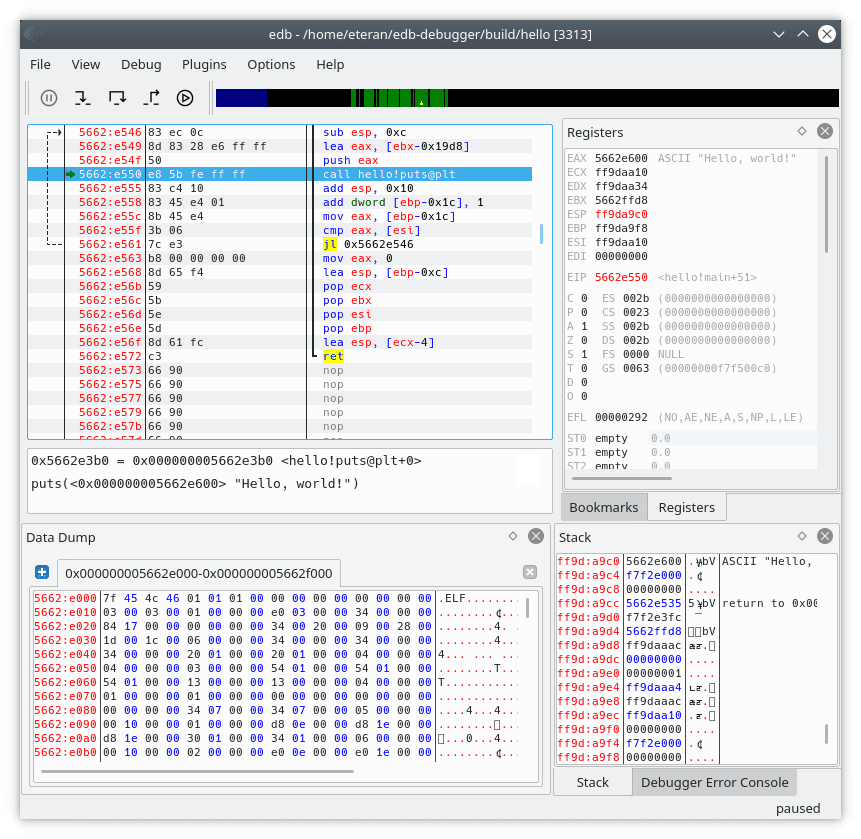

edb-debugger

EDB er en gratis og åpen kildekode debugger for Linux, Windows og macOS. Det er et kraftig verktøy som kan brukes til å analysere og feilsøke en rekke kjørbare filer, inkludert ELF-, PE-, Mach-O- og Java-klassefiler. EDB har flere funksjoner som gjør det nyttig for programvareutvikling og omvendt utvikling.

En av hovedfordelene med EDB er det brukervennlige grensesnittet, som gjør det enkelt å bruke selv for de som er nye innen feilsøking. EDB inneholder visninger for demontering, minnekart og registre, som gir detaljert informasjon om tilstanden til programmet som feilsøkes. Det lar også brukerne sette stoppunkter, trinnvis kjøre gjennom koden og inspisere verdier av variabler. Dette gjør det enklere å analysere og feilsøke programmer. EDB har også støtte for ulike prosessorarkitekturer og operativsystemer, noe som gjør det til et allsidig verktøy for mange plattformer.

Java Snoop

JavaSnoop er et verktøy som lar brukere endre oppførselen til Java-applikasjoner under kjøring. Det er designet for sikkerhetstesting og -analyse, og kan brukes til å identifisere og utnytte sårbarheter i Java-applikasjoner.

JavaSnoop fungerer ved å koble seg til en kjørende Java-prosess og injisere kode. Dette gjør det mulig å endre applikasjonens oppførsel i sanntid. Dette er nyttig for å identifisere og teste sikkerheten til Java-applikasjoner.

JavaSnoop er tilgjengelig som et frittstående verktøy og som en plug-in for den populære sikkerhetstestplattformen for nettapplikasjoner, Burp Suite. Det er skrevet i Java og kan kjøres på alle plattformer som støtter Java, inkludert Windows, Linux og macOS. JavaSnoop har flere funksjoner, som for eksempel muligheten til å avskjære og endre metodeanrop, vise og endre verdier av variabler, og definere egne «hooks» for å automatisere oppgaver.

Konklusjon

Omvendt utvikling er en verdifull ferdighet for sikkerhetsfolk. Den gir dem innsikt i design, intern funksjon og funksjonalitet av produkter og systemer. Med denne kunnskapen kan de identifisere og redusere potensielle sårbarheter og feil.

Dette er spesielt nyttig for å finne og redusere «nulldagssårbarheter». Dette er sårbarheter som er ukjente for produsenten eller utvikleren og som ennå ikke er løst.

Omvendt utvikling kan være vanskelig og komplekst, men det er et viktig verktøy for sikkerhetseksperter som ønsker å identifisere og redusere potensielle sårbarheter i programvare og systemer.

Du kan også være interessert i å lære om de beste NetFlow-analysatorene og samleverktøyene for nettverket ditt.