Beskyttelse av programvareleveringskjeden: En avgjørende sikkerhetsstrategi

Sikkerhetsløsninger for programvareleveringskjeden er essensielle for å minimere risiko og beskytte systemene dine mot skadelige angrep.

I takt med at cyberangrep blir stadig mer sofistikerte, har sikkerhet blitt en topprioritet for både bedrifter og enkeltpersoner. Disse angrepene kan ramme enhver organisasjon, avdeling, system, IT-infrastruktur og, ikke minst, programvareleveringskjeden.

Moderne programvareleveringskjeder består av mange elementer, inkludert eksisterende kodebiblioteker, CI/CD-systemer, åpne kilderepositorier, versjonskontrollsystemer, distribusjonsmekanismer, overvåkings- og testverktøy, og mye mer.

Det er en rekke komponenter involvert i å utvikle en programvareløsning, og koden blir ofte gjenbrukt i flere prosjekter. Dette øker angrepsflaten for hackere, som alltid er på jakt etter sårbarheter i de ulike systemene.

Når disse sårbarhetene blir oppdaget, vil de bli utnyttet, noe som kan resultere i datalekkasjer, skadelig programvare, løsepengeangrep og andre alvorlige konsekvenser.

Derfor er det viktig for organisasjoner, utviklere og programvareleverandører å prioritere sikkerheten i programvareleveringskjeden.

Denne artikkelen vil utforske hva et angrep på programvareleveringskjeden innebærer, hvorfor det er nødvendig å beskytte denne kjeden, og presentere de beste sikkerhetsløsningene for å redusere risikoen.

La oss begynne!

Hva er sikkerhet for programvareleveringskjeden?

En programvareleveringskjede omfatter alle systemene, prosessene, verktøyene og ressursene som er involvert i utviklingen av en applikasjon gjennom hele dens livssyklus (SDLC).

Sikkerhet for programvareleveringskjeden handler om å beskytte alle disse systemene, komponentene og praksisene. Dette inkluderer protokoller, grensesnitt, proprietær eller tredjeparts kode, eksterne verktøy, infrastruktursystemer og distribusjonskanaler.

Kilde: Mirantis

Akkurat som andre deler av organisasjonen, er leveringskjeden din sårbar for angrep. I et slikt angrep vil en hacker lete etter og utnytte sårbarheter i systemer og prosesser i leveringskjeden for å infiltrere den. Dette kan føre til datainnbrudd og andre alvorlige sikkerhetsrisikoer.

Noen vanlige angrep på programvareleveringskjeden inkluderer:

- Kompromittering av CI/CD-rørledningen, inkludert byggeserver, distribusjonsverktøy, testrammeverk og kodelagre.

- Injisering av skadelig kode i et åpen kildekode-verktøy, for eksempel ved å legge til ondsinnet kode i et kodelager.

- Feilkonfigurering av CI/CD-prosesser i forbindelse med distribusjon og testing.

Noen kjente eksempler på angrep på programvareleveringskjeden:

- SolarWinds-angrepet: Hackere fant en sårbarhet i Orion-plattformen og kompromitterte over 30 000 organisasjoner over hele verden.

- CodeCov-innbruddet: Angripere kompromitterte revisjonsverktøyet CodeCov i april 2021, noe som påvirket mange brukere.

- Mimecast-angrepet: Angripere fikk tilgang til et av Mimecasts digitale sertifikater for autentisering.

Hvorfor er sikkerhet for programvareleveringskjeden så viktig?

Som de tidligere eksemplene illustrerer, kan en enkelt sårbarhet i koden føre til omfattende brudd som rammer både enkeltpersoner og organisasjoner.

Når et utviklingsteam distribuerer programvare, enten for kommersiell eller intern bruk, er sikkerheten til produktet avgjørende. Dette inkluderer all kode, også den som ikke er skrevet internt, og verktøy fra tredjeparter. Det å stole blindt på eksterne ressurser kan føre til sikkerhetsrisikoer.

Sikkerhet for programvareleveringskjeden sørger for at all kode, verktøy og ressurser er optimalt beskyttet og fri for uautoriserte endringer, sårbarheter og skadelig kode.

For å oppnå dette er det nødvendig å kontrollere hver programvarekomponent i hele SDLC, inkludert intern kode, distribusjoner av åpen kildekode, protokoller, grensesnitt, utviklingsverktøy, eksterne tjenester og andre elementer som er involvert i programvareutviklingen.

I tillegg kan en omfattende og effektiv sikkerhetsløsning for programvareleveringskjeden bidra til å redusere risiko og beskytte hver programvarekomponent. Dette gjøres ved å skanne programvaren for kjente sårbarheter og implementere nettverksbeskyttelsesmekanismer.

Slike verktøy hjelper til med å forhindre uautoriserte endringer og tilgang, og dermed avskrekke trusler og angrep.

La oss nå se nærmere på noen av de beste sikkerhetsverktøyene for programvareleveringskjeden.

Slim.ai

Slim.ai gjør det mulig å bygge containere på en rask og sikker måte, uten å måtte skrive ny kode.

Dette verktøyet hjelper deg med å automatisk identifisere og fjerne sårbarheter i containeriserte applikasjoner før de går til produksjonsfasen, noe som sikrer arbeidsbelastningen for programvareproduksjon.

Slim.ai effektiviserer og optimaliserer containerne dine samtidig som de administreres effektivt. Du får også innsikt i containerinnholdet ved å analysere pakker, metadata og lag.

Ved å integrere Slim.ai i CI/CD-rørledningen kan du automatisere sikkerhetsprosessene, noe som sparer tid og krefter på å redusere risiko uten manuelt arbeid.

Slim Starter Kits, som er maler for å bygge applikasjoner på forskjellige språk og rammeverk, kan brukes. Med containerintelligens kan du overvåke bildekonstruksjon, pakkedetaljer og sårbarheter, noe som gir bedre forståelse for sikkerhetsstatusen din.

Docker Wasm

Wasm er et lett, raskt og moderne alternativ til Windows- eller Linux-containere i Docker. Docker + Wasm hjelper deg å utvikle, kjøre og dele moderne applikasjoner med forbedret sikkerhet.

Docker tilbyr en rekke fordeler for å sikre programvareleveringskjeden. Det gir mer forutsigbar og effektiv programvareutvikling ved å automatisere oppgaver og fjerne behovet for repeterende konfigurasjonsoppgaver. Hele livssyklusen for programvareutvikling blir raskere, enklere og mer portabel.

Docker tilbyr en helhetlig plattform som leverer API-er, CLI-er og brukergrensesnitt med sikkerhet som standard. Dette effektiviserer hele SDLC-prosessen.

- Docker-bilder er en utmerket måte å bygge applikasjoner effektivt på Mac og Windows.

- Bruk Docker Compose for å utvikle programvare for flere containere.

- Pakk programvare som containerbilder som er portable og kjører konsekvent i ulike miljøer, som AWS ECS, Google GKE, Azure ACI, Kubernetes og flere.

- Integrer med ulike verktøy i programvareutviklingsrørledningen, inkludert CircleCI, GitHub, VS Code, med flere.

- Tilpass bildetilgang for utviklere med rollebasert tilgangskontroll (RBAC) og få dypere innsikt i aktivitetshistorikk ved hjelp av Docker Hub Audit Logs.

- Øk innovasjonen ved å forbedre samarbeidet mellom utviklere og teammedlemmer, og publiser enkelt bilder til Docker Hub.

- Implementer applikasjoner uavhengig på forskjellige containere og språk, noe som reduserer mulige konflikter mellom biblioteker, rammeverk og språk.

- Bruk Docker Compose CLI og utnytt enkelheten til å bygge applikasjoner raskere. Du kan raskt starte dem i skyen med Azure ACI eller AWS ECS, eller lokalt.

CycloneDX

CycloneDX er en moderne standard for materiallister som tilbyr avanserte muligheter for å sikre leveringskjeder mot online risiko og angrep.

Den støtter:

- Hardware Bill of Materials (HBOM): For lagervarekomponenter for ICS, IoT og andre tilkoblede og innebygde enheter.

- Software Bill of Materials (SBOM): For inventar av programvaretjenester, komponenter og deres avhengigheter.

- Operations Bill of Materials (OBOM): For konfigurasjoner i full-stack kjøretid, miljøer og ytterligere avhengigheter.

- Software-as-a-Service (SaaSBOM): For inventarendepunkter, tjenester, klassifiseringer og dataflyter som driver skybaserte applikasjoner.

- Vulnerability Exploitability eXchange (VEX): For å formidle hvordan sårbare komponenter kan utnyttes i produkter.

- Vulnerability Disclosure Reports (VDR): For å kommunisere ukjente og kjente sårbarheter som påvirker tjenester og komponenter.

- BOV: For å dele sårbarhetsdata mellom ulike kilder og systemer.

OWASP Foundation støtter CycloneDX, og CycloneDX Core Working Group administrerer det. Det støttes også av informasjonssikkerhetsmiljøet over hele verden.

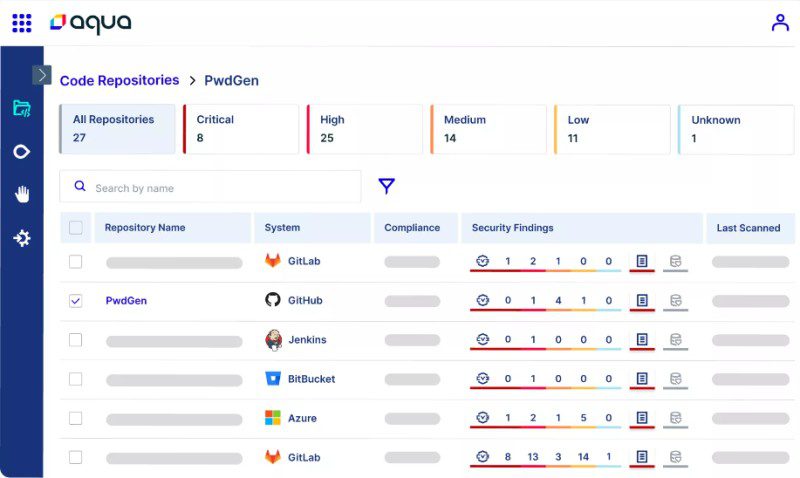

Aqua

Aqua tilbyr sikkerhet for leveringskjeden gjennom hele programvarens livssyklus. Det beskytter alle ledd i leveringskjeden for å minimere angrepsflater og opprettholde kodeintegritet.

Med Aqua kan du oppdage risikoer og sårbarheter i alle faser av programvarens livssyklus ved å skanne bilder og kode. Det gjør det også mulig å finne avslørte hemmeligheter, feilkonfigurasjoner i IaC og skadelig programvare, slik at ingen problemer går videre til produksjonsfasen.

Aqua hjelper deg med å sikre prosesser og systemer i hele leveringskjeden, fra utvikling til produksjon. Det overvåker sikkerhetsstatusen til DevOps-verktøy og sørger for at sikkerhetskontrollene er på plass.

Funksjoner og fordeler:

- Universell kodeskanning: Aqua kan skanne hele kildekoden din på få minutter og oppdage sårbarheter, sikkerhetshull, lisensproblemer med åpen kildekode og mer. Ved å skanne koden jevnlig, får du varsler om nye risikoer. Aqua Trivy Premium sørger for konsekvente resultater gjennom hele SDLC.

- Varsler i arbeidsflyten: Få varsler om sikkerhetsproblemer uansett hvor du jobber. Du kan motta varsler direkte i IDE, i systemer for kildekodeadministrasjon (SCM), i skylagringen og i CI-rørledningen, før programvaren lanseres.

- Avhengighetsovervåking med åpen kildekode: Aqua graderer hver av pakkene dine med åpen kildekode basert på popularitet, risiko, vedlikehold og kvalitet. Utviklerne varsles umiddelbart om kritisk farlige pakker som introduseres. Dette gir deg muligheten til å etablere og håndheve et kvalitetsnivå som må overholdes før ny kode legges til i kodebasen.

- Rørledningssikkerhet: Få full oversikt over CI-rørledninger og overvåk programvareutgivelser som går til produksjon. Statisk rørledningsanalyse (Static Pipeline Analysis) implementeres for hver rørledning (som GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI, osv.) for å gi deg full oversikt over hver instruksjon.

- Neste generasjons SBOM: Gå utover grunnleggende SBOM-opprettelse ved å registrere alle handlinger og trinn fra utviklerens koding til den fullstendige byggeprosessen og genereringen av den endelige artefakten. Kodesignering hjelper også brukerne med å verifisere kodehistorikken og forsikre seg om at den genererte koden er identisk med den som havner i utviklingsverktøykjeden.

- Administrere CI/CD-status: Aqua hjelper deg med å oppdage og løse feilkonfigurasjoner i DevOps-plattformen (som Jenkins, GitHub, etc.) og implementere nulltillit (Zero-Trust) sikkerhet. Det kan håndheve policyer med minst mulig tilgang for å hjelpe deg med å gjennomgå privilegier i hele SDLC. Det kan også implementere separasjon av plikter (SoD) for å redusere sikkerhetsrisikoen samtidig som samsvar sikres.

I tillegg kan du bygge og opprettholde tillit ved å lage digitalt signerte SBOM-er og bruke integritetsportaler for å verifisere artefakter i CI/CD-rørledningen. Dette sikrer at kun godkjent kode når produksjonsfasen.

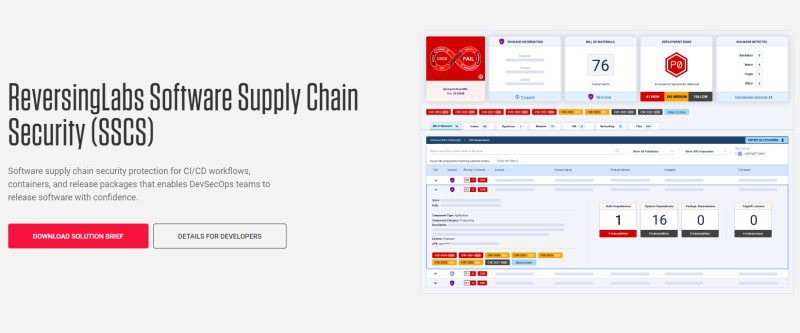

ReversingLabs

ReversingLabs tilbyr avansert sikkerhet for programvareleveringskjeden (SSCS) for CI/CD-arbeidsflyter, utgivelsespakker og containere. Dette gir DevSecOps-teamet trygghet ved programvaredistribusjon.

Verktøyet analyserer raskt større utgivelsespakker, åpne kildekodebiblioteker, tredjepartsprogramvare og containere for trusler. Du kan også oppdage, utbedre og prioritere høyrisikotrusler som er skjult i programvareavhengighetslag.

ReversingLabs tilbyr tilpassede godkjenningspolicyer slik at du trygt kan bekrefte sikkerhetskvaliteten til programvaren før du slipper den til produksjon. Verktøyet håndterer sikkerheten i hele SDLC, fra kildekodekontroll til administrasjon av programvarekomponentavhengigheter, CI/CD-prosesser og utgivelsesbilder.

Dette gjør det enkelt å oppdage og rette opp CI/CD-arbeidsflytrisikoer, kompromitteringer, ondsinnede åpen kildekode-pakker, hemmelig eksponering og andre typer trusler i alle faser av programvareutviklingen.

I tillegg kan du beskytte kundene dine mot uautoriserte endringer som kan injisere uønsket oppførsel, bakdører og skadelig programvare.

Problemfrie integrasjoner i alle faser av leveringsrørledningen bidrar til å løse høyrisikotrusler raskere og på et tidlig stadium. ReversingLabs er en verdifull investering for både utviklings- og sikkerhetsteam.

Snyk

Snyk forbedrer sikkerheten i programvareleveringskjeden ved å beskytte viktige komponenter, som containerbilder, åpen kildekodebiblioteker, utviklerverktøy og skyinfrastruktur.

Snyk hjelper deg med å forstå og administrere sikkerheten i leveringskjeden ved å spore avhengigheter, sikre sikker design og fikse sårbarheter. Verktøyet sørger for at sikkerhet er en prioritering fra starten av programvareutviklingen.

Ved hjelp av Snyk kan du spore popularitet, vedlikehold og sikkerhet for over 1 million pakker med åpen kildekode i ulike økosystemer.

En skanning av programvaren genererer en materialliste som identifiserer komponentene og samspillet mellom dem. Snyk hjelper deg også med å løse flere sikkerhetsrelaterte problemer på kortere tid.

- Snyk Vulnerability Database og Snyk Advisor gir nyttig og oppdatert informasjon om kritiske problemer og forebyggingsmetoder, som forenkler håndtering av sikkerhetstrusler før prosjektet starter.

- Snyks revisjonstjenester, Snyk Container og Snyk Open Source, analyserer prosjekter og lager SBOM-er med en oversikt over kjente sårbarheter, åpen kildekode-pakker og rettelsesforslag.

- Snyk kan integreres med en rekke verktøy, arbeidsflyter og rørledninger for å aktivere sikkerhet i programvareleveringskjeden. Dette inkluderer integrasjoner med PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack og mange flere.

Snyk er støttet av ledende sikkerhetsintelligenssystemer i bransjen og tilbyr verktøy for å sikre åpen kildekode-avhengigheter, tilpasset kode, skyinfrastruktur og containere fra én enkelt plattform.

Konklusjon

Nettbaserte risikoer utvides og truer bedrifter, eiendeler og enkeltpersoner. Hvis du er programvareutvikler eller driver en programvareutviklingsbedrift, er det avgjørende å forbedre sikkerheten i programvareleveringskjeden ved hjelp av metoder og verktøy som de som er nevnt ovenfor. Disse verktøyene vil bidra til å sikre hele programvareleveringskjeden ved å redusere trusler effektivt.

Du kan også utforske DevSecOps-verktøy.