Forståelse av Penetrasjonstesting: En Dybdegående Guide

Penetrasjonstesting, ofte forkortet til «pentesting,» er en viktig praksis for å styrke en organisasjons cybersikkerhet. Denne prosessen innebærer å simulere angrep på et system for å avdekke sårbarheter som kan misbrukes av ondsinnede aktører.

En vellykket penetrasjonstest kjennetegnes av en detaljert beskrivelse av identifiserte svakheter, deres CVVS-poengsum, teknisk innsikt i risikoer, innvirkning på virksomheten, kompleksitet ved utnyttelse og en strategisk tilnærming for å håndtere disse sårbarhetene.

Sikkerhetsteam drar nytte av penetrasjonstesting ved å identifisere og prioritere risikoer knyttet til programvare, redusere sårbarheter, ta en proaktiv tilnærming til sikkerhetsutfordringer, øke tillit og bevissthet om sikkerhetsstrategier, overholde compliance-krav og sikre at deres overvåkingssystemer fungerer effektivt. Penetrasjonstesting er derfor en hjørnestein i en robust sikkerhetsstrategi.

Med et bredt spekter av penetrasjonstestteknikker, kan nesten alle teknologidomener dekkes. Dette inkluderer blant annet webapplikasjoner, skybaserte systemer, blokkjede-teknologi, servere, API-endepunkter, nettverk, mobile enheter og trådløse nettverk.

Viktige spørsmål som oppstår innen dette feltet er: hva er egentlig penetrasjonstesting, hvordan fungerer det, og hvilke fordeler gir det? Denne artikkelen gir en oversikt over penetrasjonstestprosessen. Du vil også oppdage hvorfor penetrasjonstesting er avgjørende før lansering av en SaaS-løsning, og bli kjent med noen nyttige verktøy. La oss utforske dette spennende temaet videre.

Hva er Penetrasjonstesting?

Penetrasjonstesting oppstod fra behovet for å forstå en potensiell angripers tankegang. Selv om den første sikkerhetstesten ble gjennomført så tidlig som i 1971, har feltet utviklet seg betydelig. Det var først med US Air Force’s første sikkerhetstester at prosessen ble mer formell. På 1990-tallet ble det publisert en rapport som beskrev hvordan man kunne forbedre sikkerheten til et nettsted ved å forsøke å bryte seg inn i det.

På 2000-tallet utga Open Web Application Security Project (OWASP) en testguide med anbefalte praksiser. Dette dannet grunnlaget for dagens penetrasjonstesting og har blitt en integrert del av livssyklusen for programvareutvikling.

Ettersom systemer og programvareteknologier utvikler seg raskt, er det avgjørende å holde tritt med sikkerhetsprotokoller og utvikle effektive systemer. Det er her penetrasjonstesting kommer inn som en løsning.

I bunn og grunn innebærer penetrasjonstesting å forsøke å trenge inn i et datasystem ved å utnytte svakheter og sårbarheter. Det er viktig å understreke at dette skjer i et kontrollert miljø. Ved å simulere angrep benytter sikkerhetsteam verktøy, teknikker og prosesser for å demonstrere effekten av sårbarheter i organisasjonen.

Når penetrasjonstester utføres innenfor definerte rammer, undersøker de flere aspekter av et system. Dette inkluderer motstandskraft mot angrep fra både autentiserte og uautentiserte posisjoner, samt effektiviteten av andre systemroller.

Uavhengig av om du opererer i skyen, lokalt, jobber med APIer, administrerer databaser eller utvikler Software as a Service (SaaS), finnes det alltid en penetrasjonstest som kan tilpasses dine behov.

De mest effektive penetrasjonstestene integreres naturlig i din arbeidsflyt og de involverte systemene. Hvis du er usikker på hvor du skal begynne, gir vi her en oversikt over de forskjellige typene penetrasjonstester og når de er mest relevante. La oss nå se nærmere på hvordan man bør nærme seg en penetrasjonstest.

Penetrasjonstestprosessen: En Trinnvis Oversikt

Penetrasjonstestprosessen er strukturert og kan deles inn i tre hovedfaser. Først er det pre-engasjement-fasen, hvor du definerer testmålene og utfører undersøkelser om systemet som skal testes.

Den andre fasen er engasjement-fasen, der selve testen gjennomføres. Dette inkluderer å rette seg mot systemet, samle inn data og analysere funn for å identifisere mulige inntrengningsveier. Til slutt, i post-engasjement-fasen, genereres rapporter og tiltak iverksettes for å lukke de identifiserte sårbarhetene. La oss gå mer i detalj på hvert av disse trinnene.

#1. Rekognosering

I denne innledende fasen er målet å samle inn så mye data som mulig. Denne informasjonen danner grunnlaget for effektive angrepsmetoder. Data som samles inn inkluderer detaljer om operativsystemet, nettverkstopologi, applikasjoner, brukerkontoer og annen relevant informasjon.

Rekognosering kan være enten aktiv eller passiv. Passiv rekognosering innebærer å hente informasjon fra offentlig tilgjengelige ressurser, mens aktiv rekognosering krever at testeren samhandler direkte med systemet. For å oppnå best resultat anbefales det å kombinere begge tilnærmingene.

For å samle nettverksinformasjon kan verktøy som Metasploit være nyttige. Vi har også en sjekkliste med verktøy for åpen kildekode-etterretning (OSINT) hvis du ønsker flere alternativer. Disse verktøyene kan skanne offentlige IP-adresser, indeksere header-informasjon og gi testeren innsikt i et nettverk uten å aktivt skanne det.

OSINT Framework er et godt eksempel på hvordan et stort utvalg av ressurser med åpen kildekode kan brukes til å samle inn data. Rekognosering er et viktig steg i både interne og eksterne penetrasjonstester.

#2. Sårbarhetsvurdering

Neste trinn er å skanne systemet for å identifisere åpne porter og mulige inngangspunkter. Disse skanningene er ikke obligatoriske for penetrasjonstesting, men de kan utføres uavhengig som en sårbarhetsskanning.

Husk at data som samles inn gjennom rekognosering og skanning bidrar til å utvikle tester som avdekker både vanlige og uvanlige sårbarheter. Disse testene inkluderer for eksempel SQL-injeksjon, cross-site scripting, skadelig programvare og sosial manipulasjon.

Målet med disse testene er å utnytte systemet ved å eskalere privilegier og avskjære trafikk, samtidig som man fokuserer på verdifulle ressurser som nettverk, ansattdata, leverandørinformasjon, applikasjoner og partnerdata.

Testere kan bruke ressurser som National Vulnerability Database for å finne systemsvakheter, spesielt hvis prosessen er automatisert. Ved manuelle tester kan man bruke verktøy som Metasploit, Commix og Sn1per.

#3. Utnyttelse

Etter å ha samlet og analysert alle sårbarheter, begynner testeren å utnytte svakhetene i målsystemet. Prosessen innebærer bruk av verktøy som Metasploit for å simulere reelle angrep.

Noen ganger benyttes også manuelle teknikker, menneskelig innsikt og erfaring. Utnyttelse kan føre til datainnbrudd, forstyrrelse av tjenester eller tilgang til uautorisert informasjon. Det er imidlertid viktig å unngå å skade systemet. Dette fører oss tilbake til viktigheten av å definere testomfanget, som styrer hele prosessen.

Denne fasen har som mål å evaluere hvor lenge sårbarheter vedvarer i systemet og om det er mulig for ondsinnede aktører å oppnå dyp tilgang. Det kan for eksempel være å simulere avanserte og vedvarende trusler som kan overvåke et system i lang tid for å stjele data.

Det er viktig å registrere hvor lang tid en tester er inne i systemet uten å bli oppdaget. Dette viser hvor effektive en organisasjon er i sin tilnærming til sikkerhet.

#4. Rapportering

Mange organisasjoner hopper dessverre over dette trinnet, men det er likevel essensielt. Rapporteringen innebærer to hovedoppgaver. For det første må testeren rydde opp i systemet, slik at det er tilbake i sin opprinnelige tilstand før penetrasjonstesten startet.

For det andre må testeren gå gjennom og dokumentere alle funn og taktikker som ble benyttet. Rapporten skal forklare resultatene av utnyttelsen av høyt prioriterte mål. Når penetrasjonstesten er gjennomført, fungerer rapporten som en veiledning for å fikse og forbedre sikkerheten.

En nyttig rapport bør inneholde en generell oversikt over testen samt detaljert teknisk informasjon. Den tekniske informasjonen bør omfatte tekniske risikoer, innvirkning på organisasjonens virksomhet, CVVS-poengsum og en praktisk guide for å håndtere de identifiserte sårbarhetene.

Fordeler med Penetrasjonstester

Penetrasjonstester tilbyr en rekke fordeler for organisasjoner. De avdekker sårbarheter på tvers av alle tekniske lag og operativsystemer. Ved å granske systemdesign, kan du identifisere systemets sterke sider og dermed fokusere på svake områder.

Penetrasjonstester avdekker også sikkerhetsteknikker som ikke har vært vellykkede. Denne informasjonen kan brukes til å forbedre praksis i fremtidige systemer.

Ved å gjennomføre både positive og negative tester, kan du generere omfattende rapporter. Disse rapportene hjelper deg med å forstå hvilke teknikker som faktisk fungerer, i stedet for å kun fokusere på å løse et spesifikt problem.

Autentiske simuleringer av reelle angrep gir innsikt i de metodene som hackere ville bruke for å utnytte systemet ditt. Dette avslører angrepstaktikker og tidsrammer, og gir en god indikasjon på ditt nåværende sikkerhetsnivå.

Når det gjelder overholdelse av regelverk, hjelper penetrasjonstesting deg med å vurdere om organisasjonen din følger alle relevante retningslinjer. Om nødvendig, kan du tilpasse virksomheten for å oppnå full samsvar. I tillegg kan penetrasjonstester bekrefte at dine bedriftsdata er sikre. Hvis det avdekkes sikkerhetsproblemer, blir du varslet og kan iverksette korrigerende tiltak.

Ved tildeling av sikkerhetsbudsjetter, vil penetrasjonstesting peke på de områdene som krever mest oppmerksomhet. Gjennom grundig testing og dokumentasjon, kan du etablere et sammenhengende sikkerhetsbudsjett som er tilpasset dine spesifikke behov.

Penetrasjonstester gir deg også et nytt perspektiv på systemet ditt, noe som kan føre til reparasjon av feil og forbedring av generell systemdesign og arkitektur fremover.

I tillegg kan penetrasjonstester bidra til å øke kundelojaliteten og tilliten til din merkevare. Ved å presentere positive resultater fra en penetrasjonstest eller oppdatere kunder om løste problemer, kan du fremstå som en profesjonell aktør og styrke kundeforholdene.

Når kunder har tillit til sikkerheten til dine tjenester, er det mer sannsynlig at de anbefaler deg til andre, noe som gir organisk vekst for virksomheten din.

Penetrasjonstesting: Viktig før Lansering av SaaS og E-handel

SaaS og e-handelsplattformer skiller seg fra andre typer programvare ved at de er dynamiske og tilpasser seg raskt endrede kundebehov. I tillegg til å lagre store mengder data og overføre dem, er disse plattformene ofte konkurranseutsatte og har et konstant behov for innovasjon og utvikling av nye funksjoner.

Den kontinuerlige utviklingen av programvare skaper imidlertid muligheter for nye sårbarheter. Penetrasjonstesting hjelper med å bygge bro mellom innovasjon og sikkerhet. Med det stadig økende antallet cyberangrep, er det avgjørende å ha en proaktiv tilnærming for å beskytte programvaren din.

Alle SaaS- og e-handelsløsninger må forsikre seg om at deres applikasjoner og digitale produkter er bygget på en sikker infrastruktur i henhold til anbefalte praksiser. Å ha full oversikt over helsen til dine digitale produkter reduserer sjansen for datainnbrudd betydelig.

Siden penetrasjonstesting kombinerer bruk av både menneskelig intelligens og maskinlæring, kan IT-team dra nytte av denne kunnskapen til å utvikle mer omfattende strategier for å styrke programvaresikkerheten.

Penetrasjonstester kan også drive tilpasninger i programvareutvikling. Ved å forstå arten av sårbarheter i din SaaS- eller e-handelsløsning, kan du endre utviklingsmetodene dine for å unngå å introdusere lignende problemer i fremtiden. Dette er særlig nyttig når du utvikler flere SaaS-løsninger som bruker de samme teknologiene og prosessene.

Nå som du har lært mer om penetrasjonstesting og dens betydning for programvareindustrien, er det nyttig å vite hvilke verktøy som er best i klassen. Her er noen kjente verktøy som er kjent for sin ytelse. Legg merke til at de ikke er rangert i en bestemt rekkefølge.

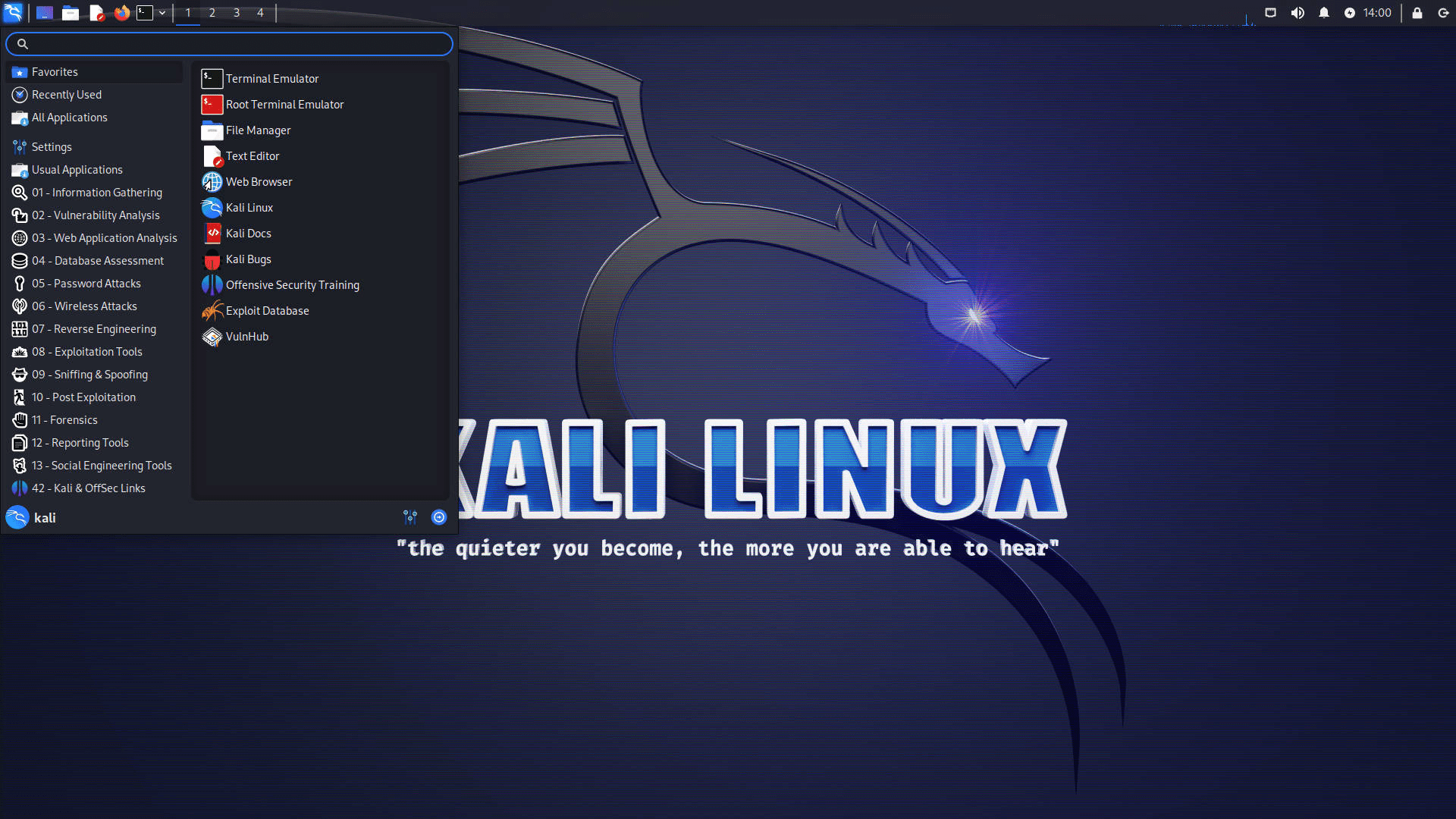

#1. Kali Linux

Kali Linux er en åpen kildekode-plattform som er spesielt utviklet for sikkerhetsrelaterte oppgaver som penetrasjonstesting, reverse engineering, dataetterforskning og sikkerhetsforskning.

Uansett om du jobber i skyen, med containere, mobile enheter eller Windows Subsystem for Linux, vil det alltid være en Kali Linux-versjon tilgjengelig.

Du kan installere alle penetrasjonstestverktøy du trenger på Kali Linux, og du har også muligheten til å konfigurere verktøyene manuelt. Kali har et aktivt fellesskap og grundig dokumentasjon som passer både nybegynnere og erfarne brukere.

#2. Metasploit

Metasploit-rammeverket er et samarbeid mellom sikkerhetsentusiaster, med mål om å øke sikkerhetsbevisstheten, fikse sårbarheter og forenkle sikkerhetsvurderinger.

Sjekk ut Metasploits GitHub for de nyeste retningslinjene om hvordan du kommer i gang, bruker verktøyet til sikkerhetstesting og bidrar til prosjektet.

#3. Nmap

Med Nmap (Network Mapper), kan du utforske nettverk og overvåke deres sikkerhetsstatus. Selv om det er designet for rask skanning av store nettverk, fungerer Nmap også godt med enkelte verter.

I tillegg til å adressere sikkerhetssårbarheter, kan Nmap også brukes til å utføre repeterende oppgaver som nettverksinventar, overvåking av oppetid og planlegging/administrering av serviceoppgraderinger.

Oppsummering

Penetrasjonstesting er en essensiell praksis for å forbedre sikkerheten til digitale produkter ved å identifisere sårbarheter, demonstrere hvordan de kan utnyttes, gi en oversikt over potensiell innvirkning på virksomheten, og foreslå strategier for å løse de identifiserte sikkerhetsproblemene.

For å få mest mulig ut av penetrasjonstester, er det viktig å gjennomføre hvert trinn grundig og uten å forsømme noen aspekter. Start med å planlegge målene for testen din og samle inn all nødvendig informasjon før du går videre til skanning.

Når du har skannet systemene dine og fullstendig analysert dataene, kan du fortsette med å simulere et angrep og observere hvor lang tid systemet bruker på å oppdage inntrengningen. Analyser konsekvensene for systemet, dokumenter hele prosessen og sørg for at du utarbeider en strategi for å løse de oppdagede sårbarhetene. Når testen er ferdig, må du gjenopprette systemene og rydde opp.

Husk at penetrasjonstester bør gjennomføres regelmessig for å holde deg oppdatert på potensielle sikkerhetstrusler.

Fordelene med penetrasjonstester er mange. De avslører sårbarheter, styrker din generelle sikkerhet, bidrar til mer realistiske sikkerhetsbudsjetter basert på tidligere erfaringer, og former fremtidige systemdesign.

Fra et kundeperspektiv hjelper penetrasjonstester med å bygge tillit og lojalitet. Det er naturlig at folk foretrekker å samarbeide med merkevarer de stoler på, særlig i et digitalt landskap.

For en mer detaljert gjennomgang av penetrasjonstesting, kan du utforske artikkelen om penetrasjonstestfasene, hvor vi går i dybden på hvert steg, forklarer viktigheten av hvert trinn og gir deg en detaljert veiledning gjennom hele emnet.