En hendelsesresponsplan er et viktig forberedende dokument for enhver organisasjon. Den beskriver de konkrete tiltakene som skal iverksettes ved et dataangrep eller andre sikkerhetsbrudd.

Cybertrusler blir stadig mer avanserte og hyppige, og selv organisasjoner med robuste sikkerhetssystemer kan oppleve angrep.

Hvordan sikrer man at driften fortsetter når et sikkerhetsbrudd kompromitterer systemer og data?

Ved å utvikle en effektiv hendelsesresponsplan, kan organisasjonen raskt gjenopprette etter sikkerhetstrusler eller angrep. Dette bidrar til at teamene kan håndtere hendelser effektivt, minimere nedetid, økonomiske tap og skadevirkningene av et brudd.

Denne artikkelen gir en innføring i hva en hendelsesresponsplan er, de primære målene, og hvorfor det er viktig å utarbeide og regelmessig oppdatere en slik plan. Vi ser også på noen standardmaler som kan brukes som utgangspunkt for å lage en effektiv plan.

Hva er en hendelsesresponsplan?

Kilde: cisco.com

Kilde: cisco.com

En hendelsesresponsplan (IRP) er en strukturert samling av prosedyrer som beskriver hvordan en organisasjon bør reagere på et angrep eller sikkerhetsbrudd. Hovedmålet er å sikre en rask eliminering av trusselen med minst mulig forstyrrelse eller skade.

En typisk plan definerer trinnene som skal tas for å oppdage, isolere og fjerne en trussel. Den spesifiserer også roller og ansvar for individer, team og andre involverte parter. I tillegg gir den retningslinjer for hvordan man gjenoppretter etter et angrep og gjenopptar normal drift.

Planen gir en ramme for hvordan man skal handle før, under og etter en sikkerhetshendelse, og den bør godkjennes av ledelsen.

Hvorfor er en responsplan for hendelser viktig?

En hendelsesplan er et viktig tiltak for å redusere konsekvensene av et sikkerhetsbrudd. Den forbereder organisasjonen og de ansvarlige på hvordan man raskt kan reagere, stoppe angrepet og gjenopprette normal drift med minimal skade.

Planen definerer hva som utgjør en sikkerhetshendelse, spesifiserer personellansvar, skisserer nødvendige trinn og fastsetter rapporteringsstruktur, inkludert hvem som skal varsles ved en hendelse. En god plan sikrer at bedrifter raskt kan komme tilbake til normal drift, reduserer forstyrrelser og hindrer økonomiske tap og skade på omdømmet.

En effektiv hendelsesresponsplan gir organisasjoner et omfattende sett med trinn for å håndtere en sikkerhetstrussel. Den inkluderer prosedyrer for å oppdage og reagere på trusler, vurdere alvorlighetsgraden og varsle relevante personer internt og noen ganger eksternt.

Planen beskriver hvordan man eliminerer trusselen og eskalerer hendelsen til andre team eller tredjepartsleverandører, avhengig av alvorlighetsgrad og kompleksitet. Den spesifiserer også trinnene for å gjenopprette etter hendelsen og evaluere eksisterende tiltak for å identifisere og utbedre eventuelle svakheter.

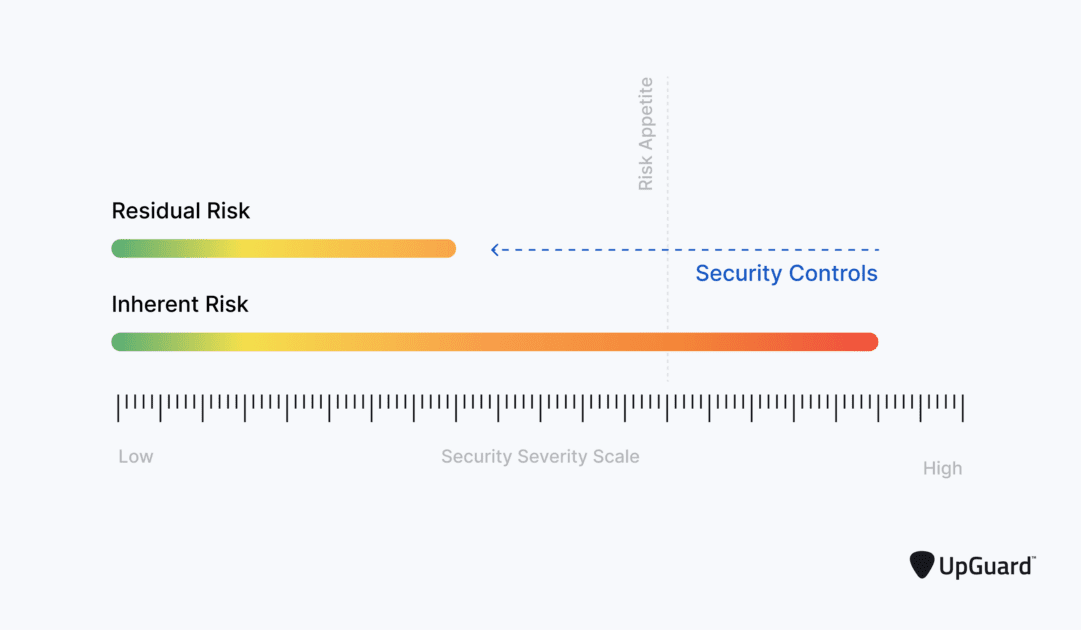

Trusselens alvorlighetsgrad Bilde: Upguard

Trusselens alvorlighetsgrad Bilde: Upguard

Fordeler med en hendelsesresponsplan

En hendelsesresponsplan gir en rekke fordeler for organisasjonen og dens kunder. Her er noen av de viktigste:

#1. Raskere responstid og redusert nedetid

En hendelsesresponsplan gjør alle forberedt, slik at teamene raskt kan oppdage og håndtere trusler før de kompromitterer systemene. Dette sikrer kontinuitet og minimalt nedetid.

Planen bidrar også til å unngå kostbare katastrofegjenopprettingsprosesser som kan føre til lengre nedetid og større økonomiske tap. Det er likevel viktig å ha et katastrofegjenopprettingssystem i tilfelle angrepet kompromitterer hele systemet, og full gjenoppretting fra sikkerhetskopi er nødvendig.

#2. Sikre overholdelse av juridiske, bransje- og regulatoriske standarder

En sikkerhetshendelsesplan hjelper organisasjonen med å overholde en rekke bransjestandarder og forskriftskrav. Ved å beskytte data og overholde personvernregler og andre krav, unngår organisasjonen potensielle økonomiske tap, bøter og skade på omdømmet.

Planen gjør det også lettere å oppnå sertifisering fra relevante bransje- og reguleringsorganer. Overholdelse av forskrifter innebærer også å beskytte sensitive data og personvern, og opprettholder dermed god kundeservice, omdømme og tillit.

#3. Strømlinjeform intern og ekstern kommunikasjon

Tydelig kommunikasjon er en nøkkelkomponent i en hendelsesresponsplan. Den beskriver hvordan kommunikasjon skal flyte mellom sikkerhetsteam, IT-ansatte, ledelsen og tredjepartsleverandører. Ved en hendelse sikrer planen at alle er informert. Dette muliggjør raskere gjenoppretting fra hendelsen og reduserer forvirring og ansvarsfraskrivelse.

I tillegg til å forbedre intern kommunikasjon, gjør planen det enkelt å raskt kontakte og engasjere eksterne interessenter, for eksempel nødetater, når hendelsen overskrider organisasjonens kapasitet.

#4. Styrke cybermotstandskraft

Utvikling av en effektiv hendelsesresponsplan bidrar til å fremme en kultur for sikkerhetsbevissthet i organisasjonen. Den gir de ansatte kunnskap om potensielle og eksisterende sikkerhetstrusler og instruerer om hvordan de skal handle ved et brudd. Dette gjør selskapet mer motstandsdyktig mot sikkerhetstrusler og brudd.

#5. Redusere konsekvensene av et dataangrep

En effektiv hendelsesresponsplan er avgjørende for å minimere konsekvensene av et sikkerhetsbrudd. Den beskriver prosedyrene sikkerhetsteamet skal følge for å stoppe bruddet raskt og effektivt, og redusere spredningen og effekten.

Dette bidrar til å redusere nedetid, ytterligere skade på systemer og økonomiske tap. Det minimerer også skade på omdømmet og potensielle bøter.

#6. Forbedre oppdagelsen av sikkerhetshendelser

En god plan inkluderer kontinuerlig overvåking av systemer for å oppdage og håndtere trusler så tidlig som mulig. Den krever også regelmessige evalueringer og forbedringer for å identifisere og utbedre eventuelle svakheter. Dette sikrer at organisasjonen kontinuerlig forbedrer sine sikkerhetssystemer, inkludert evnen til raskt å oppdage og håndtere sikkerhetstrusler før de påvirker systemene.

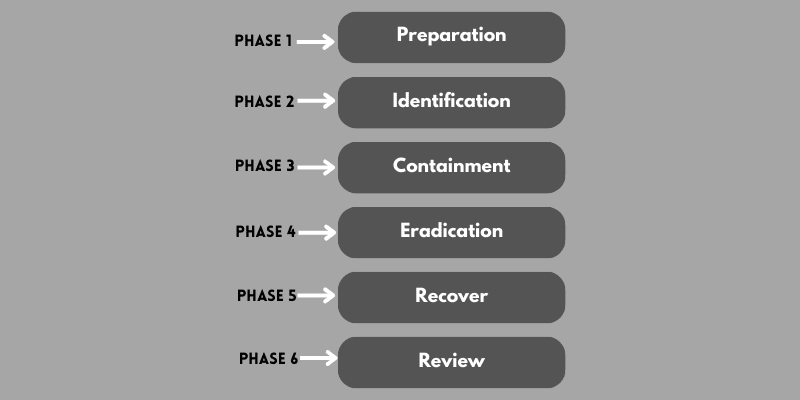

Nøkkelfaser i en hendelsesresponsplan

En hendelsesplan består av en sekvens av faser. Disse spesifiserer trinnene og prosedyrene, handlinger som skal utføres, roller, ansvar og mer.

Forberedelse

Forberedelsesfasen er den viktigste, og omfatter opplæring av ansatte om deres roller og ansvar. Den inkluderer også å sikre tilgang til nødvendig maskinvare, programvare og andre ressurser på forhånd. Planen bør evalueres gjennom bordøvelser.

Forberedelse innebærer en grundig risikovurdering av alle ressurser, inkludert eiendeler som skal beskyttes, opplæring av personell, kontakter, programvare, maskinvare og andre krav. Den tar også for seg kommunikasjon og alternativer i tilfelle primærkanalen er kompromittert.

Identifisering

Denne fasen fokuserer på hvordan man oppdager uvanlig atferd, som unormal nettverksaktivitet eller store nedlastinger/opplastinger som kan indikere en trussel. De fleste organisasjoner sliter i denne fasen, da det er nødvendig å identifisere og klassifisere trusler korrekt, samtidig som man unngår falske positiver.

Fasen krever avanserte tekniske ferdigheter og erfaring. Den bør også beskrive alvorlighetsgraden og potensiell skade forårsaket av en spesifikk trussel, inkludert hvordan man skal reagere på en slik hendelse. Det er viktig å identifisere kritiske eiendeler, potensielle risikoer, trusler og deres innvirkning.

Isolering

Isoleringsfasen definerer handlingene som skal tas ved en hendelse. Det er viktig å være forsiktig for å unngå under- eller overreaksjon, som begge kan være skadelige. Den rette handlingen bør baseres på hendelsens alvorlighetsgrad og potensielle konsekvenser.

En god strategi, som involverer de riktige personene og tiltak, bidrar til å unngå unødvendig nedetid. Det er også viktig å beskrive hvordan man skal vedlikeholde bevis for senere etterforskning for å finne årsaken og forhindre lignende hendelser i fremtiden.

Fjerning

Etter isolering er neste fase å identifisere og håndtere de prosedyrene, teknologiene og retningslinjene som bidro til bruddet. Planen bør beskrive hvordan man fjerner trusler som skadelig programvare og forbedrer sikkerheten for å forhindre fremtidige hendelser. Prosessen skal sikre at alle kompromitterte systemer rengjøres grundig, oppdateres og herdes.

Gjenoppretting

Denne fasen tar for seg hvordan de kompromitterte systemene skal gjenopprettes til normal drift. Den bør også inkludere hvordan man håndterer sårbarhetene for å forhindre et lignende angrep.

Vanligvis innebærer dette å oppdatere og patche systemene. Det er også viktig å teste systemene grundig for å sikre at de er sikre før de kobles til det kompromitterte systemet.

Evaluering

Denne fasen dokumenterer hendelsene etter et brudd og brukes til å evaluere gjeldende tiltaksplaner og identifisere svakheter. Den hjelper teamene med å identifisere og utbedre eventuelle hull og forhindrer lignende hendelser i fremtiden.

Evalueringen bør utføres regelmessig, etterfulgt av opplæring av ansatte, øvelser, simulerte angrep og andre tiltak for å forberede teamene og håndtere svakheter.

Evalueringen hjelper teamene med å finne ut hva som fungerer bra og hva som ikke gjør det, slik at de kan rette opp i svakheter og revidere planen.

Hvordan lage og implementere en hendelsesresponsplan

Utvikling og implementering av en hendelsesresponsplan gjør at organisasjonen din raskt og effektivt kan håndtere eventuelle trusler, og minimere virkningen. Nedenfor finner du instruksjoner for hvordan du utvikler en god plan.

#1. Identifiser og prioriter dine digitale eiendeler

Det første trinnet er å gjennomføre en risikoanalyse der du identifiserer og dokumenterer alle organisasjonens kritiske dataressurser. Finn ut hvilke data som er mest sensitive og viktige, og som kan føre til store økonomiske tap og skade på omdømmet hvis de blir kompromittert, stjålet eller ødelagt.

Prioriter deretter kritiske eiendeler basert på deres rolle og hvilke som står overfor størst risiko. Dette gjør det lettere å få ledelsens godkjenning og budsjett når de forstår hvor viktig det er å beskytte sensitive og kritiske eiendeler.

#2. Identifiser potensielle sikkerhetsrisikoer

Hver organisasjon har unike risikoer som kriminelle kan utnytte, og som kan forårsake stor skade og tap. I tillegg varierer truslene fra bransje til bransje.

Noen risikoområder inkluderer:

| Risikoområder | Potensielle risikoer |

| Passordpolicyer | Uautorisert tilgang, hacking, passordknekking osv. |

| Ansattes sikkerhetsbevissthet | Phishing, skadelig programvare, ulovlige nedlastinger/opplastinger |

| Trådløse nettverk | Uautorisert tilgang, etterligning, falske tilgangspunkter osv. |

| Tilgangskontroll | Uautorisert tilgang, misbruk av privilegier, kontokapring og avsløring av sikkerhetsløsninger |

| Avsløring av system som brannmurer, antivirus osv. | Skadelig programvareinfeksjon, dataangrep, løsepengevirus, ondsinnede nedlastinger, virus, omgå sikkerhetsløsninger osv. |

| Datahåndtering | Tap av data, korrupsjon, tyveri, virusoverføring via flyttbare medier osv. |

| E-postsikkerhet | Phishing, skadelig programvare, ondsinnede nedlastinger, etc. |

| Fysisk sikkerhet | Tyveri eller tap av bærbare datamaskiner, smarttelefoner, flyttbare medier osv. |

#3. Utvikle retningslinjer og prosedyrer for respons på hendelser

Etabler enkle og effektive prosedyrer for å sikre at de ansatte som er ansvarlig for å håndtere hendelser, vet hva de skal gjøre ved en trussel. Uten faste prosedyrer kan personalet fokusere på andre oppgaver i stedet for det kritiske området. Viktige prosedyrer inkluderer:

- Gi et referansepunkt for hvordan systemene oppfører seg under normal drift. Ethvert avvik fra dette kan være en indikasjon på et angrep eller et brudd og krever videre undersøkelse

- Hvordan identifisere og begrense en trussel

- Hvordan dokumentere informasjon om et angrep

- Hvordan kommunisere og varsle ansvarlige ansatte, tredjepartsleverandører og alle interessenter

- Hvordan forsvare systemene etter et brudd

- Hvordan lære opp sikkerhetspersonell og andre ansatte

Retningslinjene bør være lettleste og veldefinerte prosesser som IT-ansatte, medlemmer av sikkerhetsteamet og alle interessenter kan forstå. Instruksjonene og prosedyrene skal være klare og enkle, med handlingsrettede trinn som er lette å følge og implementere. Prosedyrene bør justeres etter behov i takt med organisasjonens utvikling.

#4. Opprett et hendelsesresponsteam og definer tydelig ansvar

Neste trinn er å sette sammen et responsteam som skal håndtere hendelsen når en trussel oppdages. Teamet bør koordinere responsoperasjonen for å sikre minimal nedetid og innvirkning. Viktige ansvarsområder er:

- En teamleder

- Kommunikasjonsleder

- IT-ansvarlig

- Lederrepresentant

- Juridisk representant

- PR-ansvarlig

- Personalansvarlig

- Den ledende etterforskeren

- Dokumentasjonsansvarlig

- Tidslinjeansvarlig

- Eksperter på trussel- eller bruddrespons

Teamet bør ideelt sett dekke alle aspekter av hendelsesresponsen med tydelig definerte roller og ansvar. Alle interessenter og respondenter må være kjent med sine roller og ansvar ved en hendelse.

Planen bør sikre at det ikke er konflikter og at det finnes en korrekt opptrappingspolicy basert på hendelsen, alvorlighetsgrad, kompetansekrav og individuelle evner.

#5. Utvikle en god kommunikasjonsstrategi

Tydelig kommunikasjon er avgjørende for å sikre at alle er på samme side når det er et problem. Strategien bør spesifisere hvilke kanaler som skal brukes for å kommunisere og hvem som skal varsles om en hendelse. Definer trinnene og prosedyrene tydelig, og hold dem så enkle som mulig.

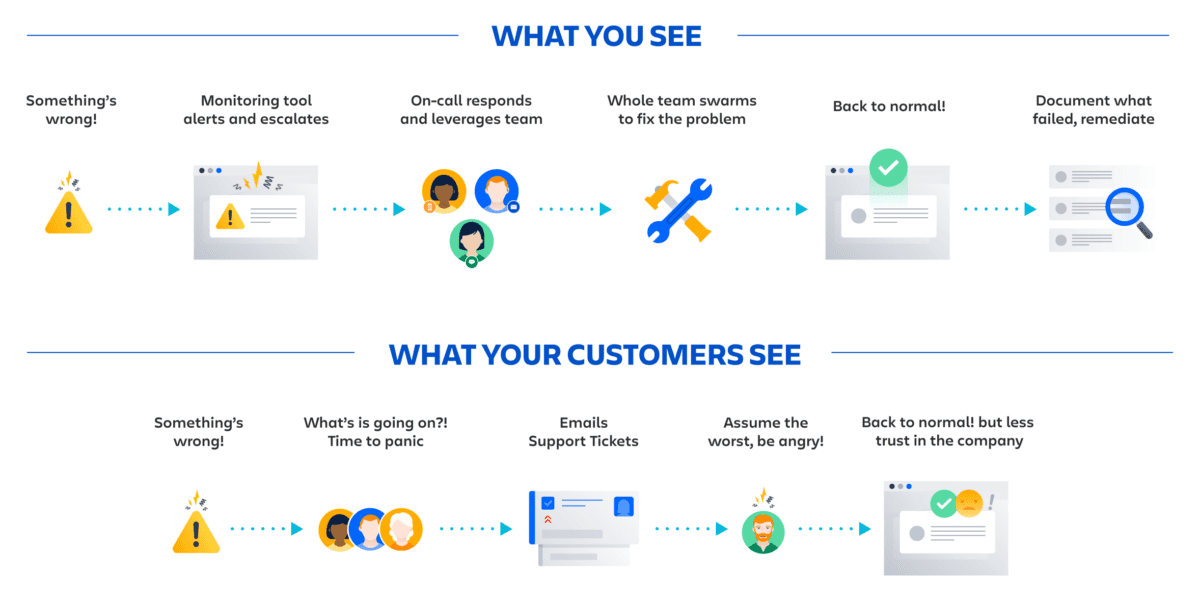

Hendelseskommunikasjon Bilde: Atlassian

Hendelseskommunikasjon Bilde: Atlassian

Utvikle også en plan med et sentralisert sted der medlemmer av sikkerhetsteamet og andre interessenter kan få tilgang til hendelsesresponsplaner, reagere på hendelser, logge hendelser og finne nyttig informasjon. Unngå en situasjon der personalet må logge seg på flere forskjellige systemer for å reagere på en hendelse, da dette reduserer produktiviteten og kan skape forvirring.

Definer også tydelig hvordan sikkerhetsteamet skal kommunisere med drift, ledelse, tredjepartsleverandører og andre organisasjoner, som for eksempel presse og politi. Det er også viktig å etablere en sikkerhetskopi av kommunikasjonskanalen i tilfelle den primære er kompromittert.

#6. Selg hendelsesresponsplanen til ledelsen

Du trenger ledelsens godkjenning, støtte og budsjett for å implementere planen din. Når du har planen klar, er det på tide å presentere den for toppledelsen og overbevise dem om hvor viktig den er for å beskytte organisasjonens eiendeler.

Uansett organisasjonens størrelse, er det viktig at toppledelsen støtter hendelsesresponsplanen for at du skal kunne gå videre. De må godkjenne de ekstra midlene og ressursene som kreves for å håndtere sikkerhetsbrudd. Få dem til å forstå hvordan implementering av planen sikrer kontinuitet, samsvar og redusert nedetid og tap.

#7. Tren personalet

Etter å ha laget responsplanen for hendelser, er det på tide å lære opp IT-personalet og andre ansatte for å skape bevissthet og informere dem om hva de skal gjøre i tilfelle et brudd.

Alle ansatte, inkludert ledelsen, bør være klar over risikoen ved usikker nettbasert praksis og bør få opplæring i hvordan de identifiserer phishing-e-poster og andre sosiale ingeniørtriks som angripere bruker. Etter opplæringen er det viktig å teste hvor effektiv IRP og opplæringen har vært.

#8. Test hendelsesresponsplanen

Etter å ha utviklet hendelsesresponsplanen, test den og sørg for at den fungerer som tiltenkt. Du kan simulere et angrep og se om planen er effektiv. Dette gir en mulighet til å utbedre eventuelle svakheter, enten det gjelder verktøy, ferdigheter eller andre krav. I tillegg hjelper det å verifisere om systemene for inntrengningsdeteksjon og sikkerhet kan oppdage og sende umiddelbare varsler når en trussel oppstår.

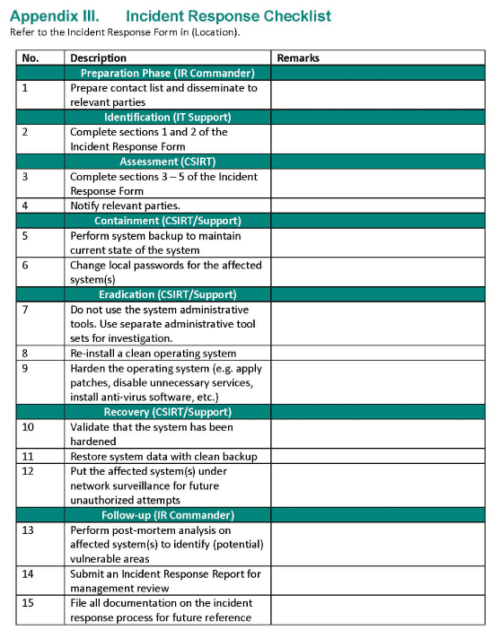

Svarmaler for hendelse

En mal for hendelsesresponsplan er en detaljert sjekkliste som beskriver trinn, handlinger, roller og ansvar som kreves for å håndtere sikkerhetshendelser. Den gir et generelt rammeverk som enhver organisasjon kan tilpasse til sine egne behov.

I stedet for å lage en plan fra bunnen av, kan du bruke en standardmal til å definere de nøyaktige og effektive trinnene for å oppdage, redusere og minimere effekten av et angrep.

Mal for responsplan for hendelse Bilde: F-Secure

Mal for responsplan for hendelse Bilde: F-Secure

Du kan bruke malen til å tilpasse og utvikle en plan som dekker organisasjonens unike behov. For at planen skal være effektiv, må du imidlertid teste og evaluere den regelmessig sammen med alle interessenter, inkludert interne avdelinger og eksterne team som løsningsleverandører.

De tilgjengelige malene har ulike komponenter som organisasjoner kan tilpasse sin unike struktur og krav. Likevel er det noen aspekter som ikke bør endres, og som alle planer må inkludere:

- Planens formål og omfang

- Trusselscenarier

- Hendelsesteamet

- Individuelle roller, ansvar og kontakter

- Hendelsesprosedyrer

- Isolering, reduksjon og gjenoppretting av trusler

- Varslinger

- Opptrapping av hendelsen

- Erfaringer

Nedenfor er noen populære maler du kan laste ned og tilpasse for organisasjonen din.

Konklusjon

En effektiv hendelsesresponsplan minimerer konsekvensene av et sikkerhetsbrudd, forstyrrelser, potensielle juridiske og bransjemessige bøter, tap av omdømme og mer. Viktigst av alt, det gjør det mulig for organisasjonen å komme seg raskt etter hendelser og overholde ulike forskrifter.

Å definere alle trinnene bidrar til å effektivisere prosessene og redusere responstiden. Planen hjelper også organisasjonen med å evaluere systemene, forstå sin egen sikkerhetsposisjon og identifisere svakheter.

Deretter kan du sjekke ut de beste verktøyene for respons på sikkerhetshendelser for små og store bedrifter.