Når det kommer til virtuelle private nettverk (VPN), er det ikke alle protokoller som er like. Mens OpenVPN og Wireguard er anerkjente VPN-protokoller, har deres popularitet ført til økt blokkering av disse protokollene på enkelte nettverk.

SoftEther VPN skiller seg ut ved å rute den krypterte tunnelen via HTTPS-porten (443), noe som effektivt skjuler VPN-forbindelsen som en vanlig SSL-tilkobling.

Denne veiledningen viser hvordan du setter opp en SoftEther VPN-klient over en HTTPS-tilkobling på både Windows og Linux.

Hvordan fungerer SoftEther VPN?

SoftEther, en forkortelse for «Software Ethernet», er en VPN-programvare med åpen kildekode og støtte for flere protokoller. Den er kjent for sin fleksibilitet og tillater bruk av en rekke VPN-protokoller, inkludert den stadig mer populære VPN over HTTPS.

Vanlige metoder for å blokkere VPN-er fokuserer på å stenge VPN-porter eller selve protokollene. VPN over HTTPS benytter SSL/TLS-krypteringsprotokollene. Dette gjør at VPN-tilkoblingen fremstår som normal HTTP-trafikk, noe som gjør at den kan passere gjennom de fleste brannmurer og proxy-servere uten å bli oppdaget.

En SoftEther VPN krever både en klient og en server. Denne artikkelen fokuserer på installasjon og konfigurasjon av en SoftEther-klient. For informasjon om hvordan du setter opp serveren, se guiden for SoftEther VPN-serveroppsett. Du vil trenge vertsnavnet eller IP-adressen til SoftEther-serveren for å fullføre klientkonfigurasjonen. Ta deg derfor tid til å skaffe denne informasjonen.

Før vi går videre til installasjonen, er det viktig å merke seg at bare Windows- og Linux-versjonene av SoftEther-klienten støtter VPN over HTTPS. Sørg også for at du har vertsnavnet eller IP-adressen til SoftEther-serveren, samt brukernavn og passord tilgjengelig før du begynner.

Installere SoftEther-klienten på Windows

Slik installerer du SoftEther VPN-klienten på Windows:

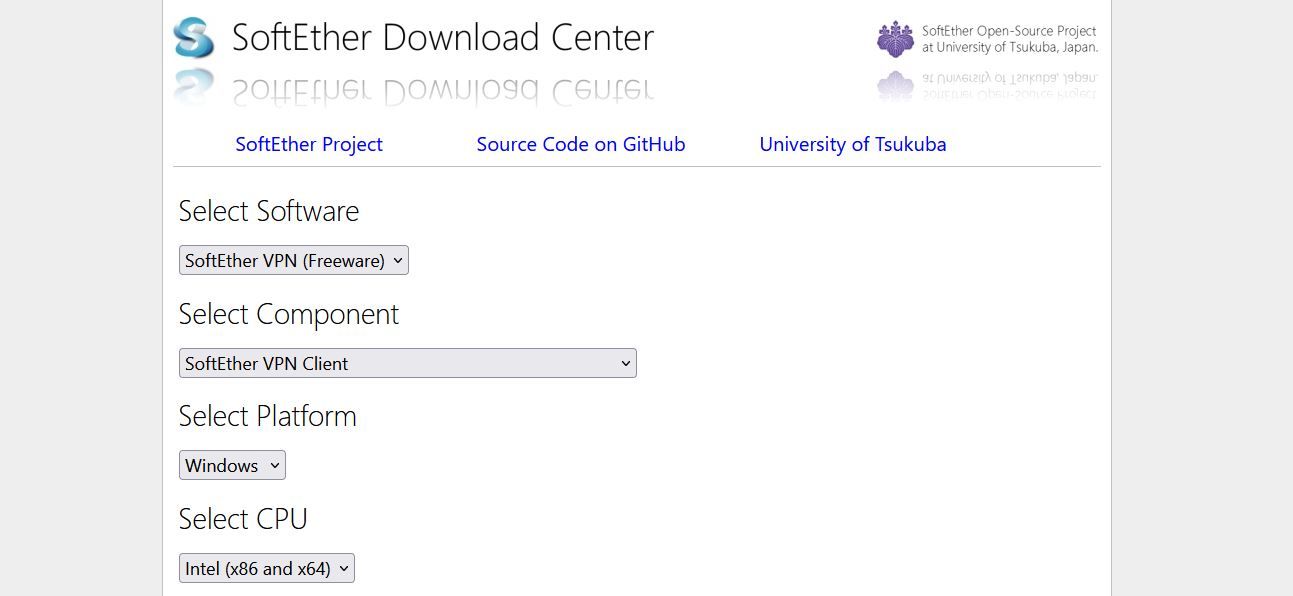

- Last ned Windows SoftEther-klienten fra SoftEther sin nettside. Velg «SoftEther VPN Client» og deretter «Windows» fra nedtrekksmenyene. Kjør installasjonsfilen og følg anvisningene på skjermen. Under installasjonen velger du «SoftEther VPN Client» når du blir bedt om det.

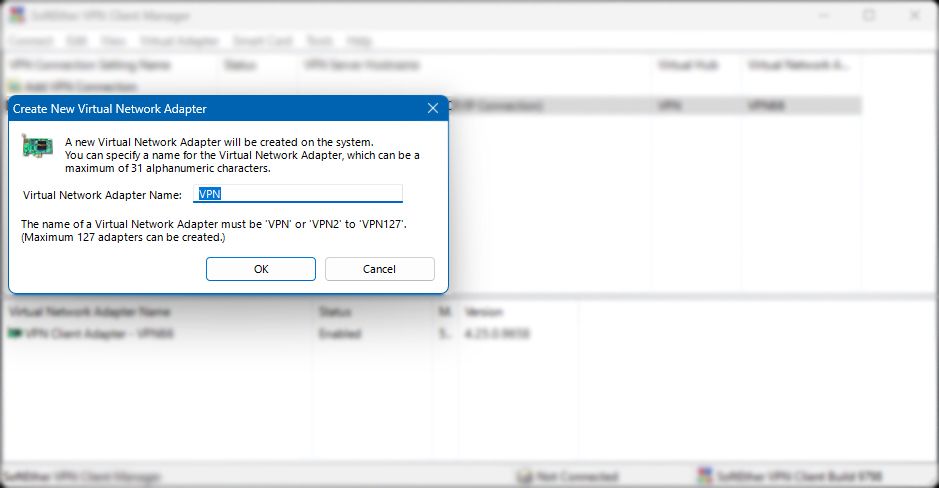

- Når installasjonen er fullført, starter du VPN-klientbehandleren. Du må opprette en virtuell nettverksadapter for VPN-tilkoblingen. Velg «Virtual Adapter» og deretter «New Virtual Network Adapter». Gi SoftEther VPN-nettverksadapteren et unikt navn, og klikk «OK».

- Velg deretter «Connect» øverst til venstre, og deretter «New VPN Connection Setting». Skriv inn følgende informasjon som tilsvarer din SoftEther VPN-server:

- Innstillingsnavn: Gi VPN-klienten et navn.

- Vertsnavn: Vertsnavnet eller IP-adressen til SoftEther VPN-serveren.

- Portnummer: 443

- Proxytype: For de fleste vil «Direct TCP/IP Connection» være det beste valget. Hvis du er bak en nett- eller SOCKS-proxy, velg det tilsvarende alternativet.

- Virtuell klientadapter som skal brukes: Velg den virtuelle nettverksadapteren du opprettet i forrige trinn.

- Innstillinger for brukerautentisering: Velg «Standard Password Authentication». Skriv inn VPN-brukernavn og passord.

- Klikk «OK» for å fortsette.

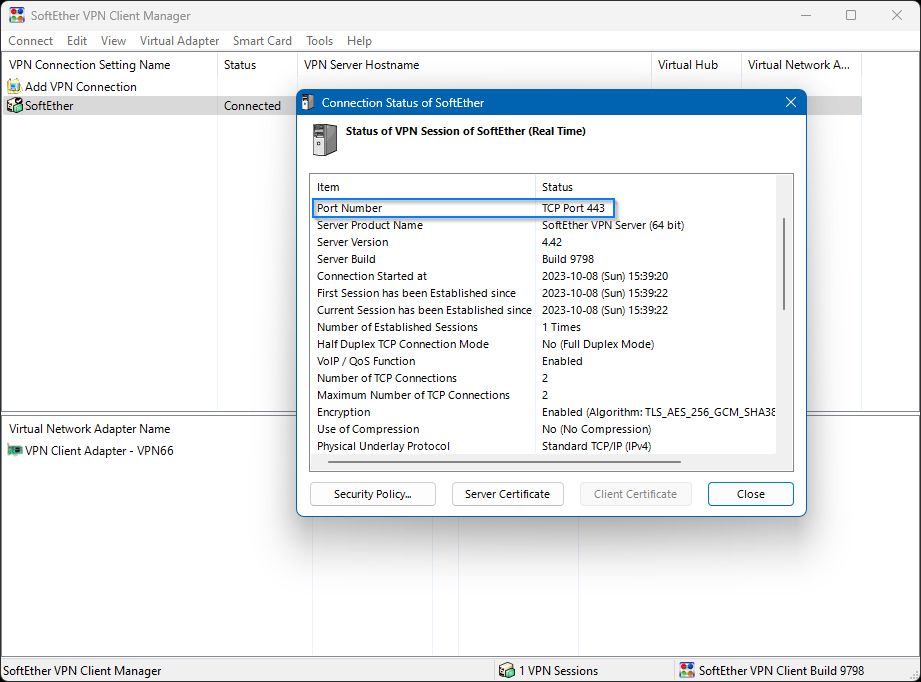

- Høyreklikk på den nye tilkoblingen og klikk «Connect». Hvis informasjonen er riktig angitt, skal VPN-en nå koble til.

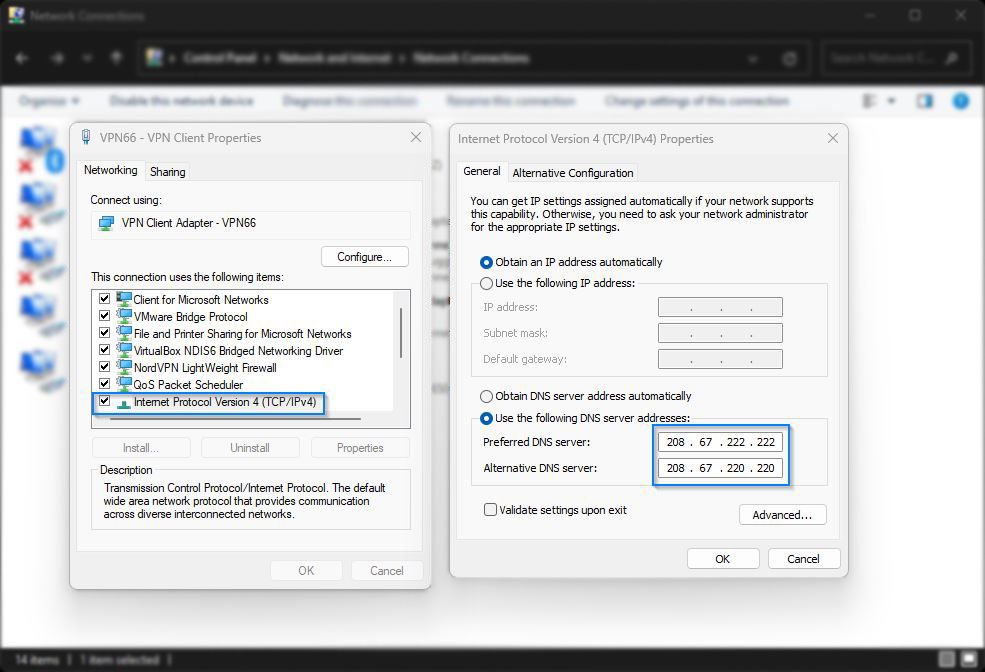

Hvis du ønsker å bruke egendefinerte DNS-servere, må du endre innstillingene for den virtuelle nettverksadapteren i Windows:

- I «Network and Sharing Center» klikker du på «Change adapter settings». Høyreklikk på den virtuelle adapteren (navnet vil være noe slikt som VPN##) og velg «Properties». Velg deretter «Internet Protocol Version 4».

- Skriv inn DNS-serverne du ønsker å bruke i «Preferred DNS server»-delen.

For å teste om VPN-forbindelsen er aktiv, kan du gå til Hva er min IP og sjekke IP-adressen som vises. Hvis den stemmer overens med IP-adressen til SoftEther VPN-serveren, er klienten riktig konfigurert.

Installere SoftEther-klienten på Linux

For å installere SoftEther-klienten på Linux, må du åpne en terminal og være logget inn som root-bruker. Disse instruksjonene er ment for Debian/Ubuntu. Hvis du bruker en annen Linux-distribusjon, må du justere kommandoene deretter. Siden Linux-installasjonsprosessen er mer omfattende enn Windows-versjonen, har vi delt den opp i flere trinn:

1. Oppdater programvarelager og avhengigheter

Før du starter klientinstallasjonen, bør du oppdatere programvarelagrene med følgende kommando:

apt-get update -y

Installer deretter de nødvendige avhengighetene for VPN-klienten:

apt-get install build-essential gnupg2 gcc make -y

2. Last ned og installer SoftEther-klienten for Linux

For å gjøre dette, installer Lynx, en terminalbasert nettleser, og åpne SoftEther-nedlastingssiden:

apt-get install lynx -y

lynx https://www.softether.org/5-download

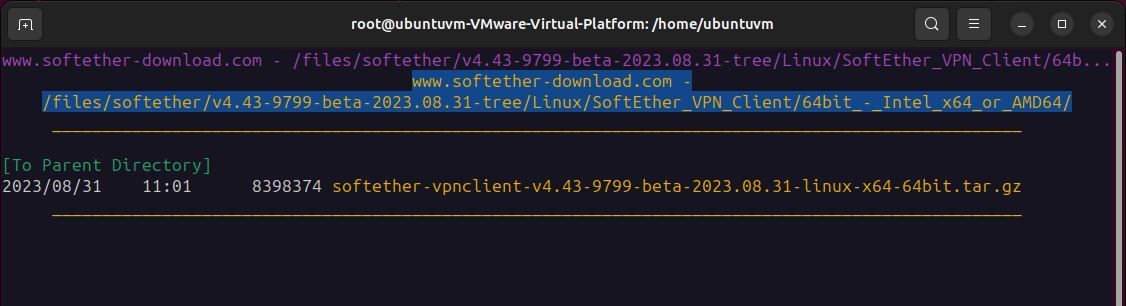

Rull til bunnen av siden for å velge den nyeste versjonen eller betaversjonen. Velg «Linux» og deretter «SoftEther_VPN_Client».

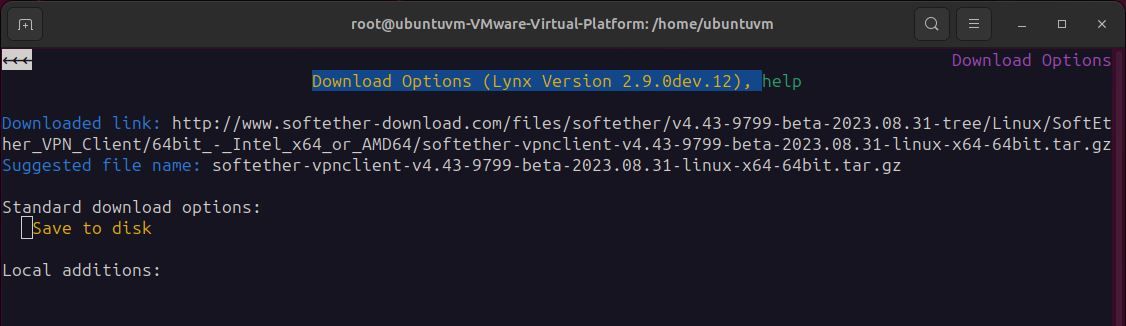

Velg din systemarkitektur, velg softether-vpnclient-x-filen, og trykk «d» for å laste ned. Til slutt velger du «Save to disk».

Trykk «q» for å avslutte Lynx-nettleseren.

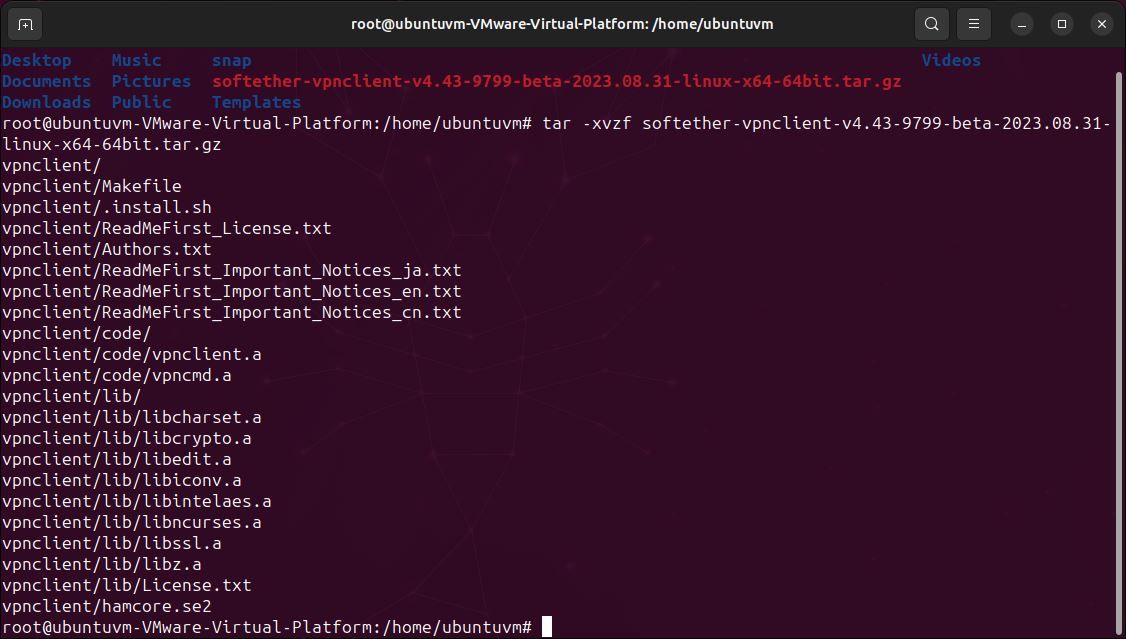

Pakk ut arkivet. Filnavnet kan variere avhengig av hvilken versjon du har lastet ned.

tar -xvzf softether-vpnclient (trykk tab for å fullføre)

Naviger til den nylig opprettede VPN-klientkatalogen:

cd ./vpnclient

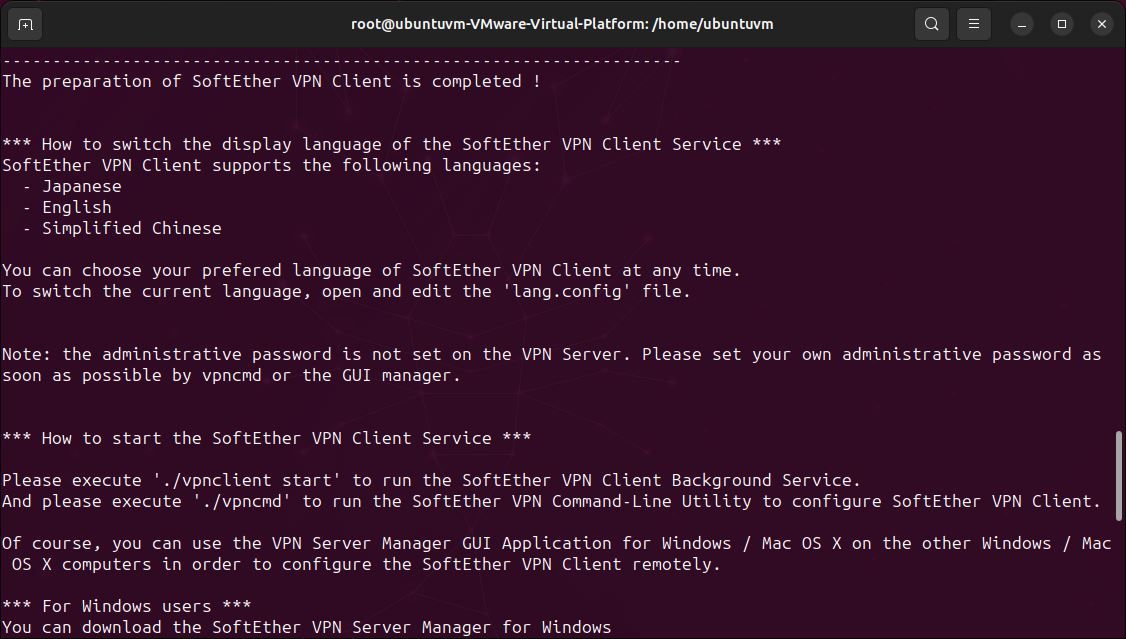

Kjør make-kommandoen for å kompilere programvaren og godta lisensavtalen.

make

Start nå VPN-klienten:

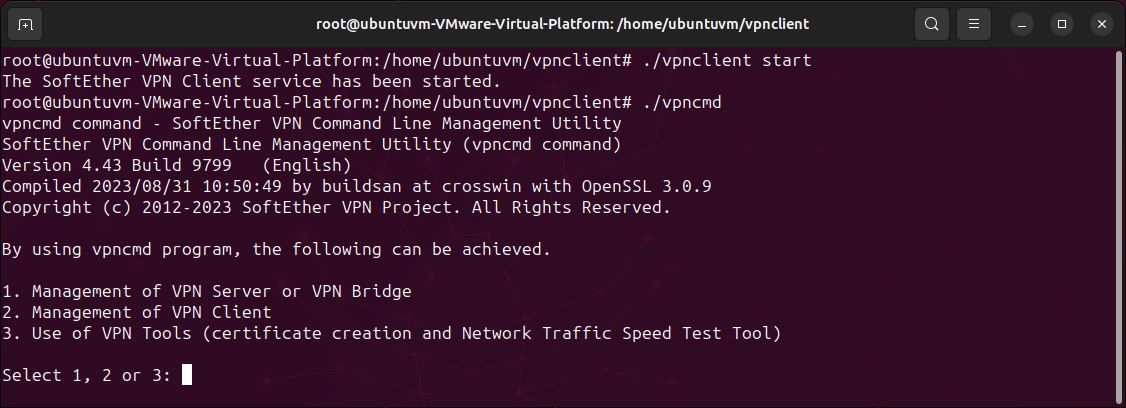

./vpnclient start

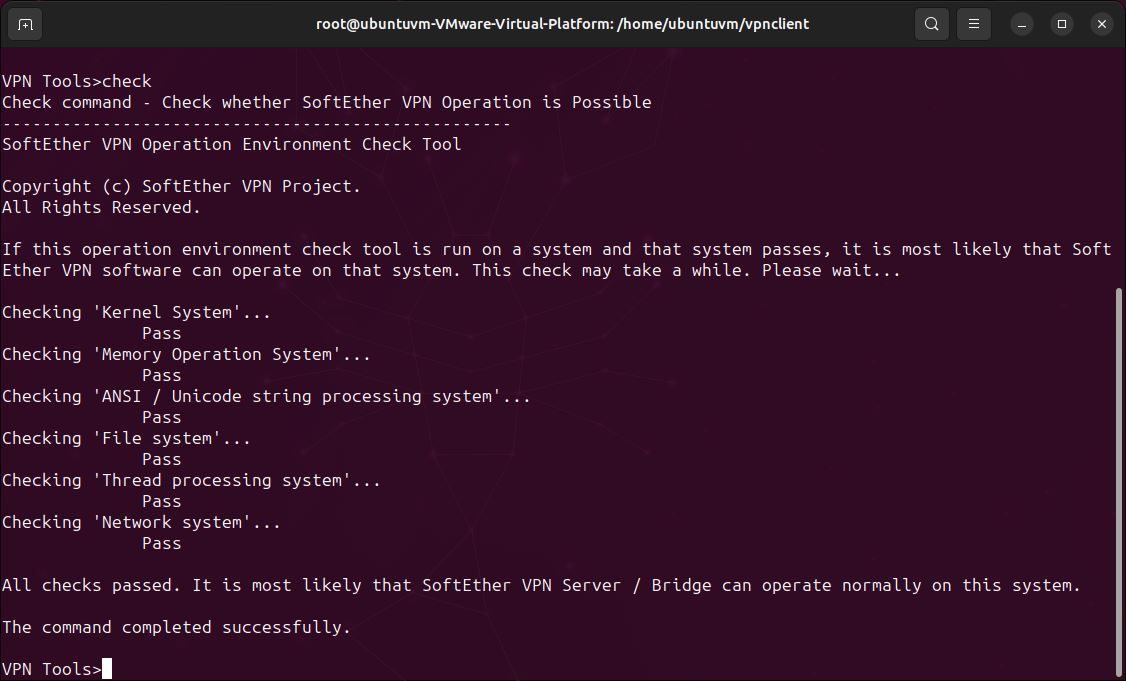

Før du begynner konfigurasjonen, test systemets kompatibilitet med klienten. Velg «Option 3 (Use VPN Tools)».

Utfør deretter følgende kommando:

check

Hvis alle testene består uten feil, kan du fortsette med konfigurasjonen. Avslutt vpncmd ved å skrive «exit».

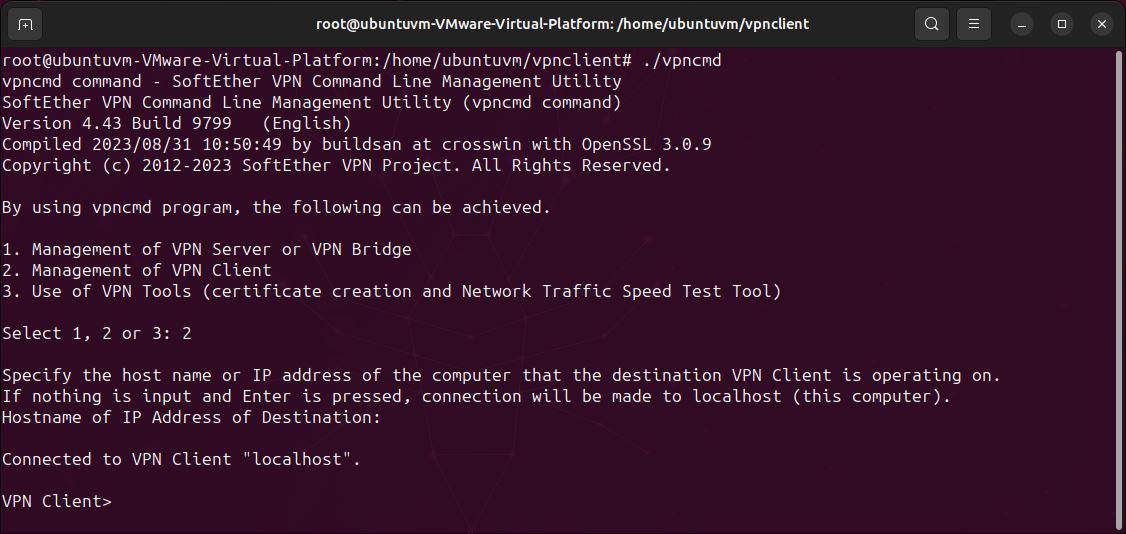

3. Konfigurer VPN-klienten

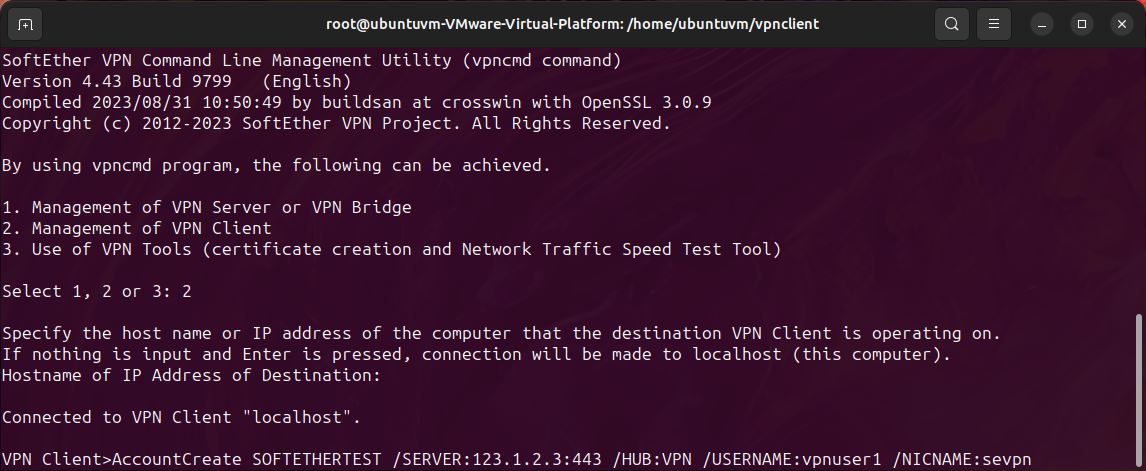

For å starte konfigurasjonen, kjør vpncmd igjen og velg «Option 2 (Manage VPN Client)». Trykk enter for å akseptere «localhost» som klient.

./vpncmd

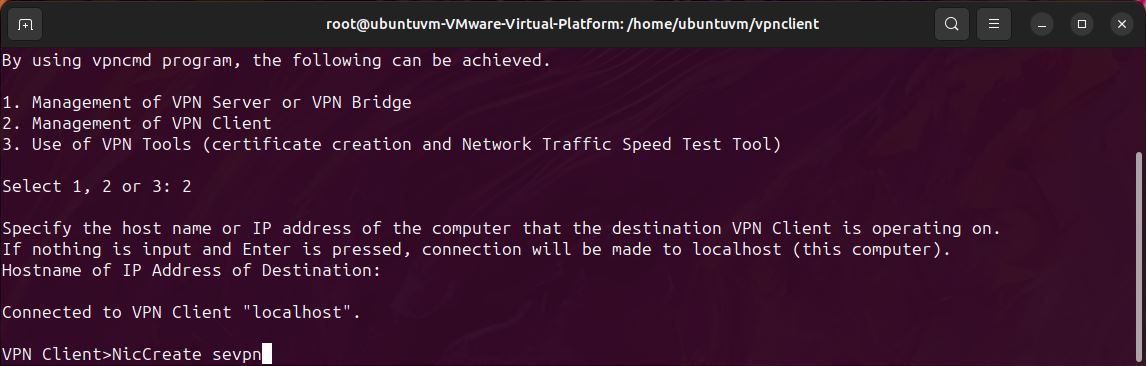

Opprett et nytt virtuelt grensesnitt for å koble til VPN-serveren. Du kan bruke et valgfritt navn.

NicCreate <grensesnittets navn>

Opprett en ny klientkonto og gi den et navn. Du trenger SoftEther-brukernavnet og hub-navnet for dette trinnet.

AccountCreate <kontonavn> /server:<IP-adresse til VPN-server>:443 /HUB:<navn på VPN-hub> /USERNAME:<VPN-brukernavn> /NICNAME:<navn på virtuelt nettverksgrensesnitt>

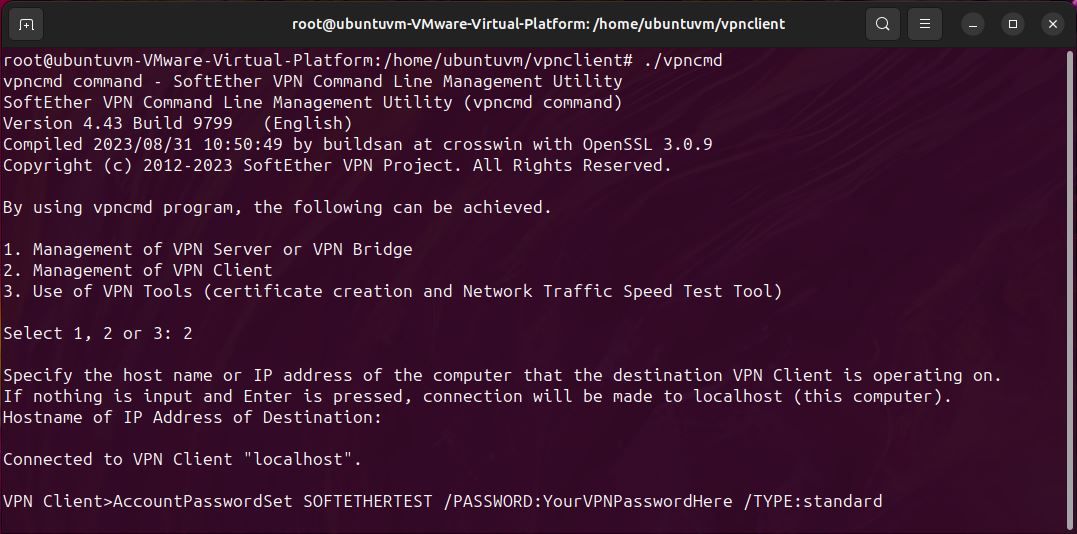

Angi passord og autentiseringsmodus for den nylig opprettede kontoen.

AccountPasswordSet <kontonavn> /PASSWORD:<ditt VPN-passord> /TYPE:standard

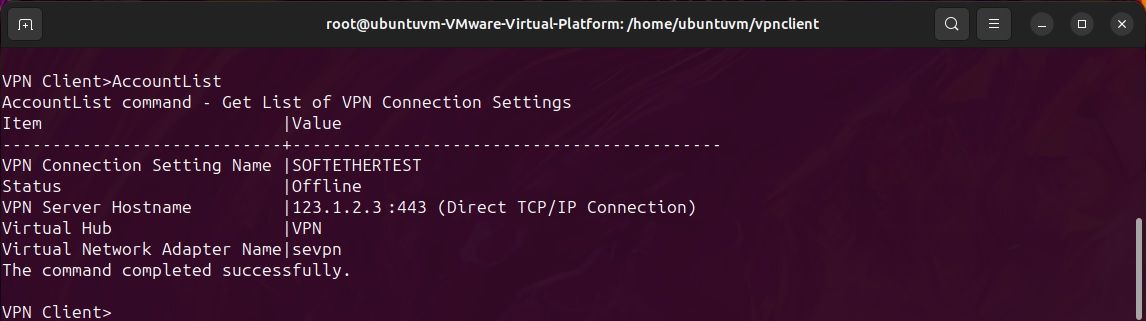

Sjekk statusen til den nyopprettede kontoen med følgende kommando:

AccountList

4. Aktiver IP-videresending

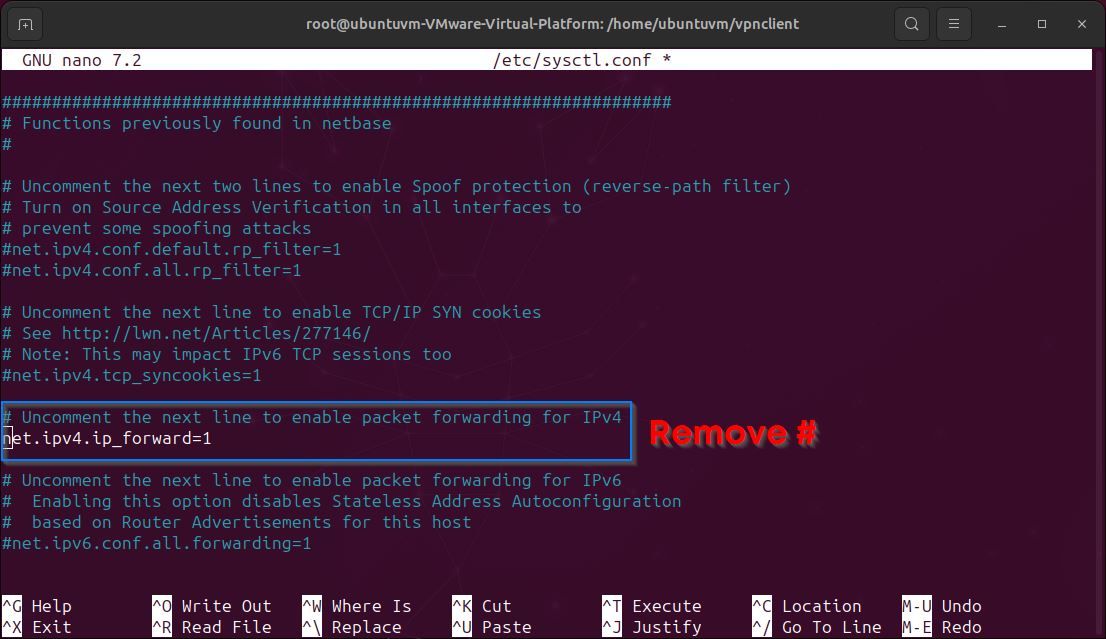

Kontoen er nå klar til å koble til SoftEther VPN-serveren, men du må først sørge for at IP-videresending er aktivert.

cat /proc/sys/net/ipv4/ip_forward

Dette vil returnere en verdi på 1 eller 0. Hvis verdien er 0, er ikke IP-videresending aktivert. For å aktivere det, rediger sysctl.conf-filen med følgende kommando:

nano /etc/sysctl.conf

Finn linjen «net.ipv4.ip_forward=1» og fjern kommentaren. Lagre filen (ctrl-o, ctrl-x).

5. Opprett din første SoftEther VPN-tilkobling

Kontoen din er nå klar til å koble til VPN-serveren. For å gjøre det, kjør denne kommandoen:

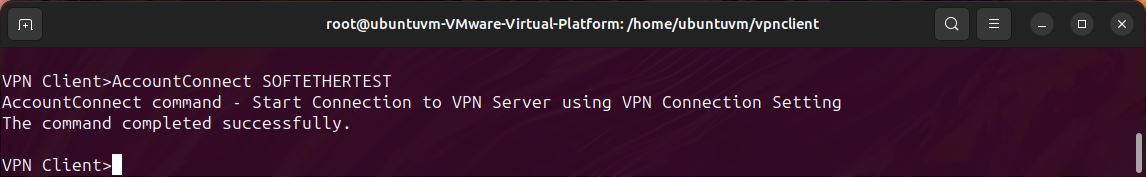

AccountConnect <kontonavn>

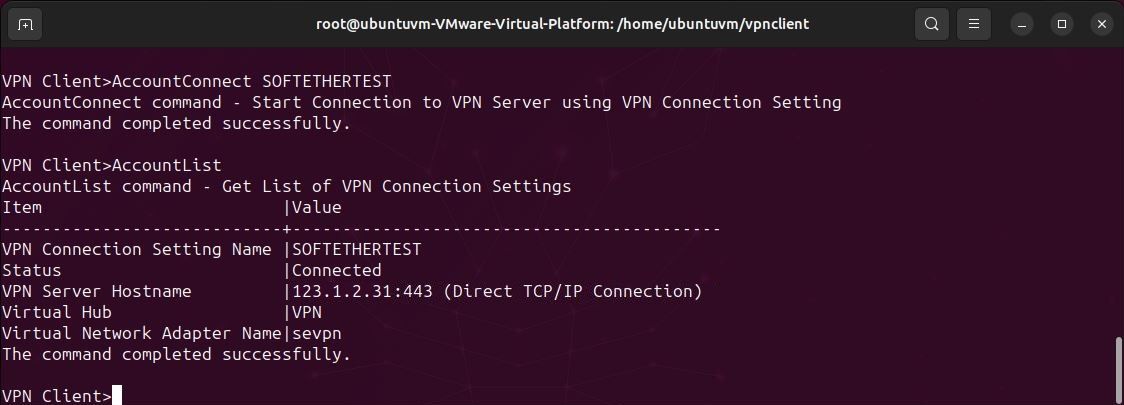

På dette tidspunktet kan du bekrefte at kontoen er tilkoblet ved å kjøre kommandoen AccountList:

AccountList

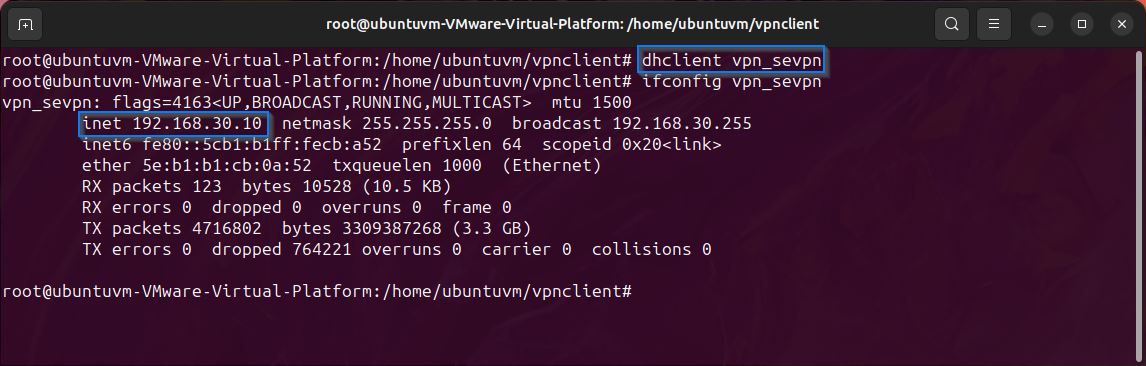

Be om en IP-adresse fra VPN-serveren via DHCP. Plasser prefikset «vpn_» foran navnet på det virtuelle grensesnittet. For eksempel: «vpn_sevpn»

dhclient <navn på virtuelt grensesnitt>

Du skal nå se IP-adressen som er tildelt av VPN-serveren. Husk denne adressen, da den er viktig for neste trinn.

Her kan du se navnet på det virtuelle grensesnittet og IP-adressen som er tildelt. I bildet ovenfor er den uthevet med blått.

iconfig <navn på grensesnitt>

6. Sett opp statisk ruting

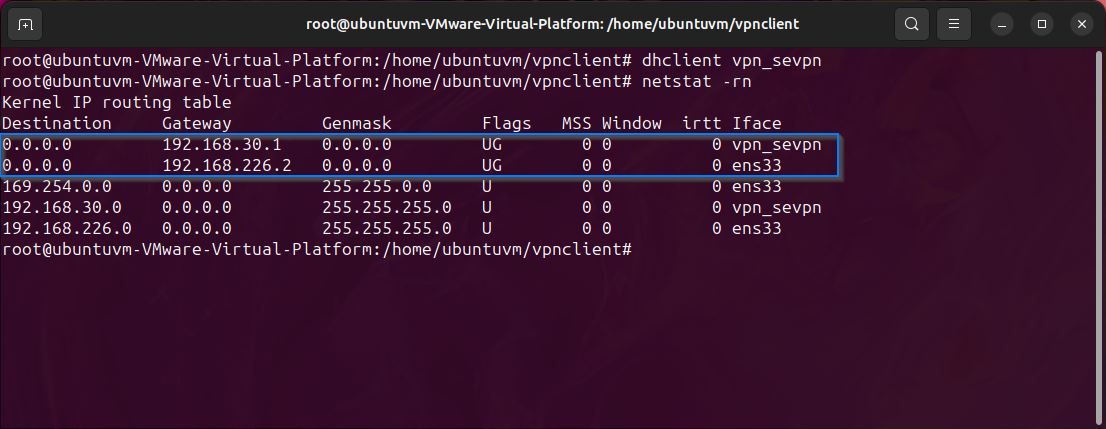

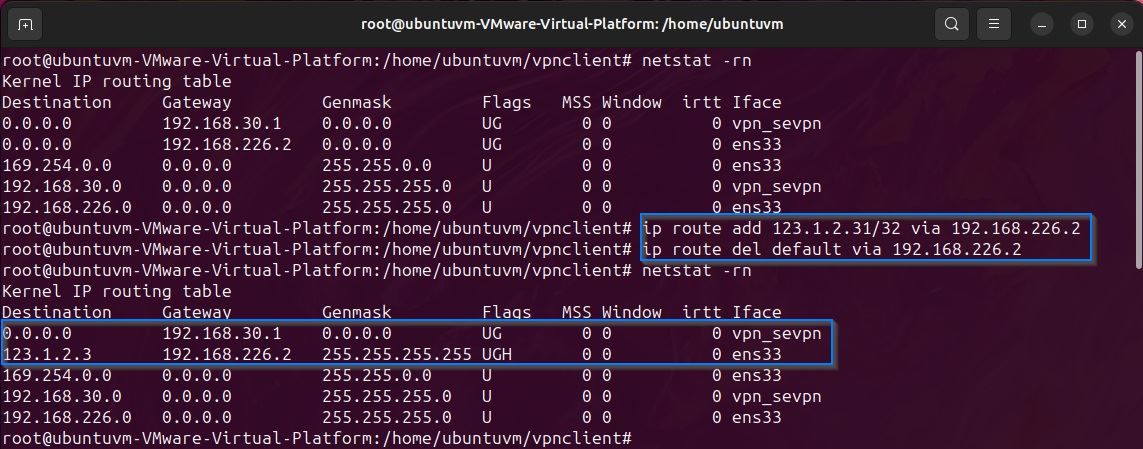

Nå må du spesifisere de statiske rutene, slik at all trafikk blir dirigert gjennom VPN i stedet for standardnettverksporten. For å se din nåværende rutetabell, kjør netstat-kommandoen:

netstat -rn

I bildet ovenfor ser du IP-adressen som er tildelt av VPN-serveren (vpn_sevpn), og du ser standard gateway (ens33). Din rutetabell vil være forskjellig fra eksemplet, siden hvert nettverk er forskjellig. Standard gateway-IP vil være annerledes enn DHCP IP-adressen du fikk fra VPN-serveren i forrige trinn.

Når du har din standard gateway-IP, legger du til en ny rute til VPN-serverens IP-adresse via standard gateway. VPN-serverens IP er IP-en til SoftEther VPN-serveren din og IKKE IP-en som utstedes fra serveren via DHCP.

ip route add <din VPN-server IP>/32 via <din standard gateway>

Slett din gamle standardrute:

ip route del default via <din standard gateway IP>

Etter disse endringene skal rutetabellen din se ut som tabellen i bildet ovenfor. Merk at standardgatewayen nå har endret seg til IP-adressen som er tildelt via DHCP fra VPN-serveren.

Test tilkoblingen din ved å pinge en ekstern IP, for eksempel Googles DNS-server:

ping -c4 8.8.8.8

Til slutt, kontroller at SoftEther-klienttilkoblingen din fungerer som den skal ved å sjekke din offentlige IP-adresse:

wget -qO- http://ipinfo.io/ip

Hvis IP-adressen som returneres er den samme som VPN-serverens IP-adresse, fungerer alt som det skal.

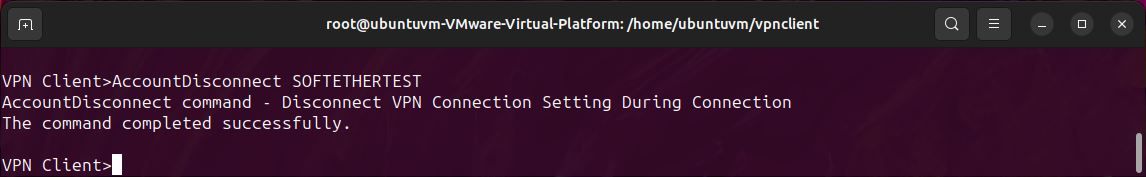

7. Koble fra VPN

For å koble fra VPN må du starte VPN-klientkonfigurasjonsskriptet på nytt ved hjelp av følgende kommando:

./vpncmd

Kjør nå «AccountDisconnect» kommandoen:

AccountDisconnect <kontonavn>

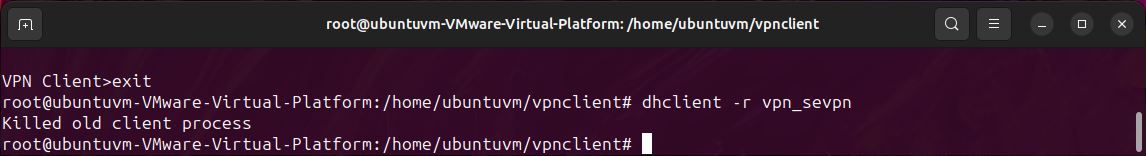

Avslutt nå klientkonfigurasjonen og frigjør DHCP-leieavtalen fra det virtuelle nettverksgrensesnittet:

dhclient -r <navn på virtuelt grensesnitt>

Stopp deretter VPN-klienten:

./vpnclient stop

Rediger rutetabellen din ved å fjerne ruten til VPN-serveren din:

ip route del <din VPN-server IP>/32

Til slutt legger du til en standardrute via nettverkets lokale gateway:

ip route add default via <din lokale gateway>

Nettverkstilkoblingen din skal nå være gjenopprettet.

Bruk SoftEther VPN for å beskytte personvernet ditt på nettet

Ved å lykkes med å sette opp en SoftEther-klient og etablere en tilkobling til VPN-serveren, forbedrer du din sikkerhet på nett. SoftEther VPN forblir diskret og overvinner selv de mest strenge forsøk på VPN-deteksjon og blokkering.