Forstå Cyber Kill Chain: En veiledning til nettverkssikkerhet

Cyber Kill Chain, utviklet av Lockheed Martin i 2011, er en sikkerhetsmodell som beskriver de ulike fasene i et nettangrep. Denne modellen gir en strukturert tilnærming for å forstå, identifisere og forsvare seg mot digitale trusler.

For de som er interessert, Lockheed Martin er et internasjonalt anerkjent selskap innen luftfart, forsvar, våpen og sikkerhet.

Cyber Kill Chain (CKC) er en sentral referanse for eksperter innen cybersikkerhet. Den brukes til å utforme strategier og beskytte organisasjoner mot cyberangrep.

Hvorfor er Cyber Kill Chain essensiell i cybersikkerhet?

La oss innse det; cybersikkerhet er en kompleks disiplin. Det er lett å gi enkle tips til sluttbrukere for å navigere trygt på nettet. Imidlertid, når det kommer til å håndtere et ekte cyberangrep, kreves det en dypere forståelse av tekniske detaljer.

En organisasjon kan ikke effektivt forsvare seg mot et cyberangrep ved hjelp av noen få generelle sikkerhetsråd. Derfor er et rammeverk nødvendig for å legge grunnlaget for å forstå mekanismene bak cyberangrep og utvikle målrettede forsvarsstrategier.

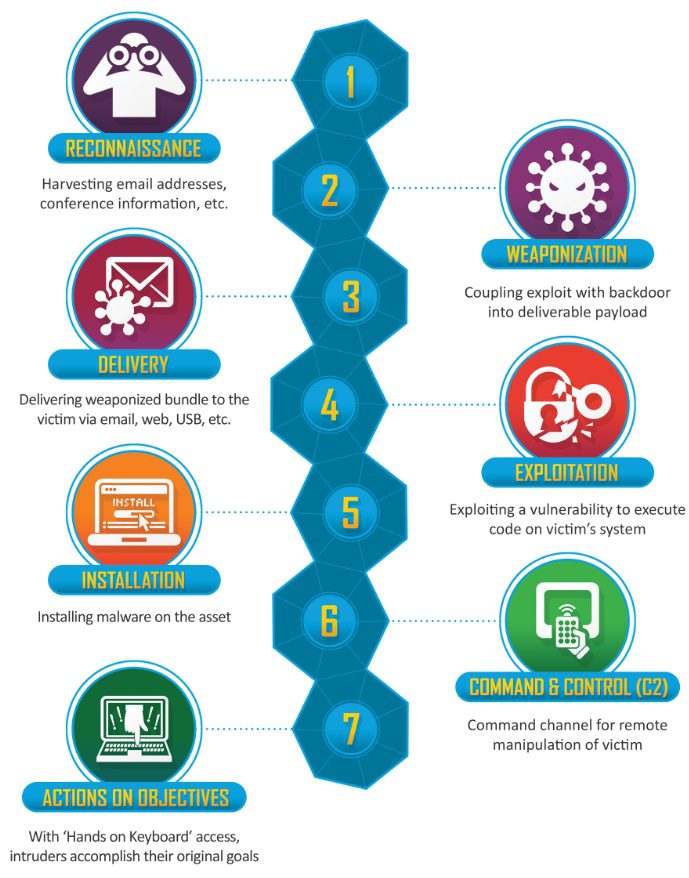

Cyber Kill Chain er en tradisjonell, men fortsatt relevant sikkerhetsmodell. Den bryter ned et cyberangrep i syv distinkte faser som vi skal se nærmere på.

Cyber Kill Chains betydning for cybersikkerhet

I tillegg til å gi innsikt i hvordan et cyberangrep fungerer, hjelper Cyber Kill Chain organisasjoner med å identifisere angripere, forhindre uautorisert tilgang, begrense aktive angrep og stoppe inntrengere i nettverket.

Dette gjør det mulig for organisasjoner og eksperter innen cybersikkerhet å utvikle målrettede strategier for å beskytte deres digitale eiendeler.

Det er viktig å merke seg at Cyber Kill Chain ikke er en fullstendig løsning. Faktorer utenfor nettverket og internt i organisasjonen spiller også en avgjørende rolle, som ikke dekkes av denne modellen.

De syv stadiene i Cyber Kill Chain

Bildekreditt: Lockheed Martin

Bildekreditt: Lockheed Martin

CKC-rammeverket beskriver et cyberangrep i syv trinn:

- Rekognosering

- Bevæpning

- Leveranse

- Utnyttelse

- Installasjon

- Kommando og kontroll

- Handling

#1. Rekognosering

Rekognosering er innledningsfasen i Cyber Kill Chain, hvor informasjonsinnsamling er sentralt. Angriperen undersøker nettverkets inngangspunkter, svakheter og sårbarheter. Denne fasen innebærer også å samle e-postadresser, adresser og annen programvarerelatert informasjon som kan brukes til å utvikle angrepsstrategier.

Jo mer informasjon angriperen samler, desto større er potensialet for et vellykket angrep. Denne fasen kan foregå både online og offline, og det kan være vanskelig å oppdage en ondsinnede aktør på dette stadiet.

For å beskytte seg i denne fasen, bør organisasjoner og deres ansatte fokusere på personvern, begrense fysisk tilgang til autoriserte brukere, og oppfordre til forsiktighet med å dele sensitiv informasjon på nettet. Bruk av personvernverktøy for å beskytte online identitet er også viktig.

#2. Bevepning

I denne fasen utvikler den ondsinnede aktøren selve «våpenet» – det vil si skadelig programvare eller verktøy som skal brukes i angrepet. Eksisterende verktøy kan tilpasses eller nye kan utvikles avhengig av angrepets mål. Målet med angrepet vil avgjøre hvilken type «våpen» som brukes. Noen vil for eksempel forstyrre tjenester, andre vil stjele data, og atter andre vil kreve løsepenger.

#3. Leveranse

Leveransefasen er avgjørende. Hvis leveringen av skadelig programvare lykkes, starter det faktiske angrepet. Mislykkes leveransen, vil angrepet sannsynligvis ikke lykkes.

Angriperen benytter seg av ulike kanaler for å levere skadelig programvare, for eksempel ondsinnede e-postvedlegg, phishing-e-poster for å stjele legitimasjon, eller tekstmeldinger med ondsinnede lenker. Den ondsinnede aktøren bruker informasjonen samlet i rekognoseringsfasen for å gjøre leveringsmetoden mest mulig overbevisende for målet.

En organisasjon med bevisste ansatte som er godt opplært til å gjenkjenne phishing og andre vanlige cyberangrep, vil være bedre rustet til å hindre at leveringsfasen lykkes.

#4. Utnyttelse

Angriperen har nå fått tilgang til offerets system og har kjennskap til sårbarhetene. Den kjente sårbarheten utnyttes for å kjøre den skadelige koden som er levert. I denne prosessen vil angriperen også samle ytterligere informasjon om systemet og identifisere andre svake punkter.

Ethvert system som er koblet til nettverket og som har sikkerhetshull, kan bli kompromittert.

#5. Installasjon

Etter å ha kartlagt sårbarhetene, vil angriperen installere skadelig programvare og annen ondsinnede kode. Målet er å forsterke angrepet ved å utnytte systemet ytterligere og skape en vedvarende tilstedeværelse i nettverket.

Med denne fasen er infiltrasjonen fullført og angriperen får et dypere fotfeste i det kompromitterte nettverket.

#6. Kommando og kontroll

Etter infiltrasjonen er det tid for den ondsinnede aktøren å ta kontroll over det kompromitterte systemet eller nettverket.

De kan velge å overvåke informasjon eksternt, forstyrre systemet og tjenestene gjennom DDoS-angrep, eller installere bakdører for å få enkel tilgang til systemet senere.

#7. Handling på mål

I denne siste fasen utfører den ondsinnede aktøren de handlingene som kreves for å nå målet for angrepet.

Dette kan inkludere kryptering av data for å kreve løsepenger, spre skadelig programvare, forstyrre tjenester, stjele data for å lekke eller endre dem, og mange andre lignende typer handlinger.

Hvordan bidrar Cyber Kill Chain til å beskytte mot angrep?

Forståelsen av hvordan angripere infiltrerer nettverk og systemer, gir organisasjoner og deres ansatte mulighet til å utvikle effektive forsvarsstrategier mot cyberangrep.

Cyber Kill Chain viser for eksempel hvordan sårbarheter kan utnyttes raskt av angripere. Organisasjoner kan derfor velge å implementere Endpoint Detection and Response (EDR)-verktøy for å legge til tidlige deteksjonsteknikker til sin cybersikkerhetsstrategi.

Videre kan brannmurer brukes til å beskytte skyinfrastruktur, og skybaserte DDoS-beskyttelsestjenester for å styrke sikkerheten. VPN-er kan også benyttes for å øke sikkerhetsnivået i en bedrift.

Ved å velge løsninger som adresserer hvert trinn i et cyberangrep, kan organisasjoner bruke Cyber Kill Chain-modellen på en effektiv måte.

Er Cyber Kill Chain tilstrekkelig?

Svaret er både ja og nei.

Som tidligere nevnt dekker Cyber Kill Chain kun det grunnleggende i et cyberangrep. Likevel er det en stor prestasjon for en organisasjon å forsvare seg mot alle disse trinnene. Noen sikkerhetseksperter har til og med foreslått å utvide modellen med et åttende trinn.

Det åttende trinnet, inntektsgenerering, beskriver hvordan angripere tjener penger på et vellykket angrep, enten det er gjennom løsepengekrav eller bruk av kryptovaluta.

Modellen anses imidlertid som noe utdatert i takt med utviklingen i den digitale verden. Dagens cyberangrep er blitt mer komplekse, selv om de grunnleggende elementene stort sett er de samme. For eksempel dekker CKC-rammeverket hovedsakelig skadelig programvare, og ikke alle typer angrep.

I tillegg adresserer den ikke trusler fra innsiden, der en useriøs ansatt kan påvirke organisasjonen.

Gitt at cyberangrep blir mer sofistikerte med skyteknologi og kunstig intelligens, kan det være hensiktsmessig å vurdere andre modeller som MITER ATT&CK og Unified Kill Chain.