Et dataangrep representerer et målrettet og skadelig forsøk på å skaffe seg uautorisert adgang til et datasystem eller et nettverk, ved å utnytte eksisterende svakheter. Hensikten bak slike angrep kan være å stjele konfidensiell informasjon eller å forstyrre normal drift.

I den senere tid har løsepengevare utviklet seg til å bli det foretrukne verktøyet for cyberkriminelle. Slik programvare spres typisk gjennom metoder som phishing-e-poster, «drive-by»-nedlastinger, ulovlig kopiert programvare og Remote Desktop Protocol.

Når et datasystem er infisert av løsepengevare, krypterer denne skadelige koden viktige filer. Deretter krever hackere en løsesum for å gjenopprette tilgangen til de krypterte dataene.

Dataangrep kan sette et lands nasjonale sikkerhet i fare, lamme operasjoner i sentrale sektorer av økonomien og medføre omfattende skade og alvorlige økonomiske tap. WannaCry-angrepet er et tydelig eksempel på dette.

Den 12. mai 2017 oppsto det et løsepengevareangrep, kjent som WannaCry, som antas å ha sin opprinnelse i Nord-Korea. Dette angrepet spredte seg globalt og infiserte over 200 000 datasystemer i mer enn 150 land på mindre enn to døgn. WannaCry angrep datasystemer som benyttet Windows-operativsystemet. Angrepet utnyttet en sårbarhet i operativsystemets Server Message Block-protokoll.

En av de mest alvorlige konsekvensene av angrepet rammet det britiske helsevesenet (NHS). Over 70 000 enheter, inkludert datamaskiner, operasjonsutstyr, diagnoseutstyr og MR-skannere, ble infisert. Leger mistet tilgangen til systemer og pasientjournaler som var essensielle for å yte behandling. Dette angrepet påførte NHS tap på nesten 100 millioner dollar.

Slike hendelser demonstrerer omfanget av skade som kan oppstå. Likevel kan situasjonen bli langt verre, særlig med fremveksten av ny og farligere løsepengevare som BlackCat, som etterlater en rekke ofre i sitt kjølvann.

BlackCat Løsepengevare

BlackCat løsepengevare, referert til som ALPHV av utviklerne, er skadelig programvare som etter infeksjon, både henter ut og krypterer data i det berørte systemet. Datatapping refererer til prosessen der data kopieres og overføres fra et system. Etter å ha tømt og kryptert viktig data, kreves det en løsesum i form av kryptovaluta. BlackCat-ofre må betale denne løsesummen for å få tilgang til dataene sine igjen.

BlackCat er ikke en ordinær løsepengevare. Den skiller seg ut ved å være den første vellykkede løsepengevaren som ble utviklet i Rust, i kontrast til annen løsepengevare som ofte er skrevet i programmeringsspråk som C, C++, C#, Java eller Python. Videre var BlackCat den første i sitt slag som opprettet et nettsted på det åpne internettet for å offentliggjøre stjålet informasjon fra deres angrep.

En annen markant forskjell fra annen løsepengevare er at BlackCat opererer etter en modell kalt «Ransomware as a Service» (RaaS). RaaS er en forretningsmodell innen cyberkriminalitet der skaperne av løsepengevare leier ut eller selger sin programvare som en tjeneste til andre individer eller grupper.

Gjennom denne modellen tilbyr skaperne av løsepengevare alle nødvendige verktøy og infrastruktur for at andre skal kunne distribuere og gjennomføre løsepengevareangrep. Som motytelse mottar de en andel av fortjenesten fra de utbetalte løsesummene.

Dette forklarer hvorfor BlackCat primært retter seg mot organisasjoner og bedrifter, ettersom disse ofte er mer villige til å betale løsesum sammenlignet med enkeltpersoner. I tillegg betaler organisasjoner og bedrifter vanligvis høyere løsesummer. De som styrer og tar beslutninger under dataangrep, kalles cybertrusselaktører (CTA).

For å tvinge ofrene til å betale løsesum, bruker BlackCat en «trippel utpressingsmetode». Denne innebærer at ofrenes data kopieres og overføres, og i tillegg krypteres dataene på deres systemer. Deretter kreves det at ofrene betaler en løsesum for å få tilgang til de krypterte dataene. Hvis betaling uteblir, blir dataene enten offentliggjort eller offeret blir utsatt for overbelastningsangrep (DoS).

Til sist blir også de som vil bli berørt av datalekkasjen kontaktet og informert om at deres data vil bli offentliggjort. Dette gjelder ofte kunder, ansatte og andre tilknyttede parter. Hensikten er å legge press på offerorganisasjonene for å betale løsesummen for å unngå tap av omdømme og rettstvister som følge av datalekkasjen.

Slik Fungerer BlackCat Løsepengevare

I en advarsel fra FBI fremkommer det at BlackCat løsepengevare bruker tidligere stjålne brukerlegitimasjoner for å få tilgang til systemer.

Når tilgangen er etablert, utnytter BlackCat denne tilgangen til å kompromittere bruker- og administratorkontoer som er lagret i den aktive katalogen. Deretter benyttes Windows Task Scheduler for å sette opp skadelige gruppepolicyobjekter (GPO-er) som gjør at BlackCat kan distribuere løsepengevaren for å kryptere filer i systemet.

Under et BlackCat-angrep brukes PowerShell-skript i kombinasjon med Cobalt Strike for å deaktivere sikkerhetsfunksjoner i offerets nettverk. Deretter stjeler BlackCat ofrenes data fra der de er lagret, inkludert fra skyleverandører. Etter dette distribuerer cybertrusselaktøren BlackCat løsepengevare for å kryptere data i offerets system.

Ofrene mottar deretter en melding der de blir informert om at systemene deres har blitt angrepet og at viktige filer er kryptert. Meldingen gir også instruksjoner om hvordan løsesummen skal betales.

Hvorfor er BlackCat farligere enn vanlig løsepengevare?

BlackCat er farlig i sammenligning med annen løsepengevare av flere årsaker:

Den er utviklet i Rust

Rust er et programmeringsspråk som er raskt, sikkert og gir forbedret ytelse og effektiv minnehåndtering. Ved å bruke Rust, drar BlackCat nytte av alle disse fordelene, som gjør den til en svært kompleks og effektiv løsepengevare med rask kryptering. Dette gjør også BlackCat vanskelig å dekonstruere. Rust er et plattformuavhengig språk som lar trusselaktører enkelt tilpasse BlackCat til å angripe forskjellige operativsystemer som Windows og Linux, noe som utvider utvalget av mulige ofre.

Den bruker en RaaS-forretningsmodell

BlackCats bruk av en løsepengevare-som-en-tjeneste-modell gjør det mulig for en rekke trusselaktører å distribuere sofistikert løsepengevare uten å behøve å kunne lage den selv. BlackCat gjør alt det kompliserte arbeidet for trusselaktørene, som bare trenger å distribuere den i et sårbart system. Dette gjør sofistikerte løsepengevareangrep enkle å gjennomføre for aktører som er interessert i å utnytte sårbare systemer.

Den tilbyr store utbetalinger til samarbeidspartnere

Ettersom BlackCat benytter en RaaS-modell, tjener skaperne penger ved å ta en andel av løsesummen som betales til aktører som distribuerer den. I kontrast til andre RaaS-familier som tar opptil 30 % av løsesummen, lar BlackCat sine samarbeidspartnere beholde 80 % til 90 % av løsesummene de tjener. Dette øker BlackCats appell blant trusselaktører og fører til at BlackCat tiltrekker seg flere som er villige til å distribuere den.

Den har en offentlig lekkasjeside på det åpne internett

I motsetning til annen løsepengevare som publiserer stjålet informasjon på det mørke nettet, publiserer BlackCat stjålet informasjon på en nettside som er tilgjengelig på det åpne internettet. Ved å offentliggjøre stjålet data økes tilgjengeligheten til informasjonen, noe som forverrer konsekvensene av angrepet og legger større press på ofrene for å betale løsesummen.

Programmeringsspråket Rust har gjort BlackCat svært effektiv i sine angrep. Ved å benytte en RaaS-modell og tilby store utbetalinger, tiltrekker BlackCat flere trusselaktører som er mer tilbøyelige til å benytte den i angrep.

BlackCat Løsepengevare Infeksjonskjede

BlackCat oppnår innledende tilgang til et system enten gjennom kompromitterte legitimasjoner eller ved å utnytte svakheter i Microsoft Exchange Server. Etter å ha fått tilgang, svekker de skadelige aktørene systemets sikkerhetsforsvar og samler informasjon om offerets nettverk, samt oppnår høyere tilgangsrettigheter.

Deretter sprer BlackCat løsepengevare seg sideveis i nettverket og forsøker å få tilgang til så mange systemer som mulig. Dette er gunstig når løsesummen kreves. Jo flere systemer som er berørt, desto større er sannsynligheten for at offeret betaler.

Deretter henter de skadelige aktørene ut systemets data som skal brukes til utpressing. Når viktig data er hentet ut, er scenen klar for levering av BlackCat nyttelast.

De skadelige aktørene leverer BlackCat ved hjelp av Rust. Først stopper BlackCat tjenester som sikkerhetskopiering, antivirusapplikasjoner, Windows Internett-tjenester og virtuelle maskiner. Deretter krypterer BlackCat filer i systemet og ødelegger systemets bakgrunnsbilde, og erstatter det med en løsepenge melding.

Beskyttelse mot BlackCat Løsepengevare

Selv om BlackCat har vist seg å være farligere enn tidligere løsepengevare, finnes det flere metoder for hvordan organisasjoner kan beskytte seg mot angrep:

Krypter viktig data

En del av BlackCats utpressingsstrategi er å true med å offentliggjøre ofrenes data. Ved å kryptere viktig data legger organisasjoner til et ekstra beskyttelseslag, som nøytraliserer utpressingsteknikkene som benyttes av BlackCat. Selv om dataene lekkes, vil de ikke være lesbare.

Oppdater systemer jevnlig

Undersøkelser utført av Microsoft avslørte at BlackCat i enkelte tilfeller har utnyttet uoppdaterte Exchange-servere for å få tilgang til organisasjoners systemer. Programvareselskaper publiserer jevnlig oppdateringer for å rette opp sårbarheter og sikkerhetsproblemer. For å sikre best mulig beskyttelse, installer programvareoppdateringer så snart de er tilgjengelige.

Sikkerhetskopier data på et trygt sted

Organisasjoner bør prioritere regelmessig sikkerhetskopiering av data og lagre dataene på et separat, trygt og offline sted. Dette sikrer at selv om viktige data blir kryptert, kan de fortsatt gjenopprettes fra eksisterende sikkerhetskopier.

Implementer multifaktorautentisering

I tillegg til å bruke sterke passord, bør man implementere multifaktorautentisering, som krever flere bekreftelser før tilgang til et system innvilges. Dette kan gjøres ved å konfigurere systemet til å generere et engangspassord sendt til en telefon eller e-post som er knyttet til systemet.

Overvåk aktivitet i nettverk og filer i et system

Organisasjoner bør kontinuerlig overvåke nettverksaktivitet for å oppdage og reagere på mistenkelig aktivitet så raskt som mulig. Aktivitet i et nettverk bør loggføres og analyseres av sikkerhetseksperter for å identifisere potensielle trusler. Det bør også implementeres systemer for å spore hvordan filer i et system blir åpnet, hvem som har tilgang til dem og hvordan de brukes.

Ved å kryptere viktig data, sørge for at systemer er oppdatert, regelmessig sikkerhetskopiere data, implementere multifaktorautentisering og overvåke aktivitet, kan organisasjoner holde et skritt foran og forhindre angrep fra BlackCat.

Læringsressurser: Løsepengevare

For å lære mer om dataangrep og hvordan du beskytter deg mot løsepengevare som BlackCat, anbefaler vi å ta et av disse kursene eller lese bøkene som er foreslått nedenfor:

#1. Opplæring i sikkerhetsbevissthet

Dette er et flott kurs for alle som er interessert i å være trygge på internett. Kurset tilbys av Dr. Michael Biocchi, en sertifisert informasjonssikkerhetsprofesjonell (CISSP).

Kurset dekker temaer som phishing, sosial manipulering, datalekkasje, passord, sikker surfing og bruk av personlige enheter. Det gir også generelle råd om hvordan man kan være trygg på nettet. Kurset oppdateres jevnlig, og alle som bruker internett kan ha nytte av det.

#2. Opplæring i sikkerhetsbevissthet, Internett-sikkerhet for ansatte

Dette kurset er skreddersydd for vanlige internettbrukere og har som mål å utdanne dem om sikkerhetstrusler som folk ofte ikke er klar over og hvordan de kan beskytte seg mot disse truslene.

Kurset, som tilbys av Roy Davis, en CISSP-sertifisert informasjonssikkerhetsekspert, dekker emner som bruker- og enhetsansvar, phishing og andre skadelige e-poster, sosial manipulering, datahåndtering, passord og sikkerhetsspørsmål, sikker surfing, mobile enheter og løsepengevare. Ved fullført kurs mottar man et sertifikat, som tilfredsstiller kravene til de fleste arbeidsplassers datareguleringsretningslinjer.

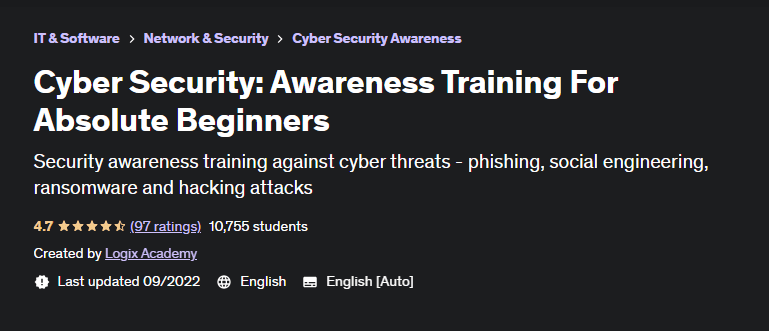

#3. Cybersikkerhet: Opplæring for nybegynnere

Dette er et Udemy-kurs som tilbys av Usman Ashraf fra Logix Academy, en opplærings- og sertifiseringsstart-up. Usman er CISSP-sertifisert og har en doktorgrad i datanettverk og bred erfaring innen industri og undervisning.

Kurset gir elevene et dypdykk i sosial manipulering, passord, sikker datadestruksjon, virtuelle private nettverk (VPN), skadelig programvare, løsepengevare og sikker surfingspraksis. Kurset forklarer også hvordan informasjonskapsler benyttes for å spore brukere og er ikke-teknisk.

#4. Løsepengevare Avslørt

Dette er en bok skrevet av Nihad A. Hassan, en uavhengig informasjonssikkerhetskonsulent og ekspert innen cybersikkerhet og digital etterforskning. Boken gir innsikt i hvordan man kan redusere og håndtere løsepengevareangrep. Den gir leserne en dyptgående forståelse av de ulike typene løsepengevare, deres distribusjonsmetoder og hvordan man gjenoppretter systemer etter angrep.

Boken dekker også tiltak man må ta ved en løsepengevareinfeksjon. Dette inkluderer hvordan man betaler løsesum, hvordan man utfører sikkerhetskopiering og gjenoppretter infiserte filer, samt hvordan man søker etter dekkrypteringsverktøy på nettet. Boken tar også for seg hvordan organisasjoner kan utvikle en beredskapsplan for å minimere skader og raskt gjenopprette normal drift.

#5. Løsepengevare: Forstå. Forebygg. Gjenopprett.

I denne boken svarer Allan Liska, en erfaren sikkerhetsarkitekt og løsepengevarespesialist hos Recorded Future, på en rekke spørsmål knyttet til løsepengevare.

Boken gir historisk innsikt i hvorfor løsepengevare har blitt så utbredt de siste årene. Den gir også kunnskap om hvordan man stopper løsepengevareangrep, sårbarheter som aktører utnytter, og veiledning om hvordan man overlever et angrep med minimal skade. I tillegg diskuterer boken et viktig spørsmål: Bør man betale løsesummen? Denne boken tilbyr en grundig utforsking av løsepengevare.

#6. Ransomware Protection Playbook

Denne boken er essensiell lesning for alle som ønsker å forberede seg mot løsepengevare. Roger A. Grimes, en ekspert innen datasikkerhet og penetrasjon, deler sin omfattende erfaring og kunnskap for å hjelpe enkeltpersoner og organisasjoner med å beskytte seg mot løsepengevare.

Boken gir en detaljert plan for organisasjoner som ønsker å utvikle et robust forsvar mot løsepengevare. Den lærer også hvordan man oppdager et angrep, begrenser skade raskt og bestemmer om man skal betale løsesummen. I tillegg tilbyr den en plan for å minimere tap av omdømme og økonomiske skader som følge av alvorlige sikkerhetsbrudd.

Til sist forklarer den hvordan man kan etablere et solid grunnlag for cybersikkerhetsforsikring og juridisk beskyttelse, med mål om å redusere forstyrrelser i virksomheten og hverdagen.

Forfatterens Notat

BlackCat er en ny type løsepengevare som sannsynligvis vil endre status quo innen cybersikkerhet. Siden mars 2022 hadde BlackCat med suksess angrepet over 60 organisasjoner og fått FBI sin oppmerksomhet. BlackCat er en alvorlig trussel, og ingen organisasjon har råd til å ignorere den.

Med bruk av et moderne programmeringsspråk og ukonvensjonelle metoder for angrep, kryptering og løsesumskrav, har BlackCat tvunget sikkerhetseksperter til å jobbe i motvind. Kampen mot denne løsepengevaren er imidlertid ikke tapt.

Ved å iverksette strategiene som fremheves i denne artikkelen, og ved å minimere muligheten for menneskelige feil som kan eksponere datasystemer, kan organisasjoner holde et skritt foran og forhindre de katastrofale konsekvensene av BlackCat.