La oss se nærmere på noen kjente forsøk på digital utpressing og hvordan man kan forhindre dem.

Et tradisjonelt bankran er svært risikabelt for kriminelle. Det setter dem i fysisk fare under selve ranet og medfører alvorlige straffer hvis de blir tatt.

En cyberutpressing derimot, utføres ofte uten at gjerningspersonen risikerer sin egen sikkerhet.

Dette betyr at cyberutpressing er betydelig mindre risikabelt og potensielt mer lønnsomt enn tradisjonell kriminalitet. I tillegg har mildere straffer ført til at nettkriminalitet har blitt et mer attraktivt alternativ.

Med tanke på sporløse kryptovalutaer som betalingsmiddel, er det viktig at vi styrker vårt digitale forsvar.

Hva er egentlig cyberutpressing?

Cyberutpressing er et nettbasert angrep som har som mål å kreve løsepenger. Dette oppnås som regel ved å true med å overbelaste servere gjennom et DDoS-angrep eller ved å kryptere data slik at tilgang nektes.

Cyberutpressing kan skje på følgende måter:

Datagisseltaking

En angriper hindrer tilgang til datanettverket og krever løsepenger for å gjenopprette tilgangen. Dette skjer ofte ved at man ufrivillig klikker på en skadelig lenke som laster ned ondsinnet programvare, krypterer filer og stenger brukeren ute.

Alternativt kan noen kapre systemet, kopiere sensitiv informasjon og true med å offentliggjøre den dersom løsepenger ikke betales. Noen ganger bruker de også psykologiske triks som får deg til å tro at du er hacket, selv om dette ikke er tilfellet.

DDoS-angrep

DDoS-angrep (Distributed Denial of Service) kan brukes til å dekke over et datatyveri. Her overbelastes nettverket med falske forespørsler, noe som hindrer legitime brukere i å få tilgang.

Dette utføres gjennom et nettverk av infiserte servere (botnett) eller ved hjelp av memcaching, som fører til at serveren går ned eller feiler. Avhengig av størrelsen på din digitale virksomhet, kan tapene være enorme.

Et DDoS-angrep kan finansieres for så lite som 4 dollar per time, mens det påfører offeret tap for hundretusener. I tillegg til de direkte tapene, driver nedetiden kundene over til konkurrentene og forårsaker ytterligere skade over tid.

Store cyberutpressingsangrep

La oss se på noen av de mest omfattende cyberutpressingshendelsene som har blitt registrert.

#1. WannaCry

WannaCry startet 12. mai 2017 og var et globalt løsepengeangrep som rammet datamaskiner med Microsoft Windows. Det nøyaktige omfanget er fortsatt ukjent, siden det fortsetter i enkelte former.

Den første dagen infiserte WannaCry 230 000 datamaskiner i over 150 land. Dette rammet store selskaper og myndigheter over hele verden. Angrepet kunne kopiere, installere, kjøre og spre seg selv i nettverket uten menneskelig interaksjon.

WannaCry utnyttet en sårbarhet i Windows ved hjelp av EternalBlue-exploit. Ironisk nok ble EternalBlue utviklet av USAs NSA for å utnytte en sårbarhet i Windows. Utnyttelseskoden ble på en eller annen måte stjålet og publisert av hackergruppen The Shadow Brokers.

Microsoft kjente til problemet og lanserte en oppdatering for å fikse det. Men de fleste brukerne som benyttet seg av utdaterte systemer, ble hovedmålene.

Redningen kom i form av Marcus Hutchins, som utilsiktet stoppet skadevaren ved å registrere et domene som ble nevnt i utnyttelseskoden. Dette fungerte som en «kill switch» og bremset WannaCry. Det er likevel mye mer til historien, inkludert at kill-switchen ble utsatt for et DDoS-angrep, og at Hutchins overførte kontrollen over kill-switchen til Cloudflare, som du kan lese om på TechCrunch.

De globale tapene anslås til å være rundt 4 milliarder dollar.

#2. CNA Financial

Den 21. mars 2021 oppdaget CNA Financial, et selskap basert i Chicago, at sensitiv personinformasjon om deres ansatte, kontraktører og deres familier var blitt kopiert. Angrepet hadde pågått siden 5. mars 2021, men ble ikke oppdaget før over to uker senere.

Dette var et hybridangrep som både involverte datatyveri og gisseltaking av CNA-systemet. Hackerne, en russiskbasert gruppe kalt Evil Corp, brukte skadelig programvare til å kryptere CNA-servere. Etter forhandlinger om det opprinnelige kravet på 60 millioner dollar, endte hackerne opp med 40 millioner dollar, ifølge Bloomberg.

#3. Colonial Pipeline

Hacket av Colonial Pipeline førte til forstyrrelser i drivstoffleveransene fra en av USAs største rørledninger. Etterforskningen avdekket at dette var et resultat av en enkelt passordlekkasje på det mørke nettet.

Det er imidlertid uklart hvordan angriperne fikk tak i riktig brukernavn som matchet det stjålne passordet. Hackerne fikk tilgang til Colonial-systemene ved hjelp av et virtuelt privat nettverk (VPN) som var ment for eksterne ansatte. Siden det ikke var multifaktorautentisering, var brukernavn og passord alt som trengtes.

Etter en uke med denne aktiviteten, så en ansatt et løsepengekrav på 4,4 millioner dollar i kryptovaluta den 7. mai 2021. I løpet av timer stengte representanter hele rørledningen og engasjerte sikkerhetsfirmaer for å analysere og begrense skadene. De oppdaget også et datatyveri på 100 GB og hackerne truet med å offentliggjøre dette ved manglende betaling.

Løsepengevaren lammet faktura- og regnskapsdelen av Colonial sine IT-systemer. Løsepengene ble betalt kort tid etter angrepet til DarkSide, en hackergruppe basert i Øst-Europa. DarkSide leverte et dekrypteringsverktøy som viste seg å være så tregt at det tok en uke å normalisere rørledningsdriften.

Interessant nok offentliggjorde det amerikanske justisdepartementet en uttalelse 7. juni 2021, der det ble henvist til gjenvinning av 63,7 bitcoins fra den opprinnelige betalingen. FBI fikk på en eller annen måte tilgang til de private nøklene tilhørende hackerkontoene og fikk tilbake 2,3 millioner dollar, som tilsynelatende var mindre enn det som ble betalt på grunn av et plutselig fall i bitcoin-kursen.

#4. Dyn

I tillegg til å tilby andre internettjenester, fungerer Dyn primært som en DNS-tjenesteleverandør for flere store selskaper, inkludert Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal, osv. Disse tjenestene ble tatt ned av et stort DDoS-angrep den 21. oktober 2016.

Angriperen brukte Mirai-botnettet, som distribuerte et stort antall kompromitterte IoT-enheter for å sende falske DNS-forespørsler. Denne trafikken blokkerte DNS-serverne, noe som førte til omfattende nedetid og store tap globalt.

Mens omfanget av angrepet gjør det vanskelig å beregne nøyaktig hvor store tap de rammede nettsidene påførte seg, led Dyn store tap.

Omtrent 14 500 domener (ca. 8 %) byttet til en annen DNS-leverandør umiddelbart etter angrepet.

Mange andre har også opplevd lignende angrep, som Amazon Web Services og GitHub. La oss imidlertid fokusere på å utvikle en solid strategi for å forhindre slike cyberutpressingshendelser.

Hvordan forhindre cyberutpressing?

Her er noen grunnleggende forebyggende tiltak som kan hjelpe deg med å beskytte deg mot slike angrep:

#1. Unngå å klikke på skadelige lenker

Angripere utnytter ofte menneskets nysgjerrighet.

Phishing-e-poster var inngangsporten for rundt 54 % av løsepengevareangrepene. Så i tillegg til å minne deg selv og dine ansatte om å være forsiktige med søppelpost, bør du organisere opplæring.

Dette kan inkludere falske phishing-e-poster med jevnlige kampanjer som gir praktisk opplæring. Det vil fungere som vaksinasjoner, der en liten mengde «døde virus» beskytter mot levende trusler.

Du bør også lære de ansatte om «sandboxing»-teknologier for å åpne mistenkelige lenker og applikasjoner.

#2. Programvareoppdateringer og sikkerhetsløsninger

Uavhengig av operativsystem, er utdatert programvare sårbar for cyberutpressingsangrep. WannaCry-angrepet kunne enkelt vært unngått dersom folk hadde oppdatert Windows-datamaskinene sine i tide.

Det er en vanlig misforståelse at man er trygg hvis man bruker en Mac. Dette er rett og slett feil. Malwarebytes» rapport om tilstanden for skadelig programvare fjerner enhver falsk følelse av sikkerhet blant Mac-brukere.

Windows har opplevd store angrep fordi Mac ikke har vært like populær. Microsofts operativsystem har fortsatt en markedsandel på rundt 74 %, noe som gjør at det å målrette Mac-brukere ikke er like lønnsomt.

Men siden dette er i ferd med å endre seg, har Malwarebytes sett en økning på 400 % i trusler rettet mot Mac OS fra 2018 til 2019. I tillegg registrerte de 11 trusler per Mac, sammenlignet med 5,8 trusler per Windows-enhet.

Som konklusjon, kan det lønne seg å investere i en omfattende sikkerhetsløsning, som for eksempel Avast One.

Du kan også bruke systemer for inntrengningsdeteksjon, som Snort eller Suricata, for å øke sikkerheten.

#3. Bruk sterke passord

Colonial Pipeline-angrepet ble forårsaket av at en ansatt brukte et svakt passord to ganger.

Ifølge en undersøkelse fra Avast, bruker omtrent 83 % av amerikanere svake passord, og så mange som 53 % bruker de samme passordene på flere kontoer.

Det er allerede vanskelig nok å overbevise brukere om å bruke sterke passord for sine egne kontoer. Å be dem om å gjøre det på jobb virker nesten umulig.

Hva er da løsningen? Plattform for brukerautentisering.

Du kan bruke disse plattformene til å sørge for at sterke passord benyttes i organisasjonen. Det finnes 3. parts spesialister med fleksible planer avhengig av bedriftens størrelse. Du kan også starte med de gratis nivåene som tilbys av Ory, Supabase, Frontegg, osv.

For personlig bruk, anbefales det å bruke passordbehandlere.

Gjør det også til en vane å oppdatere passordene dine med jevne mellomrom. Dette vil sikre din sikkerhet selv om informasjonen din blir stjålet. Med premium-passordbehandlere som Lastpass, er det enkelt å oppdatere passordene dine med bare ett klikk.

Men ikke bare bruk et komplisert passord, prøv også å være kreativ med brukernavnet ditt.

#4. Sikkerhetskopier uten nett

Det sofistikerte nivået på slike angrep kan noen ganger lure selv de største ekspertene på cybersikkerhet, for ikke å snakke om en liten bedriftseier.

Det er derfor viktig å ha oppdaterte sikkerhetskopier. Dette vil hjelpe deg med å få systemet opp og gå igjen dersom uhellet er ute.

Sikkerhetskopier uten nett er en ekstra fordel. De er utilgjengelige for cyberutpressere.

Vær også oppmerksom på gjenopprettingsalternativene dine, siden langvarig nedetid noen ganger kan føre til at løsepengene virker mer fristende å betale. Det er derfor enkelte bedriftseiere forhandler med kriminelle og ender opp med å betale store summer.

Alternativt kan du bruke tredjeparts sikkerhetskopierings- og datagjenopprettingsløsninger som Acronis. De tilbyr beskyttelse mot løsepengevirus og enkle mekanismer for datagjenoppretting.

#5. Content Delivery Network (CDN)

Mange har oppdaget og avverget store DDoS-angrep takket være dyktige innholdsleveringsnettverk.

Som nevnt tidligere, var det CDN-leverandøren Cloudflare som opprettholdt WannaCry sin «kill switch» online i to år. Dette hjalp også switchen med å motstå en rekke DDoS-angrep i løpet av den perioden.

Et CDN opprettholder en mellomlagret kopi av nettstedet ditt på flere servere over hele verden. De overfører overflødig last til nettverket, noe som unngår serveroverbelastning og nedetid.

Denne strategien beskytter ikke bare mot DDoS-trusler, men resulterer også i lynraske nettsider for kunder over hele verden.

Denne listen er ikke uttømmende når det gjelder beskyttelse mot digital utpressing. Ting endrer seg stadig, og det er best å ha en ekspert på cybersikkerhet med på laget.

Men hva om det likevel skjer? Hvordan bør du handle dersom du opplever et utpressingsforsøk?

Respons på cyberutpressing

Etter et løsepengevareangrep er det første man tenker på (i tillegg til angsten) å betale og bli ferdig med det.

Men det er ikke alltid den beste løsningen.

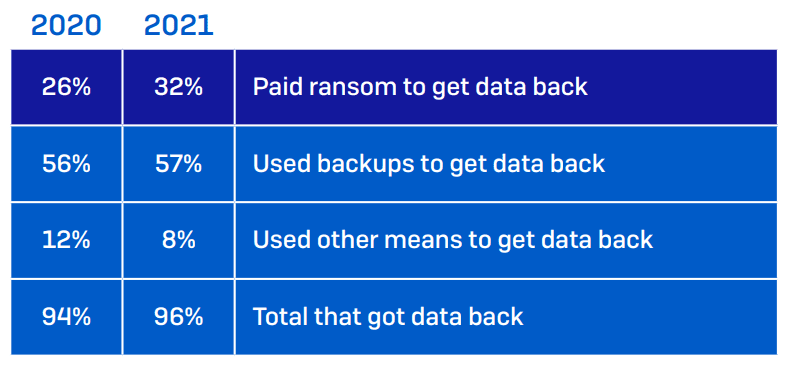

En undersøkelse utført av SOPHOS, et britisk IT-sikkerhetsselskap, viser at det å betale løsepenger ikke er den beste strategien. Deres undersøkelsesrapport viser at bare 8 % av selskapene fikk tilbake alle data etter å ha betalt løsepenger. Og 29 % klarte bare å gjenopprette 50 % eller mindre av de stjålne eller krypterte dataene.

Å etterkomme et løsepengekrav kan altså slå tilbake. Det gjør deg avhengig av angriperen og deres verktøy for å dekryptere dataene dine, noe som forsinker andre redningstiltak.

Det er dessuten ingen garanti for at verktøyet hackeren gir deg vil fungere. Det kan svikte eller infisere systemet ditt ytterligere. I tillegg markerer betaling din organisasjon som en betalende kunde, og det er stor sjanse for et lignende angrep i fremtiden.

Betaling bør derfor være siste utvei. Det er tryggere å gjenopprette fra sikkerhetskopier enn å betale en ukjent kriminell med kryptovaluta.

Noen selskaper har tatt kontakt med ledende eksperter på cybersikkerhet og varslet politiet. Det var dette som reddet dem, som i tilfellet med Colonial Pipeline-utpressingen og FBI.

Cyberutpressing: Konklusjon

Cyberutpressing er mer vanlig enn man kanskje tror. Den beste måten å beskytte seg på er å styrke sitt digitale forsvar og ha oppdaterte sikkerhetskopier.

Hvis uhellet likevel skulle være ute, bør du bevare roen, starte lokale redningsoperasjoner og kontakte eksperter.

Prøv å ikke etterkomme løsepengekravene, da det ikke er sikkert at det vil fungere selv om du betaler store summer.

PS: Det kan være lurt å sjekke ut sjekklisten vår for cybersikkerhet for bedriften din.