Har du visst at en hacker kan gjennomføre bankoverføringer eller nettkjøp i ditt navn, uten å stjele selve innloggingsinformasjonen din?

Vi tenker ofte på informasjonskapsler som noe som brukes til sporing og irriterende annonser på nett, men de lagrer også søk, slik at vi kan besøke nettsider uten å måtte skrive inn brukernavn og passord hver gang.

Men dersom noen avskjærer en informasjonskapsel, kan det føre til et alvorlig dataangrep, kjent som øktkapring. Dette kan sette dine private data i fare, og angriperne kan forårsake betydelig skade før du i det hele tatt er klar over hva som skjer.

La oss utforske hva øktkapring er og hvordan du kan beskytte deg mot det!

Hva er Øktkapring?

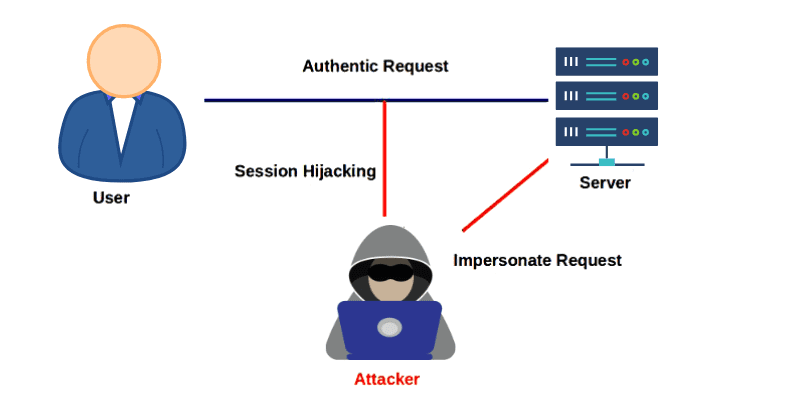

Ved øktkapring skaffer en angriper seg tilgang til en eksisterende sesjon mellom en bruker og en tjener, som for eksempel en webserver, en Telnet-sesjon eller en annen TCP-basert forbindelse. En sesjon starter når du logger deg på en nettside eller en applikasjon, som for eksempel et sosialt medium.

Sesjonen fortsetter mens du er inne på kontoen din, sjekker profilen din eller deltar i en samtale, og avsluttes når du logger deg ut av systemet. Men hvordan vet webserveren at hver forespørsel du sender faktisk kommer fra deg?

Det er her informasjonskapsler kommer inn i bildet. Etter innlogging sender du inn dine påloggingsdetaljer til webserveren. Serveren bekrefter identiteten din og gir deg en sesjons-ID ved hjelp av en informasjonskapsel som vil være tilknyttet deg gjennom hele økten. Derfor slipper du å logge ut av en applikasjon hver gang du besøker en annen profil, og nettbutikker husker hva du har lagt i handlekurven selv om du oppdaterer siden.

Angripere kan imidlertid kapre sesjonen dersom de bruker spesielle teknikker for sesjonsadministrasjon eller stjeler informasjonskapselen din. På den måten kan de lure webserveren til å tro at forespørslene kommer fra deg, den autentiserte brukeren.

Fenomenet øktkapring ble kjent på begynnelsen av 2000-tallet, men det er fortsatt en av de vanligste metodene som brukes av hackere.

Et nylig eksempel er Lapsus$ Group, som i år havnet på FBIs liste over mest ettersøkte. De bruker InfoStealer Malware-infeksjon for å kapre økter.

På samme måte finnes GenesisStore, en butikk som bare er tilgjengelig med invitasjon, som drives av en gruppe med samme navn. De selger kompromitterte informasjonskapsler, og listen overstiger 400 000+ «bots».

Typer av Øktfangst

Øktkapring kan deles inn i to hovedkategorier, avhengig av hva angriperen ønsker å oppnå.

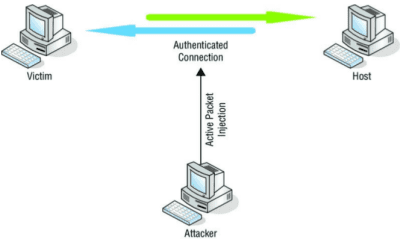

Aktiv: I et aktivt angrep tar angriperen over sesjonen din og dermed den legitime klientens forbindelse til ressursen. Avhengig av nettstedet det gjelder, kan hackeren gjøre nettkjøp, endre passord eller gjenopprette kontoer. Et vanlig eksempel på et aktivt angrep er et brute force-angrep, XSS eller til og med DDoS.

Kilde: OSWAP

Kilde: OSWAP

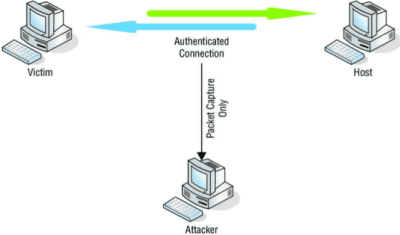

Passiv: I et passivt angrep tar ikke angriperen over eller endrer sesjonen. Istedenfor overvåker de trafikken mellom enheten din og serveren, og samler inn sensitiv informasjon. Vanligvis brukes IP-spoofing og malware-injeksjon for å gjennomføre passive angrep.

Kilde: OSWAP

Kilde: OSWAP

Hvordan Fungerer Øktkapring?

HTTP er en statsløs protokoll, noe som betyr at serveren ikke husker tidligere handlinger fra klienten. Hver ny HTTP-forespørsel sees på som en ny enhet, eller sagt på en annen måte: serveren leverer sider til klienten uten å huske tidligere forespørsler fra denne klienten.

Men når vi surfer på nettet, vet applikasjonene som regel hvem vi er (noen ganger litt for godt!). Takket være dette «minnet» på serveren, er det mulig å lage moderne, personlige områder på nettsider, nettbanker, e-posttjenester, osv.

For å få dette til, ble det utviklet et tillegg som gjør den statsløse protokollen HTTP til en tilstandsfølsom protokoll: informasjonskapsler.

Tilstandsfølsomme Sesjoner

Når du er logget inn, deler nettapplikasjoner som bruker en tilstandsfølsom økt ut en økt-informasjonskapsel. Det betyr at de er avhengige av denne informasjonskapselen for å spore klienten. Inne i informasjonskapselen lagres en unik kode som gjør det mulig å identifisere klienten, for eksempel:

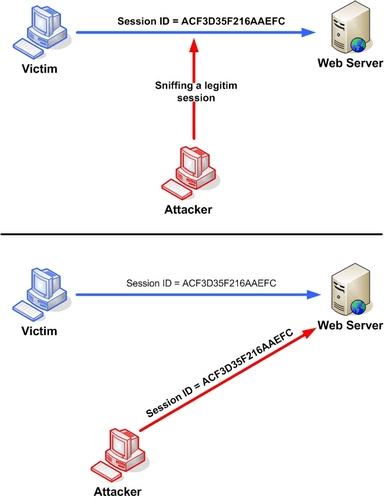

SESSIONID=ACF3D35F216AAEFC

Alle som har denne unike sesjons-ID-en eller koden, vil bli sett på som den godkjente klienten av serveren. Hvis en angriper får tak i denne koden, som vist på bildet nedenfor, kan de utnytte sesjonen som opprinnelig var bekreftet for offeret, enten ved å snappe opp en gyldig sesjon eller ved å ta over hele økten. Denne identifikatoren er vanligvis innebygd i URL-en, i et skjult felt i et skjema, eller i informasjonskapsler.

OSWAP

OSWAP

Statsløse Sesjoner

Med utviklingen av internett har det dukket opp løsninger for å administrere serverens «minne» uten å bruke økt-informasjonskapsler. I en nettapplikasjon der frontend og backend er tydelig atskilt og kun kommuniserer via API-er, kan den beste løsningen være en JWT (JSON Web Token), en signert token som lar grensesnittet bruke API-ene som leveres av backend.

JWT lagres vanligvis i nettleserens sessionStorage, et minneområde som klienten har tilgjengelig til fanen lukkes. Åpning av en ny fane skaper derfor en ny sesjon (i motsetning til hva som skjer med informasjonskapsler).

Å stjele klientens identifikasjonstoken gir deg mulighet til å stjele brukerens økt og gjennomføre et øktkapringsangrep. Men hvordan stjeler man dette tokenet?

De vanligste metodene som brukes av hackere er:

#1. Sidejacking av Sesjon

Denne metoden bruker usikre nettverk for å finne din sesjons-ID. Angriperen bruker sniffing (spesialprogramvare) og retter seg ofte mot offentlig Wi-Fi eller nettsider uten SSL-sertifikat, da disse er kjent for dårlig sikkerhet.

#2. Sesjonsfiksasjon

Offeret bruker en sesjons-ID som er opprettet av angriperen. Dette kan gjøres ved et phishing-angrep (via en skadelig lenke) som «fester» din sesjons-ID.

#3. Brute Force

Den mest tidkrevende og ineffektive metoden. Under dette angrepet stjeler ikke hackeren informasjonskapslene dine, men prøver alle mulige kombinasjoner for å gjette din sesjons-ID.

#4. XSS eller Cross-site Scripting

En hacker utnytter svakheter i nettsider eller applikasjoner for å injisere skadelig kode. Når en bruker besøker nettstedet, aktiveres skriptet, stjeler brukerens informasjonskapsler og sender dem til angriperen.

#5. Injeksjon av Skadelig Programvare

Skadelig programvare kan utføre uautoriserte handlinger på enheten din for å stjele personlig informasjon. Det brukes også ofte til å avskjære informasjonskapsler og sende informasjonen til en angriper.

#6. IP-Spoofing

En nettkriminell endrer kilde-IP-adressen til pakken sin, slik at det ser ut som om den kommer fra deg. På grunn av den falske IP-en, tror webserveren at det er deg, og sesjonen blir kapret.

Hvordan Forhindre Øktkapring?

Muligheten for øktkapring handler ofte om sikkerheten til nettsidene eller applikasjonene du bruker. Det finnes likevel tiltak du kan gjøre for å beskytte deg selv:

- Unngå offentlig Wi-Fi, da gratis hotspots er ideelle for nettkriminelle. De har ofte dårlig sikkerhet og kan enkelt forfalskes av hackere. I tillegg er de alltid fulle av potensielle ofre, hvor datatrafikken lett kan bli kompromittert.

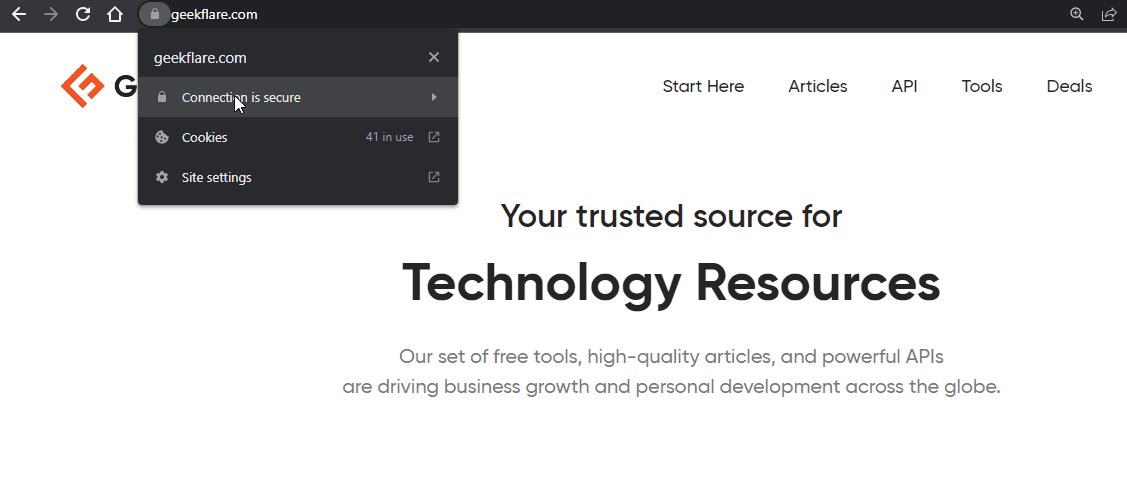

- Enhver nettside som ikke bruker et SSL-sertifikat gjør deg sårbar, da den ikke kan kryptere trafikken. Sjekk om siden er sikker ved å se etter en liten hengelås ved siden av URL-en.

- Installer et anti-malware-program for å oppdage og beskytte enheten din mot skadelig programvare og trojanere som kan stjele personlig informasjon.

- Unngå å laste ned skadelig programvare ved å bruke offisielle appbutikker eller nettsider for å laste ned apper.

- Hvis du mottar en melding som ber deg klikke på en ukjent lenke, bør du ikke gjøre det. Dette kan være et phishing-angrep som kan infisere enheten din og stjele personlig informasjon.

Brukeren kan ikke gjøre så mye for å beskytte seg mot et øktkapringsangrep. Applikasjonen kan imidlertid oppdage at en annen enhet har koblet seg til den samme sesjonsidentifikatoren, og bruke dette til å designe mottiltak, for eksempel:

- Koble tekniske fingeravtrykk eller egenskaper ved den tilkoblede enheten til hver økt for å oppdage endringer i de registrerte parameterne. Denne informasjonen må lagres i informasjonskapselen (for tilstandsfølsomme sesjoner) eller JWT (for statsløse sesjoner), og selvfølgelig krypteres.

- Hvis økten er informasjonskapselbasert, bruk HTTPOnly-attributtet for å gjøre den utilgjengelig i tilfelle et XSS-angrep.

- Konfigurer et Intrusion Detection System (IDS), Intrusion Prevention System (IPS) eller nettverksovervåkingsløsning.

- Noen tjenester utfører sekundære kontroller av brukerens identitet. For eksempel kan en webserver sjekke ved hver forespørsel at brukerens IP-adresse stemmer overens med den som sist ble brukt i den aktuelle økten. Dette forhindrer imidlertid ikke angrep fra noen som deler samme IP-adresse, og det kan være frustrerende for brukere hvis IP-adressen endres i løpet av en nettlesingsøkt.

- Noen tjenester velger å endre informasjonskapselverdien ved hver eneste forespørsel. Dette reduserer drastisk hvor lang tid en angriper har til å agere og gjør det enklere å identifisere om et angrep har skjedd, men det kan også føre til andre tekniske problemer.

- Bruk ulike multifaktorautentiseringsløsninger (MFA) for hver brukerøkt.

- Hold alle systemer oppdatert med de nyeste oppdateringene og sikkerhetsoppdateringene.

Ofte Stilte Spørsmål

Hvordan skiller øktkapring seg fra øktsnapping?

Øktkapring innebærer å utgi seg for å være brukeren, mens øktsnapping innebærer å erstatte brukeren. I løpet av de siste årene har enkelte sikkerhetsanalytikere begynt å karakterisere sistnevnte som en type øktkapring.

Avsluttende Ord

Hyppigheten av øktkapringsangrep har økt de siste årene. Derfor er det blitt stadig viktigere å forstå denne typen angrep og følge forebyggende tiltak. Men i takt med at teknologien utvikler seg, blir også angrepene mer sofistikerte. Det er derfor viktig å utvikle aktive mottiltak mot øktkapring.

Du er kanskje også interessert i å vite hvor mye dataene dine er verdt på det mørke nettet.