«De som kan gi opp essensiell frihet for å oppnå litt midlertidig sikkerhet, fortjener verken frihet eller sikkerhet.» – Benjamin Franklin

Social Engineering har vært i front for sikkerhetsspørsmål en stund. Det har blitt diskutert mye av bransjeeksperter. Likevel er det ikke mange som fullt ut er klar over den potensielle faren den utgjør og hvor veldig farlig den kan være.

For hackere er Social Engineering sannsynligvis den enkleste og mest effektive måten å knekke sikkerhetsprotokoller på. Fremveksten av internett ga oss svært kraftige muligheter ved å koble sammen enheter uten avstandsbarriere. Dette ga oss fremgang innen kommunikasjon og sammenkobling, men dette introduserte smutthull som førte til brudd på personlig informasjon og personvern.

Siden de tidligste, før-teknologiske tider, har mennesker kodet og sikret informasjon. En populært kjent metode fra gammel tid er Caeser Cipher hvor meldinger er kodet ved å flytte plassene i listen over alfabeter. f.eks., «hallo verden» hvis forskjøvet med 1 sted kan skrives som «ifmmp xpsmf», dekoderen som leser meldingen «ifmmp xpsmf» vil måtte flytte bokstavene ett sted bakover i alfabetlisten for å forstå meldingen.

Så enkel som denne kodingsteknikken var, stod den i nesten 2000 år!

I dag har vi utviklet mer avanserte og robuste sikkerhetssystemer, men sikkerhet er en utfordring.

Det er viktig å merke seg at det er et stort antall teknikker som brukes av hackere for å få viktig informasjon. Vi skal kort se på noen av disse teknikkene for å forstå hvorfor sosial ingeniørkunst er en så stor sak.

Innholdsfortegnelse

Brute Force & Dictionary-angrep

Et brute force hack involverer en hacker med et avansert sett med verktøy bygget for å trenge inn i et sikkerhetssystem ved å bruke et beregnet passord ved å få alle mulige tegnkombinasjoner. Et ordbokangrep innebærer at angriperen kjører en liste med ord (fra ordboken), i håp om å finne samsvar med brukerens passord.

Et brute force-angrep i dag, selv om det er veldig kraftig, ser ut til å være mindre sannsynlig på grunn av arten av gjeldende sikkerhetsalgoritmer. For å sette ting i perspektiv, hvis passordet på kontoen min er «[email protected]!!!», en total sum av tegn er 22; derfor vil det ta 22 faktorial for en datamaskin å beregne alle mulige kombinasjoner. Det er mye.

Mer så er det hashing-algoritmer som tar det passordet og konverterer det til en hash for å gjøre det enda vanskeligere for et brute-forcing-system å gjette. For eksempel kan det tidligere skrevne passordet hashes til d734516b1518646398c1e2eefa2dfe99. Dette legger til et enda mer seriøst lag med sikkerhet til passordet. Vi skal se på sikkerhetsteknikker mer detaljert senere.

Hvis du er en WordPress-sideeier og ser etter brute force-beskyttelse, sjekk ut denne guiden.

DDoS-angrep

Kilde: comodo.com

Kilde: comodo.com

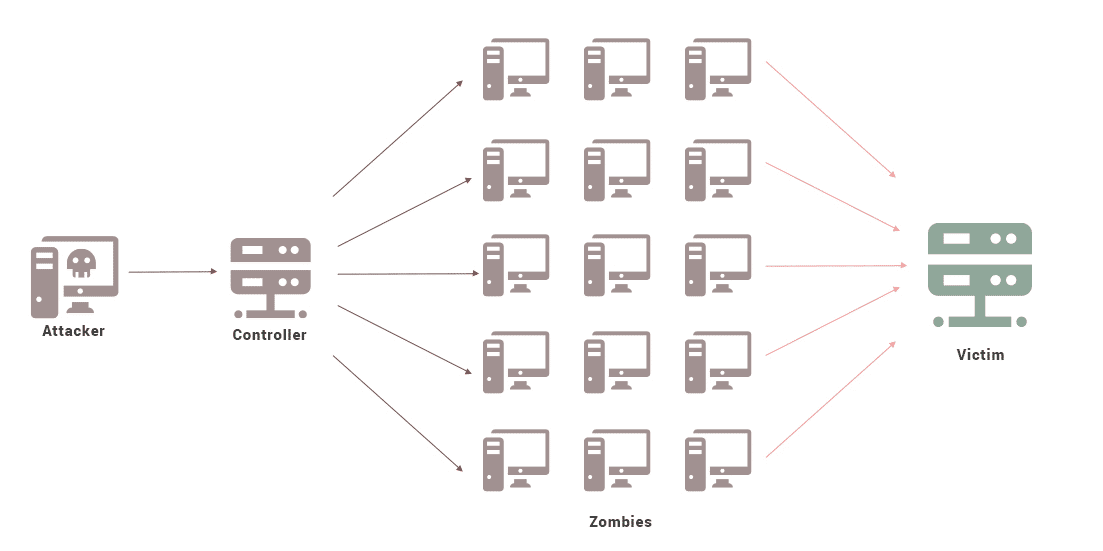

Distribuerte tjenestenektangrep oppstår når en bruker blokkeres for tilgang til legitime internettressurser. Dette kan være på brukersiden eller på tjenesten brukeren prøver å få tilgang til.

En DDoS resulterer vanligvis i tap i inntekt eller brukerbase. For at et angrep som dette skal være mulig, kan en hacker ta kontroll over flere datamaskiner over hele internett som kan brukes en del av et «BotNet» for å destabilisere nettverket eller i noen tilfeller oversvømme nettverkstrafikken med ikke-nyttige pakker av informasjon som resulterer i overforbruk og dermed sammenbrudd av nettverksressurser og noder.

Phishing

Dette er en form for hacking der angriperen prøver å stjele brukerlegitimasjon ved å lage falske erstatninger for påloggingssider. Vanligvis sender angriperen en ondsinnet e-post til en bruker som fungerer som en pålitelig kilde, for eksempel en bank eller et nettsted for sosiale medier, med en lenke der brukeren kan skrive inn sin legitimasjon. Linkene er vanligvis laget for å se ut som legitime nettsteder, men en nærmere titt avslører at de er feil.

En phishing-lenke brukte for eksempel paypai.com for å lure Paypal-brukere til å gi opp påloggingsopplysningene sine.

Et typisk phishing-e-postformat.

«Kjære bruker,

Vi har lagt merke til mistenkelig aktivitet på kontoen din. Klikk her for å endre passordet ditt nå for å unngå at kontoen din blir blokkert.»

Det er 50 % sjanse for at du har blitt phishet med en gang. Nei? Har du noen gang logget på et nettsted, og etter å ha klikket på Logg inn / Logg inn, tar det deg fortsatt tilbake til påloggingssiden, ja? Du har blitt nettfisket.

Hvordan gjøres Social Engineering?

Selv om krypteringsalgoritmer blir enda tøffere å bryte og sikrere, er hacks for sosial ingeniørkunst fortsatt like potente som alltid.

En sosial ingeniør samler vanligvis informasjon om deg for å få tilgang til nettkontoene dine og andre beskyttede ressurser. Vanligvis får en angriper offeret til å røpe personlig informasjon gjennom psykologisk manipulasjon villig. En skummel del av dette er at denne informasjonen ikke nødvendigvis trenger å komme fra deg, bare noen som vet.

Vanligvis er målet ikke den som blir sosial konstruert.

For eksempel var et populært telekomselskap i Canada i nyhetene tidlig i år for et sosialt ingeniørhack på kunden sin, der kundeservicepersonellet ble sosialt utviklet til å avsløre målets detaljer i et massivt sim-bytte-hack som førte til $30 000 tap av penger.

Sosiale ingeniører spiller på folks usikkerhet, uaktsomhet og uvitenhet for å få dem til å røpe viktig informasjon. I en tid hvor fjernstøtte er mye brukt, har organisasjoner funnet seg selv i mange flere tilfeller av hacks som disse på grunn av uunngåelig menneskelig feil.

Hvem som helst kan bli offer for sosial ingeniørkunst, det som er enda skumlere er at du kan bli hacket uten engang å vite det!

Hvordan beskytte deg selv mot sosial teknikk?

- Unngå å bruke personlig informasjon som fødselsdato, kjæledyrs navn, barnets navn osv. som påloggingspassord

- Ikke bruk et svakt passord. Hvis du ikke husker den komplekse, bruk en passordbehandling.

- Se etter de åpenbare løgnene. En sosial ingeniør vet egentlig ikke nok til å hacke deg med en gang; de gir feil informasjon i håp om at du vil gi den rette, og så går de videre til å be om mer. Ikke fall for det!

- Bekreft autentisiteten til avsenderen og domenet før du tar handling fra e-postmeldinger.

- Rådfør deg med banken din umiddelbart du oppdager mistenkelig aktivitet på kontoen din.

- Når du plutselig mister signalmottaket på mobiltelefonen, sjekk inn med nettleverandøren din umiddelbart. Det kan være et sim swap hack.

- Aktiver 2-faktorautentisering (2-FA) på tjenester som støtter det.

Konklusjon

Disse trinnene er ikke et direkte middel mot hacking av sosial ingeniørkunst, men de hjelper deg med å gjøre det vanskelig for en hacker å få tak i deg.