Penetrasjonstester er ideelle for bedriften din når du trenger å teste effektiviteten til sikkerhetsprotokollene dine.

Ved å simulere virkelige angrep, kan IT-teamet ditt identifisere sårbarheter i systemene, utnytte dem og gi kunnskap om å håndtere de utpekte sikkerhetsområdene. Hvis du vil ha en omfattende oversikt over trinnene som er involvert, her er guiden vår om stadier av penetrasjonstesting.

Enten intern eller ekstern, vil en penetrasjonstest simulere angrepsvektorer. Hvis det er et eksternt angrep, involverer du en ekstern angriper for å finne ut informasjonen som er tilgjengelig for utenforstående. Hvis det er en intern, utføres den etter den eksterne og handler om å identifisere hva en hacker kan oppnå med intern tilgang til systemet ditt.

Basert på målene for pennetesten, kan testeren ha litt kunnskap om miljøet som testes (eller ikke). Hvis testeren kjenner systemet, er det en hvit boks. I andre tilfeller kan penetrasjonstesten være rettet mot applikasjoner, nettverkstjenester, sosial teknikk, trådløs eller til og med fysisk.

Uansett hvilken penetrasjonstest du velger, vil en god en alltid avdekke sårbarheter og bidra til å konsolidere de svake områdene i systemet ditt. Men å velge den rette for organisasjonen din kan ta tid og krefter, spesielt med flere alternativer å utforske.

Denne artikkelen er en oppsummering av forskjellige typer penetrasjonstesting, som forklarer hva hver innebærer og når det er best å bruke en bestemt. Og til slutt vil du lære noen tips for å velge den beste pennetesten for organisasjonens behov.

Innholdsfortegnelse

Nettapplikasjons penetrasjonstesting

Kilde: synopsys.com

Kilde: synopsys.com

Denne pennetesten tar sikte på å avdekke følsomheter som spenner over nettsteder og nettapplikasjoner som e-handelssystemer, kundeforholdsbehandlere og innholdsstyringssystemer.

Ved å gjennomgå en applikasjons sikkerhet, tilpassede funksjoner og kjernelogikkfunksjoner, avdekker denne testen måter å eliminere brudd, økonomiske tap og identitetstyveri. Før testingen er testeren utstyrt med flere applikasjoner som skal testes, inndatafelt som skal screenes, og en oversikt over de statiske og dynamiske sidene for enkel evaluering av design- og utviklingsfeil.

Vanlige sårbarheter i nettapplikasjoner er cross-site scripting (XSS), databaseinjeksjon og ødelagt autentisering. For å ha en grundig bevissthet om nettsikkerhet, kan du sjekke ut åpen nettapplikasjonssikkerhet (OWAP), et godt arkiv å lese. Den publiserer informasjon om hyppigheten og alvorlighetsgraden av nettfeil fra data samlet inn fra tusenvis av applikasjoner.

Hvis bedriften din har nettressurser, vil det være best å vurdere nettpenn-tester. I mange moderne organisasjonsoppsett er nettapplikasjoner uvurderlige for lagring og overføring av informasjon. For slike driftsmodeller er det behov for netttesting. Statistikken sier det Nettkriminalitet har økt etter Covid-19-pandemien.

Nettverkspenetrasjonstesting

Kilde: synopsys.com

Kilde: synopsys.com

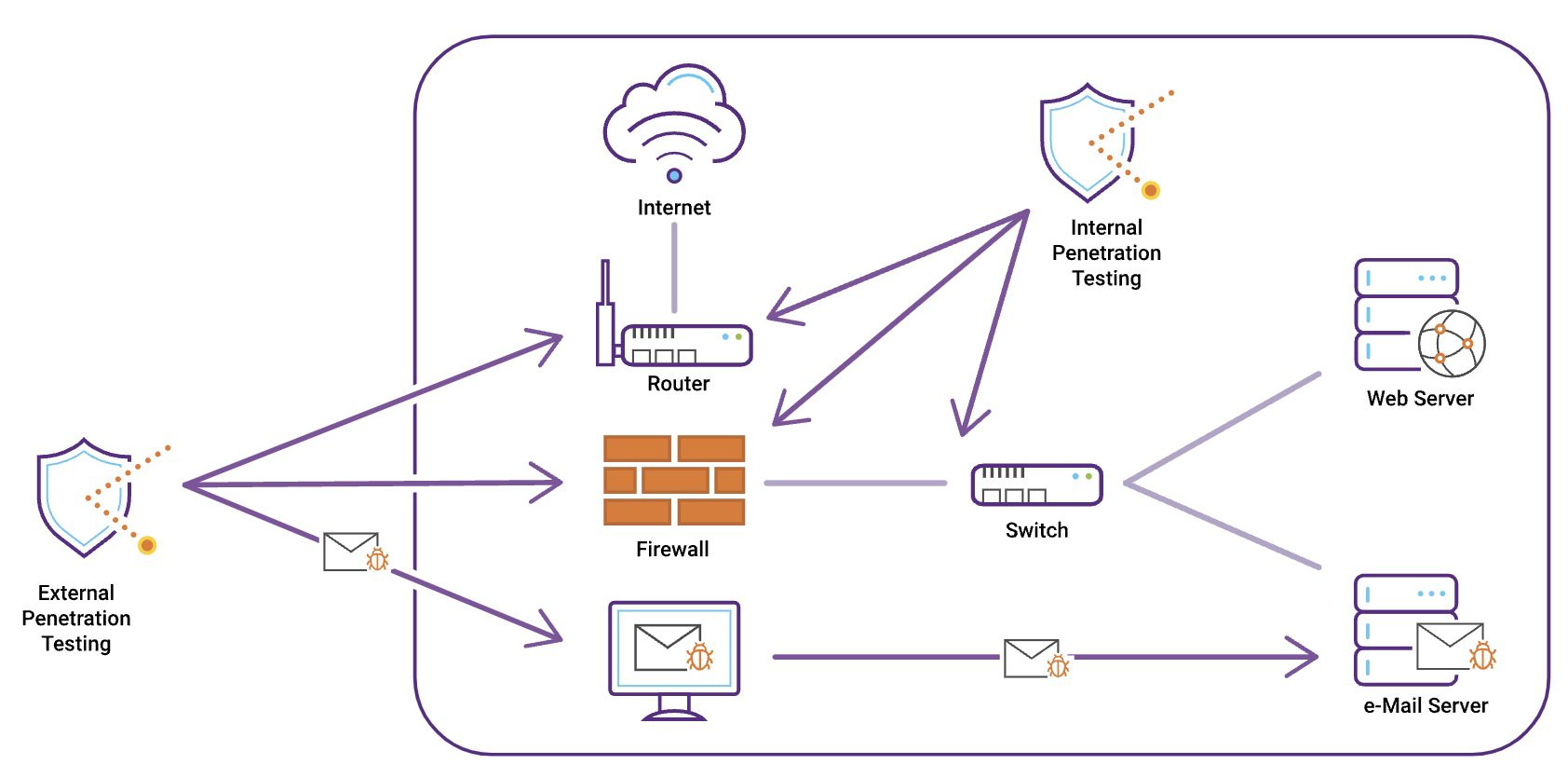

Nettverkspennetester er sikkerhetsrevisjoner rettet mot nettverksinfrastruktur, enten du kjører på stedet eller skyen. Ved å vedta et bredt spekter av kontroller som krypteringssårbarheter, manglende sikkerhetsoppdateringer og usikre konfigurasjoner, bekrefter disse testene sikkerheten til kritiske data i virksomheten.

I dette tilfellet kan du ha intern eller ekstern testing. Når den er ekstern, har testeren ingen forkunnskaper om systemet og utnytter Internett til å tilegne seg kunnskapen som hackere vil bruke i angrep. Hvis internt, er fokuset på å få tilgang til ditt interne nettverk. For eksempel kan testeren utnytte sårbarheter i internettvendte systemer og prøve å få tilgang til informasjon eller forstyrre operasjoner.

Når de utføres, beskytter nettverkspennetester bedriften din mot vanlige nettverksangrep, som feilkonfigurering og bypass av brannmurer, ruterangrep, angrep på domenenavnsystem (DNS), databaseangrep og proxy-serverangrep. En nettverkstest vil passe deg hvis virksomheten din involverer videresending av store mengder data. Med tanke på hvor kritisk nettverkstjenester er for en bedrift, er det best å utføre nettverkstester minst årlig.

Penetrasjonstesting for mobilapplikasjoner

I mobilapplikasjoner undersøker pennetester applikasjoner på forskjellige operativsystemer (Android og iOS) og deres interaksjon med APIer. Gode tester dekompilerer en applikasjons kildekode for å få så mye informasjon som mulig.

I dette tilfellet er fokuset på applikasjonsarkitektur – å dekode den før man utfører manuelle tester for å avdekke usikker design og nettverkskommunikasjon – for å undersøke hvordan data beveger seg, datalagring og personvern – for å sikre samsvar ettersom de fleste applikasjoner lagrer kritiske data som passord og API-nøkler lagret i string.xml-filer, autentisering og øktadministrasjon – der tester må overvåke sesjonsadministrasjonsprosesser som slutten av økten, tokens gyldighet, passordoppdateringer og feilkonfigurasjon i multifaktorautentisering.

Anta at bedriften din fokuserer sterkt på å utvikle mobilapplikasjoner som spill, finansielle tjenester og shopping. I så fall kan du vurdere pennetester før du slipper et produkt til offentlig bruk eller ruller ut nye oppdateringer.

Trådløs penetrasjonstesting

Trådløs testing retter seg mot organisasjonens trådløse nettverk og enhetene som er koblet til dem. Slike enheter inkluderer smarttelefoner, nettbrett, datamaskiner og andre Internet-of-things (IoT) enheter.

Gjennom pennetester kan du gradere sikkerhetsnivåene til trådløse sikkerhetsprogrammer, oppdage og utnytte sårbarheter, forstå trusler som presenteres ved hvert tilgangspunkt, og generere datadrevne strategier for å håndtere sårbarheter.

Før du tester, bør du avgrense engasjementet ved å etablere gjeste- og trådløse nettverk og tjenestesettidentifikatorer (SSID-er) som skal åpnes. Selv om prosessen er mer maskinvarebasert, kan den gjøres ved hjelp av programvareverktøy i open source-operativsystemer som Kali Linux. For en god sikkerhetskultur kan bedrifter utføre trådløse tester to ganger årlig.

API-penetrasjonstesting

API-penntesting (til tider sammen med mikrotjenester) brukes til å identifisere API-svakheter. For tiden øker den i popularitet ettersom mange selskaper lar tredjeparter få tilgang til noen av dataene og tjenestene deres.

Testing bekrefter at GraphQL, REST, webtjenester og andre APIer er sikre og krysssjekket mot kjente sårbarheter. Når du tester APIer, ligner prosessen på nettet. Dette tillater i sin tur bruk av lignende verktøy. Imidlertid kan nye verktøy som Postman og Swagger bli introdusert.

Hvis du vil utforske mer, her er sjekklisten vår over API-utviklings- og testverktøy. Ofte mates disse verktøyene med blåkopi av et API, og deretter modelleres skjelett-API-forespørsler og sendes mot produktet.

Hvis bedriften din har nett- eller mobilapplikasjoner med en API-backend, kan det å kjøre hyppige API-tester bidra til å avdekke eksponering eller dårlige kodingsdesign som kan tjene som inngangspunkter for angripere.

Social Engineering Penetration Testing

I motsetning til andre teknikker som er fokusert på teknologifeil, benytter sosial ingeniørkunst seg inn i menneskelig psykologi for å bryte organisasjonens sikkerhet.

Testene er fordelaktige fordi de identifiserer sårbarheter, måler sikkerhetsbevissthet, øker ansattes bevissthet, reduserer risikoer, forbedrer forekomstrespons, overholder regelverk, bygger tillit hos interessenter og sikrer kostnadseffektiv risikostyring.

De vanligste angrepsmetodene inkluderer påskudd, phishing, medieutsetting/fysiske taktikker og tailgating. Sosiale ingeniørtester er avhengige av formasjon samlet ved rekognosering; åpen kildekode-intelligens brukes her.

Testeren kan bygge et nøyaktig målbilde for å skreddersy angrepet til passende metoder. Selv om det ikke er vanlig, som nettester, kan sosial teknikk være en utmerket måte å identifisere feil i driftsmodellene dine.

Fysisk sikkerhet penetrasjonstesting

Fysisk sikkerhetstesting innebærer å få tilgang til et anleggs fysiske rom for å validere effektiviteten til eksisterende beskyttelsestiltak og se etter sårbarheter. I motsetning til pennetester, vil disse fungere på fysiske sikkerhetstiltak som alarmsystemer, tilgangskontroller og forskjellige seksjoner med sensitiv informasjon.

For å gjennomføre denne testen kan du bruke teknikker som fysisk bypass, tailgating og sosial ingeniørkunst. Resultatene fra testen brukes deretter til å sette banen for å adressere sårbarheter og forbedre eksisterende sikkerhetstiltak.

Hvis organisasjonen eller virksomheten din har en fysisk tilstedeværelse, for eksempel lagrer for data og annen sensitiv informasjon, vil det være best å bruke pennetester for å styrke sikkerheten. I dette tilfellet er det mange team som drar nytte av dette, for eksempel banker og finansinstitusjoner, datasentre, offentlige tjenester, sykehus og helseprogrammer, butikker og kjøpesentre, produksjonsanlegg og sertifiseringsholdende organisasjoner.

Skypenetrasjonstesting

Cloud-tester innebærer å identifisere og utnytte sårbarheter i applikasjoner og infrastruktur, for eksempel SaaS, på skyløsninger som Microsoft Azure, Amazon Web Services (AWS) og Google Cloud Platform.

I motsetning til andre tester krever skypenetrasjon en dyp forståelse av skytjenestene. For eksempel kan SSRF-svakheten i AWS-applikasjoner kompromittere hele skyinfrastrukturen din.

Med andre skyløsninger, inkludert Azure AD og AWS Cognito, vil du støte på problemer og feilkonfigurasjon. Vanlige skysårbarheter inkluderer usikre APIer, svak legitimasjon, serverfeilkonfigurasjon, utdatert programvare og usikker kodingspraksis.

Skypenetrasjonstester kan forbedre skysikkerheten hvis bedriften din tilbyr skytjenester. Med de fleste skyarbeidsgivere som velger en delt ansvarsmodell, kan skytester adressere sårbarheter i plattformen, dens nettverk og datalagring.

Beholderpenetrasjonstesting

Containere er kjent for sin profilering av operativsystemvisualiseringer. De kan kjøre mikrotjenester, programvareprosesser og til og med store apper. I tillegg til å se på beholdere fra et hackers perspektiv, lar beholderpenn-tester deg distribuere tilpassede testmiljøer.

Når du skanner etter sårbarheter, er det to alternativer. Først skanner statisk analyse etter sårbarheter i containerbilder. For det andre undersøker dynamisk analyse beholderoppførsel under kjøring. For bedre resultater er det best å utføre begge deler.

Beholderes sårbarheter spenner over applikasjoner, konfigurasjon, nettverk og bilde-OS. Hvis DevOps-en din dreier seg om Docker for penetrasjonstesting, kan du tilpasse containerne dine, berike dem med alle nødvendige verktøy, redusere sårbarheter og effektivisere den generelle funksjonaliteten.

Databasepenetrasjonstesting

Databaser er uvurderlige i bedrifter. Databaser med sensitive data som betalingsdetaljer, kundeinformasjon og produkt- og prisdata setter bedrifter i fare hvis de blir kompromittert. For å hevde tilstrekkelig sikkerhet, vedtas tester før de går live med en ny produktdatabase og regelmessig for eksisterende.

Ved å forsøke å få tilgang til databasen, som en hacker, ved å bruke beste bransjepraksis, viser databasetester deg mot hvordan du håndterer faktiske angrep.

Vanlige databasetrusler inkluderer SQL-injeksjoner, uhemmede privilegier, dårlige revisjonsspor, synlige sikkerhetskopier, feilkonfigurasjon, tjenestenekt (DoS) og dårlig databehandling. Tester avdekker sårbarheter i databasen din og sikrer at all sensitiv informasjon er sikret mot inntrengere. Det er derfor bedrifter bør investere i databasesikkerhet.

IoT-penetrasjonstesting

Internet of Things omfatter en sammenkobling av nettenheter som kommuniserer og utveksler data via Internett. Disse enhetene inkluderer fysiske objekter, kjøretøy og bygninger mens de er innebygd med programvare, sensorer, elektronikk og nettverkstilkoblinger.

Med IoT-penetrasjon er fokuset å undersøke Internett of Things-nettverket og enheter for å avdekke feil. I tillegg går sikkerhetstester utover enhetene og inkluderer kommunikasjonsnettverket, for eksempel cloud computing-plattformer.

Dominerende sikkerhetsfeil i IoT-enheter er ukrypterte data, usikker fastvare, svake passord og dårlig autentisering/tilgangskontroll. Etter hvert som organisasjoner omfavner flere IoT-enheter, styrker IoT-revisjoner eiendeler, ytelse og risikostyring og oppfyller samsvarsbehov.

White Box Penetration Testing

For white-box-tester har du inngående kunnskap om målsystemet, inkludert applikasjonsarkitektur, kildekoder, legitimasjon, hviteliste, ulike kontoroller og dokumentasjon.

Ved å bruke denne tilnærmingen sparer den hvite boksen kostnadene for engasjementer. Den hvite boksen fungerer godt med komplekse systemer som krever høye sikkerhetsnivåer, som finansielle foretak og myndigheter. Ved å innføre full kodedekning kan du telle opp interne feil.

Hvis du er under et brudd, vil white box-tester være det beste for å undersøke applikasjoners sikkerhet, nettverkstilstand, fysisk sikkerhet og trådløs sikkerhet. I andre tilfeller kan du vurdere en white box-test i de tidlige stadiene av programvaren og før du går til produksjon.

Black Box penetrasjonstesting

Med black box-tester kjenner du ikke systemet og bruker en hackers tilnærming. Siden du ikke får tilgang til kildekoden eller arkitekturdiagrammet, bruker du en utenforståendes tilnærming for å utnytte nettverket. Dette innebærer at testen er avhengig av dynamisk analyse av systemer og kjøring av programmer i målnettverket.

For å lykkes må du være godt kjent med automatiserte skanneverktøy og manuelle penetrasjonstestingsmetoder. Du må også lage målkartet ditt basert på observasjonene dine. Det er en rask måte å kjøre tester på, og tiden det tar er basert på din evne til å finne og utnytte sårbarheter. Men hvis du ikke kan bryte systemet, forblir sårbarhetene uoppdagede.

Til tross for at den er blant de mest utfordrende testene, gir den den beste måten å evaluere den generelle sikkerheten til systemet på. Noen ganger blir det referert til som «prøving og feiling». Men det krever høy teknisk kompetanse.

Red Team Test

Red teaming ser ut som pennetester. Men det går lenger, tar form av en virkelig hacker, og har ingen tidsbegrensninger. Du kombinerer verktøy, taktikker og teknikker for disse testene for å få tilgang til et målsystem eller data.

Alle andre pennetester er rettet mot å avsløre sårbarheter. Røde tester vurderer imidlertid forsvarernes evne til å oppdage trusler og svare. Deteksjonen kan være basert på indikatorer for kompromitterte overvåkingssystemer, fysiske vurderingstester eller til og med sosial ingeniørkunst. Du kan vurdere røde tester som omfattende, i motsetning til pennetester.

På minussiden gir ikke røde tester bredden av penetrasjonstester. De er fokusert på å få tilgang til et system eller data. Når målet deres er truffet, søker de ikke etter andre svakheter. For pennetester er du på å identifisere alle sårbarheter.

Velge riktig pennetest

Det ville være best om du var godt kjent med alle eksisterende modeller for å velge den riktige penetrasjonstesten for din organisasjon. Med denne kunnskapen kan du sammenkoble organisasjonen din med bedriften som passer den best basert på arbeidsflyten din.

Hvis du kjører webapplikasjoner, vil webtester være det beste. API-tester er et passende alternativ hvis du tilbyr APIer og backend-utvikling. Og listen fortsetter, med skytester for skyleverandører.

Listen ovenfor bør være et godt utgangspunkt. Det skal hjelpe deg å skille alle penetrasjonstester, opplyse deg om dem og avslutte med den beste brukssaken for hver. Utvid kunnskapen din med disse og andre også.

Deretter kan du sjekke ut premium penetrasjonstestingsprogramvare for nettapplikasjoner.