Microsoft har erkjent en kritisk null-dagers sårbarhet i Windows som påvirker alle større versjoner, inkludert Windows 11, Windows 10, Windows 8.1 og til og med Windows 7. Sikkerheten, identifisert med trackeren CVE-2022-30190 eller Follina, lar angripere kjøre eksternt skadelig programvare på Windows uten å utløse Windows Defender eller annen sikkerhetsprogramvare. Heldigvis har Microsoft delt en offisiell løsning for å redusere risikoen. I denne artikkelen har vi detaljert fremgangsmåten for å beskytte Windows 11/ 10-PC-ene dine mot det siste nulldagssårbarheten.

Innholdsfortegnelse

Fiks «Follina» MSDT Windows Zero-Day-sårbarhet (juni 2022)

Hva er Follina MSDT Windows Zero-Day (CVE-2022-30190)-sårbarhet?

Før vi kommer til trinnene for å fikse sårbarheten, la oss forstå hva utnyttelsen handler om. Kjent med CVE-2022-30190-sporingskoden, er nulldagersutnyttelsen knyttet til Microsoft Support Diagnostic Tool (MSDT). Med denne utnyttelsen kan angripere eksternt kjøre PowerShell-kommandoer gjennom MSDT når de åpner ondsinnede Office-dokumenter.

«Et sikkerhetsproblem med ekstern kjøring av kode eksisterer når MSDT kalles opp ved hjelp av URL-protokollen fra et anropende program som Word. En angriper som klarer å utnytte dette sikkerhetsproblemet, kan kjøre vilkårlig kode med rettighetene til det anropende programmet. Angriperen kan deretter installere programmer, se, endre eller slette data, eller opprette nye kontoer i konteksten tillatt av brukerens rettigheter,” forklarer Microsoft.

Som forsker Kevin Beaumont forklarer, bruker angrepet Words eksterne malfunksjon for å hente en HTML-fil fra en ekstern webserver. Den bruker deretter ms-msdt MSProtocol URI-skjemaet for å laste koden og utføre PowerShell-kommandoer. Som en sidenotat fikk utnyttelsen navnet «Follina» fordi prøvefilen refererer til 0438, retningsnummeret til Follina, Italia.

På dette tidspunktet lurer du kanskje på hvorfor Microsofts beskyttede visning ikke vil stoppe dokumentet fra å åpne koblingen. Vel, det er fordi henrettelsen kan skje til og med utenfor Protected Views omfang. Som forsker John Hammond fremhevet på Twitter, kan koblingen bli utført rett fra Utforskerens forhåndsvisningsrute som en fil med rikt tekstformat (.rtf).

I følge ArsTechnicas rapport hadde forskere ved Shadow Chaser Group gjort Microsoft oppmerksom på sårbarheten allerede 12. april. Selv om Microsoft svarte en uke senere, ser det ut til at selskapet har avvist det siden de ikke kunne gjenskape det samme på sin side. Ikke desto mindre er sikkerhetsproblemet nå flagget nulldager, og Microsoft anbefaler å deaktivere MSDT URL-protokollen som en løsning for å beskytte PC-en din mot utnyttelsen.

Er min Windows-PC sårbar for Follina-utnyttelsen?

På sin guideside for sikkerhetsoppdateringer har Microsoft listet opp 41 versjoner av Windows som er sårbare for Follina CVE-2022-30190 sårbarhet. Den inkluderer Windows 7, Windows 8.1, Windows 10, Windows 11 og til og med Windows Server-utgaver. Sjekk ut den fullstendige listen over berørte versjoner nedenfor:

- Windows 10 versjon 1607 for 32-bits systemer

- Windows 10 versjon 1607 for x64-baserte systemer

- Windows 10 versjon 1809 for 32-biters systemer

- Windows 10 versjon 1809 for ARM64-baserte systemer

- Windows 10 versjon 1809 for x64-baserte systemer

- Windows 10 versjon 20H2 for 32-bits systemer

- Windows 10 versjon 20H2 for ARM64-baserte systemer

- Windows 10 versjon 20H2 for x64-baserte systemer

- Windows 10 versjon 21H1 for 32-bits systemer

- Windows 10 versjon 21H1 for ARM64-baserte systemer

- Windows 10 versjon 21H1 for x64-baserte systemer

- Windows 10 versjon 21H2 for 32-bits systemer

- Windows 10 versjon 21H2 for ARM64-baserte systemer

- Windows 10 versjon 21H2 for x64-baserte systemer

- Windows 10 for 32-bits systemer

- Windows 10 for x64-baserte systemer

- Windows 11 for ARM64-baserte systemer

- Windows 11 for x64-baserte systemer

- Windows 7 for 32-biters systemer Service Pack 1

- Windows 7 for x64-baserte systemer Service Pack 1

- Windows 8.1 for 32-biters systemer

- Windows 8.1 for x64-baserte systemer

- Windows RT 8.1

- Windows Server 2008 R2 for x64-baserte systemer Service Pack 1

- Windows Server 2008 R2 for x64-baserte systemer Service Pack 1 (Server Core-installasjon)

- Windows Server 2008 for 32-bits Systems Service Pack 2

- Windows Server 2008 for 32-biters Systems Service Pack 2 (Server Core-installasjon)

- Windows Server 2008 for x64-baserte systemer Service Pack 2

- Windows Server 2008 for x64-baserte systemer Service Pack 2 (Server Core-installasjon)

- Windows Server 2012

- Windows Server 2012 (Server Core-installasjon)

- Windows Server 2012 R2

- Windows Server 2012 R2 (Server Core-installasjon)

- Windows Server 2016

- Windows Server 2016 (Server Core-installasjon)

- Windows Server 2019

- Windows Server 2019 (Server Core-installasjon)

- Windows Server 2022

- Windows Server 2022 (Server Core-installasjon)

- Windows Server 2022 Azure Edition Core Hotpatch

- Windows Server, versjon 20H2 (Server Core Installation)

Deaktiver MSDT URL-protokoll for å beskytte Windows fra Follina-sårbarhet

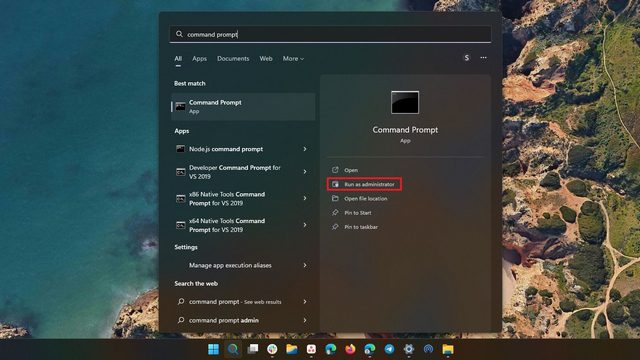

1. Trykk på Win-tasten på tastaturet og skriv «Cmd» eller «Ledetekst». Når resultatet vises, velg «Kjør som administrator» for å åpne et forhøyet ledetekst-vindu.

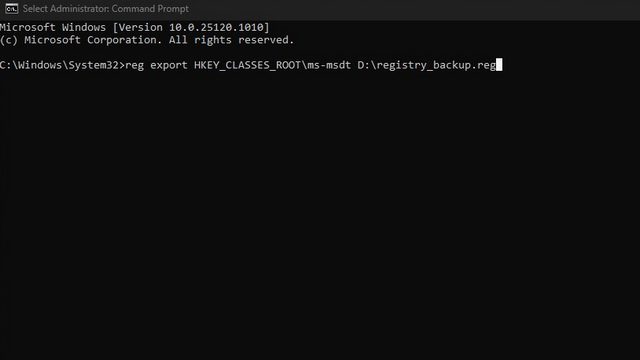

2. Før du endrer registret, bruk kommandoen nedenfor for å ta en sikkerhetskopi. På denne måten kan du velge å gjenopprette protokollen når Microsoft ruller ut en offisiell oppdatering. Her refererer filbanen til stedet der du vil lagre .reg-sikkerhetskopifilen.

reg export HKEY_CLASSES_ROOTms-msdt <file_path.reg>

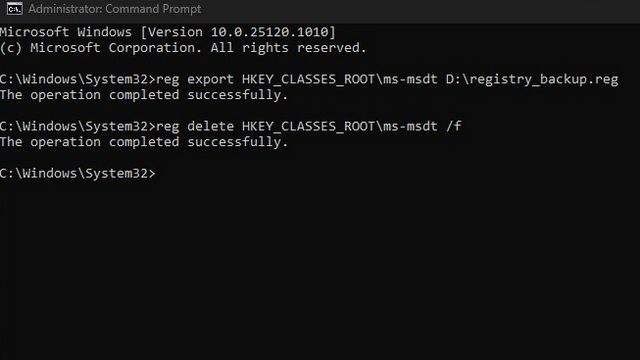

3. Du kan nå kjøre følgende kommando for å deaktivere MSDT URL-protokollen. Hvis det lykkes, vil du se teksten «Operasjonen fullført vellykket» i ledetekstvinduet.

reg delete HKEY_CLASSES_ROOTms-msdt /f

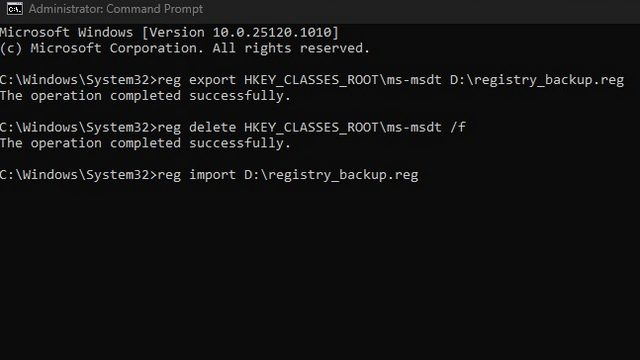

4. For å gjenopprette protokollen senere, må du bruke registersikkerhetskopien du laget i det andre trinnet. Kjør kommandoen nedenfor, og du vil ha tilgang til MSDT URL-protokollen igjen.

reg import <file_path.reg>

Beskytt din Windows-PC mot MSDT Windows Zero-Day-sårbarhet

Så det er trinnene du må følge for å deaktivere MSDT URL-protokollen på din Windows-PC for å forhindre Follina-utnyttelsen. Inntil Microsoft ruller ut en offisiell sikkerhetsoppdatering for alle versjoner av Windows, kan du bruke denne praktiske løsningen for å holde deg beskyttet mot CVE-2022-30190 Windows Follina MSDT nulldagers sårbarhet. Når vi snakker om å beskytte PC-en din mot ondsinnede programmer, kan du også vurdere å installere dedikerte verktøy for fjerning av skadelig programvare eller antivirusprogramvare for å holde deg trygg mot andre virus.